リソース

インテリジェンス・ダイジェスト

(ランサム)今、Microsoft 365ユーザーはどこが脆弱なのか?

クラウド環境はランサムウェアの攻撃から免れると誰が言った?

Rodman Ramezanian - Enterprise Cloud Security Advisorによるものです。

2022年8月3日 7分で読む

企業やそのユーザーの間では、クラウド環境はランサムウェアの脅威から免れるという誤解が一般的になっています。しかし、Proofpointの研究者が最近発見したところによると、悪意のある行為者は、Microsoft 365のファイルバージョンのバックアップを悪用することでランサムウェア攻撃を仕掛けることができます。

簡単に言うと、サイバー犯罪者は、バックアップされたものであっても、ファイルの既知のバージョンをすべて暗号化し、専用のバックアップや攻撃者からの復号化キーがなければ修復不可能にすることができます。

残念ながら、ランサムウェアがMicrosoft 365の世界に入り込むのは今回が初めてではない。今から6年前にさかのぼると、CerberランサムウェアはMicrosoft 365に狙いを定め、Microsoft 365のネイティブ・セキュリティを回避する能力を持つ斬新なゼロデイ攻撃で何百万人ものユーザーを危険にさらすことに成功した。

どのように?悪意のあるファイルを添付したフィッシングメール、ユーザーを騙してマクロコンテンツを許可させる、サードパーティ製アプリケーションを武器にする、などなど、現在も使われている同様の手法です。

クラウドサービスは、膨大な数のユーザーを一つのエコシステムに集積するため、サイバー犯罪者の格好のターゲットとなります。Microsoft 365のサービスを利用している企業の大規模なセグメントに対して、うまく設計されたランサムウェア攻撃がどのような損害を与えるか、想像してみてください。2020年、SolarWindsとMicrosoftに対する最初の攻撃の成功に見られるように、経済的影響は壊滅的なものになる可能性を秘めています。

これらの情報漏えいはどのようにして発生したのでしょうか?

クラウドサービスやアプリケーションは、企業にとってかつてないほどミッションクリティカルなものとなっています。そのため、犯罪者がMicrosoft 365のようなクラウドプラットフォームに狙いを定め、被害者が身代金を支払うことを望んでいるのは不思議ではありません。ここでいう攻撃ベクトルとは、クラウドバックアップのためにMicrosoft 365のネイティブ機能を悪用することです。内蔵のツールやパラメータを使用して「土地から生きている」脅威は、悪用されやすく、検出や防止が難しいため、通常、軽減するのがより困難です。

何ができるのか?

ベストプラクティスを組み合わせることで、このような攻撃の影響を大幅に軽減することができます。特に、最初の攻撃ベクトルが乗っ取りによるMicrosoft 365アカウントの侵害である場合、このような攻撃の影響は大きくなります。

ステップアップや多要素認証(MFA)の強制、強固なパスワード基準の実施、厳格なIDアクセス制御の維持、従業員の意識向上トレーニングプログラムへの継続投資といった基本的な対策も見逃せません。

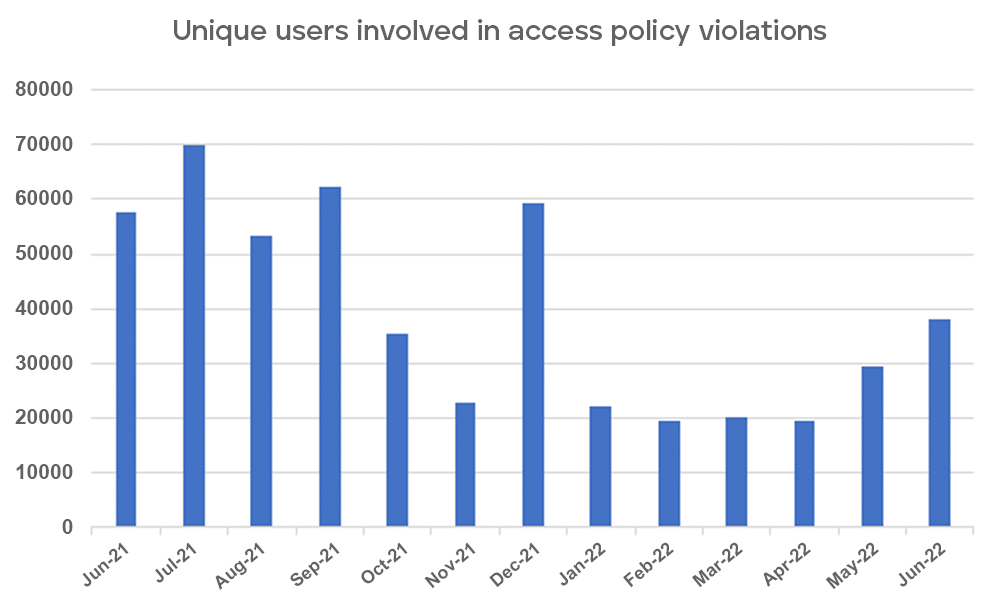

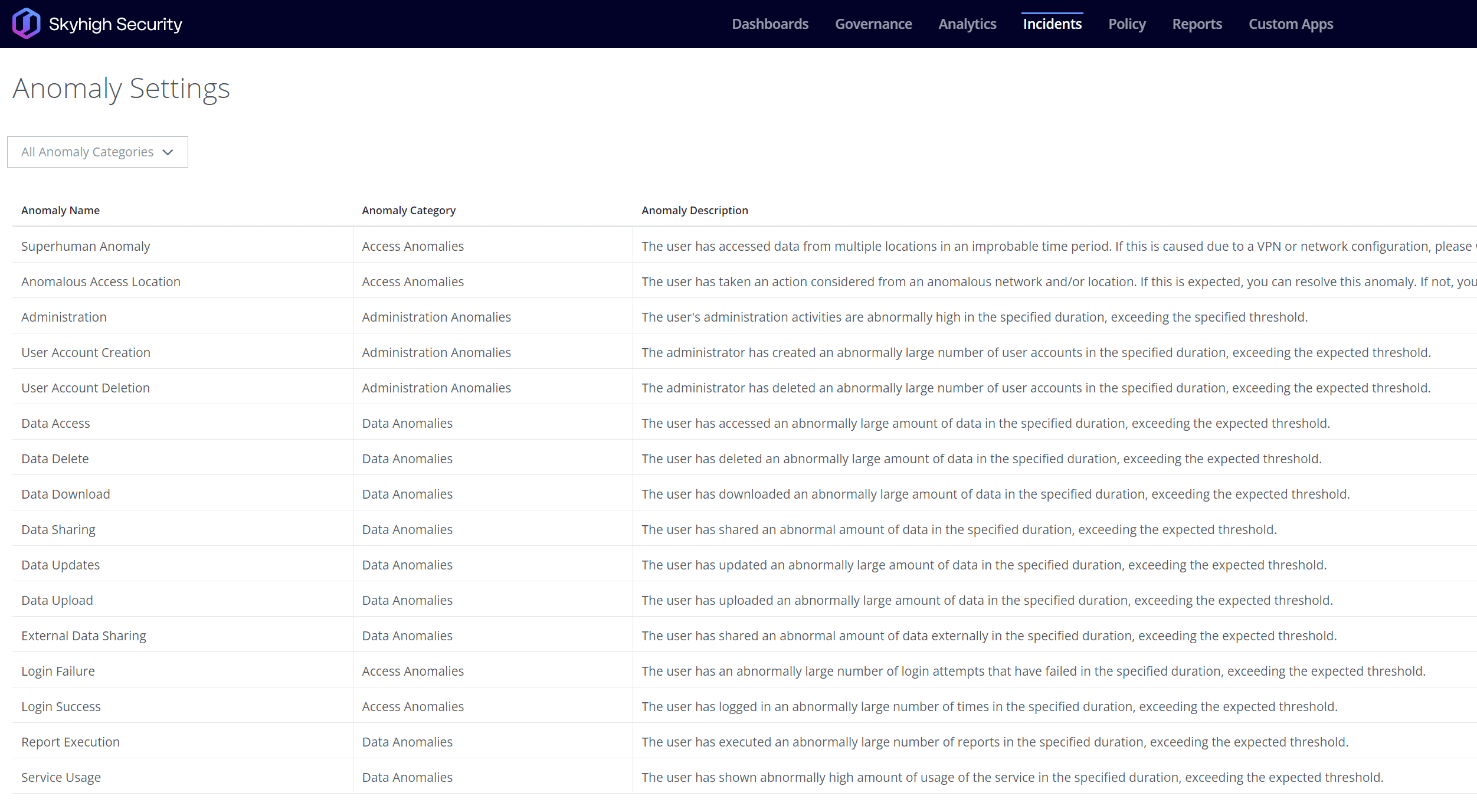

このようなリスクを直接的に防止することは、上記の理由から常に困難です。そのため、トリガーやアノマリーパラメーターを設定し、バージョンバックアップ制限やAutoSave設定の改ざんの警告信号となる異常な管理アクションやデータアクセス要求など、潜在的に脅威となりうる疑わしい異常値やアクティビティを検出します。

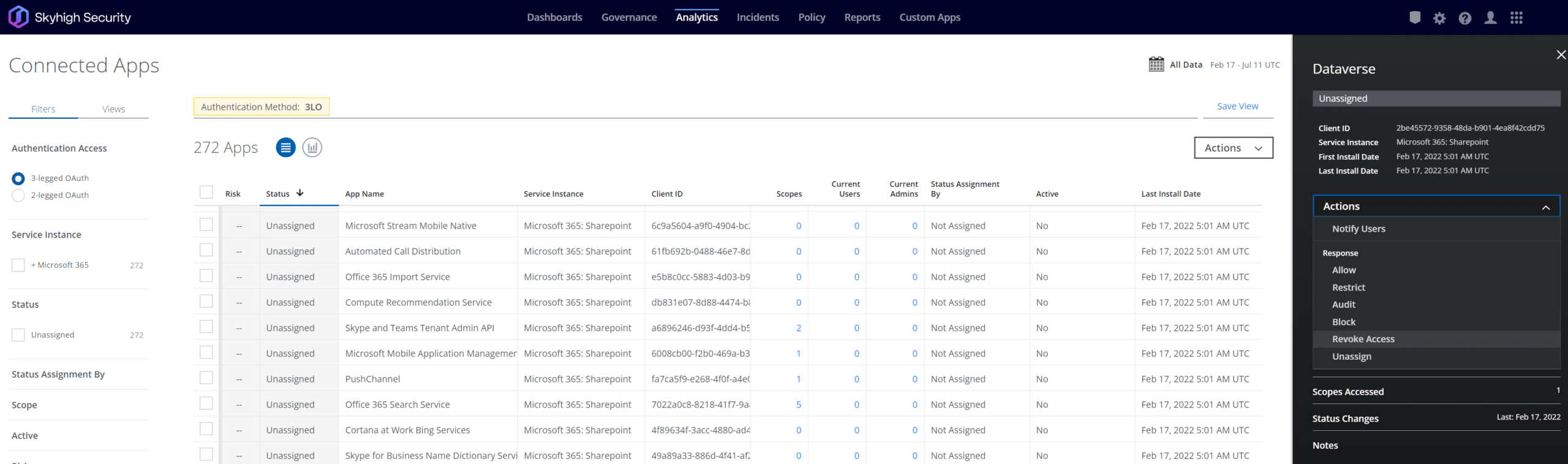

多くのサードパーティアプリケーションは、OAuth トークンを介して SaaS プラットフォーム(この場合は Microsoft 365 など)に接続します。環境にログインする新規ユーザーとは異なり、OAuth トークンは最初の付与後に ID プロバイダを経由して認証する必要がありません。アプリがOAuth経由でMicrosoft 365とそのデータにアクセスすると、アクセスが取り消されるまで、そのアクセスは無期限に維持されます。このため、Microsoft 365 テナンシーに戻ってきた不審なアプリのトークンとアクセス権を必ず失効させるようにしてください。

組織は、常に「侵入を想定する」という考え方で、最悪の事態を想定しておく必要があります。このような場合、BC/DRの復旧手順に加えて、オフライン・バックアップを行うことは決して悪いことではありません。

Skyhigh Security?

- リスクが高まる可能性のあるユースケースには、ステップアップ認証を実施する。

- 異常しきい値を導入し、さらなる調査が必要な不審な行動をハイライトする。

- Data Anomaliesを使用して、Microsoft 365またはその他の制裁対象サービス内のファイルやレコードへの異常なアクセスにフラグを立てる。

- 不正アクセスの可能性を示すアクセス異常の分析

- 管理者ユーザが疑わしい行動をとる可能性がある場合に、特権アクセス異常を発見する。

- Microsoft 365内のデータへのアクセスを容易にする可能性のある、接続されたサードパーティ製アプリの取り消し

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- クラウドランサムウェア攻撃の最初のステップは、フィッシングキャンペーン、ブルートフォース攻撃、Microsoft OneDrive/SharePointと統合するOAuthトークンを利用した悪意のあるサードパーティアプリケーションなどの一般的な戦術を伴う傾向がある。

- Microsoft 365アカウントに侵入されると、プラットフォーム全体でユーザーファイルを発見される可能性がある

- 古いバージョンのファイルのクラウドバックアップを作成するネイティブの「AutoSave」「Version Control」機能の悪用が始まる(編集したファイルの古いコピーを復元することを目的としている)

- ドキュメントライブラリのバージョン制限を低い桁にすることで、攻撃者はファイルをごくわずかに編集し、そのバージョン制限を超えて暗号化するだけで、ファイルにアクセスできなくすることができます。

- 外部バックアップがない場合、被害者は身代金を支払う必要があります。