リソース

インテリジェンス・ダイジェスト

OneNoteに刺されるのは1回の攻撃で済むかもしれません!

Microsoft OneNoteのドキュメントをマルウェア配信のために武器にする脅威者たち

Rodman Ramezanian - Global Cloud Threat Leadによるものです。

2023年3月15日 7分で読む

Microsoft OneNoteは、Microsoft 365アプリケーションスイートの一部で、強力かつ柔軟な情報管理ワークベンチをユーザーに提供します。クラウド化が進む中、OneNoteは、企業内、BYOD、エンタープライズクラウドの各領域をつなぐメモ書きやタスク管理の架け橋として有用です。しかし、OneNoteの普及により、攻撃者はマルウェアの配布経路としてOneNoteに注目するようになりました。

BleepingComputer、Trustwave、Sevagasなどのセキュリティ調査により、脅威者がOneNoteドキュメントにファイルを埋め込み、ユーザーを騙して実行させるケースが増えていることが判明しました。これは、Windows OS、アプリケーション、エンドユーザーに対して、ファイルがウェブから発信されたものであり、デフォルトでは信頼すべきではないことを知らせるためのものです。

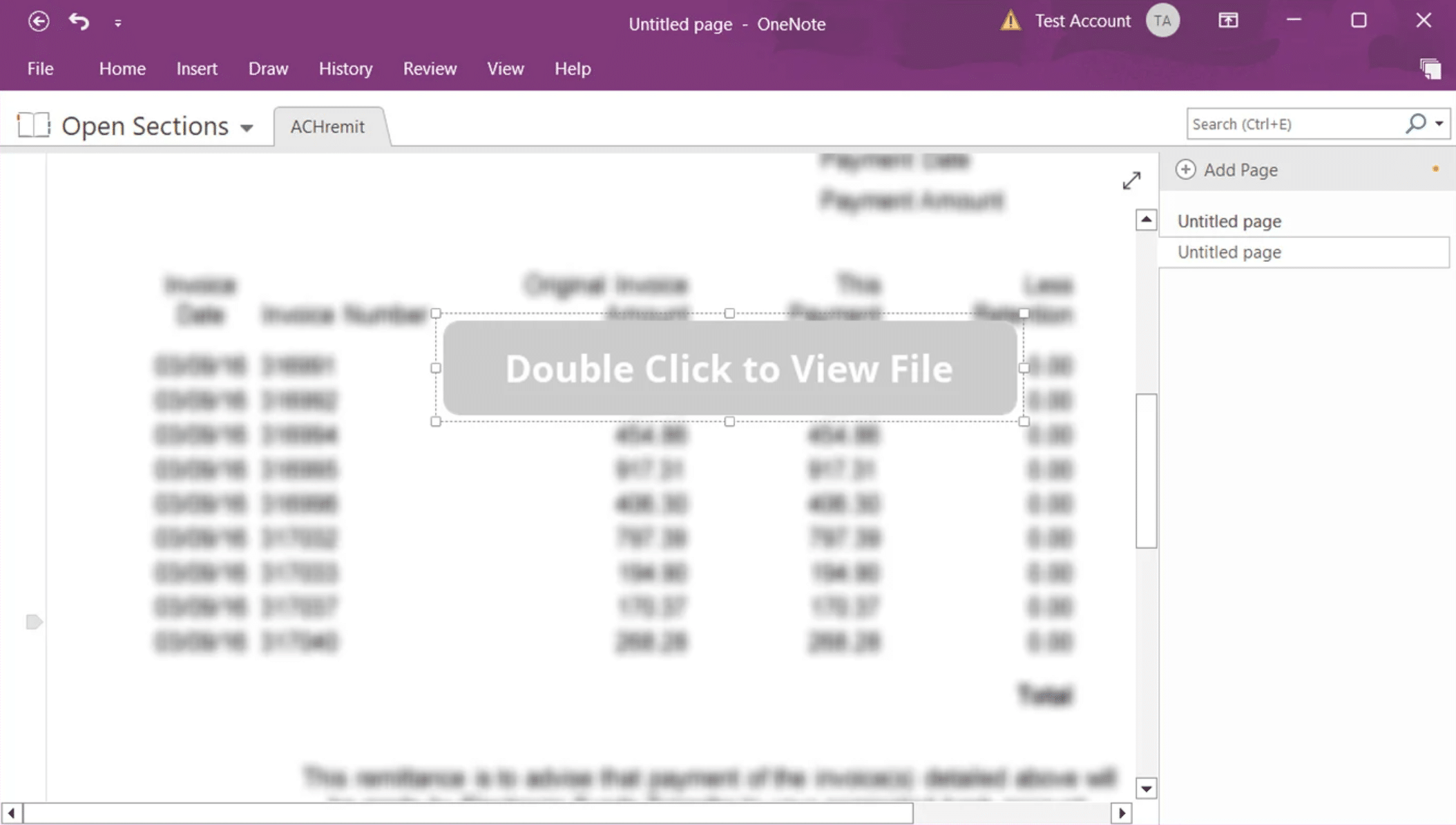

このMOTWラベルの問題は、本稿執筆時点ではマイクロソフトによってサイレントパッチが適用されており、.oneファイルに関連するリスクは大幅に軽減されていますが、残念ながらリスクを完全に排除するものではありません。脅威者は、感染したOneNote文書に、一見無害な添付ファイルとしてVisual Basic Script(VBS)ペイロードを含むがこれに限定されない、さまざまな種類のファイルを埋め込むことができます。ソーシャルエンジニアリングを利用して、請求書、機械図面、DHLの出荷通知、送金フォームなど、企業向けの正規のコンテンツに見せかけるのです。しかし、このファイルは、ユーザーがノートブックに埋め込まれたマルウェアをダブルクリックするよう仕向けると、悪意のあるスクリプトを起動します。

なぜこのような情報漏えいが起こるのでしょうか?

生産性、アクセシビリティ、コラボレーションを促進するために、企業はMicrosoft OneNoteのようなネイティブアプリケーションを導入し、ワークフォースを強化します。

マイクロソフトのようなソフトウェア会社が不正使用を防止するために製品をアップデートした場合、脅威者は当然、より強力な効果を持つ新しい攻撃技術を開発するために、その焦点と技術を変更します。

OneNoteを悪用したマルウェア配信の攻撃は、実は他の感染したOfficeファイルを利用した攻撃と非常に似ています。ユーザを誘惑して文書を開かせ、セキュリティチェックを無効にして、悪意のあるコードを実行させるのです。

このような攻撃がサイバー犯罪者にとって特に効果的なのは、ターゲットとなるユーザーが、説得力のある罠が仕込まれた感染文書に物理的に接触することです。結局、悪意のある添付ファイルを開くと警告ダイアログが表示されることがありますが、ユーザーがそれを無視するリスクは依然として高いのです。

例えば、攻撃者は、OneNoteファイル内に偽のグラフィカルボタン(Windowsネイティブのクリック可能なボタンに非常によく似ている)を使用し、一見すると要求されたドキュメントをダウンロードしますが、クリックすると、代わりに埋め込まれたマルウェアスクリプトを実行します。

残念ながら、ソーシャルエンジニアリングもこのようなキャンペーンの効果に大きな役割を果たしており、被害者は惑わされ、騙されて最初のペイロードを実行し、犯人の足がかりとなってしまうのです。

何ができるのか?

いつものように、受信した電子メールやインスタントメッセージは慎重に吟味することを強くお勧めします。Microsoft 365のようなコラボレーション・プラットフォームは、これらのファイルを簡単に配布することができます。また、不正なコンテンツや危険なコンテンツは、マルウェアの配布を促進する可能性があるため、Webブラウジングにも同様の注意が必要です。

また、.oneファイルの添付ファイルは、現在では使用頻度が低く、やや異常または疑わしいと考えられていることから、情報機関では、追って通知があるまで.oneファイルの拡張子をブロックすることを推奨しています。

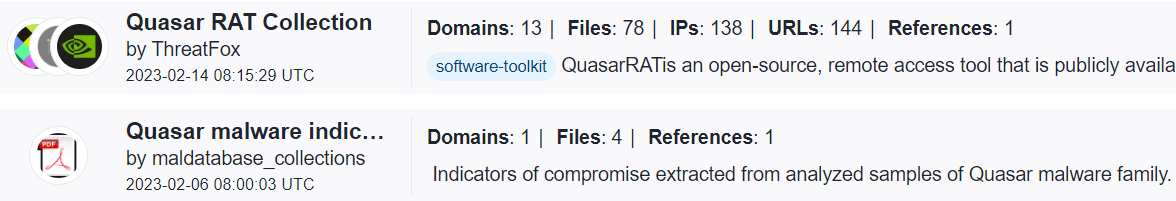

最近の業界調査では、AgentTesla、Quasar RAT、Qbot/Quakbot、DoubleBackなど、マルウェアの配信にOneNoteドキュメントを悪用するマルウェアキャンペーンが増加していることが指摘されています。

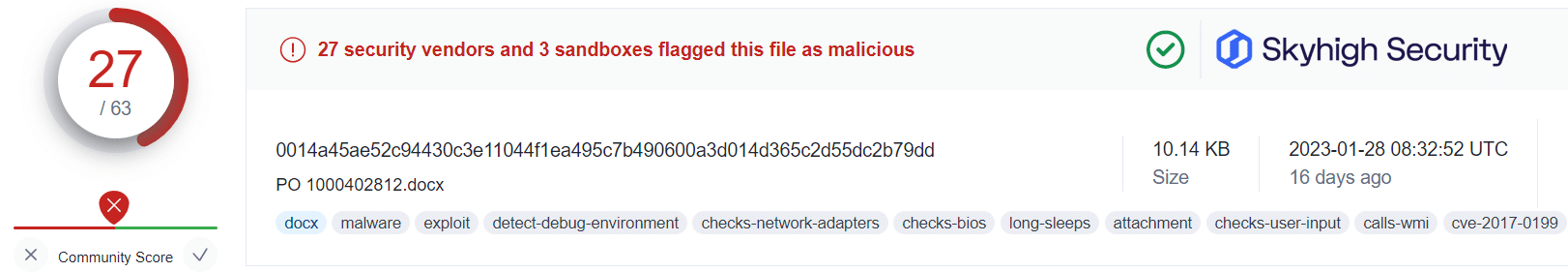

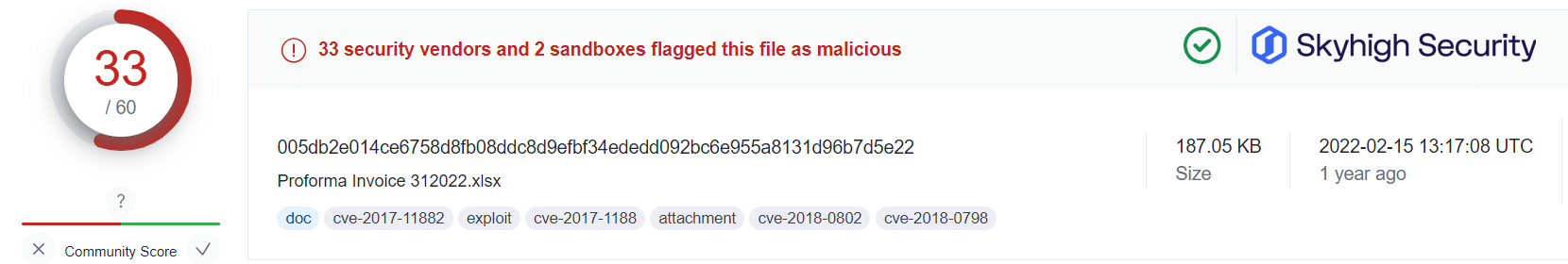

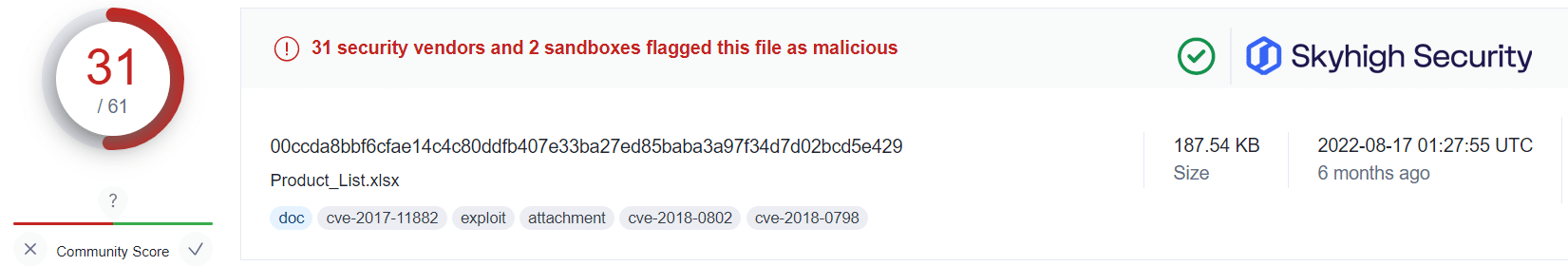

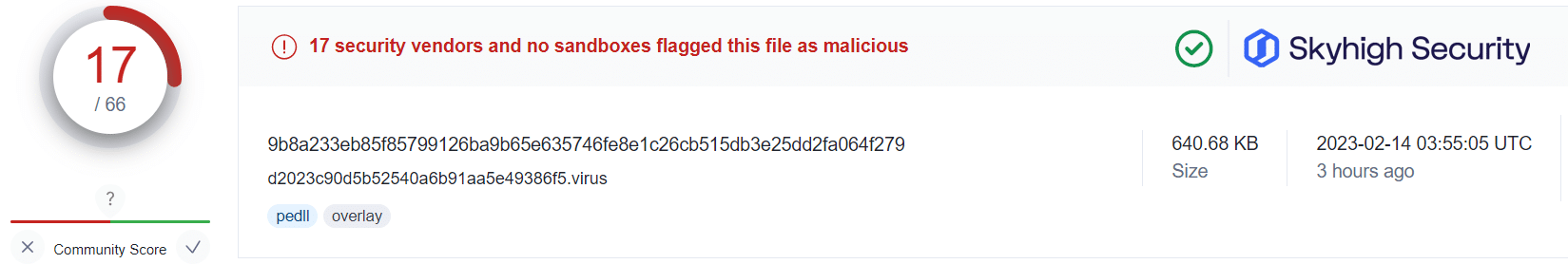

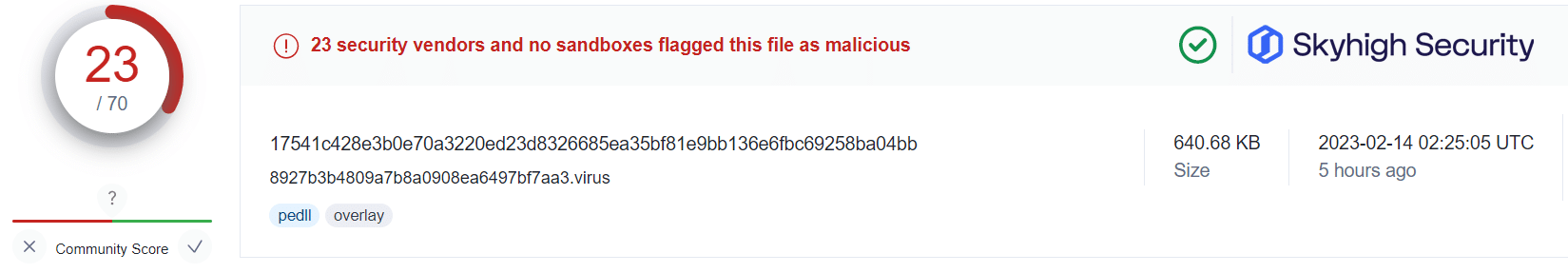

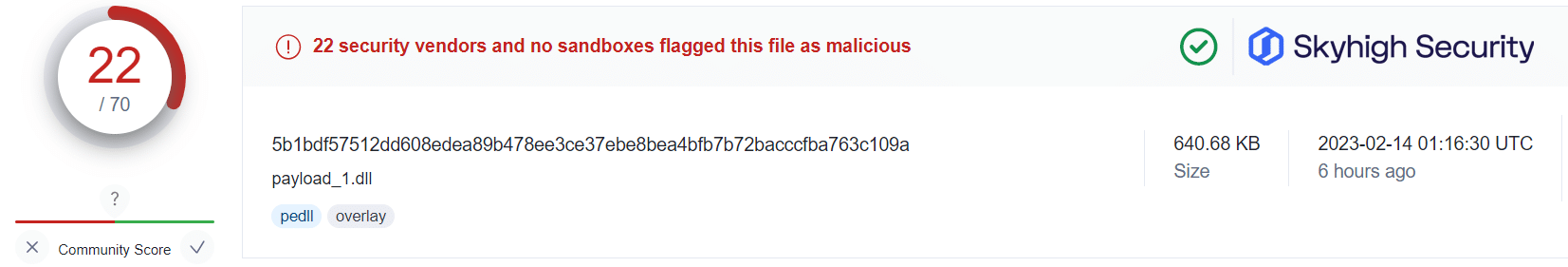

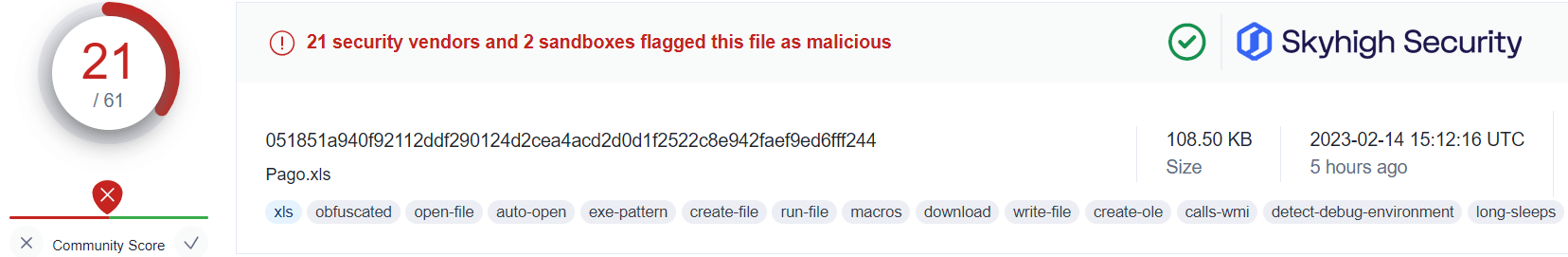

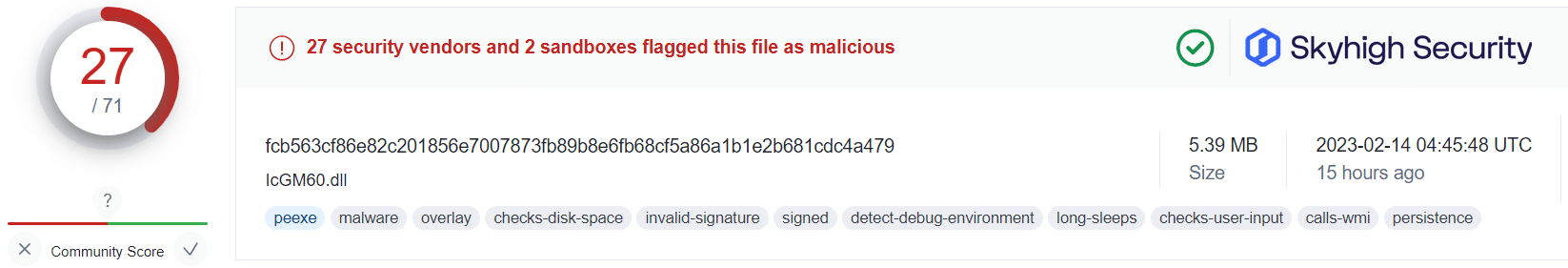

この情報を公開されているVirusTotalのデータベースと照らし合わせ、キャンペーンに関連するハッシュをランダムにサンプリングしたところ、いくつかの興味深い結果が得られました:

このことから分かるのは、ユーザーが悪意のあるOneNoteの添付ファイルの被害に遭った場合でも、Skyhigh Security「Gateway Anti-Malware(GAM)」のエミュレーションおよびヒューリスティック・エンジン(VirusTotalで示されている旧名称はMcAfee-GW-Edition)が、マルウェアに感染したペイロードを特定し、攻撃者のサーバーから取得されるのを防ぐことができたということです。

これは、ユーザがOneNoteの添付ファイルを注意することなく自由にダウンロードして開くことを推奨するものではありません。しかし、万が一ユーザーが騙されてしまった場合でも、Skyhigh Securityの分析エンジンが、脅威行為者による被害が拡大する前に、関連する脅威を特定し、有罪判決を下すことができるという、さらなる保証を提供するものです。

Skyhigh Security の既存顧客に対しては、ゲートウェイ・アンチマルウェア(GAM)エンジンがSecurity Service Edge (SSE)プラットフォーム内にネイティブに統合されているため、ウェブやクラウドコンテンツを含む幅広いユースケースやシナリオにも活用できる。

組織のリスク選好度に基づき、セキュリティチームはSkyhigh SecurityのRemote Browser Isolation テクノロジーを活用して、必要に応じて OneNote ドキュメントをオンラインでレンダリングし、OneNote ファイルをローカルデバイス自体で実行させることなく、ユーザーにピクセルのビジュアルストリー ムのみを表示させることもできます。そうすることで、ユーザーのデバイスは、ドキュメントやその添付ファイルに含まれる脅威から効果的に保護されます。

しかし、常に警戒を怠らず、信頼できる相手からのメッセージや添付ファイルを開くことで、システムとユーザーを保護することが最善のアドバイスです。

参考文献

VirusTotal サンプル分析 - AgentTesla、QuakBot、Quasar RAT キャンペーン

https://www.virustotal.com/

BleepingComputer

https://www.bleepingcomputer.com/news/security/hackers-now-use-microsoft-onenote-attachments-to-spread-malware/

Skyhigh Security?

- ファイルベースおよびファイルレスのペイロードのエミュレーションと分析を可能にするゲートウェイ・アンチマルウェア・エンジン

- 組織で有効になっている場合は、ユーザーをリモートブラウザ隔離セッションに送り、OneNoteドキュメントをレンダリングすることで、含まれる脅威からデバイスを保護します。

- Web DLPルールを適用して、OneNote(.one)ドキュメントなどの特定のファイルタイプのダウンロードを制限またはブロックする。

- ユーザーがOneNoteファイルを取得するために危険なウェブサイトを閲覧する場合は、ダウンロードやその他の特定のアクティビティをブロックします。 Remote Browser Isolation

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- マイクロソフトがダウンロードしたMS Office文書のマクロを無効にしたことで、ハッカーが標的のシステム上でコードを実行する機会が減っています。フィッシングメールに添付されるOneNoteは、新たな攻撃経路としてますます人気が高まっています。

- OneNoteドキュメントは、最近までMicrosoftのMark-of-the-Web(MOTW)保護の恩恵を受けておらず、OneNoteノートブックにファイルを添付し、ユーザーの警告をほとんど受けずに実行することができたため、脅威行為者にとって強力なツールとなっています。

- Microsoft OneNoteは、ほとんどのMicrosoft Office/365の導入時にデフォルトでインストールされているため、Windowsユーザーがアプリケーションを使用しない場合でも、1つのファイル形式を開くために利用することができます。

- 実行されると、埋め込まれたスクリプトはホストシステム上でコマンドを実行し、初期リモートアクセスのために攻撃者の感染ファイルをダウンロードします。

- その後、ユーザーには、期待される文書のように見えるおとりファイルが表示されます。しかし、バックグラウンドでは、悪意のあるバッチファイルがマルウェアのペイロードをデバイスにインストールします。