Risorse

DIGEST DELL'INTELLIGENCE

(Ransom)Dove sono ora vulnerabili gli utenti di Microsoft 365?

Chi ha detto che gli ambienti cloud sono immuni dagli attacchi Ransomware?

Di Rodman Ramezanian - Consulente per la sicurezza del cloud aziendale

3 agosto 2022 7 minuti di lettura

Un'idea sbagliata comune tra le aziende e i loro utenti porta a credere che gli ambienti cloud siano immuni dalle minacce di ransomware. Tuttavia, in una recente scoperta fatta dai ricercatori di Proofpoint, gli attori malintenzionati possono istigare attacchi ransomware sfruttando i backup della versione dei file di Microsoft 365 - resi disponibili grazie alla funzione di "salvataggio automatico" dei file nativa della piattaforma.

In parole povere, un criminale informatico può criptare tutte le versioni conosciute di un file, anche quelle sottoposte a backup, in modo da renderle irreparabili senza backup dedicati o una chiave di decriptazione da parte dell'attaccante.

Sfortunatamente, non è la prima volta che il ransomware sconfina nel mondo di Microsoft 365. Tornando indietro di 6 anni, il ceppo di ransomware Cerber aveva messo gli occhi su Microsoft 365 ed era riuscito a esporre milioni di utenti con un nuovo attacco zero-day che aveva la capacità di aggirare la sicurezza nativa di Microsoft 365.

Come, si chiede? Utilizzando tecniche simili ancora in uso oggi: e-mail di phishing con allegati di file dannosi, ingannando gli utenti per consentire contenuti macro, armando applicazioni di terze parti e vari altri metodi.

Quando i servizi cloud accumulano un gran numero di utenti in un unico ecosistema, diventano obiettivi primari per i criminali informatici. Immaginiamo solo i danni che un attacco ransomware ben progettato può infliggere a un ampio segmento di aziende che utilizzano tutte i servizi Microsoft 365. Nel 2020, come abbiamo visto nei primi attacchi di successo a SolarWinds e Microsoft, gli impatti economici possono essere potenzialmente devastanti.

Come si sono verificate queste violazioni?

I servizi e le applicazioni cloud sono più mission-critical per le aziende che mai. Non c'è quindi da stupirsi se gli attori criminali continuano a mettere nel mirino piattaforme cloud come Microsoft 365, sapendo che le vittime saranno molto più propense a pagare i riscatti. I vettori di attacco in questo caso prevedono lo sfruttamento delle funzionalità native di Microsoft 365 per i backup nel cloud. Le minacce che "vivono sul territorio" utilizzando strumenti e parametri integrati sono in genere più difficili da mitigare, poiché possono essere abusate più facilmente e sono più difficili da rilevare e prevenire.

Cosa si può fare?

Una combinazione di best practice può aiutare a ridurre in modo significativo l'impatto di attacchi come questi, soprattutto quando il vettore di attacco iniziale in questo caso prevede ancora la compromissione di un account Microsoft 365 tramite takeover.

Non bisogna trascurare misure di base come l'obbligo di Step-Up e l'autenticazione a più fattori (MFA), l'applicazione di standard di password forti, il mantenimento di controlli rigorosi sull'accesso all'identità e l'investimento continuo nei programmi di formazione dei dipendenti.

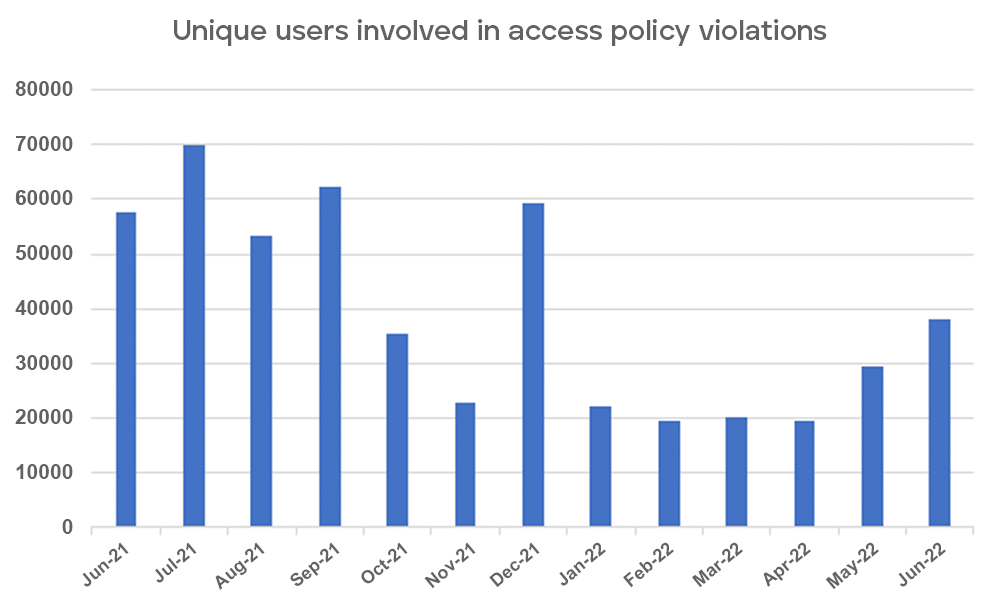

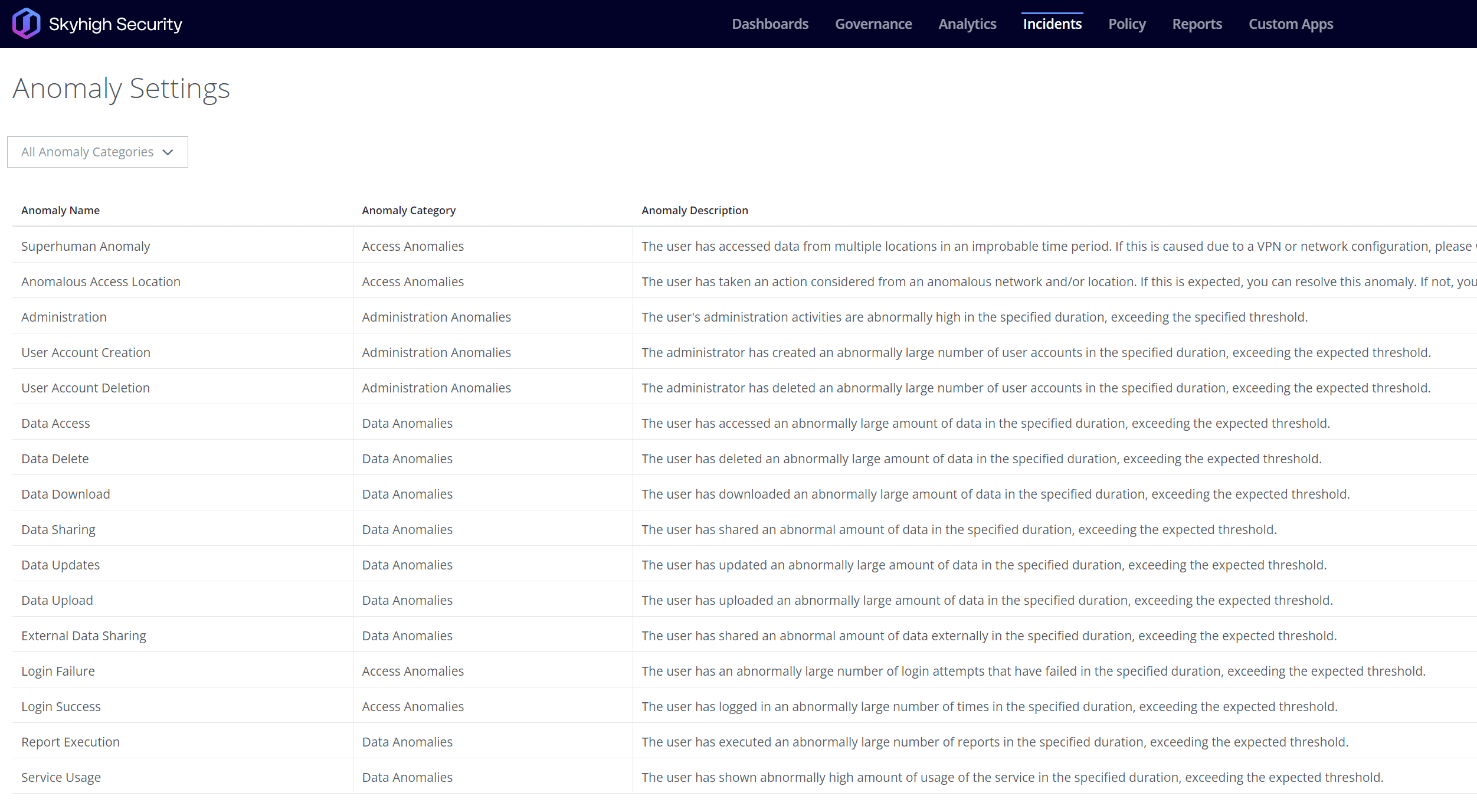

La prevenzione vera e propria di tali rischi sarà sempre impegnativa per i motivi sopra menzionati. Per questo motivo, deve impostare dei trigger e dei parametri di anomalia per rilevare gli outlier sospetti e le attività che possono essere potenzialmente minacciose, come ad esempio le azioni amministrative anomale o le richieste di accesso ai dati che possono essere i segnali di allarme per la manomissione dei limiti di backup della versione e delle configurazioni di AutoSave.

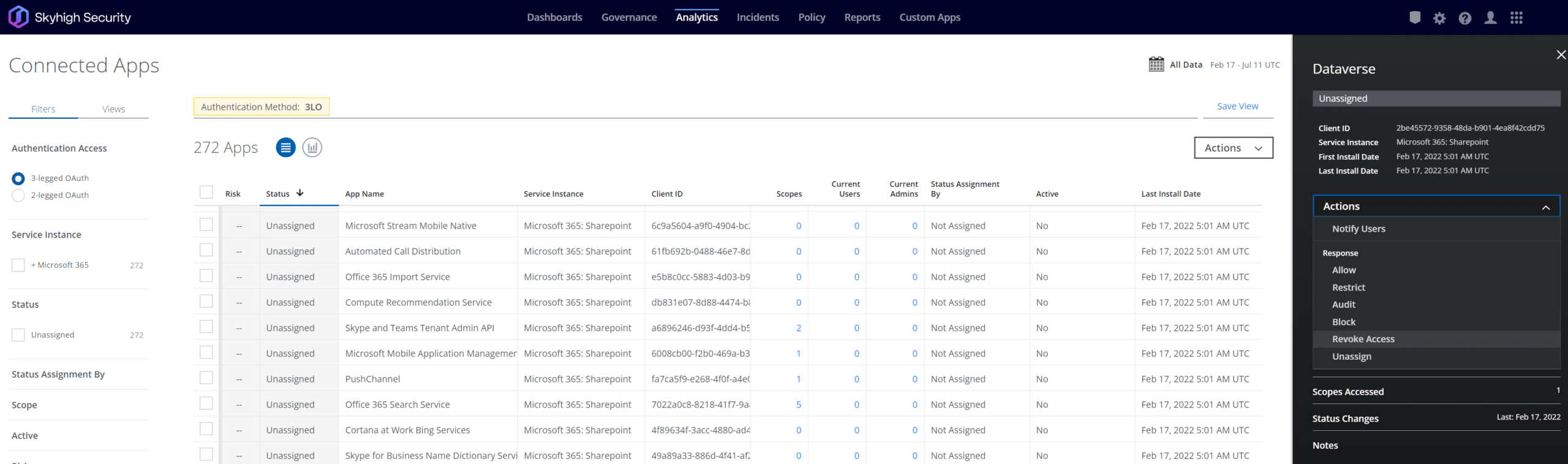

Molte applicazioni di terze parti si collegano alle piattaforme SaaS (come Microsoft 365 in questo caso) tramite token OAuth. A differenza dei nuovi utenti che accedono ad un ambiente, i token OAuth non hanno bisogno di autenticarsi tramite un provider di identità dopo la loro concessione iniziale. Una volta che l'app ha accesso a Microsoft 365 e ai suoi dati tramite OAuth, mantiene tale accesso a tempo indeterminato, finché non viene revocato. Per questo motivo, si assicuri di revocare i token e l'accesso alle app sospette che rientrano nella sua tenancy Microsoft 365.

Le organizzazioni dovrebbero sempre pianificare il peggio, adottando la mentalità della "violazione presunta". Pertanto, in tempi come questi, i backup offline non sono mai una cattiva idea, oltre alle procedure di ripristino BC/DR già collaudate.

Utilizza Skyhigh Security?

- Applichi l'autenticazione Step-Up per i casi d'uso che possono presentare rischi maggiori.

- Implementare le soglie di anomalia per evidenziare i comportamenti sospetti che possono giustificare ulteriori indagini.

- Utilizza Anomalie di dati per segnalare accessi insoliti a file e record all'interno di Microsoft 365 o di altri Servizi sanzionati.

- Analizzare le anomalie di accesso che possono indicare potenziali tentativi di accesso non autorizzati.

- Scoprire le anomalie di accesso privilegiato nei casi in cui gli utenti amministrativi possono comportarsi in modo dubbio.

- Revoca le app di terze parti connesse che possono facilitare l'accesso ai dati all'interno di Microsoft 365.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- I primi passi degli attacchi ransomware nel cloud tendono a coinvolgere tattiche comuni come campagne di phishing, attacchi brute-force e/o applicazioni di terze parti dannose che sfruttano i token OAuth che si integrano con Microsoft OneDrive/SharePoint.

- Una volta che un account Microsoft 365 è stato infiltrato, i file utente possono essere scoperti in tutta la piattaforma.

- Gli aggressori iniziano ad abusare delle funzioni native "AutoSave" e "Version Control", che creano backup nel cloud delle versioni più vecchie dei file (con l'obiettivo di aiutare gli utenti a recuperare le copie più vecchie dei file modificati).

- Riducendo il numero limite di versione della libreria di documenti a una cifra inferiore, l'aggressore deve solo modificare leggermente e poi crittografare il file o i file oltre quel limite di versione per rendere il file inaccessibile.

- In assenza di backup esterni, le vittime devono pagare un riscatto.