Risorse

DIGEST DELL'INTELLIGENCE

Il cyberattacco di MGM Resorts, dal cloud alla sala del casinò

Un'interruzione diffusa per mano di attacchi di ingegneria sociale e di ransomware

Di Rodman Ramezanian - Responsabile globale delle minacce al cloud

18 ottobre 2023 7 Minuti di lettura

La recente intrusione informatica che ha preso di mira MGM Resorts International ha sottolineato le questioni urgenti che riguardano la salvaguardia dei dati sensibili e le vulnerabilità esposte che le organizzazioni moderne devono affrontare nell'attuale panorama delle minacce.

MGM Resorts, l'operatore di diversi rinomati hotel e casinò lungo l'iconica Strip di Las Vegas, tra cui il Bellagio, Aria e Cosmopolitan, ha dato il via a estesi arresti di rete in risposta all'intensificarsi dei cyberattacchi. Questo ha portato a interruzioni significative in tutte le sue proprietà di hotel e casinò, con gli ospiti che hanno riscontrato problemi che vanno dall'indisponibilità di bancomat e slot machine al malfunzionamento delle chiavi digitali delle camere e dei sistemi di pagamento elettronico.

I colpevoli? Criminali informatici con un talento per l'ingegneria sociale. Hanno ottenuto il riconoscimento nei circoli della cybersicurezza per una caratteristica unica: la loro fluente conoscenza della lingua inglese, che li distingue dalla maggior parte dei gruppi di criminali informatici, le cui competenze in inglese sono generalmente insufficienti.

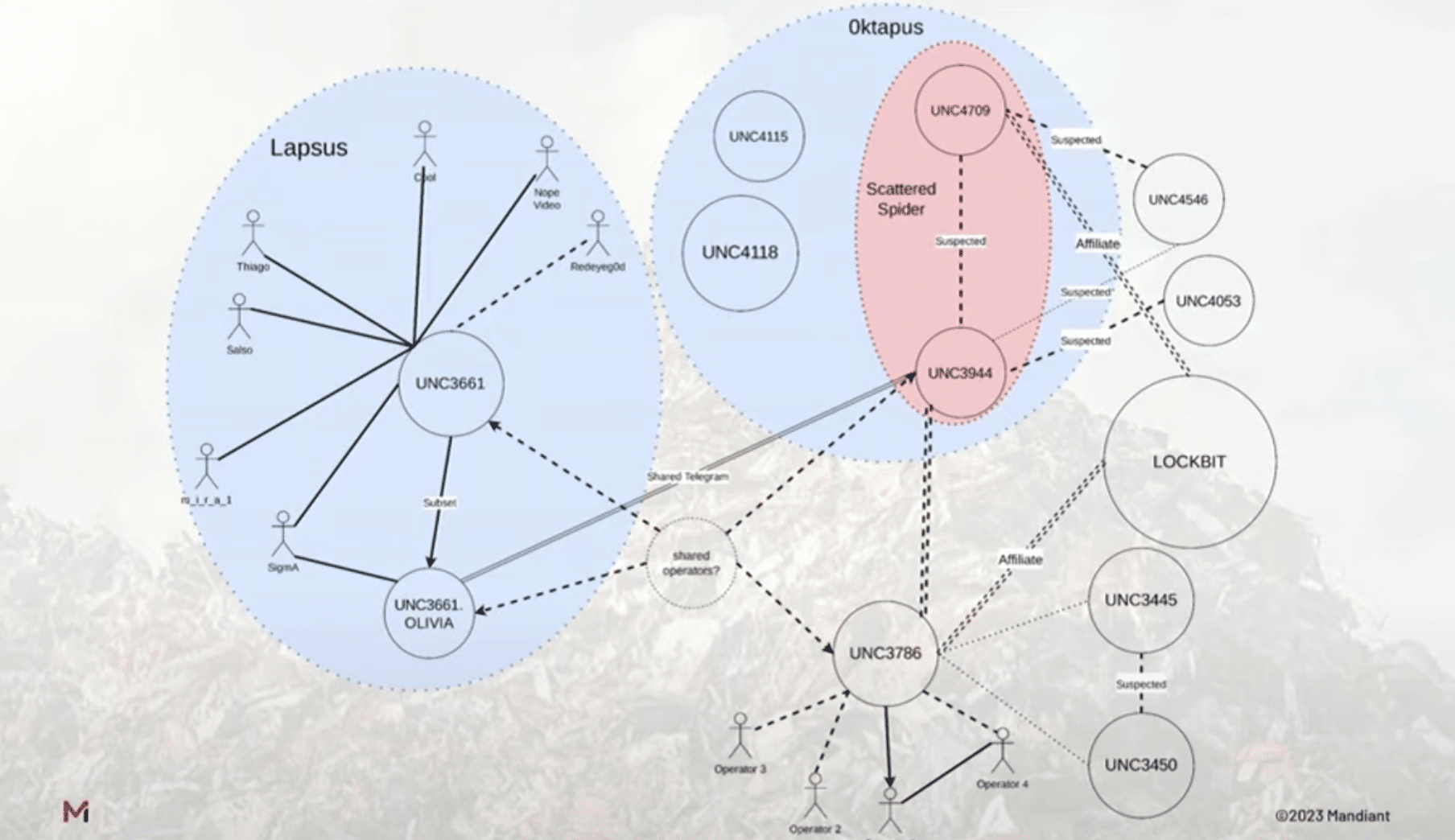

È interessante notare che, grazie alle loro tattiche, tecniche e procedure (TTP) comparabili, i ricercatori di Mandiant hanno rilevato una correlazione tra Scattered Spider e il gruppo di hacking Lapsus$, che condividono composizioni di team e approcci simili (vedi Figura 1).¹

La loro tecnica? Una manovra di ingegneria sociale abilmente eseguita ha spianato loro la strada verso l'accesso iniziale, utilizzando il profilo LinkedIn di un utente senior di MGM per facilitare la reimpostazione delle richieste di autenticazione multifattoriale (MFA) tramite l'helpdesk interno.

Secondo numerosi rapporti sulla sicurezza, gli autori hanno stabilito la persistenza all'interno della rete di MGM impostando un Identity Provider (IdP) aggiuntivo nel loro tenant Okta, utilizzando una funzione nota come "federazione in entrata". Sebbene questa funzione sia tipicamente utilizzata per connessioni e integrazioni rapide durante le fusioni e le acquisizioni organizzative, in questo caso gli attori delle minacce l'hanno sfruttata per aumentare la loro influenza sulle reti delle vittime.

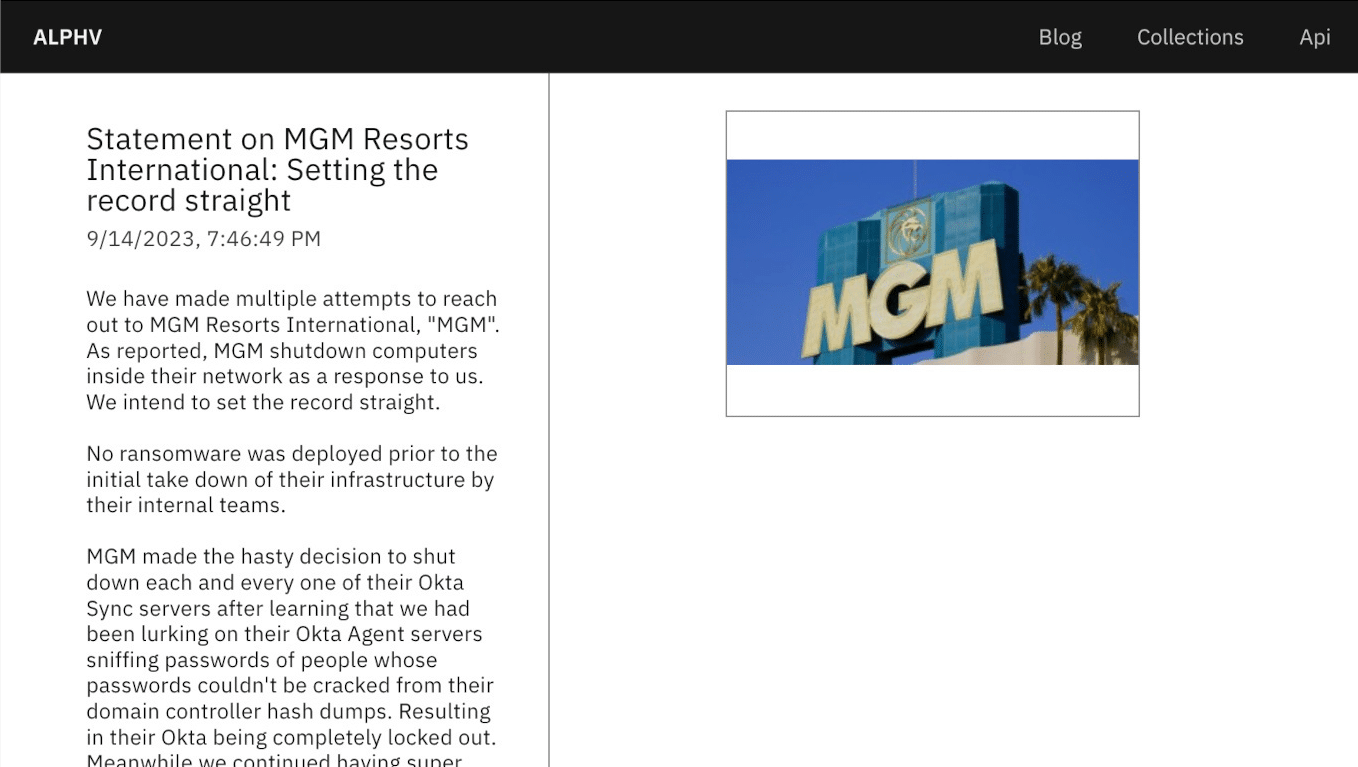

Da quel momento, gli aggressori hanno preso il controllo di Okta e degli ambienti cloud Microsoft Azure di MGM, requisendo non solo le applicazioni gestite dalla piattaforma di gestione dell'identità e dell'accesso (IAM), ma anche le loro risorse cloud. Anche dopo che il personale di cybersicurezza di MGM ha interrotto la sincronizzazione dei server di Okta, gli hacker sono rimasti all'interno della rete, come confermato nella loro dichiarazione (vedere Figura 2).² Hanno affermato di aver mantenuto i privilegi di super amministratore sull'ambiente Okta di MGM e le autorizzazioni di amministratore globale per il tenant Microsoft Azure di MGM.

Alla fine, hanno criptato centinaia di server ESXi, che ospitavano migliaia di macchine virtuali che supportavano numerosi sistemi di ospitalità, scatenando un caos diffuso. Poiché gli host ESXi sono stati crittografati in sequenza, le applicazioni si sono bloccate in successione. Questo ha portato a slot machine non funzionanti, chiavi delle camere d'albergo non funzionanti, prenotazioni di cene interrotte, sistemi di punti vendita non funzionanti e ospiti impossibilitati a fare il check-in o il check-out.

Perché si verificano questi incidenti?

Gli attacchi ransomware hanno tradizionalmente impiegato diversi metodi, come il phishing, il furto di credenziali, lo sfruttamento delle vulnerabilità e altro ancora.

L'ingegneria sociale, o più specificamente in questo caso, il vishing (phishing vocale) è diventato più efficace negli ultimi anni per una serie di ragioni:

- Tecniche avanzate di spoofing: Gli aggressori sono diventati abili nello spoofing dei numeri di telefono per far sembrare che le loro chiamate provengano da fonti legittime. In questo modo, le persone possono essere indotte a rispondere alle chiamate che altrimenti ignorerebbero.

- Ingegneria sociale: Gli attacchi di vishing spesso prevedono tattiche di ingegneria sociale convincenti. Gli aggressori raccolgono informazioni personali da varie fonti - in questo caso, il profilo LinkedIn di un membro senior dello staff di MGM - per rendere le loro chiamate più convincenti.

- Facilità di esecuzione: Gli attacchi di vishing possono essere eseguiti con competenze e risorse tecniche relativamente basse. Questa accessibilità significa che una gamma più ampia di attori delle minacce può impegnarsi in questi attacchi.

- Lavoro a distanza: L'ascesa del lavoro a distanza ha portato a una maggiore dipendenza dalle telefonate e dalle videochiamate per la comunicazione. Gli aggressori hanno colto questa opportunità per sfruttare il cambiamento del panorama delle comunicazioni.

Prendere di mira le piattaforme IAM è una tattica ben nota impiegata dagli attori delle minacce, che fornisce loro un accesso persistente alle organizzazioni ed espande i loro privilegi attraverso i sistemi, con conseguente aumento dei danni. Questa strategia è tutt'altro che nuova, ma produce un valore enorme per gli aggressori che cercano punti di appoggio per l'accesso.

Una volta scoperti e notati gli attori della minaccia, i server di sincronizzazione Okta di MGM sono stati interrotti e la fase ransomware dell'attacco è stata avviata, grazie al gruppo ransomware BlackCat/ALPHV. Il ransomware-as-a-Service (RaaS) è un'industria fiorente all'interno della catena di approvvigionamento criminale. In modo simile a come le aziende legittime dipendono dalle applicazioni SaaS, i gruppi criminali come BlackCat/ALPHV offrono servizi professionali che integrano le capacità dell'aggressore originale, tra cui lo sviluppo del malware, i servizi di comando e controllo, i siti di leak Tor, il supporto del malware e persino i servizi di negoziazione con le vittime.

Vedendo Caesars Entertainment, la più grande catena di casinò degli Stati Uniti, pagare circa 15 milioni di dollari di riscatto dopo una grave violazione, i gruppi di criminali informatici troverebbero un'ampia motivazione per esplorare le opportunità che si presentano loro.

Cosa si può fare?

L'ovvio elemento della formazione e della vigilanza in materia di sicurezza non va assolutamente trascurato, in quanto l'astuta operatività dell'aggressore sui dati delle vittime dei social media (LinkedIn) lo ha aiutato a ingannare gli operatori dell'Helpdesk IT di MGM per ottenere quel vettore di accesso iniziale così importante.

Ridurre al minimo l'esposizione e le superfici di attacco è fondamentale quando si affrontano minacce come queste, che combinano social engineering e vishing, raccolta di credenziali, dirottamento di account cloud e infine ransomware. Ecco alcuni consigli che possono aiutare a deviare minacce sofisticate come queste:

- Ridurre il raggio di esplosione: Segreghi le risorse del sistema interno, sia in sede che nel cloud. Anche nei casi in cui gli attori delle minacce si fingono e riescono ad entrare con l'inganno negli ambienti aziendali, se ha isolato e segmentato le sue risorse utilizzando i principi di Zero Trust, sta limitando drasticamente i loro movimenti e riducendo al minimo la superficie di attacco.

- Bloccare gli utenti compromessi e le minacce interne: Utilizza l'ispezione in linea delle applicazioni e dei dati, oltre a un'ampia analisi comportamentale per identificare e bloccare i potenziali aggressori, sia che si tratti di minacce esterne che di persone interne con intenzioni maligne.

- Ridurre al minimo la superficie di attacco esterna: Collegare direttamente gli utenti e le richieste di accesso alle applicazioni e ai servizi per limitare il movimento laterale. Nel caso dell'attacco di MGM, il movimento laterale tra Okta, Microsoft Azure e infine i server ESXi in sede ha reso possibile l'hack.

- Prevenire la perdita di dati: Implementa data loss prevention in linea su tutti i potenziali vettori di minaccia e canali di perdita. Nella sfortunata eventualità che un intruso ottenga un accesso non autorizzato, se le sue azioni sui suoi dati vengono impedite, può ridurre drasticamente l'impatto delle violazioni.

- Conduca audit e valutazioni frequenti: Audit regolari sulla cybersecurity valutano la conformità e rivelano le lacune di conoscenza, oltre a evidenziare i punti deboli e le vulnerabilità che forniscono il vettore di accesso iniziale per i criminali informatici.

- Educare continuamente i dipendenti: Il vishing si sta intensificando come arma forte nell'arsenale degli aggressori. Molti individui non sono consapevoli del vishing come vettore di minaccia, o della loro suscettibilità agli attacchi di vishing, il che li porta ad abbassare la guardia quando rispondono alle telefonate. Questa mancanza di consapevolezza può renderli vulnerabili alla manipolazione.

Riferimenti:

- https://www.mandiant.com/resources/blog/unc3944-sms-phishing-sim-swapping-ransomware

- https://www.bleepingcomputer.com/news/security/mgm-casinos-esxi-servers-allegedly-encrypted-in-ransomware-attack/

- https://techcrunch.com/2023/09/14/mgm-cyberattack-outage-scattered-spider/

- https://www.bleepingcomputer.com/news/security/caesars-entertainment-confirms-ransom-payment-customer-data-theft/

Utilizza Skyhigh Security?

- Monitorare l'attività degli utenti in Okta ed esaminare le minacce rilevate da User and Entity Behavior Analytics (UEBA) e dagli algoritmi di apprendimento automatico.

- Rileva le minacce interne ed esterne all' infrastruttura Microsoft Azure, oltre a catturare tutte le attività degli utenti per supportare le indagini forensi.

- Adottare i principi Zero Trust per consentire una sicurezza di rete più stretta e la segmentazione di applicazioni e risorse private, come Okta, Microsoft Azure e le infrastrutture server VMware ESXi.

- Nega i trasferimenti di dati e le attività non autorizzate, anche dalle applicazioni interne tramite connessioni remote.

- Misurare i rischi che un utente potrebbe rappresentare per i servizi e i dati cloud della sua organizzazione.

- Stabilire i profili di postura del dispositivo da valutare per le richieste di connessione.

- Monitorare continuamente le attività per individuare anomalie e violazioni.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Gli aggressori hanno raccolto dati tramite LinkedIn e hanno preso di mira il personale senior di MGM che probabilmente aveva privilegi elevati nella loro infrastruttura Okta.

- Hanno utilizzato queste informazioni per eseguire attacchi di vishing (phishing vocale) contattando i servizi IT Helpdesk di MGM, impersonando la vittima privilegiata e chiedendo all'IT Helpdesk di reimpostare le richieste di Autenticazione a più fattori dell'utente vittima.

- Dopo aver effettuato con successo il vishing, gli attori delle minacce hanno proceduto a compromettere i sistemi Okta di MGM, ottenendo privilegi di super amministratore per i loro ambienti Okta e Microsoft Azure.

- Gli autori hanno affermato di aver esfiltrare una quantità imprecisata di dati dalla rete di MGM una volta entrati.

In risposta ai team di risposta agli incidenti di MGM che hanno interrotto i server di sincronizzazione di Okta per stanare gli aggressori, l'attenzione si è spostata su diverse centinaia di server ESXi di proprietà di MGM che ospitavano migliaia di macchine virtuali. Queste macchine virtuali supportavano centinaia di sistemi e migliaia di dispositivi ampiamente utilizzati nelle loro strutture di ospitalità e di gioco d'azzardo. - Questo ha innescato un effetto domino. Poiché gli host ESXi sono stati crittografati in sequenza, le applicazioni si sono bloccate in una reazione a catena. Le chiavi delle camere d'albergo sono diventate inutilizzabili, le prenotazioni delle cene sono state interrotte, i sistemi dei punti vendita non hanno potuto elaborare i pagamenti, gli ospiti non hanno potuto fare il check-in o il check-out e le slot machine erano completamente inaccessibili.