Risorse

DIGEST DELL'INTELLIGENCE

Sempre connessi, sempre vulnerabili: Il lato negativo delle VPN e dei firewall tradizionali

La recente vulnerabilità di Palo Alto Network espone le organizzazioni al movimento laterale delle minacce e alle violazioni dei dati.

Di Rodman Ramezanian - Consulente per la sicurezza del cloud aziendale

29 aprile 2024 7 Minuti di lettura

L'anno scorso è stato un continuo gioco di briscola con le vulnerabilità delle VPN, lasciando le organizzazioni che utilizzano sistemi di accesso remoto obsoleti molto aperte a potenziali attacchi informatici. Gli hacker stanno sfruttando falle critiche nel software di tutti i giorni, dalle VPN - come le CVE di Ivanti ad alta gravità e gli eventi di Fortinet FortiVPN - ai firewall come PAN-OS di Palo Alto Networks e alle applicazioni di messaggistica come Telegram. Consentendo agli avversari di assumere il controllo completo dei dispositivi attraverso l'esecuzione di codice remoto o di bloccare l'accesso ai dispositivi con attacchi Denial-of-Service (DoS), queste vulnerabilità mettono a rischio i suoi dati preziosi.

Nel dicembre 2023, gli hacker sostenuti dallo Stato cinese hanno sfruttato le vulnerabilità zero-day (CVE-2023-46805 & CVE-2023-21887) nei prodotti Ivanti VPN, consentendo l'accesso non autorizzato attraverso il bypass dell'autenticazione e il controllo remoto attraverso l'iniezione di comandi a distanza. Anche dopo il rilascio delle patch, gli aggressori hanno trovato nuove vulnerabilità (CVE-2024-21888) per aggirare le correzioni e continuare le loro attività dannose.

Lo scorso febbraio, l'Agenzia statunitense per la sicurezza informatica e delle infrastrutture (CISA) ha lanciato l'allarme per un altro attacco VPN. Questa volta, l'obiettivo erano le appliance di sicurezza Cisco ASA, che combinano firewall, antivirus, prevenzione delle intrusioni e funzionalità VPN virtuali. Il colpevole era una vulnerabilità nota (CVE-2020-3259) sfruttata dal gruppo ransomware Akira, che attacca sia i sistemi Windows che Linux. L'organizzazione di criminalità informatica ha approfittato di configurazioni errate di WebVPN/AnyConnect per rubare i dati.

La vulnerabilità più recente proviene da Palo Alto Networks. Questo zero-day critico, tracciato come CVE-2024-3400, ha un impatto sul prodotto GlobalProtect VPN del fornitore. La falla di sicurezza critica riscontrata in Palo Alto Networks PAN-OS consente agli aggressori di ottenere il pieno controllo con privilegi di root del firewall stesso e della connettività VPN che facilita, il tutto senza richiedere un nome utente e una password. Per dirla in parole povere, questa minaccia zero-day ha il punteggio di gravità più alto possibile: 10 su 10.

Nell'articolo di scoperta iniziale pubblicato da Volexity, la ricerca ha rilevato che l'attaccante si concentrava sull'esportazione dei dati di configurazione dai dispositivi e poi li sfruttava come punto di ingresso per muoversi lateralmente all'interno delle organizzazioni prese di mira.

Questi attacchi ripetuti che utilizzano exploit zero-day evidenziano una tendenza preoccupante: il problema risiede nell'architettura obsoleta delle VPN stesse, non in un particolare fornitore.

Perché si verificano questi incidenti?

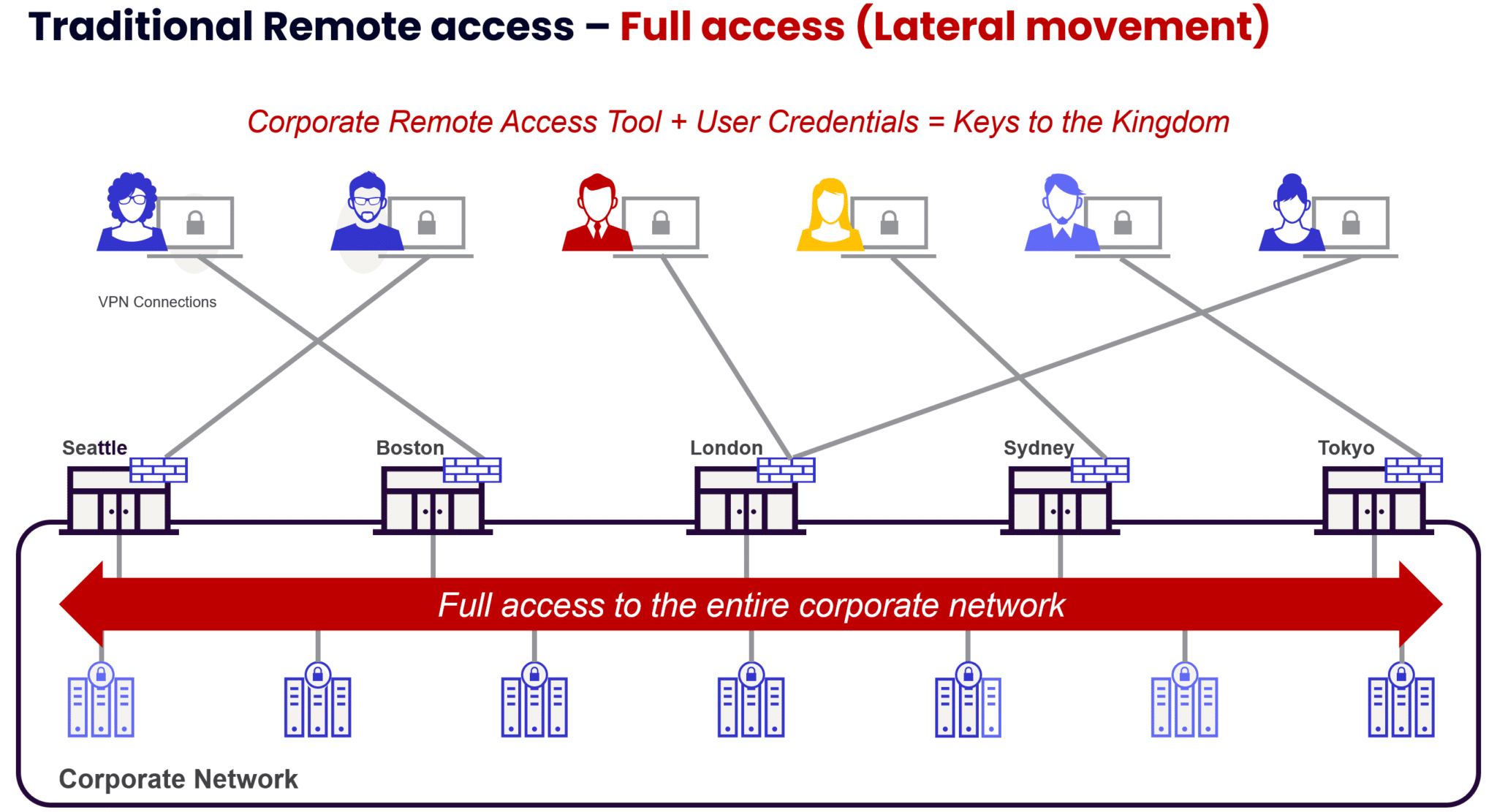

Negli ultimi anni, i prodotti SSL VPN sono stati presi di mira da un'ampia gamma di attori delle minacce, sia criminali informatici con motivazioni finanziarie che hacktivisti di Stati nazionali. Come si spiega questo fenomeno? La risposta è relativamente semplice: Le VPN SSL possono rappresentare un punto di ingresso per accedere a un tesoro di dati aziendali preziosi. Forniscono un percorso diretto nella rete aziendale, rendendole un prezioso terreno di sosta per ulteriori attacchi.

L'aumento del lavoro a distanza dopo la pandemia COVID-19 ha trasformato le VPN SSL in un'arma a doppio taglio. Grazie alla facilità di accesso, gli aggressori possono sfruttare la suscettibilità dei lavoratori remoti al phishing e ad altri attacchi di tipo sociale.

Le recenti vulnerabilità di VPN e firewall, come la falla di Palo Alto Networks GlobalProtect, evidenziano un'altra tendenza preoccupante. Non si tratta di puntare il dito contro fornitori specifici. Piuttosto, si tratta di un difetto di progettazione fondamentale di queste tecnologie. Le organizzazioni devono essere consapevoli che le risorse rivolte a Internet, come i firewall e le VPN, sono obiettivi primari per le violazioni. Una volta che gli aggressori ottengono l'accesso, le architetture tradizionali legacy consentono loro di muoversi liberamente all'interno della rete, rubando dati sensibili e compromettendo applicazioni critiche.

L'Agenzia statunitense per la sicurezza informatica e delle infrastrutture (CISA) e il Centro australiano per la sicurezza informatica (ACSC) hanno pubblicato una guida che raccomanda alle organizzazioni di tutte le dimensioni - in particolare a quelle governative - di agire rapidamente a causa della gravità della vulnerabilità. Questi articoli includono ulteriori risorse per aiutare a correggere le patch e a limitare l'esposizione, ove possibile.

Il patching delle vulnerabilità rimane fondamentale, ma per una difesa veramente proattiva contro gli attacchi zero-day, un'architettura Zero Trust offre il vantaggio più significativo.

Ci sono alcuni passi fondamentali per aiutare a limitare l'esposizione:

- Ridurre al minimo i punti di attacco: Renda invisibili online le applicazioni critiche e le VPN vulnerabili, per evitare le violazioni iniziali.

- Confina le violazioni: Colleghi gli utenti direttamente alle applicazioni per ridurre al minimo i danni derivanti da sistemi compromessi.

- Blocca le minacce al cancello: Ispeziona continuamente tutto il traffico per bloccare automaticamente le minacce emergenti.

- Limiti i privilegi di accesso: Consegni agli utenti solo l'accesso di cui hanno bisogno, per evitare azioni non autorizzate.

Il termine "Zero Trust" è diventato una parola d'ordine nel settore della sicurezza, ma, quando è fatto bene, è un approccio che ha un valore reale. Implementando i principi di Zero Trust e la sua architettura di base, le aziende possono affrontare efficacemente i rischi di sicurezza che affliggono le reti tradizionali, comprese le gravi esposizioni dovute alle vulnerabilità dei prodotti firewall e VPN.

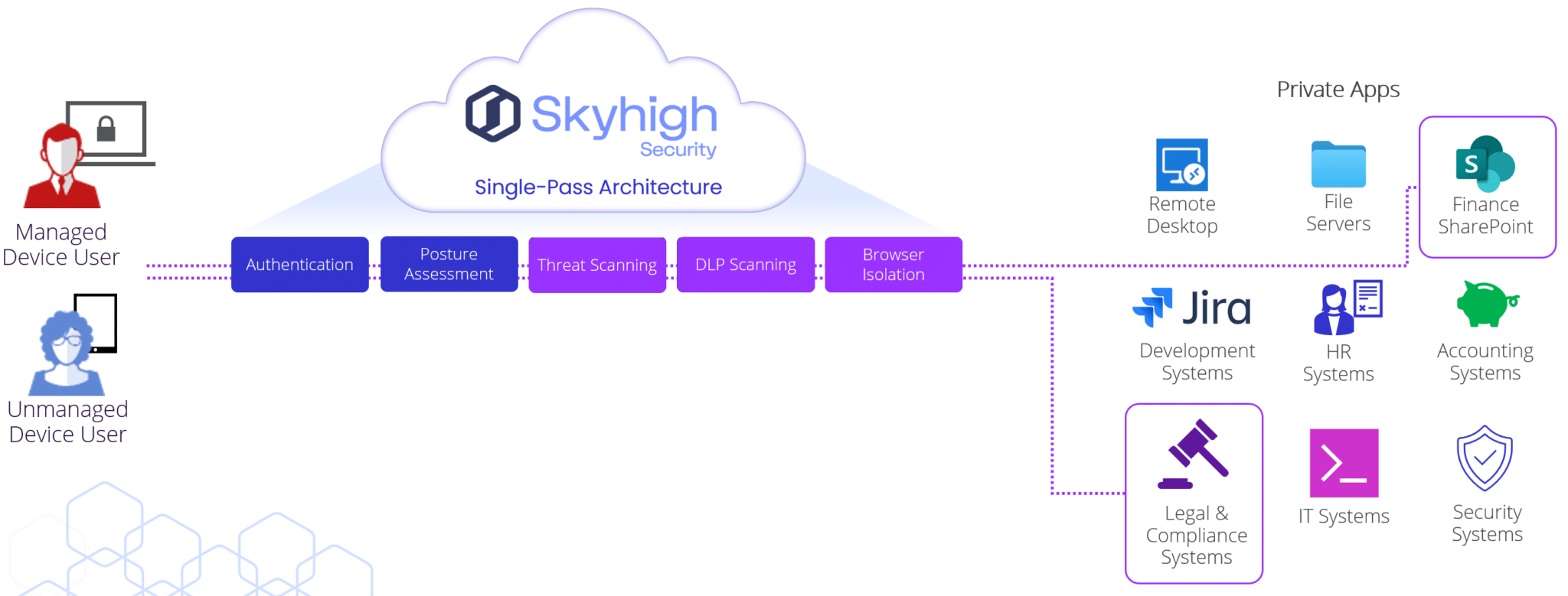

Se è possibile ridurre al minimo il ricorso alla VPN e quindi annullare il rischio di essere nuovamente esposti a un'altra vulnerabilità, perché non esplorare questa opzione? Zero Trust butta via il vecchio libro delle regole. A differenza delle reti tradizionali protette da firewall e VPN, Zero Trust non si basa su una "zona fidata" centrale. Al contrario, crea connessioni sicure direttamente tra gli utenti e le risorse specifiche di cui hanno bisogno. Questo va oltre gli utenti e le applicazioni. Zero Trust può collegare carichi di lavoro, filiali, lavoratori remoti e persino sistemi di controllo industriale.

Skyhigh Security lo fa facilitando una connessione sicura alle applicazioni autorizzate, anziché indirizzare l'utente o il dispositivo richiedente alla rete aziendale. Ogni utente, dispositivo e connessione viene continuamente verificato prima di concedere l'accesso alle risorse sensibili. La fiducia non viene mai concessa di default, garantendo la sicurezza e l'integrità dei dati in ogni momento, senza compromettere la disponibilità o le prestazioni per i suoi utenti.

È tempo che i leader della sicurezza abbraccino lo Zero Trust. Questo approccio basato sul cloud riduce la superficie di attacco eliminando le vulnerabilità associate a firewall, VPN e altre tecnologie tradizionali. Negando agli aggressori i loro punti di ingresso abituali, Zero Trust crea una difesa più forte e una postura di sicurezza più solida.

Riferimenti:

- https://www.cisa.gov/news-events/alerts/2024/04/12/palo-alto-networks-releases-guidance-vulnerability-pan-os-cve-2024-3400

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/os-command-injection-vulnerability-in-globalprotect-gateway

- https://security.paloaltonetworks.com/CVE-2024-3400

- https://therecord.media/vpn-zero-day-palo-alto-networks

Perché utilizzare Skyhigh Security?

- Adottare i principi Zero Trust per consentire una maggiore sicurezza della rete e la segmentazione delle applicazioni e delle risorse private.

- Definisce i profili dei dispositivi e le valutazioni della postura per i dispositivi gestiti e non gestiti che richiedono l'accesso alle risorse aziendali, sia internamente che esternamente.

- Abilita gli audit di configurazione per scoprire e monitorare i servizi esposti ad un accesso illimitato.

- Valutare le attività degli utenti al di là dei login iniziali, per includere i movimenti degli utenti, i comportamenti, l'accesso ai servizi aziendali, le sedi e molte altre potenziali anomalie.

- Blocca i dispositivi non gestiti, applica l'Autenticazione a più fattori e molti altri criteri di accesso contestuali per aiutare a bloccare il riutilizzo di credenziali rubate di applicazioni cloud.

- Allineare le minacce, le anomalie e gli incidenti al quadro MITRE ATT&CK per guidare gli analisti SOC nelle indagini.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Una vulnerabilità critica con il punteggio CVSS più alto possibile di 10 su 10 è stata riscontrata in Palo Alto Networks PAN-OS, che viene utilizzato per gestire le sue funzioni di firewall e VPN.

- Questa vulnerabilità consente a un aggressore remoto non autenticato di ottenere i privilegi di root sul prodotto e di assumerne il pieno controllo. Secondo Palo Alto Networks, questa vulnerabilità viene sfruttata attivamente in natura al momento.

- Gli aggressori utilizzano i firewall di Palo Alto Networks come punto di ingresso per muoversi lateralmente all'interno delle organizzazioni prese di mira.

- La ricerca e l'intelligence del settore hanno rilevato migliaia di casi in cui la vulnerabilità di questi prodotti espone le organizzazioni alle minacce zero-day in tutto il mondo.

- In un caso scoperto dai ricercatori del settore, un aggressore ha sfruttato un account di servizio altamente privilegiato compromesso sul firewall di Palo Alto Networks per ottenere l'accesso alla rete interna attraverso il protocollo Server Message Block (SMB).