Recursos

INTELLIGENCE DIGEST

Ciberataque a MGM Resorts: de la nube al casino

Perturbación generalizada a manos de ataques punzantes de ingeniería social y ransomware

Por Rodman Ramezanian - Global Cloud Threat Lead

18 de octubre de 2023 7 Minute Read

La reciente intrusión cibernética dirigida contra MGM Resorts International ha puesto de relieve los problemas acuciantes que rodean a la salvaguarda de los datos sensibles y las vulnerabilidades expuestas a las que se enfrentan las organizaciones modernas en el panorama actual de las amenazas.

MGM Resorts, el operador de varios hoteles y casinos de renombre a lo largo del emblemático Strip de Las Vegas, incluidos el Bellagio, el Aria y el Cosmopolitan, inició extensos cortes de red en respuesta a la intensificación de los ciberataques. Esto provocó importantes interrupciones en todas sus propiedades hoteleras y casinos, y los huéspedes experimentaron problemas que iban desde cajeros automáticos y máquinas tragaperras no disponibles hasta el mal funcionamiento de las tarjetas llave digitales de las habitaciones y los sistemas de pago electrónico.

¿Los culpables? Ciberdelincuentes con un don para la ingeniería social. Se han ganado el reconocimiento en los círculos de la ciberseguridad por un rasgo único: su dominio fluido de la lengua inglesa, lo que les diferencia de la mayoría de los grupos de ciberdelincuentes, cuyos conocimientos de inglés suelen quedarse cortos.

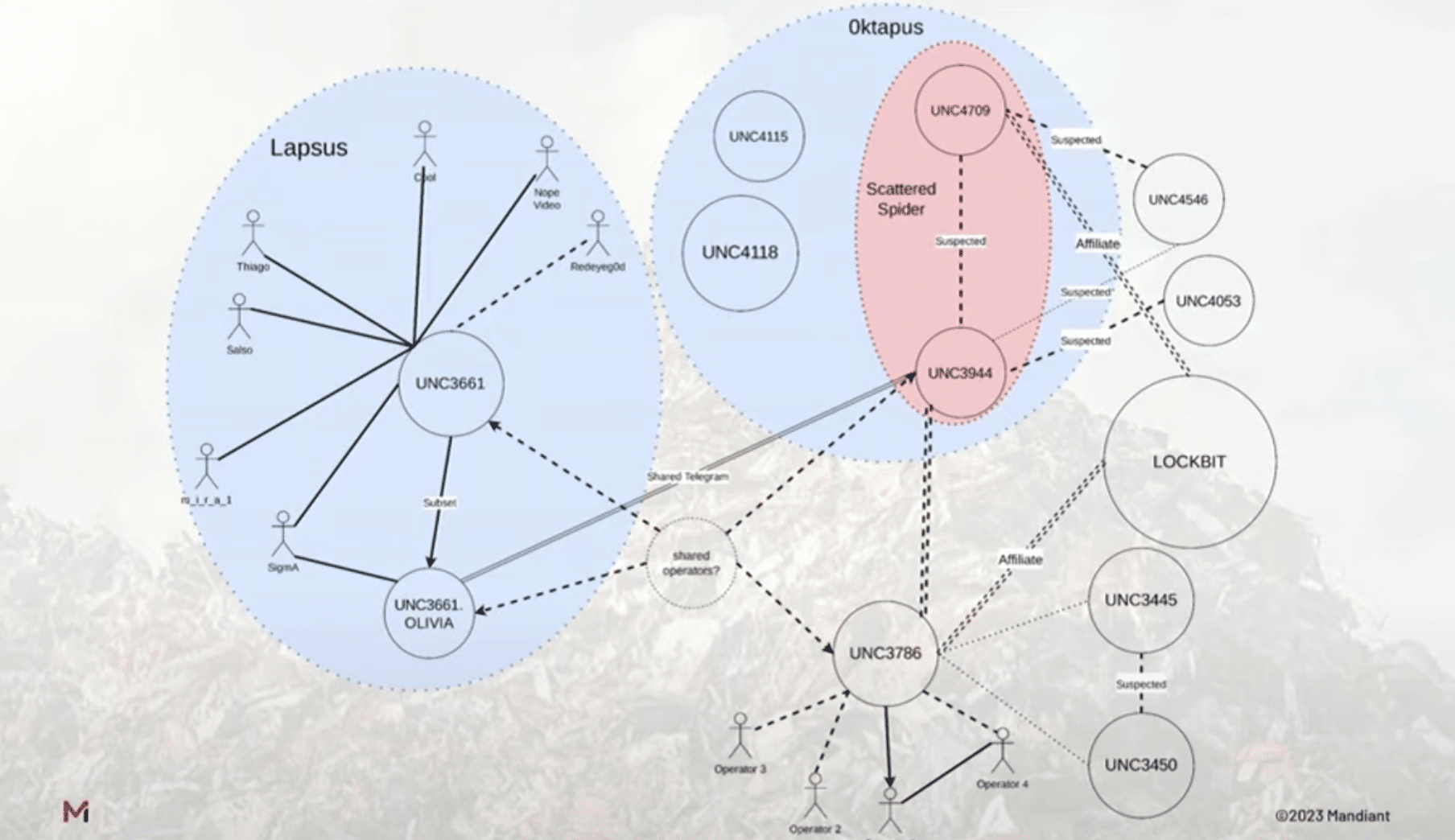

Curiosamente, gracias a sus tácticas, técnicas y procedimientos (TTP) comparables, los investigadores de Mandiant han detectado una correlación entre Scattered Spider y el grupo de piratas informáticos Lapsus$, que comparten composiciones de equipo y enfoques similares (véase la figura 1).¹

¿Su técnica? Una maniobra de ingeniería social hábilmente ejecutada les allanó el camino hacia el acceso inicial, utilizando el perfil de LinkedIn de un usuario senior de MGM para facilitar el restablecimiento de las solicitudes de autenticación multifactor (MFA) a través del servicio de asistencia interna.

Según numerosos informes de seguridad sobre el asunto, los autores establecieron la persistencia dentro de la red de MGM mediante la configuración de un proveedor de identidad (IdP) adicional en su inquilino Okta utilizando una característica conocida como "federación de entrada". Aunque esto se utiliza normalmente para conexiones e integraciones rápidas durante fusiones y adquisiciones organizativas, en este caso, los actores de la amenaza lo explotaron para mejorar su dominio sobre las redes de la víctima.

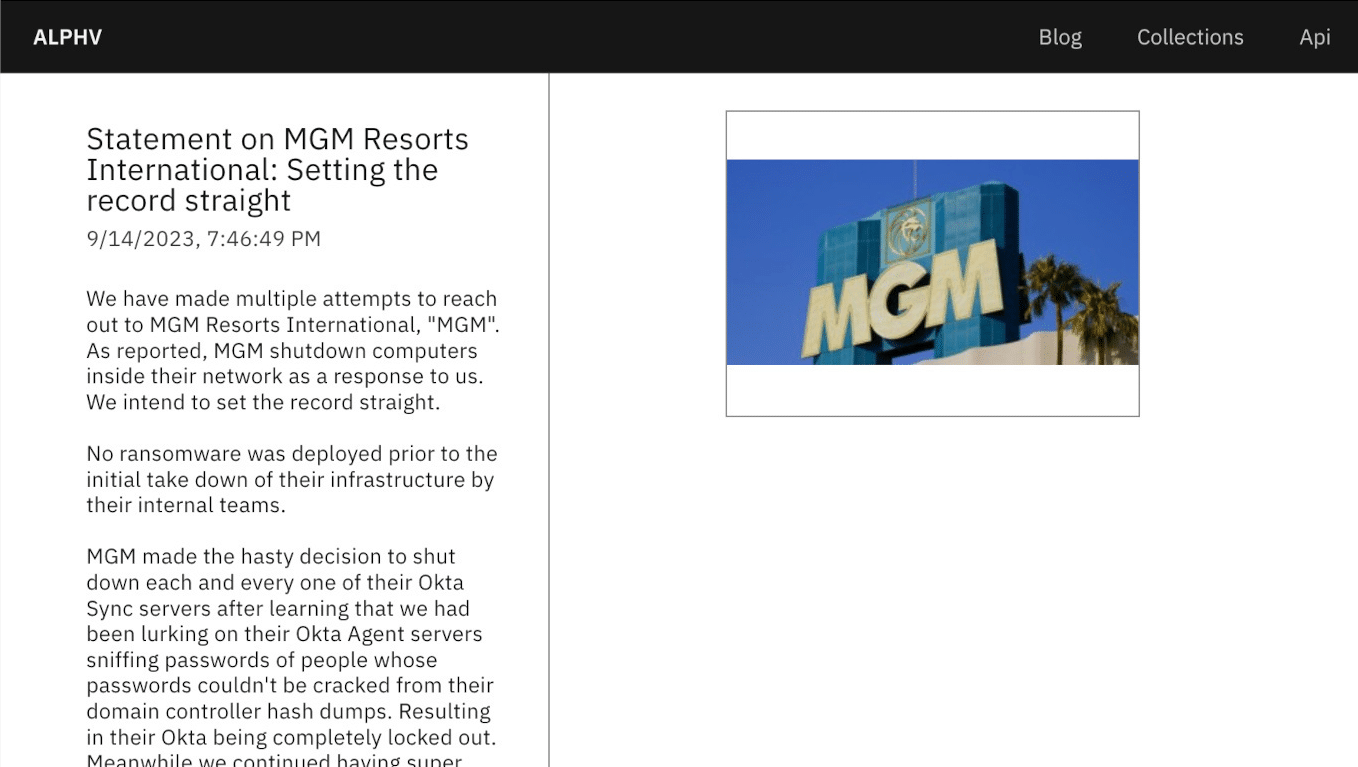

A partir de ese momento, los atacantes se hicieron con el control de Okta de MGM y de los entornos en la nube de Microsoft Azure, apoderándose no sólo de las aplicaciones gestionadas por la plataforma de gestión de identidades y accesos (IAM), sino también de sus activos en la nube. Incluso después de que el personal de ciberseguridad de MGM cerrara la sincronización del servidor Okta, los piratas informáticos permanecieron dentro de la red, como confirmaron en su declaración (véase la figura 2).² Afirmaron haber conservado privilegios de superadministrador en el entorno Okta de MGM y permisos de administrador global para el inquilino de Microsoft Azure de MGM.

Al final, encriptaron cientos de servidores ESXi, que albergaban miles de máquinas virtuales compatibles con numerosos sistemas de hospitalidad, lo que desencadenó un caos generalizado. Como los hosts ESXi se cifraron secuencialmente, las aplicaciones se bloqueaban sucesivamente. Esto provocó máquinas tragaperras inoperativas, llaves de habitaciones de hotel disfuncionales, reservas de cenas interrumpidas, sistemas de puntos de venta no operativos y que los huéspedes no pudieran facturar ni entrar ni salir.

¿Por qué se producen estos incidentes?

Los ataques de ransomware han empleado tradicionalmente diversos métodos, como el phishing, el robo de credenciales y la explotación de vulnerabilidades, entre otros.

La ingeniería social, o más concretamente en este caso, el vishing (phishing de voz) se ha vuelto más eficaz en los últimos años por varias razones:

- Técnicas avanzadas de suplantación de identidad: Los atacantes se han vuelto expertos en falsificar números de teléfono para que parezca que sus llamadas proceden de fuentes legítimas. Esto puede engañar a las personas para que respondan a llamadas que de otro modo podrían ignorar.

- Ingeniería social: Los ataques de vishing suelen implicar tácticas convincentes de ingeniería social. Los atacantes recopilan información personal de diversas fuentes -en este caso, el perfil de LinkedIn de un alto cargo de MGM- para que sus llamadas resulten más convincentes.

- Facilidad de ejecución: Los ataques de vishing pueden ejecutarse con conocimientos técnicos y recursos relativamente bajos. Esta accesibilidad significa que una gama más amplia de actores de amenazas puede participar en dichos ataques.

- Trabajo a distancia: El auge del trabajo a distancia ha provocado una mayor dependencia de las llamadas telefónicas y las videollamadas para comunicarse. Los atacantes han aprovechado esta oportunidad para explotar el cambiante panorama de las comunicaciones.

Atacar las plataformas IAM es una táctica bien conocida empleada por los actores de amenazas, que les proporciona un acceso persistente a las organizaciones y amplía sus privilegios en los sistemas, lo que se traduce en un mayor daño. Esta estrategia dista mucho de ser novedosa, pero aporta un enorme valor a los atacantes que buscan puntos de apoyo de acceso sólido.

Una vez descubiertos y advertidos los actores de la amenaza, los servidores de sincronización Okta de MGM fueron dados de baja, y la fase de ransomware del ataque estaba en marcha, gracias al grupo de ransomware BlackCat/ALPHV. El ransomware como servicio (RaaS) es una industria floreciente dentro de la cadena de suministro criminal. Al igual que las empresas legítimas dependen de las aplicaciones SaaS, los grupos criminales como BlackCat/ALPHV ofrecen servicios profesionales que complementan las capacidades del atacante original, incluyendo el desarrollo de malware, servicios de mando y control, sitios de fuga Tor, soporte de malware e incluso servicios de negociación con las víctimas.

Al ver cómo Caesars Entertainment, la mayor cadena de casinos de Estados Unidos, pagaba aproximadamente 15 millones de dólares en rescates tras una grave brecha, los grupos de ciberdelincuentes encontrarían una amplia motivación para explorar las oportunidades que se les presentan.

¿Qué se puede hacer?

No hay que descartar en absoluto el elemento obvio de la formación y la vigilancia en materia de seguridad, ya que la astuta operativa del atacante con los datos de las víctimas en las redes sociales (LinkedIn) le ayudó a engañar a los operadores del servicio de asistencia informática de MGM para conseguir ese importantísimo vector de acceso inicial.

Minimizar la exposición y las superficies de ataque es primordial a la hora de enfrentarse a amenazas como éstas, que combinan la ingeniería social y el vishing, la recolección de credenciales, el secuestro de cuentas en la nube y, en última instancia, el ransomware. He aquí algunos consejos que pueden ayudar a desviar amenazas sofisticadas como éstas:

- Reduzca el radio de explosión: Segregue los activos del sistema interno, ya sea en las instalaciones o en la nube. Incluso en los casos en los que los actores de amenazas suplantan la identidad y logran introducirse en los entornos corporativos, si ha aislado y segmentado sus recursos utilizando los principios de Confianza Cero, estará restringiendo drásticamente sus movimientos y minimizando la superficie de ataque.

- Detenga a los usuarios comprometidos y las amenazas internas: Utilice la inspección de aplicaciones y datos en línea, además de amplios análisis de comportamiento para identificar y detener a posibles atacantes, ya sean amenazas externas o personas internas con intenciones maliciosas.

- Minimice la superficie de ataque externa: Vincule directamente a los usuarios y las solicitudes de acceso a las aplicaciones y servicios para restringir el movimiento lateral. En el caso del ataque de MGM, moverse lateralmente entre Okta, Microsoft Azure y, finalmente, los servidores ESXi on premise hizo posible el hackeo.

- Prevenga la pérdida de datos: Despliegue en línea data loss prevention en todos los vectores de amenazas y canales de fuga potenciales. En el desafortunado caso de que un intruso obtenga acceso no autorizado, si se evitan sus acciones sobre sus datos, podrá reducir drásticamente los impactos de las filtraciones.

- Realice auditorías y evaluaciones frecuentes: Las auditorías periódicas de ciberseguridad evalúan el cumplimiento y revelan lagunas de conocimiento, además de poner de manifiesto puntos débiles y vulnerabilidades que proporcionan el importantísimo vector de acceso inicial para los ciberdelincuentes.

- Eduque continuamente a los empleados: El vishing se está intensificando como arma potente en el arsenal de los atacantes. Muchas personas desconocen el vishing como vector de amenaza, o su susceptibilidad a los ataques de vishing, lo que les lleva a bajar la guardia cuando responden a las llamadas telefónicas. Esta falta de conciencia puede hacerles vulnerables a la manipulación.

Referencias:

- https://www.mandiant.com/resources/blog/unc3944-sms-phishing-sim-swapping-ransomware

- https://www.bleepingcomputer.com/news/security/mgm-casinos-esxi-servers-allegedly-encrypted-in-ransomware-attack/

- https://techcrunch.com/2023/09/14/mgm-cyberattack-outage-scattered-spider/

- https://www.bleepingcomputer.com/news/security/caesars-entertainment-confirms-ransom-payment-customer-data-theft/

Utilice Skyhigh Security?

- Supervise la actividad de los usuarios en Okta y revise las amenazas detectadas por el Análisis del Comportamiento de Usuarios y Entidades (UEBA) y los algoritmos de aprendizaje automático.

- Detecte las amenazas internas y externas a la infraestructura de Microsoft Azure, además de capturar toda la actividad de los usuarios para respaldar las investigaciones forenses.

- Adopte los principios de Zero Trust para permitir una seguridad de red más estricta y la segmentación de aplicaciones y recursos privados, como Okta, Microsoft Azure e infraestructuras de servidores VMware ESXi.

- Deniegue las transferencias de datos y actividades no autorizadas, incluso desde aplicaciones internas a través de conexiones remotas.

- Mida los riesgos que un usuario puede suponer para los servicios en la nube y los datos de su organización.

- Establezca perfiles de postura de los dispositivos que se evaluarán para las solicitudes de conexión.

- Supervise continuamente las actividades en busca de anomalías e infracciones.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Los atacantes recopilaron datos a través de LinkedIn y apuntaron a personal de alto nivel de MGM que probablemente tuviera privilegios elevados en su infraestructura Okta.

- Utilizaron esta información para realizar ataques de vishing (suplantación de identidad por voz) poniéndose en contacto con los servicios de asistencia de TI de MGM, haciéndose pasar por la(s) víctima(s) privilegiada(s) y solicitando al servicio de asistencia de TI que restableciera las solicitudes de autenticación multifactor de los usuarios víctimas.

- Tras realizar con éxito el vishing, los actores de la amenaza procedieron a comprometer los sistemas Okta de MGM, obteniendo privilegios de superadministrador en sus entornos Okta y Microsoft Azure.

- Los autores afirmaron haber exfiltrado una cantidad no especificada de datos de la red de MGM una vez dentro.

En respuesta a que los equipos de respuesta a incidentes de MGM dieran de baja los servidores de sincronización de Okta para hacer salir a los atacantes, la atención se desvió hacia varios cientos de servidores ESXi propiedad de MGM que albergaban miles de máquinas virtuales. Estas VM soportaban cientos de sistemas y miles de dispositivos ampliamente utilizados en sus instalaciones de hostelería y juego. - Esto desencadenó un efecto dominó. A medida que los hosts ESXi se encriptaban secuencialmente, las aplicaciones se bloqueaban en una reacción en cadena. Las llaves de las habitaciones del hotel dejaron de funcionar, las reservas para cenar se interrumpieron, los sistemas de los puntos de venta no pudieron procesar los pagos, los huéspedes no pudieron registrarse ni salir y las máquinas tragaperras quedaron totalmente inaccesibles.