Recursos

INTELLIGENCE DIGEST

Siempre conectado, siempre vulnerable: El inconveniente de las VPN y los cortafuegos heredados

La reciente vulnerabilidad de Palo Alto Network expone a las organizaciones al movimiento lateral de amenazas y a la violación de datos

Por Rodman Ramezanian - Asesor de seguridad de la nube empresarial

29 de abril de 2024 7 Minute Read

El año pasado ha sido un juego constante de whack-a-mole con las vulnerabilidades de las VPN, dejando a las organizaciones que utilizan sistemas de acceso remoto anticuados muy abiertas a posibles ciberataques. Los piratas informáticos están explotando fallos críticos en el software cotidiano, desde las VPN -como las CVE de Ivanti de alta gravedad y los sucesos de Fortinet FortiVPN- hasta cortafuegos como PAN-OS de Palo Alto Networks y aplicaciones de mensajería como Telegram. Al permitir a los adversarios hacerse con el control total de los dispositivos mediante la ejecución remota de código o bloquear el acceso a los dispositivos con ataques de denegación de servicio (DoS), estas vulnerabilidades ponen en peligro sus valiosos datos.

En diciembre de 2023, hackers chinos respaldados por el estado explotaron vulnerabilidades de día cero (CVE-2023-46805 & CVE-2023-21887) en productos VPN Ivanti, permitiendo el acceso no autorizado a través de la derivación de autenticación y el control remoto a través de la inyección remota de comandos. Incluso después de que se publicaran los parches, los atacantes encontraron nuevas vulnerabilidades (CVE-2024-21888) para eludir las correcciones y continuar con sus actividades maliciosas.

Este mes de febrero, la Agencia de Ciberseguridad y Seguridad de las Infraestructuras de EE.UU. (CISA) dio la voz de alarma sobre otro ataque a una VPN. Esta vez, el objetivo eran los dispositivos de seguridad Cisco ASA, que combinan funciones de cortafuegos, antivirus, prevención de intrusiones y VPN virtual. El culpable fue una vulnerabilidad conocida (CVE-2020-3259) explotada por el grupo de ransomware Akira, que ataca tanto sistemas Windows como Linux. La organización de ciberdelincuentes se aprovechó de configuraciones WebVPN/AnyConnect mal configuradas para robar datos.

Esta vulnerabilidad más reciente procede de Palo Alto Networks. Este día cero crítico, rastreado como CVE-2024-3400, afecta al producto GlobalProtect VPN del proveedor. El agujero de seguridad crítico encontrado en el PAN-OS de Palo Alto Networks permite a los atacantes obtener el control total con privilegios de root del propio cortafuegos y de la conectividad VPN que facilita, todo ello sin necesidad de nombre de usuario y contraseña. En pocas palabras, esta amenaza de día cero tiene la máxima puntuación de gravedad posible: 10 sobre 10.

En el artículo de descubrimiento inicial publicado por Volexity, la investigación descubrió que el atacante se centró en exportar los datos de configuración de los dispositivos y luego aprovecharlos como punto de entrada para moverse lateralmente dentro de las organizaciones objetivo.

Estos repetidos ataques con exploits de día cero ponen de manifiesto una tendencia preocupante: el problema reside en la anticuada arquitectura de las propias VPN, no en ningún proveedor en particular.

¿Por qué se producen estos incidentes?

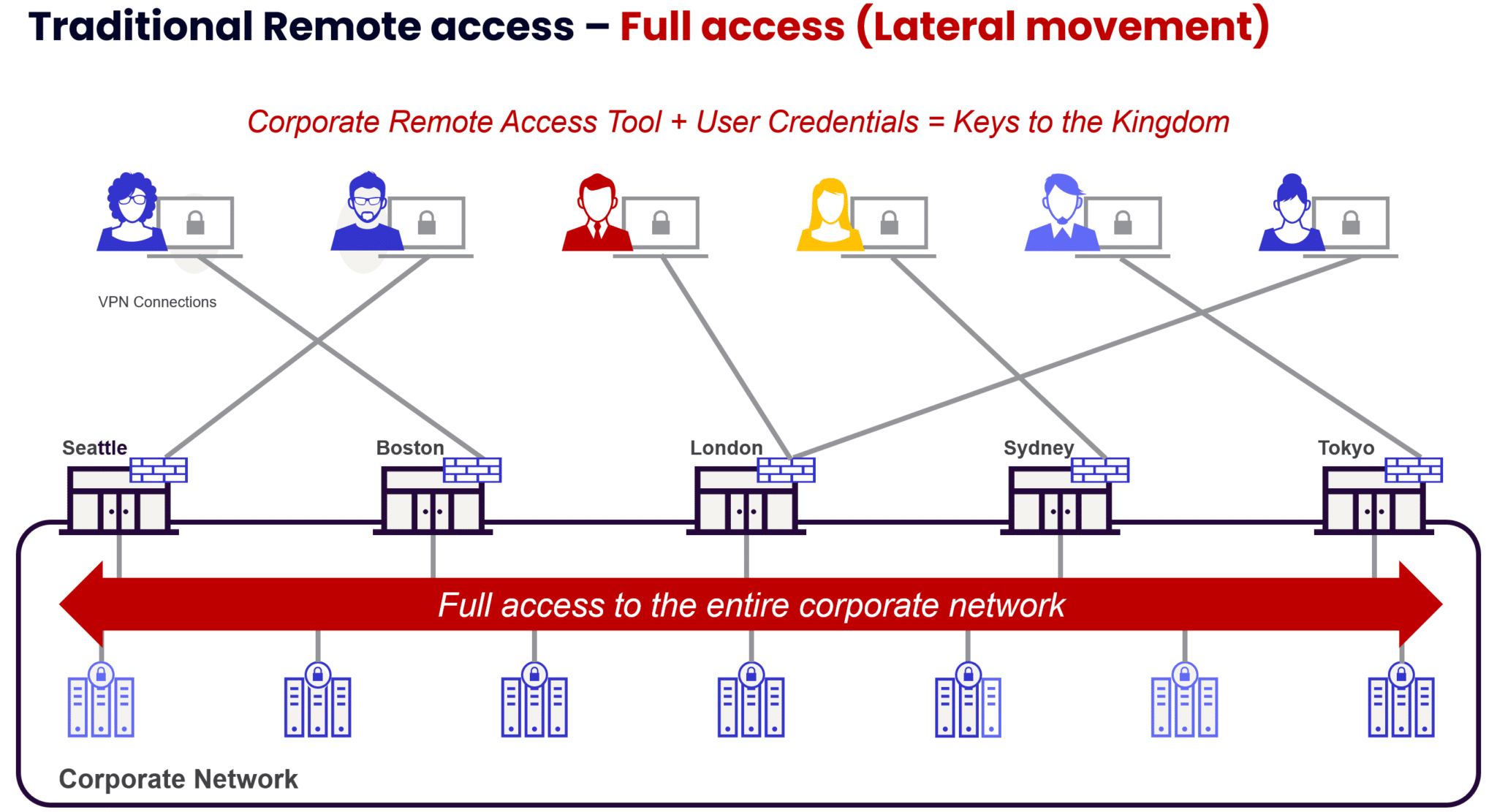

En los últimos años, los productos VPN SSL han sido blanco de una amplia gama de actores de amenazas, tanto ciberdelincuentes con motivaciones financieras como hacktivistas de estados-nación. ¿Cómo se explica este fenómeno? La respuesta es relativamente sencilla: Las VPN SSL pueden servir como punto de entrada para acceder a un tesoro de valiosos datos corporativos. Proporcionan un camino directo a la red de una empresa, lo que las convierte en un valioso punto de apoyo para nuevos ataques.

El auge del trabajo a distancia tras la pandemia del COVID-19 ha convertido a las VPN SSL en un arma de doble filo. Al ser de fácil acceso, los atacantes pueden explotar la susceptibilidad de los trabajadores remotos al phishing y a otros ataques de ingeniería social.

Las recientes vulnerabilidades de VPN y cortafuegos, como el fallo de Palo Alto Networks GlobalProtect, ponen de relieve otra tendencia preocupante. No se trata de señalar con el dedo a proveedores específicos. Se trata más bien del fallo de diseño fundamental de estas tecnologías. Las organizaciones deben ser conscientes de que los activos orientados a Internet, como los cortafuegos y las VPN, son los principales objetivos de las brechas. Una vez que los atacantes obtienen acceso, las arquitecturas heredadas tradicionales les permiten moverse libremente dentro de la red, robando datos sensibles y comprometiendo aplicaciones críticas.

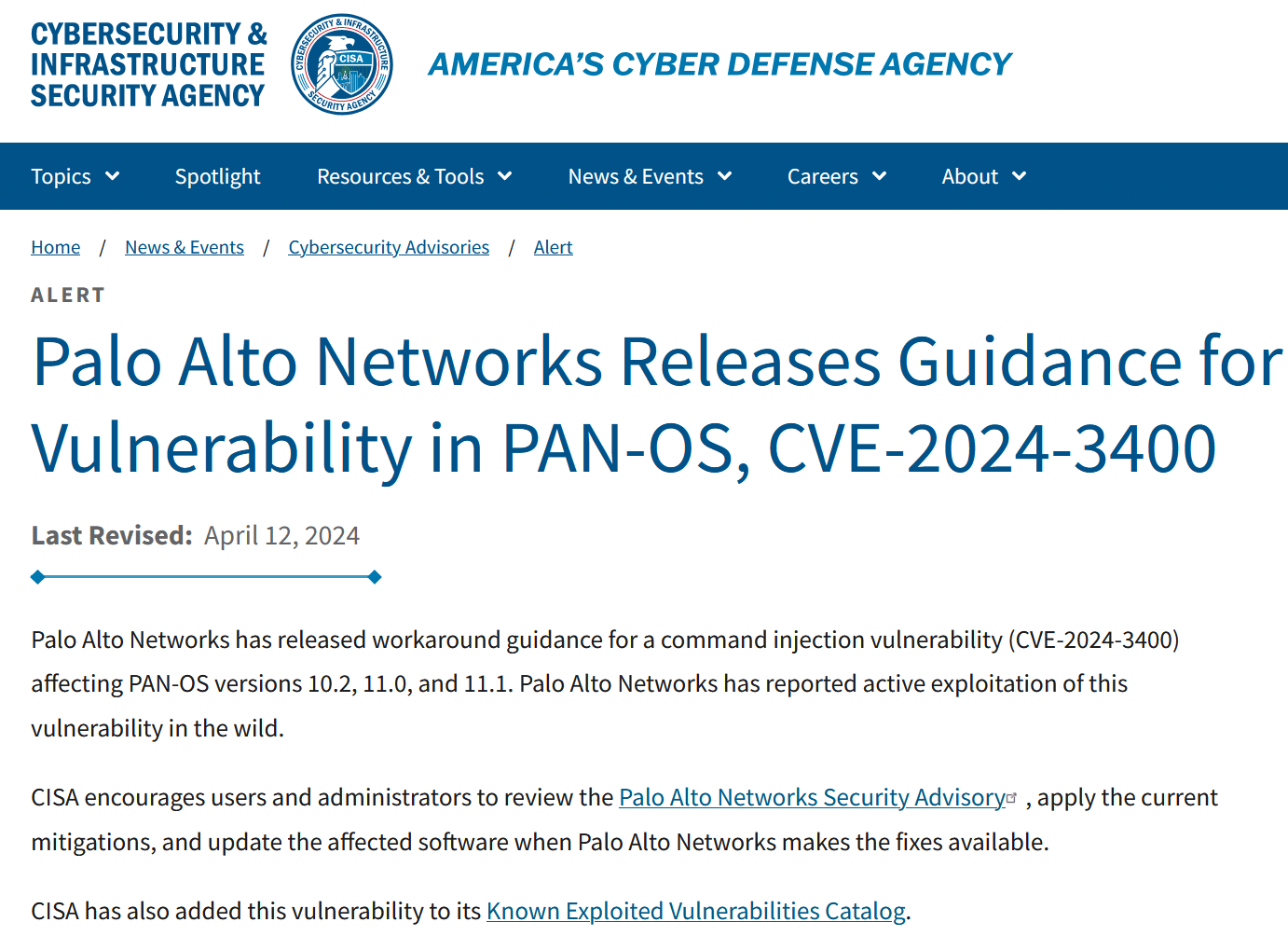

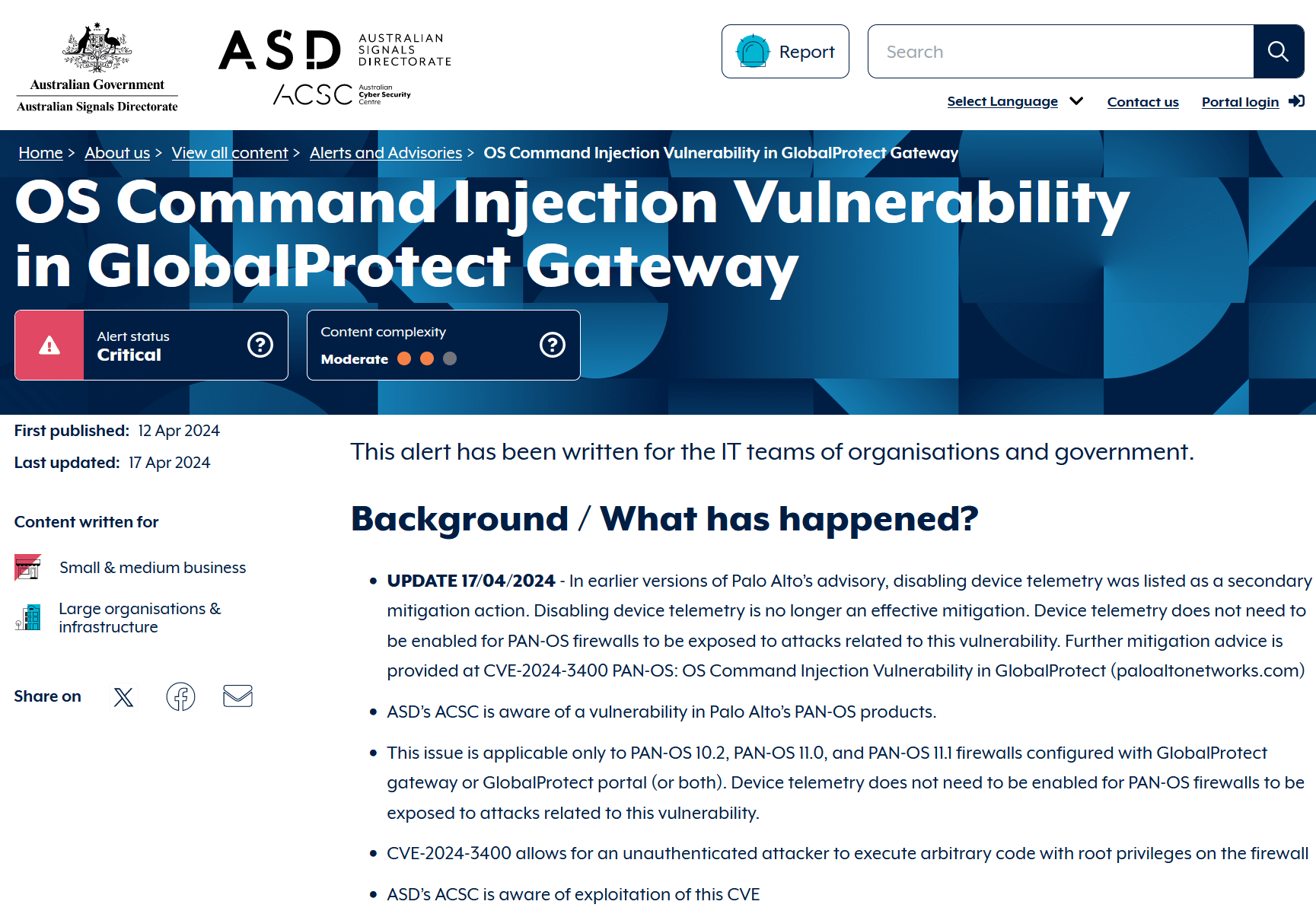

La Agencia de Ciberseguridad y Seguridad de las Infraestructuras de EE.UU. (CISA ) y el Centro Australiano de Ciberseguridad (ACSC ) han publicado orientaciones en las que recomiendan que las organizaciones de todos los tamaños -en particular las gubernamentales- actúen con rapidez debido a la gravedad de la vulnerabilidad. Estos artículos incluyen recursos adicionales para ayudar a parchear y limitar la exposición en la medida de lo posible.

Parchear las vulnerabilidades sigue siendo crucial, pero para una defensa verdaderamente proactiva contra los ataques de día cero, una arquitectura de Confianza Cero ofrece la ventaja más significativa.

Hay una serie de pasos fundamentales para ayudar a limitar la exposición:

- Minimice los puntos de ataque: Haga invisibles en línea las aplicaciones críticas y las VPN vulnerables para evitar las brechas iniciales.

- Confine las brechas: Conecte a los usuarios directamente a las aplicaciones para minimizar los daños de los sistemas comprometidos.

- Detenga las amenazas en la puerta: Inspeccione continuamente todo el tráfico para bloquear automáticamente las amenazas emergentes.

- Limite los privilegios de acceso: Conceda a los usuarios sólo el acceso que necesiten para evitar acciones no autorizadas.

"Confianza cero" se ha convertido en una palabra de moda en el espacio de la seguridad, pero, cuando se hace bien, es un enfoque que tiene un valor real. Mediante la aplicación de los principios de la Confianza Cero y su arquitectura subyacente, las empresas pueden abordar eficazmente los riesgos de seguridad que plagan las redes tradicionales, incluidas las graves exposiciones derivadas de las vulnerabilidades de los cortafuegos y los productos VPN.

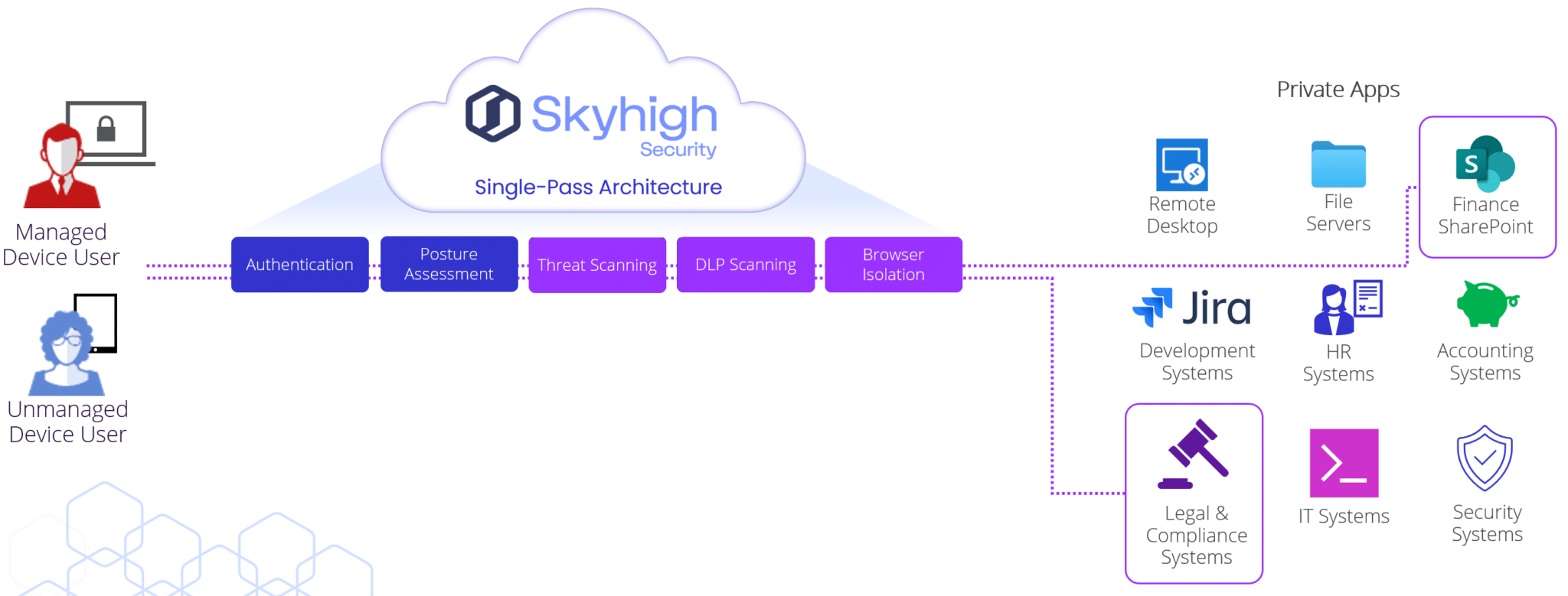

Si puede minimizar la dependencia de la VPN y anular así el riesgo de quedar expuesto de nuevo por otra vulnerabilidad, ¿por qué no explorar esa opción? Zero Trust tira por la borda el viejo libro de reglas. A diferencia de las redes tradicionales protegidas por cortafuegos y VPN, Zero Trust no depende de una "zona de confianza" central. En su lugar, crea conexiones seguras directamente entre los usuarios y los recursos específicos que necesitan. Esto va más allá de los usuarios y las aplicaciones. Zero Trust puede conectar cargas de trabajo, sucursales, trabajadores remotos e incluso sistemas de control industrial.

Skyhigh Security permite esto facilitando una conexión segura a las aplicaciones autorizadas en lugar de dirigir al usuario o dispositivo solicitante a la red corporativa. Cada usuario, dispositivo y conexión se verifica continuamente antes de conceder el acceso a los recursos sensibles. La confianza nunca se concede por defecto, lo que garantiza la seguridad e integridad de los datos en todo momento, sin comprometer la disponibilidad o el rendimiento para sus usuarios.

Es hora de que los líderes en seguridad adopten la Confianza Cero. Este enfoque basado en la nube reduce la superficie de ataque al eliminar las vulnerabilidades asociadas a cortafuegos, VPN y otras tecnologías heredadas. Al negar a los atacantes sus puntos de entrada habituales, la Confianza Cero crea una defensa más sólida y una postura de seguridad más robusta.

Referencias:

- https://www.cisa.gov/news-events/alerts/2024/04/12/palo-alto-networks-releases-guidance-vulnerability-pan-os-cve-2024-3400

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/os-command-injection-vulnerability-in-globalprotect-gateway

- https://security.paloaltonetworks.com/CVE-2024-3400

- https://therecord.media/vpn-zero-day-palo-alto-networks

¿Por qué utilizar Skyhigh Security?

- Adopte los principios de Confianza Cero para permitir una seguridad de red más estricta y la segmentación de aplicaciones y recursos privados.

- Defina perfiles de dispositivos y evaluaciones de postura para dispositivos gestionados y no gestionados que soliciten acceso a recursos corporativos, ya sean internos o externos.

- Habilite las auditorías de configuración para descubrir y supervisar los servicios expuestos a un acceso no restringido.

- Evalúe las actividades de los usuarios más allá de los inicios de sesión para incluir sus movimientos, comportamientos, acceso a servicios corporativos, ubicaciones y muchas otras anomalías potenciales.

- Bloquee los dispositivos no gestionados, aplique la autenticación multifactor y muchas otras políticas de acceso contextual para ayudar a detener la reutilización exitosa de credenciales robadas de aplicaciones en la nube.

- Alinee las amenazas, anomalías e incidentes con el marco ATT&CK de MITRE para guiar a los analistas del SOC en las investigaciones.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Se ha encontrado una vulnerabilidad crítica con la máxima puntuación CVSS posible de 10 sobre 10 en el PAN-OS de Palo Alto Networks, que se utiliza para hacer funcionar sus funciones de cortafuegos y VPN.

- Esta vulnerabilidad permite a un atacante remoto no autenticado obtener privilegios de root en el producto y tomar el control total del mismo. Según Palo Alto Networks, esta vulnerabilidad está siendo explotada activamente in the wild en la actualidad.

- Los atacantes están utilizando los cortafuegos de Palo Alto Networks como punto de entrada para moverse lateralmente dentro de las organizaciones objetivo.

- La investigación y la inteligencia de la industria han encontrado miles de casos en los que la vulnerabilidad de estos productos expone a las organizaciones a las amenazas de día cero en todo el mundo.

- En un caso descubierto por investigadores del sector, un atacante aprovechó una cuenta de servicio altamente privilegiada comprometida en el cortafuegos de Palo Alto Networks para obtener acceso a la red interna a través del protocolo de bloque de mensajes de servidor (SMB).