Ressourcen

NACHRICHTENÜBERSICHT

(Ransom)Wo sind Microsoft 365-Nutzer jetzt gefährdet?

Wer sagt, dass Cloud-Umgebungen immun gegen Ransomware-Angriffe sind?

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

3. August 2022 7 Minuten gelesen

Ein weit verbreiteter Irrglaube unter Unternehmen und ihren Nutzern führt zu der Annahme, dass Cloud-Umgebungen immun gegen Ransomware-Bedrohungen sind. Wie die Forscher von Proofpoint jedoch kürzlich herausgefunden haben, können böswillige Akteure Ransomware-Angriffe starten, indem sie Backups der Dateiversionen von Microsoft 365 ausnutzen, die dank der plattformeigenen Funktion zum automatischen Speichern von Dateien verfügbar sind.

Vereinfacht gesagt, kann ein Cyberkrimineller alle bekannten Versionen einer Datei verschlüsseln, auch die gesicherten, und zwar so, dass sie ohne spezielle Backups oder einen Entschlüsselungsschlüssel des Angreifers irreparabel sind.

Leider ist dies nicht das erste Mal, dass Ransomware die Grenze zur Welt von Microsoft 365 überschritten hat. Vor nunmehr 6 Jahren hatte es der Ransomware-Stamm Cerber auf Microsoft 365 abgesehen und schaffte es, Millionen von Nutzern mit einem neuartigen Zero-Day-Angriff anzugreifen, der in der Lage war, die systemeigene Sicherheit von Microsoft 365 zu umgehen.

Wie, fragen Sie? Mit ähnlichen Techniken, die auch heute noch verwendet werden: Phishing-E-Mails mit bösartigen Dateianhängen, Benutzer dazu bringen, Makro-Inhalte zuzulassen, Anwendungen von Drittanbietern als Waffe einzusetzen und verschiedene andere Methoden.

Da Cloud-Dienste eine große Anzahl von Nutzern in einem einzigen Ökosystem zusammenfassen, werden sie zu einem bevorzugten Ziel für Cyberkriminelle. Stellen Sie sich nur den Schaden vor, den ein gut durchdachter Ransomware-Angriff einem großen Teil der Unternehmen zufügen kann, die alle Microsoft 365-Dienste nutzen. Wie wir bei den ersten erfolgreichen Angriffen auf SolarWinds und Microsoft im Jahr 2020 gesehen haben, haben die wirtschaftlichen Auswirkungen das Potenzial, verheerend zu sein.

Wie kam es zu diesen Verstößen?

Cloud-Dienste und -Anwendungen sind für Unternehmen geschäftskritischer denn je. Kein Wunder also, dass kriminelle Akteure Cloud-Plattformen wie Microsoft 365 immer wieder ins Fadenkreuz nehmen, denn sie wissen, dass die Opfer viel eher bereit sind, Lösegeld zu zahlen. Der Angriffsvektor besteht in der Ausnutzung der nativen Microsoft 365-Funktionen für Cloud-Backups. Bedrohungen, die mit integrierten Tools und Parametern "von der Stange" leben, sind in der Regel schwieriger zu entschärfen, da sie leichter missbraucht werden können und schwieriger zu erkennen und zu verhindern sind.

Was kann man tun?

Eine Kombination von Best Practices kann dazu beitragen, die Auswirkungen solcher Angriffe erheblich zu reduzieren, insbesondere wenn der ursprüngliche Angriffsvektor hier immer noch die Kompromittierung eines Microsoft 365-Kontos durch Übernahme beinhaltet.

Grundlegende Maßnahmen wie die Erzwingung von Step-Up und Multi-Faktor-Authentifizierung (MFA), die Durchsetzung strenger Passwortstandards, die Beibehaltung strenger Identitätszugangskontrollen und kontinuierliche Investitionen in Schulungsprogramme für Mitarbeiter sollten nicht außer Acht gelassen werden.

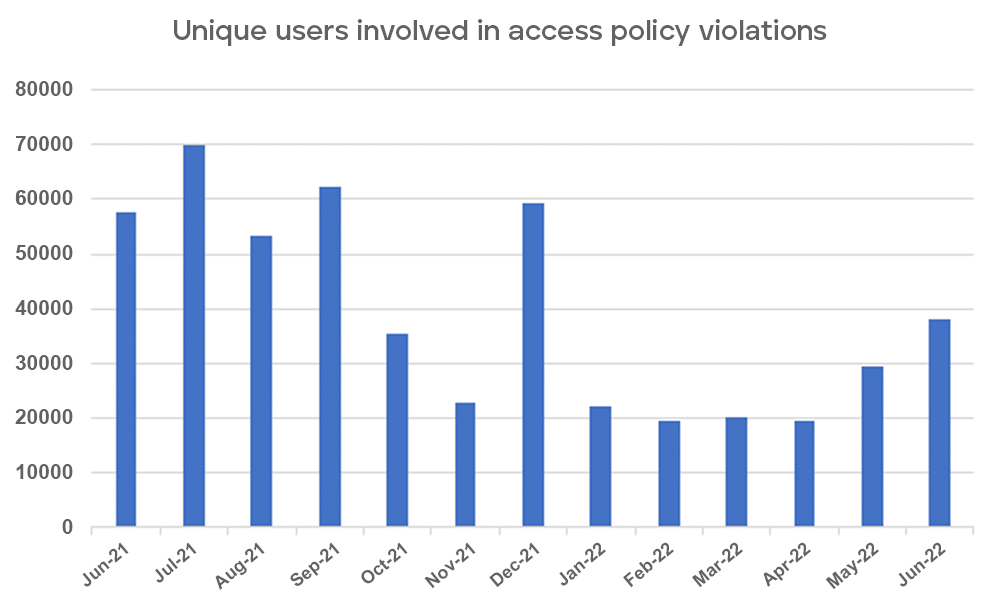

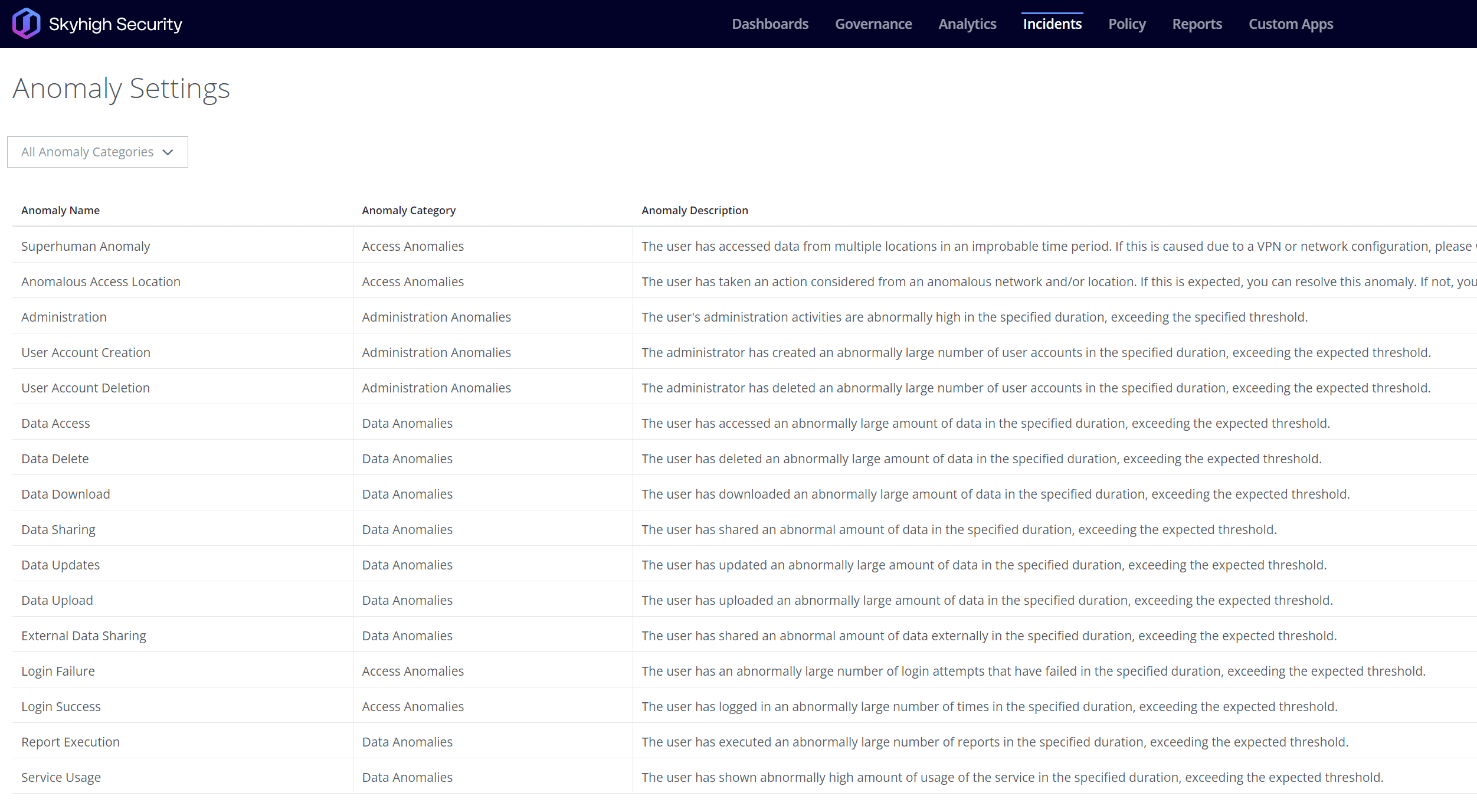

Die direkte Vermeidung solcher Risiken wird aus den oben genannten Gründen immer eine Herausforderung sein. Legen Sie daher Auslöser und Anomalie-Parameter fest, um verdächtige Ausreißer und Aktivitäten zu erkennen, die potenziell bedrohlich sind, wie z.B. abnormale administrative Aktionen oder Datenzugriffsanfragen, die Warnsignale für die Manipulation von Versionssicherungsgrenzen und AutoSave-Konfigurationen sein können.

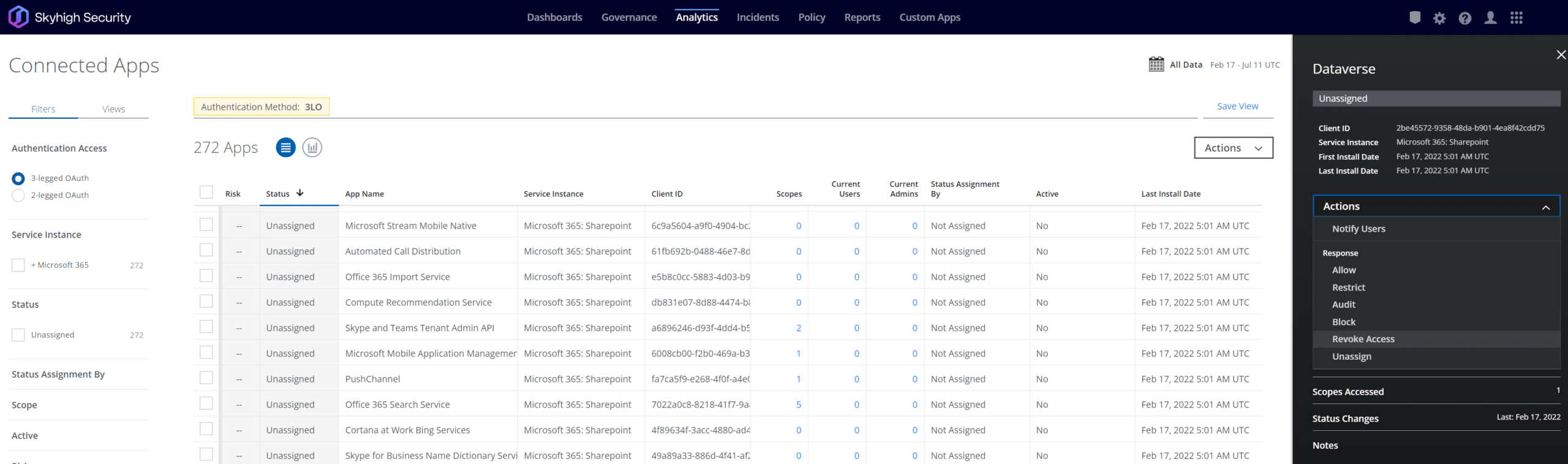

Viele Anwendungen von Drittanbietern verbinden sich mit SaaS-Plattformen (wie in diesem Fall Microsoft 365) über OAuth-Tokens. Im Gegensatz zu neuen Benutzern, die sich bei einer Umgebung anmelden, müssen sich OAuth-Tokens nach ihrer ersten Gewährung nicht über einen Identitätsanbieter authentifizieren. Sobald die App über OAuth Zugriff auf Microsoft 365 und seine Daten hat, behält sie diesen Zugriff auf unbestimmte Zeit bei, bis der Zugriff widerrufen wird. Stellen Sie daher sicher, dass Sie Token und Zugriff auf verdächtige Apps, die in Ihre Microsoft 365-Tenancy zurückreichen, widerrufen.

Unternehmen sollten immer für das Schlimmste planen, indem sie sich auf den Fall des Falles einstellen. Daher sind in Zeiten wie diesen Offline-Backups zusätzlich zu den bewährten BC/DR-Wiederherstellungsverfahren nie eine schlechte Idee.

Verwenden Sie Skyhigh Security?

- Erzwingen Sie die Step-Up-Authentifizierung für Anwendungsfälle, die ein erhöhtes Risiko darstellen können.

- Implementieren Sie Schwellenwerte für Anomalien, um verdächtige Verhaltensweisen hervorzuheben, die eine weitere Untersuchung rechtfertigen könnten.

- Verwenden Sie Datenanomalien, um ungewöhnliche Zugriffe auf Dateien und Datensätze innerhalb von Microsoft 365 oder Ihren anderen sanktionierten Diensten zu erkennen.

- Analysieren Sie Zugriffsanomalien, die auf potenzielle unbefugte Zugriffsversuche hinweisen können.

- Entdecken Sie Anomalien beim privilegierten Zugriff in Fällen, in denen sich administrative Benutzer zweifelhaft verhalten könnten

- Sperren Sie verbundene Anwendungen von Drittanbietern, die den Zugriff auf Daten innerhalb von Microsoft 365 erleichtern könnten.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Die ersten Schritte bei Ransomware-Angriffen in der Cloud umfassen übliche Taktiken wie Phishing-Kampagnen, Brute-Force-Angriffe und/oder bösartige Anwendungen von Drittanbietern, die OAuth-Tokens zur Integration mit Microsoft OneDrive/SharePoint nutzen.

- Sobald ein Microsoft 365-Konto infiltriert wurde, können Benutzerdateien auf der gesamten Plattform entdeckt werden

- Angreifer beginnen, die nativen Funktionen "AutoSave" und "Versionskontrolle" zu missbrauchen, mit denen Cloud-Backups älterer Dateiversionen erstellt werden (die Benutzern helfen sollen, ältere Kopien bearbeiteter Dateien wiederherzustellen)

- Indem er die Versionsnummer der Dokumentenbibliothek auf eine niedrigere Ziffer reduziert, muss der Angreifer die Datei(en) nur sehr geringfügig bearbeiten und dann über diese Versionsgrenze hinaus verschlüsseln, um die Datei unzugänglich zu machen

- Wenn keine externen Backups vorhanden sind, müssen die Opfer Lösegeld zahlen.