Ressourcen

NACHRICHTENÜBERSICHT

Es genügt ein einziger Angriff, um von OneNote gestochen zu werden!

Bedrohungsakteure nutzen Microsoft OneNote-Dokumente als Waffe für die Verbreitung von Malware

Von Rodman Ramezanian - Global Cloud Threat Lead

15. März 2023 7 Minuten gelesen

Als Teil von Microsofts umfangreicher 365-Anwendungssuite bietet Microsoft OneNote den Nutzern eine leistungsstarke und dennoch flexible Workbench für das Informationsmanagement. Da Unternehmen immer mehr in die Cloud wechseln, stellt OneNote eine nützliche Brücke für Notizen und Aufgabenverwaltung zwischen den Räumlichkeiten des Unternehmens, BYOD und der Unternehmens-Cloud dar. Dank der weiten Verbreitung von OneNote haben Angreifer die App jedoch als einen gangbaren Weg für die Verbreitung von Malware ins Visier genommen.

Sicherheitsstudien von BleepingComputer, Trustwave und Sevagas haben herausgefunden, dass Bedrohungsakteure zunehmend Dateien in OneNote-Dokumente einbetten und Benutzer dazu verleiten, diese auszuführen. Schockierenderweise wurden Anhänge in OneNote erst Ende 2022 von Microsofts eigenem Mark of the Web (MOTW) Kennzeichnungssystem ausgenommen, das Windows OS, Anwendungen und Endbenutzer darüber informiert, dass die Datei aus dem Internet stammt und standardmäßig nicht vertrauenswürdig ist.

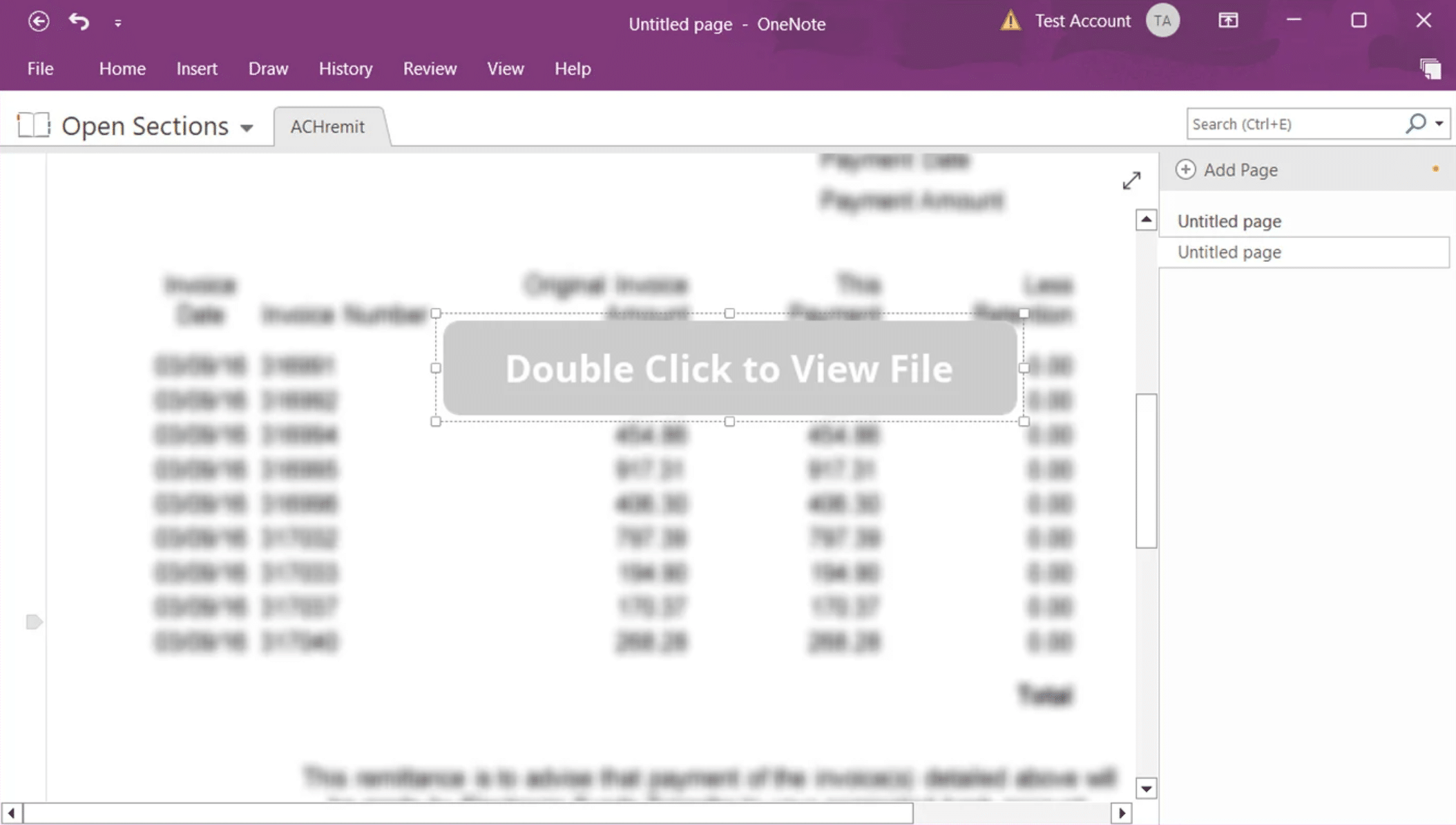

Dieses MOTW-Etikettierungsproblem scheint zwar zum Zeitpunkt der Erstellung dieses Artikels von Microsoft stillschweigend gepatcht worden zu sein - was die Risiken im Zusammenhang mit .one-Dateien erheblich minimiert -, doch leider ist das Risiko damit nicht vollständig beseitigt. Bedrohungsakteure können eine Vielzahl von Dateitypen in infizierte OneNote-Dokumente einbetten, einschließlich, aber nicht beschränkt auf Visual Basic Script (VBS) Nutzdaten als scheinbar harmlose Anhänge. Mithilfe von Social Engineering tarnen sich die Anhänge als legitime Inhalte für Unternehmen, darunter Rechnungen, mechanische Zeichnungen, DHL-Versandbenachrichtigungen, Überweisungsformulare und andere Dokumente. Die Dateien starten jedoch bösartige Skripte, sobald die Benutzer überzeugt sind, auf die eingebettete Malware im Notebook zu doppelklicken.

Wie kommt es zu diesen Verstößen?

In dem Bestreben, die Produktivität, Zugänglichkeit und Zusammenarbeit zu fördern, setzen Unternehmen native Anwendungen wie Microsoft OneNote ein, um ihre Mitarbeiter zu unterstützen.

Wenn Softwareunternehmen wie Microsoft ihre Produkte aktualisieren, um schändliche Anwendungen zu verhindern, verlagern Bedrohungsakteure natürlich ihren Fokus und ihre Vorgehensweise, um neue Angriffstechniken zu entwickeln, die eine höhere Wirksamkeit aufweisen.

Angriffe, die OneNote zur Verbreitung von Malware missbrauchen, ähneln denen, die andere Formen von infizierten Office-Dateien ausnutzen: Der Benutzer wird dazu verleitet, das Dokument zu öffnen und die Sicherheitsüberprüfungen zu deaktivieren, was zur Ausführung von Schadcode führt.

Was diese Angriffe für Cyberkriminelle besonders effektiv macht, ist die Tatsache, dass der anvisierte Benutzer physisch mit dem infizierten Dokument interagiert, das mit überzeugenden Fallen gespickt ist. Denn auch wenn beim Öffnen des bösartigen Anhangs eine Warnung angezeigt wird, ist das Risiko hoch, dass die Benutzer diese ignorieren.

So verwenden die Angreifer beispielsweise gefälschte grafische Schaltflächen in ihren OneNote-Dateien (die den nativen anklickbaren Windows-Schaltflächen sehr ähnlich sind), die scheinbar das angeforderte Dokument herunterladen, aber beim Anklicken stattdessen das eingebettete Malware-Skript ausführen.

Leider spielt auch Social Engineering eine große Rolle bei der Effektivität dieser Kampagnen. Die Opfer werden immer wieder in die Irre geführt und dazu verleitet, die anfängliche Nutzlast auszuführen und den Tätern ein Bein zu stellen.

Was kann man tun?

Wie immer ist es sehr empfehlenswert, eingehende E-Mails und Sofortnachrichten mit Vorsicht zu prüfen. Schließlich können solche Dateien dank der Verflechtung von Kollaborationsplattformen wie Microsoft 365 sehr leicht verbreitet werden. Die gleiche Wachsamkeit ist auch beim Surfen im Internet geboten, da betrügerische und riskante Inhalte im Internet die Verbreitung von Malware erleichtern können.

In Anbetracht der Tatsache, dass .one-Dateianhänge heutzutage nur noch selten verwendet werden und als eher ungewöhnlich oder verdächtig gelten, empfehlen die Geheimdienste, .one-Dateierweiterungen bis auf Weiteres zu blockieren.

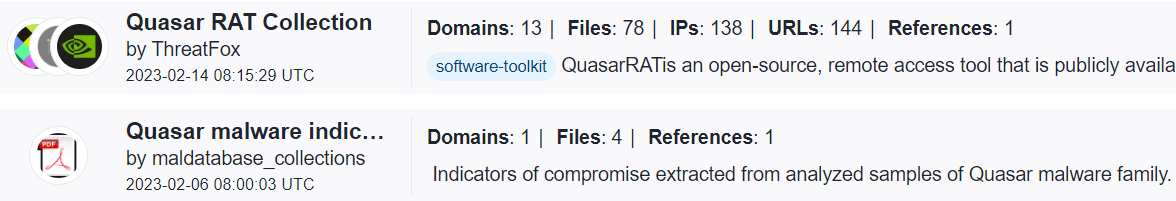

Jüngste Untersuchungen der Branche zeigen, dass immer mehr Malware-Kampagnen OneNote-Dokumente für die Verbreitung von Malware missbrauchen, wie z.B. AgentTesla, Quasar RAT, Qbot/Quakbot und DoubleBack, neben vielen anderen.

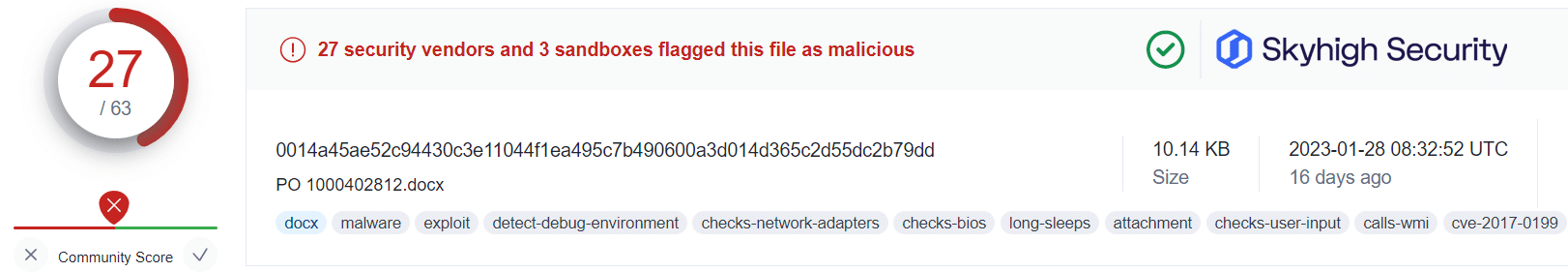

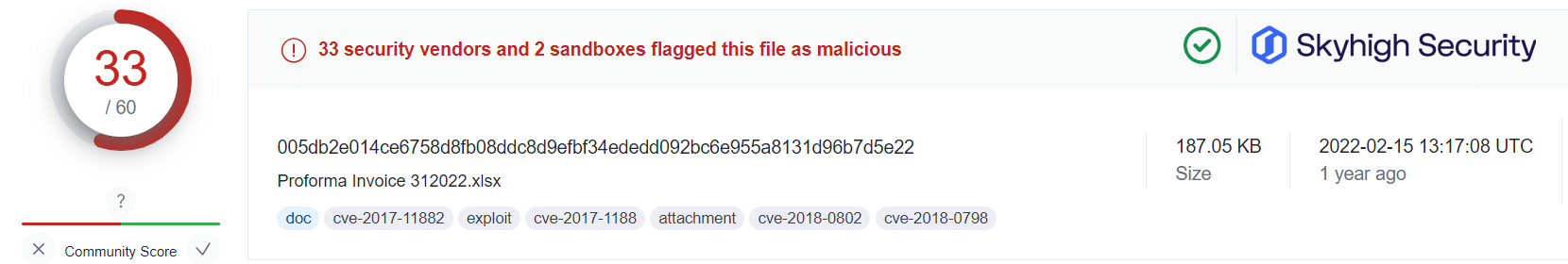

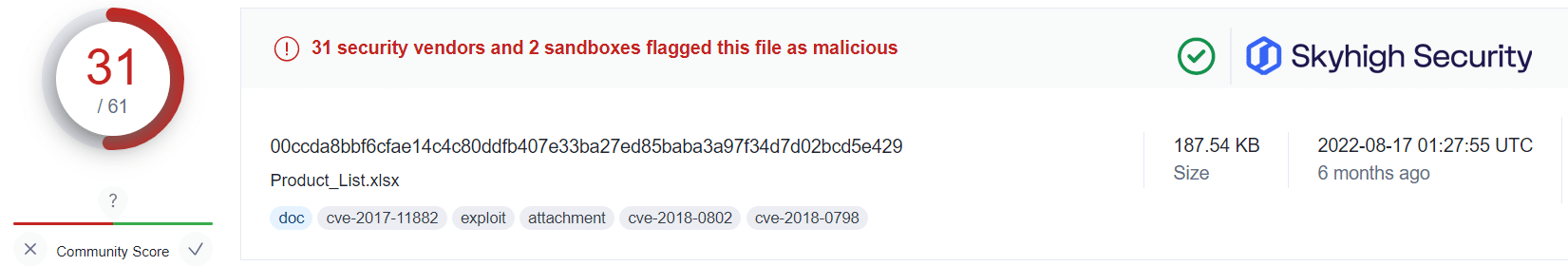

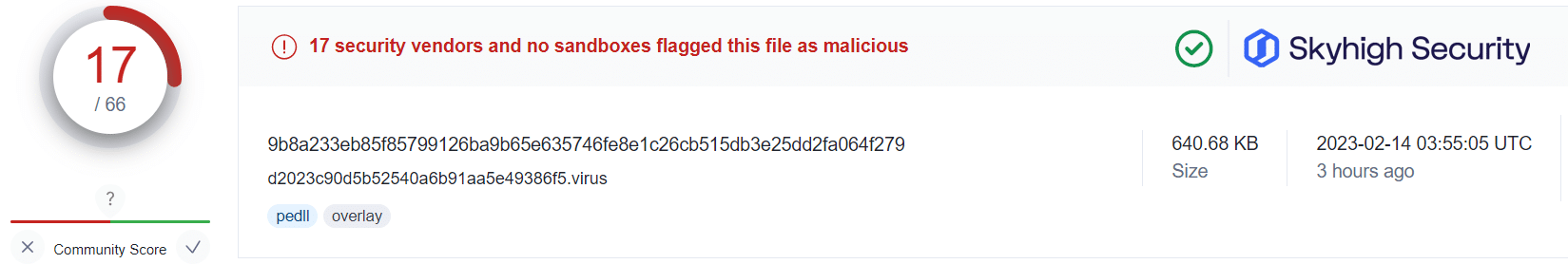

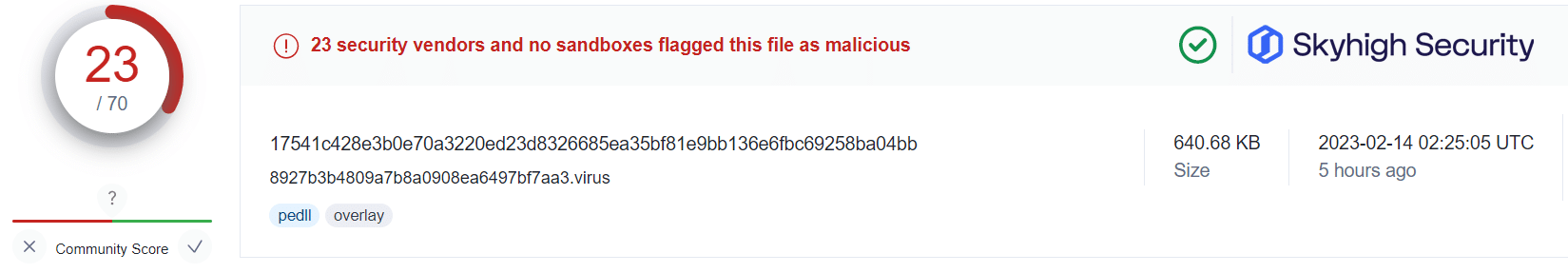

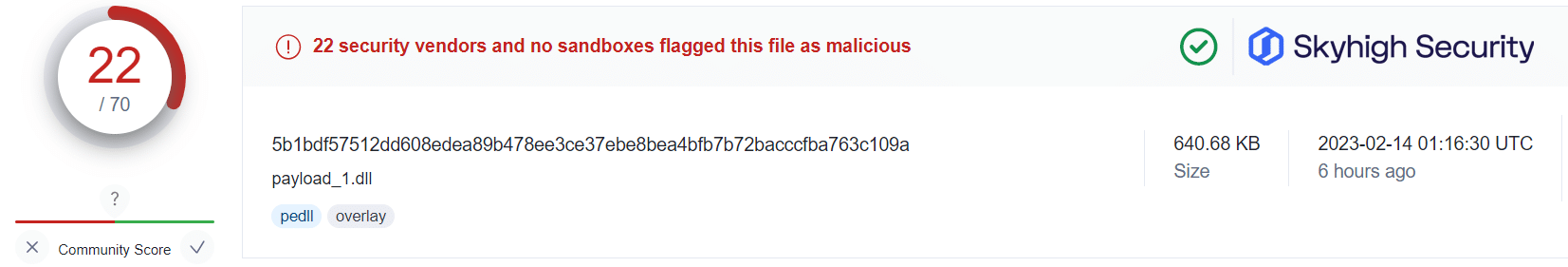

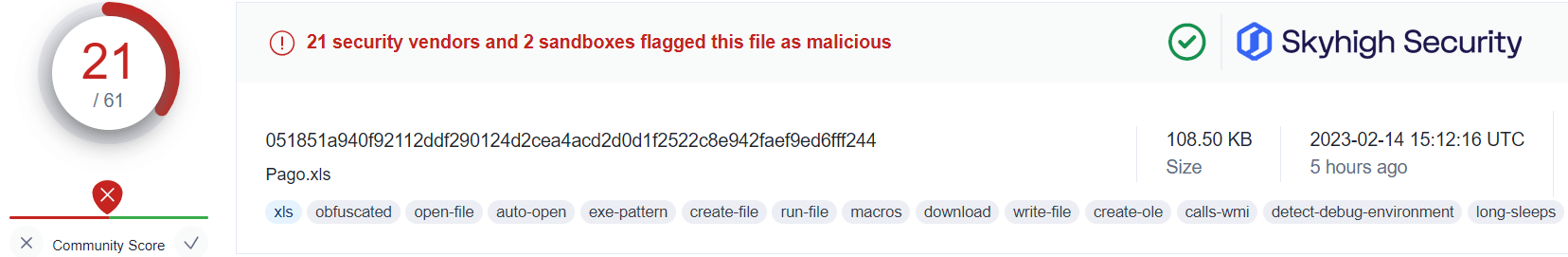

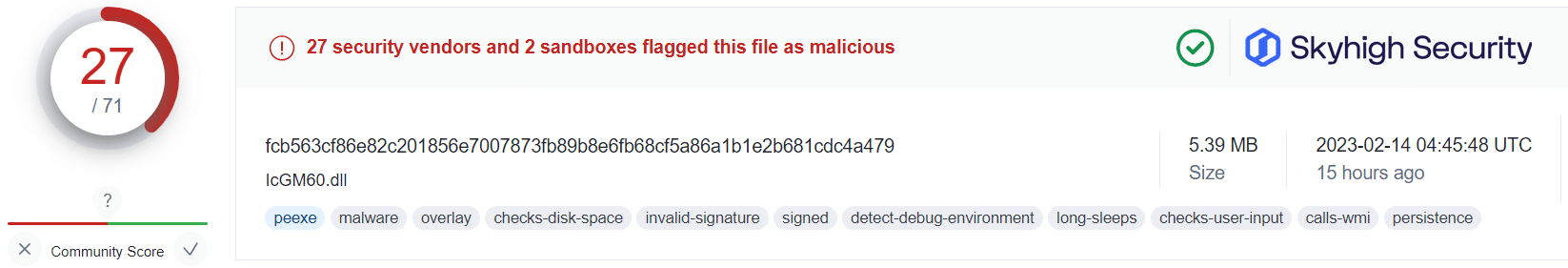

Wenn wir diese Informationen zusammen mit der öffentlichen VirusTotal-Datenbank verwenden und zufällige Stichproben von Hashes verwenden, die mit diesen Kampagnen verbunden sind, erhalten wir einige aufschlussreiche Ergebnisse:

Dies zeigt uns, dass die Gateway Anti-Malware (GAM)-Emulation und Heuristik-Engine von Skyhigh Security(früher McAfee-GW-Edition, wie in VirusTotal gezeigt) selbst in den Fällen, in denen Benutzer Opfer des bösartigen OneNote-Anhangs wurden, in der Lage war, die mit Malware verseuchten Nutzdaten zu identifizieren und zu verhindern, dass sie von den Servern des Angreifers abgerufen werden.

Das soll nicht heißen, dass Benutzer OneNote-Anhänge unbesorgt herunterladen und öffnen sollten, ohne vorsichtig zu sein. Es bietet jedoch eine zusätzliche Sicherheit, dass im unglücklichen Fall, dass ein Benutzer getäuscht wird, die Analyse-Engines von Skyhigh Securityin der Lage sind, die damit verbundenen Bedrohungen zu identifizieren und zu überführen, bevor die Bedrohungsakteure weiteren Schaden anrichten.

Für bestehende Kunden von Skyhigh Security ist die Gateway Anti-Malware (GAM)-Engine nativ in die Security Service Edge (SSE)-Plattform integriert, so dass sie auch für eine breitere Palette von Anwendungsfällen und Szenarien mit Web- und Cloud-Inhalten eingesetzt werden kann.

Je nach Risikobereitschaft des Unternehmens können Sicherheitsteams auch die Remote Browser Isolation Technologie von Skyhigh Securitynutzen, um OneNote-Dokumente bei Bedarf online zu rendern, so dass dem Benutzer nur ein visueller Pixelstrom angezeigt wird, ohne dass die OneNote-Datei selbst auf dem lokalen Gerät ausgeführt wird. Auf diese Weise wird das Gerät des Benutzers effektiv vor allen Bedrohungen geschützt, die in dem Dokument oder seinen Anhängen enthalten sind.

Der beste Rat ist jedoch wie immer, wachsam zu bleiben und Ihre Systeme und Benutzer zu schützen, indem Sie nur Nachrichten und Anhänge von vertrauenswürdigen Parteien öffnen.

Referenzen:

VirusTotal Sample Analysis - AgentTesla, QuakBot, Quasar RAT Kampagnen

https://www.virustotal.com/

BleepingComputer

https://www.bleepingcomputer.com/news/security/hackers-now-use-microsoft-onenote-attachments-to-spread-malware/

Verwenden Sie Skyhigh Security?

- Aktivieren Sie die Gateway Anti-Malware Engine für die Emulation und Analyse von dateibasierten und dateilosen Nutzdaten

- Wenn Ihr Unternehmen dies zulässt, können Sie die Benutzer in eine isolierte Remote-Browser-Sitzung schicken, um das OneNote-Dokument zu rendern, wodurch das Gerät vor allen enthaltenen Bedrohungen geschützt wird.

- Wenden Sie Web-DLP-Regeln an, um das Herunterladen bestimmter Dateitypen zu beschränken oder zu blockieren, z. B. OneNote-Dokumente (.one)

- Wenn Benutzer auf riskanten Websites surfen, um OneNote-Dateien abzurufen, blockieren Sie Downloads und andere spezifische Aktivitäten mit Remote Browser Isolation

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Seit Microsoft die Makros in heruntergeladenen MS Office-Dokumenten deaktiviert hat, haben Hacker weniger Möglichkeiten, Code auf Zielsystemen auszuführen. OneNote-Anhänge in Phishing-E-Mails werden als neuer Angriffsvektor immer beliebter.

- OneNote-Dokumente dienen Bedrohungsakteuren als mächtige Werkzeuge, da sie bis vor kurzem nicht von Microsofts Mark-of-the-Web (MOTW)-Schutz profitierten und es ermöglichten, Dateien in OneNote-Notizbüchern anzuhängen und dann ohne jegliche Benutzerwarnung auszuführen.

- Da Microsoft OneNote in den meisten Microsoft Office/365-Implementierungen standardmäßig installiert ist, kann ein Windows-Benutzer das OneNote-Dateiformat auch dann öffnen, wenn er die Anwendung nicht verwendet.

- Sobald es ausgeführt wird, führt das eingebettete Skript Befehle auf dem Host-System aus, um die infizierten Dateien des Angreifers herunterzuladen und einen ersten Fernzugriff zu ermöglichen.

- Dem Benutzer wird dann eine Täuschungsdatei angezeigt, die wie das erwartete Dokument aussieht. Im Hintergrund installiert jedoch eine bösartige Batch-Datei die Malware-Nutzlast auf dem Gerät.