Ressourcen

NACHRICHTENÜBERSICHT

Der Missbrauch von File-Sharing-Diensten unterstützt Phishing-Kampagnen - wieder einmal!

Wie kostenlose, legitime Dateiübertragungsdienste Malware per E-Mail verbreiten

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

November 17, 2022 7 Minuten gelesen

E-Mail ist seit Jahrzehnten der Lebensnerv der Unternehmenskommunikation und -zusammenarbeit, daran gibt es keinen Zweifel. E-Mails sind aber auch immer noch einer der effektivsten Wege, um Malware oder Ransomware zu verbreiten, denn sie sind für über 90 % der Malware-Versendungen und Infektionen verantwortlich. Und das, obwohl sich die Tools zum Schutz von E-Mails im Laufe der Zeit verbessert und weiterentwickelt haben.

Heutzutage nutzen Bedrohungsakteure kostenlose Cloud-Tools wie Hosting-Provider, Dateiübertragungsdienste, Kollaborationsplattformen, Kalenderorganisatoren oder eine Kombination davon, um Sicherheitsmaßnahmen zu umgehen und bösartige Nutzdaten weltweit zu verbreiten. In diesem Fall konzentrieren wir uns auf die Lampion-Malware-Kampagne, die zuerst von Forschern bei Cofense gemeldet wurde.

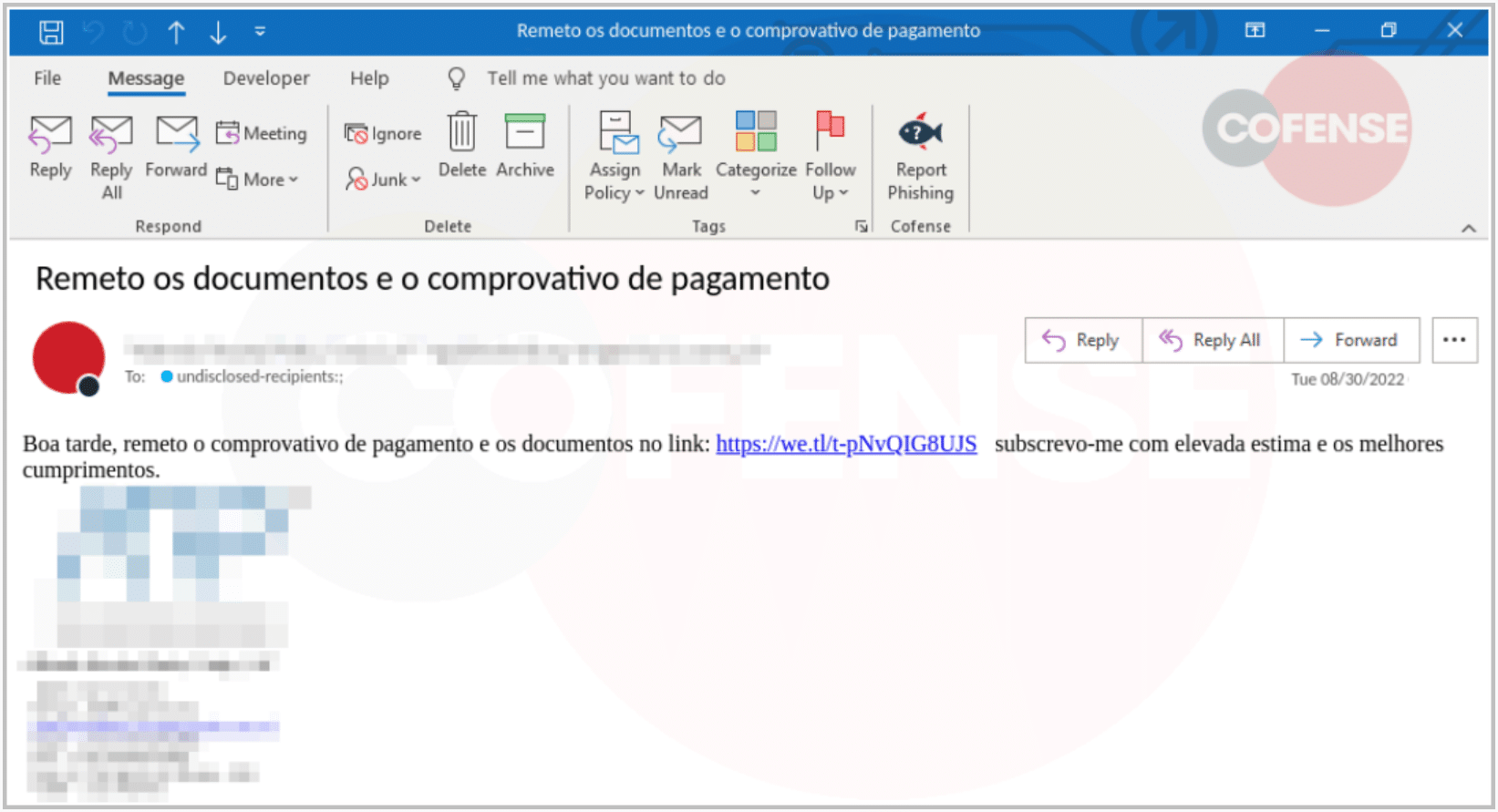

Was diese bestimmte Phishing-Kampagne noch bedrohlicher macht als die meisten anderen, ist die Verwendung eines legitimen und in den meisten Fällen auch vertrauenswürdigen Dienstes namens "WeTransfer". Für die Unwissenden: WeTransfer bietet kostenlose Online-Dienste zum Hoch- und Herunterladen von Inhalten an.

Lampion ist eine bekannte Bedrohung, die erstmals im Jahr 2019 beobachtet wurde. In seinen Anfängen zielte er vor allem auf spanische Bevölkerungsgruppen ab, hat aber inzwischen seine Aktivitäten auf die ganze Welt ausgedehnt. Im Jahr 2022 haben die Forscher jedoch einen Anstieg der Verbreitung festgestellt, wobei einige Entdeckungen Verbindungen zu den Hostnamen der Ransomware-Kampagnen Bazaar und LockBit aufweisen.

Die Bedrohungsakteure, die hinter der Lampion-Malware-Kampagne stehen, versenden Phishing-E-Mails über gehackte Geschäftskonten und fordern die Endbenutzer auf, eine "Zahlungsnachweis"-Scheindatei herunterzuladen, die auf WeTransfer gehostet wird. Ihr Hauptziel ist es, Bankkontodaten aus dem System zu extrahieren. Die Nutzlast überlagert ihre eigenen Anmeldeformulare auf den Anmeldeseiten der Banken. Wenn Benutzer ihre Anmeldedaten eingeben, werden diese gefälschten Anmeldeformulare gestohlen und an den Angreifer zurückgeschickt.

Wie kommt es zu diesen Verstößen?

Angesichts der Tatsache, dass E-Mails nach wie vor eine so wichtige Ader für den Geschäftsbetrieb sind, ist es kein Wunder, dass Bedrohungsakteure einen Großteil ihrer Aufmerksamkeit darauf richten, da dies einer der erfolgreichsten Vektoren für die Verbreitung von Nutzdaten ist.

Und dann ist da natürlich noch Phishing an sich als Taktik, Technik und Verfahren. Wir Menschen gelten nach wie vor als "die schwächsten Glieder" in der Cybersicherheit und fallen auf überzeugende Köder und Social-Engineering-Verfahren herein. Verizon hat diesen Trend kürzlich in seinem Data Breach Investigations Report 2022 bestätigt und festgestellt, dass 82 % der Sicherheitsverletzungen auf das Konto von Menschen gehen.

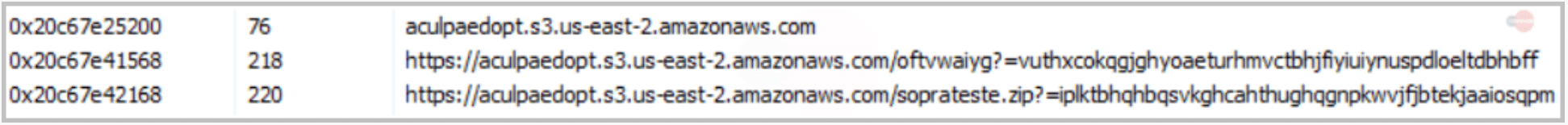

Diese Form der Malware stellt für Sicherheitsteams von Banken eine besondere Herausforderung dar, da der Zugriff auf die bösartigen Links über das System des Opfers erfolgt - ein vertrauenswürdiges Gerät. Darüber hinaus ist WeTransfer nicht der einzige legitime Dienst, den die Angreifer nutzen - sie nutzen auch die Ressourcen von Amazon Web Services (AWS), um Nutzdaten zu hosten.

Eine weitere Schwierigkeit besteht darin, dass sich herkömmliche Reputationsprüfungen, die von Sicherheitstools durchgeführt werden, nicht immer als effektiv erweisen. WeTransfer als einigermaßen seriöser, echter Dienst und scheinbar generische, von AWS gehostete Adressen lösen nicht unbedingt Alarm aus, zumindest was den Ruf in den meisten, wenn nicht sogar allen Reputationsdatenbanken der Anbieter betrifft.

Aus diesem Grund muss ein anderer, innovativerer Ansatz in Betracht gezogen werden.

Was kann man tun?

Da diese Art von Bedrohungen auf die Verwendung von externen URLs zur Einschleusung der Nutzdaten angewiesen ist und davon profitiert, erweist sich remote browser isolation als eine der effektivsten Methoden, um zu verhindern, dass die Systeme der Opfer direkt zu den vom Angreifer beabsichtigten Inhalten navigieren.

Wenn ein Opfer auf einen bösartigen Link klickt - in diesem Szenario also auf den raffinierten WeTransfer-Link -, wird sofort eine aus der Ferne isolierte Browsersitzung gestartet, um das System vor den bevorstehenden Inhalten zu schützen.

Wie, fragen Sie?

Entweder auf der Grundlage risikoreicher Reputationskategorien (z. B. File Sharing, Peer2Peer, Glücksspiel usw.), URL-Kategorien, IP-Adressen, Domänen oder sogar nach Übereinstimmungen mit benutzerdefinierten Listen können Sicherheitsteams sicherstellen, dass, falls/falls ihre Benutzer Opfer eines ähnlichen Angriffs werden, kein bösartiger Inhalt aus dieser Browsersitzung jemals das lokale Gerät selbst erreicht - nur ein visueller Strom von Pixeln, die die Seite repräsentieren

Die Benutzer können weiterhin wie gewohnt mit der Website interagieren (je nach Ermessen des Administrators), oder sie können Funktionen wie Uploads, Downloads, die Verwendung der Zwischenablage und andere vollständig blockieren lassen. Auf diese Weise schirmt die aus der Ferne isolierte Browsersitzung, in der die Seite angezeigt wird, alle bösartigen Payloads, Cookies und Inhalte vom Benutzer und seinem Gerät ab.

Auf diese Weise sind die Sicherheitsteams nicht mehr von Reputationsüberprüfungen oder binären Erlaubnis-/Verweigerungsrichtlinien abhängig, um den Wolf im Schafspelz zu erkennen.

Verwenden Sie Skyhigh Security?

- Aktivitätsüberwachung, data loss prevention, und Schutz vor Bedrohungen für GitHub

- Überwachen Sie die Aktivitäten der GitHub-Benutzer auf der Seite Aktivitätsüberwachung

- Sperren Sie den Zugriff auf URLs basierend auf Reputation und Domain-Kategorisierung

- URLs in verbotenen Kategorien wie File Sharing Sites blockieren

- Schutz vor nicht kategorisierten Websites und bestimmten Medientypen

- Erkenntnisse aus URL-Reputationen für Anti-Malware-Filterung nutzen

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Die betroffenen Benutzer erhalten ein ZIP-Paket, das ein VBS (Virtual Basic Script) enthält.

- Der Angriff beginnt, sobald der Benutzer die Skriptdatei ausführt und ein WScript-Prozess startet, der vier weitere VBS-Dateien mit zufälligen Namen erzeugt.

- Der WScript-Prozess ruft DLL-Dateien über URLs mit Verweisen auf AWS-Instanzen ab.

- Nach dem Herunterladen werden die DLL-Payloads in den Speicher geladen.

- Von dort aus wird Lampion ausgeführt und erhält die Persistenz auf kompromittierten Systemen diskret aufrecht, bevor er beginnt, nach Daten auf dem System zu suchen und diese zu exfiltrieren.

- Der Trojaner wird von einem entfernten C2-Server gesteuert und imitiert ein Anmeldeformular über die ursprüngliche Anmeldeseite. Wenn ein Benutzer seine Anmeldedaten eingibt, sendet das gefälschte Formular die Details an den Hacker.

- Die Hintermänner von Lampion aktualisieren ihre Payloads ständig mit zusätzlichen Schichten und gefälschtem Code, damit sie von Scannern schwerer entdeckt werden können.