هل تتذكر التهديد الإلكتروني ل QakBot (المعروف باسم Qbot أو Pinkslipbot)؟ تم إغلاق هذا التهديد كجزء من جهد منسق لإنفاذ القانون في أغسطس 2023 - وهو يعود!

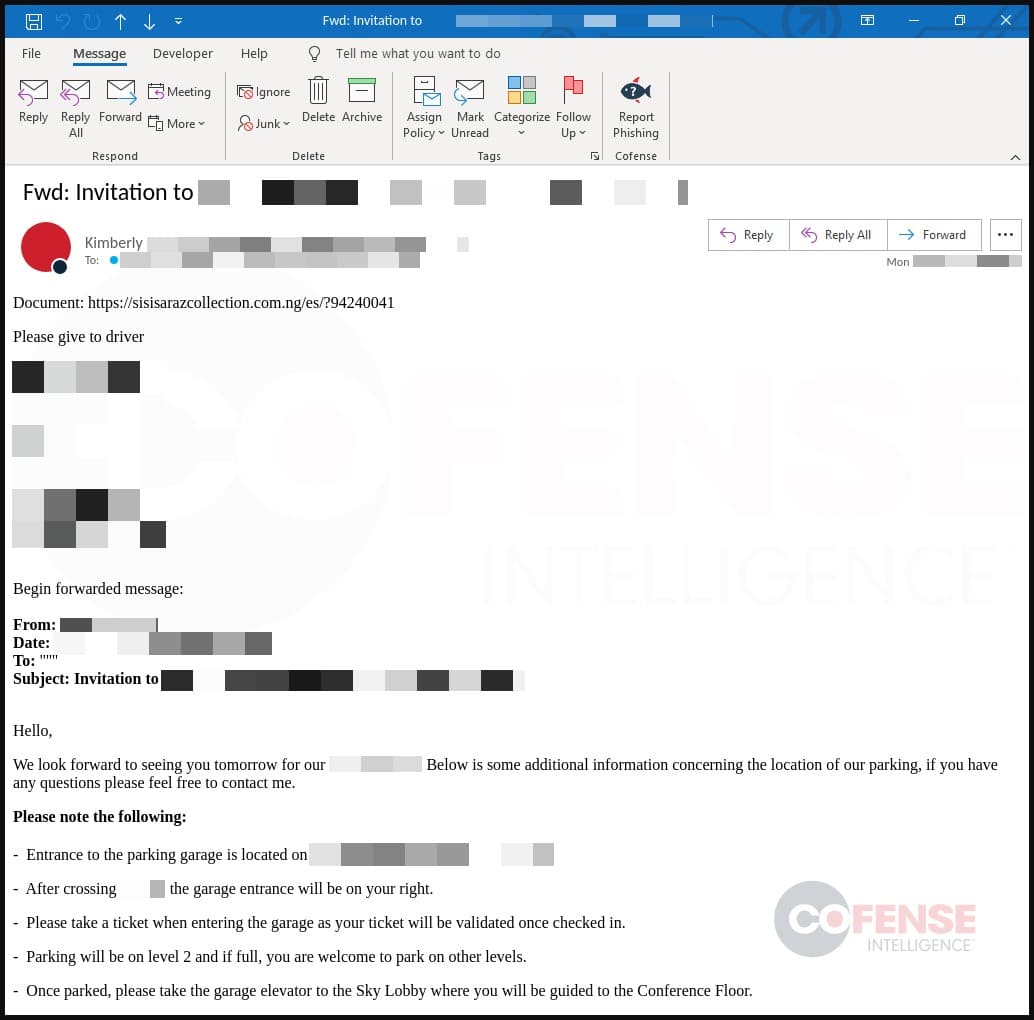

تستخدم الجهات الفاعلة السيئة حيلها القديمة في حملة تصيد جديدة تستهدف مجموعة متنوعة من الصناعات. إنهم يرسلون رسائل بريد إلكتروني خادعة تبدو وكأنها محادثات جارية وتحتوي على روابط خطيرة. يؤدي النقر فوق هذه الروابط إلى ملف يمكنه تثبيت برامج ضارة مثل DarkGate أو PikaBot على نظامك. (الشكل 1)

بمجرد الإصابة ، يمكن لهذه البرامج الضارة أن تلحق أضرارا جسيمة. غالبا ما يحتفظون ببياناتك للحصول على فدية أو يستفيدون من البرامج الضارة للتعدين المشفر التي تستخدم موارد حوسبة الجهاز لتعدين العملات المشفرة. يتحكم المهاجمون في أنظمتك بقصد سرقة المعلومات أو تنفيذ أعمال ضارة أخرى. الاتصالات التي أنشأتها الجهات الفاعلة في التهديد ثنائية الاتجاه: يمكن للمهاجمين إرسال الأوامر وتلقي الاستجابة في الوقت الفعلي ، مما يمكنهم من استكشاف نظام (أنظمة) الضحية ، وسرقة البيانات ، وتنفيذ أعمال ضارة أخرى.

PikaBot ، وهو متغير جديد متطور من البرامج الضارة يعتمد على QakBot ، يصعب تحليله بشكل خاص ويمنح المهاجمين مزيدا من التحكم.

DarkGate ، الذي تم اكتشافه لأول مرة في عام 2017 ، عاد إلى الظهور أيضا. أصبح متاحا على نطاق أوسع في مجتمعات المتسللين في عام 2023 ، مما أدى إلى زيادة حادة في استخدامه وتوزيعه. تستفيد سلالة البرامج الضارة هذه من رسائل Microsoft Teams لنشر المرفقات الضارة التي تقوم بتثبيت البرامج الضارة DarkGate. لاحظ الباحثون رسائل تصيد احتيالي داخل Microsoft Teams ، تنبع من حسابين خارجيين تم اختراقهما على Microsoft 365. تم استخدام هذه الحسابات لتضليل مستخدمي Microsoft Teams في مؤسسات مختلفة ، مما دفعهم إلى تنزيل ملف ZIP باسم "التغييرات في جدول العطلات". أدى النقر فوق هذا المرفق إلى تشغيل عملية التنزيل من عنوان URL ل SharePoint ، وإخفاء ملف LNK كمستند PDF.

لماذا تحدث هذه الحوادث؟

DarkGate و PikaBot عبارة عن سلالات برامج ضارة متعددة الاستخدامات لا تستهدف صناعة واحدة على وجه التحديد ، لذا فهي تشكل تهديدا عبر مختلف القطاعات. تهدف DarkGate و PikaBot إلى التسلل إلى الأنظمة بشكل عشوائي ، والبحث عن نقاط الضعف لاستغلالها. تمكن طبيعتها المعيارية المهاجمين من القيام بأنشطة مثل سرقة البيانات والوصول عن بعد وتعدين العملات المشفرة والإجراءات الضارة الأخرى عبر مجموعة واسعة من الصناعات. تسمح قدرتها على التكيف للمتسللين باستخدامها في هجمات إلكترونية متنوعة ، مما قد يؤثر على صناعات مثل التمويل والرعاية الصحية والتعليم والحكومة والتصنيع وغيرها. لذلك ، تحتاج جميع القطاعات إلى تدابير قوية للأمن السيبراني للحماية من هذه التهديدات المتطورة.

التصيد الاحتيالي هو وسيط وصول أولي ناجح للغاية لمشغلي البرامج الضارة DarkGate و PikaBot. عندما تستسلم الضحية للنقر على رابط التصيد الاحتيالي في رسالة بريد إلكتروني ، فإن هذا يعمل كبوابة محورية لجهات التهديد للوصول إليها. لا تزال هذه التقنيات فعالة للمهاجمين لعدة أسباب:

- تقنيات خادعة: غالبا ما تستخدم سلالات البرامج الضارة هذه أساليب تصيد متطورة ، مثل إرسال رسائل بريد إلكتروني تبدو شرعية أو حتى تحاكي المحادثات الجارية ، مما يخدع المستخدمين للثقة في المحتوى.

- استغلال نقاط الضعف البشرية: يعتمد التصيد الاحتيالي على المشاعر البشرية ، مثل الفضول أو الإلحاح ، لاتخاذ إجراء فوري. تجذب رسائل البريد الإلكتروني المستلمين للنقر على الروابط أو تنزيل المرفقات من خلال التظاهر بأنها رسائل عاجلة أو مهمة.

- الهندسة الاجتماعية: تتلاعب هذه التقنية بثقة المستخدمين في المنصات أو الأفراد المألوفين ، مما يجعل من الصعب التعرف على النوايا الخبيثة.

نواقل هجوم متنوعة: تستخدم سلالات البرامج الضارة هذه نقاط دخول مختلفة ، مثل مرفقات البريد الإلكتروني أو الروابط ، واستغلال نقاط الضعف في الأنظمة أو البرامج. هذا النهج متعدد الجوانب يزيد من فرص النجاح.

- التكيف: تتطور QakBot و DarkGate و PikaBot باستمرار ، حيث تقوم بتكييف استراتيجيات التصيد الاحتيالي الخاصة بها لتجاوز التدابير الأمنية ، مما يجعل من الصعب اكتشافها وتخفيفها.

- التوزيع الآلي: يمكن أن تنتشر هذه التهديدات بسرعة ، وتستفيد من الأنظمة الآلية لإرسال رسائل البريد الإلكتروني للتصيد الاحتيالي على نطاق واسع ، مما يزيد من احتمال وقوع شخص ما ضحية لتكتيكاتها.

ما الذي يمكن عمله؟

يمكن أن يكون وعي المستخدم وتثقيفه فعالين للغاية في إحباط هجمات التصيد الاحتيالي مثل هذه ، نظرا لأن الجهات الفاعلة في التهديد تعتمد إلى حد كبير على تلك النقرة الأولى لفتح الأبواب أمامهم.

ومع ذلك ، فإن الحقيقة هي أن نقاط الضعف البشرية إلى جانب التكتيكات الخادعة من جانب الجهات الفاعلة في التهديد تميل إلى النقر على رابط URL هذا. تتطور أساليب التصيد الاحتيالي باستمرار وتصبح أكثر تطورا. يستخدم المهاجمون تكتيكات مختلفة مثل الهندسة الاجتماعية لإنشاء نسخ طبق الأصل مقنعة من رسائل البريد الإلكتروني المشروعة ، مما يجعل من الصعب على التدابير الأمنية التقليدية التمييز.

لهذا السبب، remote browser isolation (RBI) فعال ضد هجمات التصيد الاحتيالي التي تتضمن النقر على عناوين URL لأنه ينفذ جلسات تصفح بعيدا عن الجهاز المحلي ، مما يعزل التهديدات المحتملة داخل بيئة خاضعة للرقابة. إليك سبب فعاليتها:

- يعزل التنفيذ: عندما ينقر المستخدم على عنوان URL ، تتم جلسة التصفح في بيئة بعيدة. هذا يمنع أي برامج ضارة أو تهديدات محتملة من الوصول إلى جهاز المستخدم مباشرة ، حيث يتم فصل نشاط التصفح عن النظام المحلي.

- يحد من التعرض: من خلال عزل جلسة التصفح - حتى إذا كان عنوان URL يؤدي إلى موقع ضار - تظل أي برامج ضارة أو محتوى ضار تمت مواجهته معزولة داخل البيئة البعيدة. ليس لديه وصول مباشر إلى جهاز المستخدم أو شبكته.

- يمنع إصابة الجهاز: نظرا لأن التصفح يحدث في بيئة معزولة ، فإن أي برامج ضارة تتم مواجهتها أثناء جلسة التصفح لا تتاح لها فرصة إصابة جهاز المستخدم أو اختراق البيانات الحساسة.

- يقلل من سطح الهجوم: Remote browser isolation يقلل من سطح الهجوم من خلال ضمان عدم تحميل محتوى الويب الذي يحتمل أن يكون خطيرا على جهاز المستخدم ، مما يقلل من المخاطر المرتبطة بعناوين URL للتصيد الاحتيالي.

- يعزز الوضع الأمني: يضيف طبقة إضافية من الأمان عن طريق فصل تفاعل المستخدم مع محتوى الويب الذي يحتمل أن يكون محفوفا بالمخاطر عن الجهاز والشبكة المحلية ، مما يقلل من فرص نجاح هجمات التصيد الاحتيالي.

ذا سكاي هاي Security Service Edge (SSE) تتضمن محفظة الويب RBI المحفوفة بالمخاطر افتراضيا. يحمي المستخدمين من مواقع الويب الخطرة عن طريق إعادة توجيه طلبات التصفح إلى خدمة RBI. تتكامل تقنية RBI مع Skyhigh Security ، مما يوفر حماية قوية ضد تهديدات برامج الفدية والتصيد الاحتيالي مع تبسيط اعتماد بنية الثقة المعدومة.

بالإضافة إلى ذلك ، يمكن لوظيفة RBI الكاملة ، المتوفرة بشكل منفصل ، توجيه حركة مرور محددة إلى جلسات RBI ، مما يضمن إجراءات أمنية أقوى. Skyhigh Security، نهج RBI لتوجيه حركة مرور الويب من خلال الوكلاء السحابيين لعزل التصفح الذي يحتمل أن يكون محفوفا بالمخاطر. هذا يضمن حماية شاملة من خلال data loss prevention (DLP) وسياسات مكافحة البرامج الضارة. عندما ينقر المستخدم على عنوان URL للتصيد الاحتيالي، فإنه عادة ما يعيد توجيه الضحية إلى صفحة يتم فيها استضافة الحمولات لتنزيل ملفات المهاجم. هذا هو السبب في أن تحليل التهديد الكافي مطلوب لمنع الإصابة الأولية بالجهاز.

Skyhigh Securityيستخدم محرك بوابة مكافحة البرامج الضارة (GAM) تحليلا استباقيا للنوايا لتصفية محتوى الويب الضار في الوقت الفعلي دون الاعتماد على التوقيعات. يكتشف كل من المحتوى الضار القابل للتنفيذ وغير القابل للتنفيذ من خلال محاكاة السلوك وفهم السلوك والتنبؤ بنوايا التعليمات البرمجية ، ومكافحة هجمات يوم الصفر والهجمات المستهدفة بشكل فعال. يراقب المحرك أيضا سلوكيات الوصول إلى الويب الخاصة بالعميل ، وتحديد البرامج التي يحتمل أن تكون غير مرغوب فيها (PUPs) وعزل محطات العمل المخترقة.

GAM بارعة في اكتشاف سلوك التعليمات البرمجية عبر تنسيقات مختلفة ، مثل ملفات Microsoft Windows التنفيذية وجافا سكريبت و Flash ActionScript و Java وعناصر تحكم ActiveX والمزيد. على سبيل المثال ، يمكنه تحديد النوايا الضارة في برنامج Visual Basic Script غامض داخل مستند Word ومنع تنزيل المستند.

بينما يتم تضمين محركات مكافحة البرامج الضارة التقليدية القائمة على التوقيع وإرشادية ، تعتمد إمكانات الكشف الأساسية للبرامج الضارة غير المعروفة على GAM ، والتي تستفيد من التعلم الآلي والمحاكاة في الوقت الفعلي. ويشمل ثلاث قدرات إرشادية:

- الاستدلال السلوكي الثابت لمنع السلوك المشبوه في نماذج التعليمات البرمجية الجديدة.

- الاستدلال الهيكلي الذي يربط متغيرات البرامج الضارة المعدلة بعائلات البرامج الضارة المعروفة.

- الاستدلال على سلوك الشبكة ، والذي يحدد أنظمة العميل التي يحتمل أن تكون مصابة والتي تعرض أنماط الوصول إلى الإنترنت المشبوهة.