موارد

إنتليجنس دايجست

مشكلة مزدوجة: عاصفة ثلجية في منتصف الليل تهز مايكروسوفت و HPE في فشل القرصنة

تقع كلتا المنظمتين ضحية للهجمات التي شنتها الجهات الفاعلة التي ترعاها الدولة وراء حادث SolarWinds

بقلم رودمان رامزانيان - مستشار أمان السحابة للمؤسسات

فبراير 26, 2024 فبراير 2024 7 دقائق للقراءة

التقارير الأخيرة عن اختراق كل من Microsoft و Hewlett Packard Enterprise (HPE) عبر البنى التحتية للبريد الإلكتروني المستندة إلى السحابة قد اجتاحت صناعة الأمن السيبراني. بصراحة ، لأكثر من سبب! بالنسبة لأولئك الذين يتذكرون اختراقات SolarWinds في عام 2020 ، يبدو أن نفس الممثلين ، الذين يشار إليهم الآن بشكل أكثر شيوعا باسم Midnight Blizzard (المعروف أيضا باسم Cozy Bear و Nobelium و APT29) يبدو أنهم في ذلك مرة أخرى.

على الرغم من أن انتهاكات كل من HPE و Microsoft قد تم الكشف عنها في غضون أيام من بعضهما البعض ، إلا أن الوضع يؤكد في الغالب على الواقع المستمر لمساعي التجسس الدولية لشركة Midnight Blizzard - مع تقارير تربط بقوة مجموعة التهديد بجهاز المخابرات الخارجية الروسي (SVR) واستمرارها في استغلال نقاط الضعف داخل البصمات والأصول الرقمية للمؤسسات.

كان هناك اتساق عبر كلا الحادثين حيث تمكن مشغلو Midnight Blizzard من الوصول إلى بيئات البريد الإلكتروني المستندة إلى السحابة من HPE و Microsoft ، من خلال استهداف صناديق بريد الموظفين الفردية ، وهجمات رش كلمة المرور ، على التوالي.

ذكرت HPE أن مجموعة القرصنة "وصلت إلى البيانات وسرقتها" من "عدد محدود" من صناديق بريد HPE البالغ عددها 365 بعد الوصول عبر الحسابات المخترقة.

في حالة Microsoft ، استخدم المهاجمون وصولهم الأولي لتحديد تطبيق OAuth القديم للاختبار والتسلل إليه مع وصول مرتفع إلى بيئة شركة Microsoft. مكنهم استغلال هذا التطبيق من إنشاء المزيد من تطبيقات OAuth الضارة، مما سمح لهم في النهاية بمنح أنفسهم أدوار Microsoft 365 Exchange Online المميزة. سمح لهم هذا التكتيك بالوصول إلى صناديق البريد داخل النظام.

ولمضاعفة التهديد، لوحظ أن المجموعة تستخدم هجمات إعادة تشغيل الجلسة، مما يمكنها من الوصول الأولي إلى الموارد السحابية من خلال الاستفادة من الجلسات المسروقة المكتسبة من خلال الأساليب غير المشروعة ووسطاء الوصول.

بالنظر إلى أبحاث Microsoft السابقة والمشاركات العامة التي تحذر من الجهات الفاعلة التي تستغل تطبيقات OAuth داخل شبكات الضحايا ، فإن هذه الهجمات مثيرة للاهتمام تماما كما تثير الدهشة. في منشور مدونة من Microsoft في عام 2022 ، حددت الشركة هجوما استخدم فيه ممثلو التهديد حشو بيانات الاعتماد ضد حسابات مستأجر السحابة للمؤسسة التي تفتقر إلى حماية المصادقة متعددة العوامل (MFA). بعد ذلك، استخدم ممثل التهديد الوصول إلى حسابات المستأجرين السحابية لإنشاء تطبيقات OAuth ضارة، مما يوفر لهم الدخول إلى مثيل Exchange Online الخاص بالضحية. ومن المفارقات أن هذا لم يكن بعيدا على الإطلاق عما حدث ضد Microsoft في هذه الحالة.

لماذا تحدث هذه الحوادث؟

يكشف تحليل أنشطة Midnight Blizzard عن تطور المجموعة ، حيث يستخدمون مزيجا من البرامج الضارة المصممة خصيصا والأدوات المعدلة المتاحة للجمهور لتجاوز آليات المصادقة ، والتسلل إلى أهدافهم ، والإفلات من الكشف.

على الرغم من استهداف Microsoft بشكل متكرر نظرا لحجمها الكبير وتأثيرها في البنية التحتية لتكنولوجيا المعلومات ، فقد كانت هناك زيادة حديثة في الهجمات الناجحة على كل من منتجاتها وأنظمتها الداخلية. كان من الممكن التخفيف من الحوادث مثل تلك التي تستخدم رش كلمة المرور هنا من خلال المصادقة متعددة العوامل - وهو إجراء من الواضح أنه لم يتم تنفيذه. تدافع Microsoft عن المصادقة متعددة العوامل (MFA) كعنصر حاسم في النظافة الإلكترونية القوية. ونظرا لموقعهم في النظام البيئي الأمني، من الضروري إخضاعهم لمستوى أعلى من المساءلة.

بكلمات Microsoft الخاصة ، "لم يكن الهجوم نتيجة ثغرة أمنية في منتجات Microsoft أو خدماتها" وهذا مهم في سياق فهم سبب وقوع هذا الحادث. لسوء حظ Microsoft ، كان الأمر يتعلق بمدى سوء تكوين بيئاتها السحابية وبنيتها التحتية للحماية.

إن الوقوع ضحية لهجمات الاستيلاء على حساب البريد الإلكتروني Microsoft 365 ليس بالأمر الجديد، وهذا مثال رائع على كيفية استهداف حتى عمالقة الصناعة مثل HPE واختراقها بنجاح من ناقل السحابة.

الحقيقة القاسية هي أنه ليس من المستغرب أن نرى منظمات تكنولوجيا المعلومات الكبيرة متعددة الجنسيات مستهدفة في الوقت الحاضر. خاصة عندما يتعلق الأمر باستخراج البيانات وسرقتها كما كان الحال في كلا الحادثين. ومع ذلك ، فإن الاتجاه الأكثر إثارة للقلق هو عدد المرات التي يتم فيها استهداف هذه المؤسسات عبر بيئاتها وأصولها السحابية.

بنفس الطريقة التي تدعو بها الحوسبة السحابية إلى قابلية التوسع والمرونة والنمو والتعاون للشركات من جميع الأشكال والأحجام ، فإنها تغري أيضا مجرمي الإنترنت - لا سيما الجهات الفاعلة ذات المهارات العالية والمتحمسة التي ترعاها الدولة - للبحث عن الفرص (وهناك الكثير منها) حيث يمكن تمرير رموز الوصول الموحدة ، أو قد تكون الأصول السحابية مهيأة بشكل خاطئ وضعيفة ، أو يمكن أن يتأثر مستخدمو البريد الإلكتروني ببعض تقنيات الهندسة الاجتماعية الذكية. بفضل الطبيعة المترابطة للبيئات والمنصات السحابية ، فإن النجاح في واحد فقط من هذه الجهود يمكن أن يكون كافيا للمهاجمين لبدء العمل.

ما الذي يمكن عمله؟

يجب أن تكون هذه الحوادث بمثابة تذكير واقعي للمؤسسات من كل حجم وفي جميع القطاعات: يمكن للهجمات الإلكترونية أن تستهدف أي شخص ، بغض النظر عن مكانته ، حتى عمالقة الصناعة. الحقيقة هي أن كل منصة مؤسسية وعنصر بنية تحتية وتكنولوجيا داعمة هي هدف رئيسي للهجمات المحتملة.

ومع ذلك ، هناك ميزات وعمليات أمنية أساسية غير قابلة للتفاوض تحتاج إلى تمكينها واعتمادها للدفاع عن الأصول القيمة ، أو على الأقل جعل مهام المهاجمين أكثر صعوبة. أشياء مثل:

- فرض المصادقة متعددة العوامل (MFA) في كل مكان ممكن

- تدقيق تطبيقات OAuth والرموز المميزة ، مع القدرة على الإلغاء في أي وقت (خاصة تلك المعروفة بأنها "قديمة")

- إدارة الوضع الأمني (لأنه لا بد أن يكون هناك دائما شيء مفقود أو يتم تجاهله)

- مراقبة الحالات الشاذة للكشف عن سلوكيات الحساب المشبوهة (مثل إنشاء تطبيقات جديدة ، وتعيين أدوار جديدة / مميزة ، واستخراج البيانات)

واسمحوا لي أن أوضح:

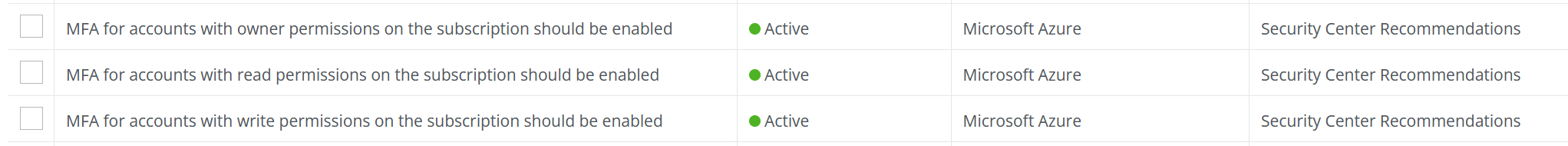

يمكن لعمليات تدقيق التكوين وتقييمات الموقف تحديد التكوينات الخاطئة والمساعدة في تصحيحها حيث ربما لم يتم فرض المصادقة متعددة العوامل (MFA)، على سبيل المثال على مستوى مركز أمان Azure الجذر (الشكل 1).

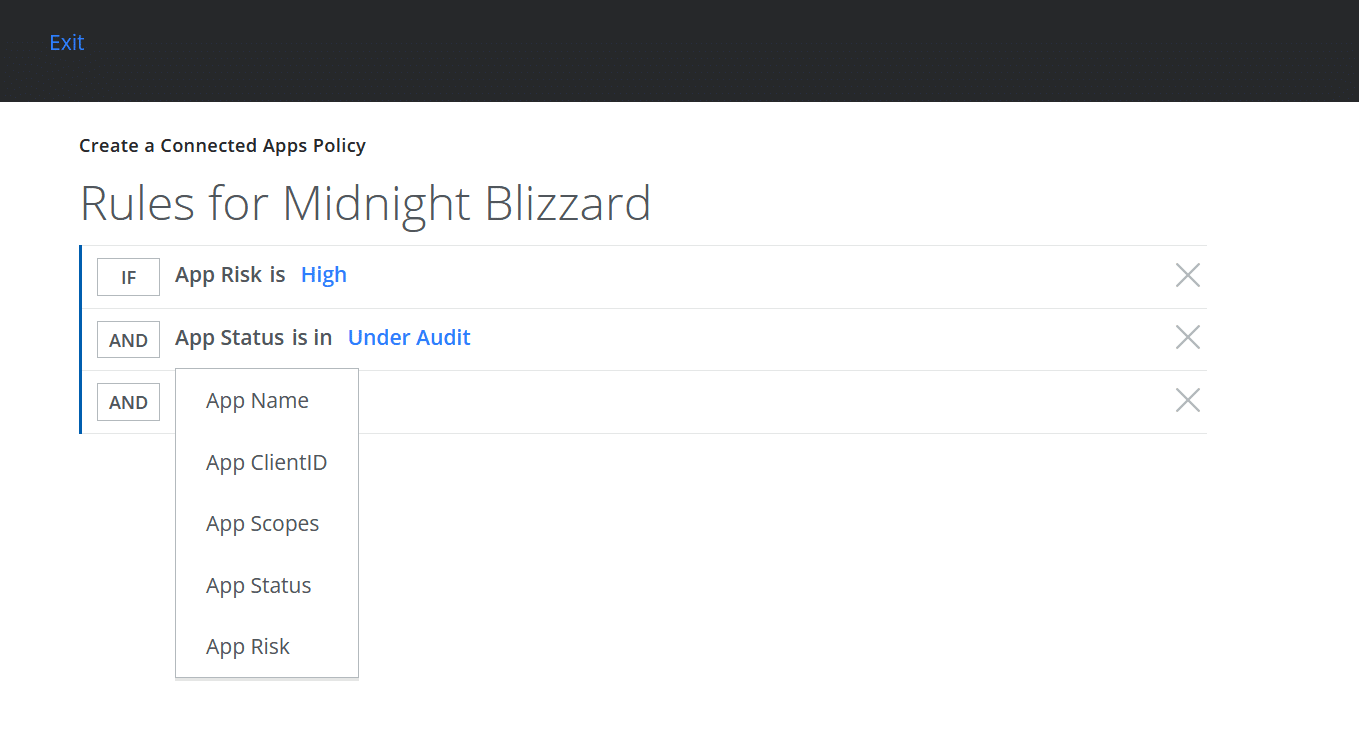

استفاد المهاجمون من تطبيق OAuth ضار لمساعدة الوسيط في الوصول إلى الامتيازات ورفعها إلى نقطة يمكنهم فيها الانتقال إلى مستأجر Microsoft للشركة الذي يضم رسائل البريد الإلكتروني للمديرين التنفيذيين. يجب أن تكون فرق الأمان قادرة على "معالجة تطبيقات OAuth المتصلة أو تدقيقها أو السماح بها أو حظرها" التي يمكنها الوصول إلى بيانات المستخدم.

يعد الحفاظ على حوكمة التطبيق والتحكم في كيفية تفاعله مع بيانات الشركة داخل M365 أمرا بالغ الأهمية (الشكل 2).

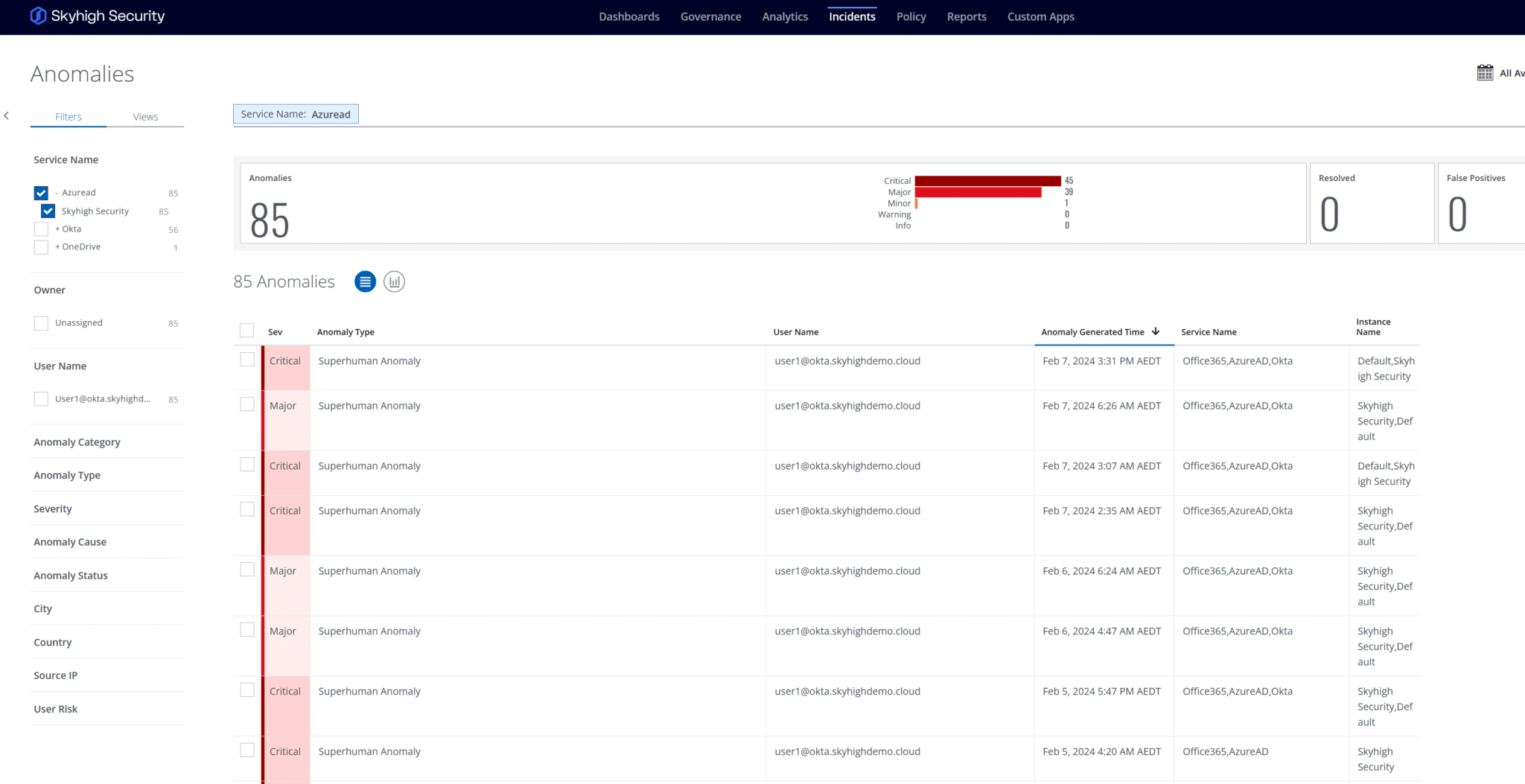

فيما يتعلق بسلوكيات الهوية (Entra ID) وM365، تحتاج فرق الأمان إلى القدرة على اكتشاف الحالات الشاذة والسلوكيات المشبوهة وتمييزها ومنعها عبر بيئات Microsoft 365 الخاصة بهم، بالإضافة إلى أدوار الأمان والأذونات الخاصة بهم.

مراجع:

- https://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

- https://securityaffairs.com/157802/apt/midnight-blizzard-hacked-microsoft-email-accounts.html

- https://thehackernews.com/2024/01/microsoft-warns-of-widening-apt29.html

- https://www.wired.com/story/microsoft-hpe-midnight-blizzard-email-breaches/

استخدام Skyhigh Security?

- قم بإجراء عمليات تدقيق الأمان على البيئات السحابية حيث لا يتم تمكين المصادقة متعددة العوامل (MFA) وفرضها.

- حافظ على إدارة التطبيق والتحكم في كيفية تفاعل التطبيقات المتصلة مع بيانات الشركة داخل M365.

- بسط data loss prevention إلى علب بريد Exchange Online لمنع استخراج البيانات (في حالة الاستيلاء على الحساب).

- تحديد السلوكيات الإدارية المقبولة للكشف عن الحالات الشاذة التي تنطوي على إساءة استخدام الوصول المتميز.

- مراقبة أنشطة المستخدم وخط الأساس للمساعدة في تسليط الضوء على القيم المتطرفة المشبوهة.

- قم بمواءمة التهديدات والحالات الشاذة والحوادث مع إطار عمل MITRE ATT&K لتوجيه محللي SOC للتحقيقات.

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- كشفت شركة Hewlett Packard Enterprise (HPE) أن مجموعة من المتسللين الروس المشتبه بهم ، الذين تم تحديدهم باسم Midnight Blizzard ، تسللوا إلى نظام البريد الإلكتروني Microsoft 365 الخاص بالشركة لاستخراج البيانات من فريق الأمن السيبراني والإدارات الأخرى.

- تشير النتائج الأولية من HPE إلى وجود اتصال محتمل بحادث سابق في مايو 2023 ، حيث ورد أن الجهات الفاعلة في التهديد تسللت إلى خادم SharePoint الخاص بالشركة واستخرجت الملفات.

- خلال حادثة نوفمبر 2023 التي استهدفت Microsoft ، استخدم ممثل التهديد هجوم رش كلمة المرور لاختراق حساب مستأجر اختبار قديم غير إنتاجي يفتقر إلى MFA بشكل فعال. هذا منح المهاجمين موطئ قدم قيم.

- شرع المهاجمون في استخدام وصولهم الأولي لتحديد تطبيق OAuth للاختبار القديم والتسلل إليه مع وصول مرتفع إلى بيئة شركة Microsoft.

- تم تسليح هذا التطبيق القديم لإنشاء تطبيقات OAuth ضارة إضافية، ومنحها دور الوصول الكامل إلى Microsoft 365 Exchange Online، وبالتالي الوصول إلى علب بريد Microsoft.

- بعد ذلك ، استخدمت مجموعة التهديد امتيازات الحساب للوصول إلى جزء محدد من حسابات البريد الإلكتروني لشركة Microsoft ، بما في ذلك أعضاء فريق القيادة العليا في Microsoft ، بالإضافة إلى الموظفين في أقسام الأمن السيبراني والقانونية وغيرها. سمح هذا لمشغلي Midnight Blizzard باستخراج بعض رسائل البريد الإلكتروني والمستندات المرفقة.

- وفقا لمايكروسوفت ، لم يحدث الهجوم بسبب ثغرة أمنية في منتجات وخدمات Microsoft.