리소스

인텔리전스 다이제스트

피싱. 자격 증명 도용. 유출. 강탈. 사가는 계속됩니다.

랜섬웨어 조직은 Cisco와 같은 대기업을 상대로도 번창합니다.

로드먼 라메자니안 - 엔터프라이즈 클라우드 보안 고문

2022년 8월 25일 7분 읽기

사이버 범죄 조직에 의한 수많은 유명 침해 사건에 이어, 최근 얀루오왕 랜섬웨어 그룹의 갈취 공격으로 기업 네트워크가 침해된 것을 확인하게 된 Cisco는 의심할 여지 없이 매우 유감스럽게 생각합니다.

Cisco 직원의 자격 증명이 성공적으로 유출된 것이 계기가 되었다는 업계 보도가 나온 가운데, 이 소식은 원격 액세스 악용이 얼마나 파괴적인지 다시 한 번 일깨워 줍니다.

이 사례에서 Cisco VPN의 초기 악용은 Cisco 직원의 개인 Google 계정에서 도난당한 회사 자격 증명을 통해 이루어졌습니다.

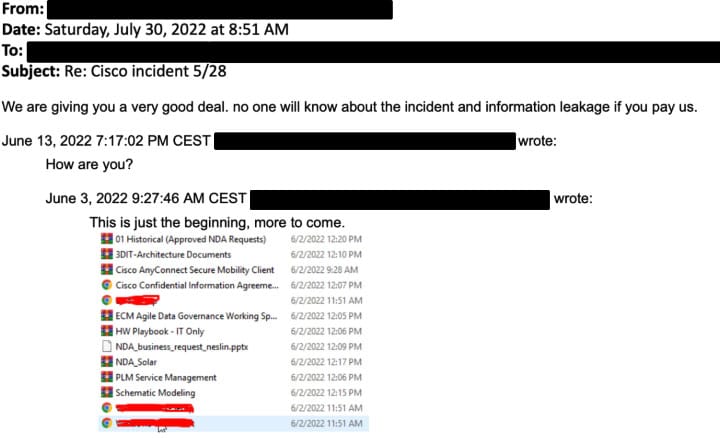

공격자들은 (추가적인 소셜 엔지니어링 및 보이스 피싱 기술을 통해) 인증을 받은 후 Cisco의 기업 네트워크에 액세스하고 여러 장치를 다단계 인증에 등록한 후 궁극적으로 몸값 및 갈취를 목적으로 데이터를 유출했습니다.

Lapsus$ 및 UNC2447과 같은 유사한 그룹이 사용하는 전술, 기법 및 절차(TTP)와 마찬가지로, VPN을 통한 인증된 원격 액세스가 데이터 도난을 돕는 중요한 위협 벡터인 것으로 확인되었습니다. 얀루오왕 그룹은 약 2.8GB의 데이터를 훔쳤다고 주장합니다.

Cisco의 자체 보안팀에 따르면, 공격자는 관리자 수준으로 권한을 상승시켜 네트워크 내부로 이동하고 여러 시스템에 성공적으로 로그인할 수 있었습니다. 여기에는 제한되지 않은 VPN 액세스로 인한 측면 이동의 심각한 위험이 있습니다.

이러한 침해가 발생하는 이유는 무엇인가요?

개인용 클라우드 앱과 비즈니스 앱 사이의 경계가 모호한 하이브리드 인력은 고유한 과제와 위험 증가를 초래합니다. 안타깝게도 이러한 위험은 몇 가지 포인트 상품으로 완화할 수 있는 종류의 위험이 아닙니다!

사이버 범죄자들이 사용하는 사회 공학 및 피싱 기술은 새로운 것이 아닙니다. 하지만 기업 직원들이 그럴듯한 수법에 속아 넘어가는 추세가 계속되고 있다는 점은 무시할 수 없습니다.

하이브리드 인력이 계속 증가함에 따라 공격자들은 점점 더 원격 액세스 자격 증명을 획득하는 것을 목표로 삼고 있습니다. 왜 그럴까요? 대다수의 기업이 인증만 받으면 기업 환경에 자유롭게 접속할 수 있는 기존 VPN 기술을 아직 포기하지 않고 있기 때문입니다.

이러한 공격자는 필요한 원격 액세스 도구와 자격 증명을 획득한 후 일반적으로 뒤따르는 다중 인증 확인을 우회하기 위해 사회 공학 전술을 사용하여 피해자를 속이는 데 노력을 기울입니다.

기존의 가상 사설망(VPN)은 유효한 로그인 키를 가진 원격 사용자가 전체 기업 내부 네트워크와 그 안의 모든 리소스에 완전히 액세스할 수 있기 때문에 과도한 데이터 노출의 위험이 있습니다.

일반적으로 하이브리드 근무자가 원격 근무를 할 때 동의하는 것처럼, 위협 행위자도 원격 액세스가 얼마나 중요한지 잘 알고 있을 것입니다!

Cisco와 관련된 이번 사건의 맥락에서 볼 때, 유출된 원격 액세스, 측면 이동, 권한 오용이 아무리 큰 기술 기업이라도 얼마나 해로울 수 있는지 알 수 있습니다.

무엇을 할 수 있나요?

초기 액세스 권한을 얻기 위해 다양한 전술을 사용하는 위협 행위자의 입증된 능력을 고려할 때, 사용자 교육은 다중 인증 우회 기술에 대응하기 위한 필수 요건입니다.

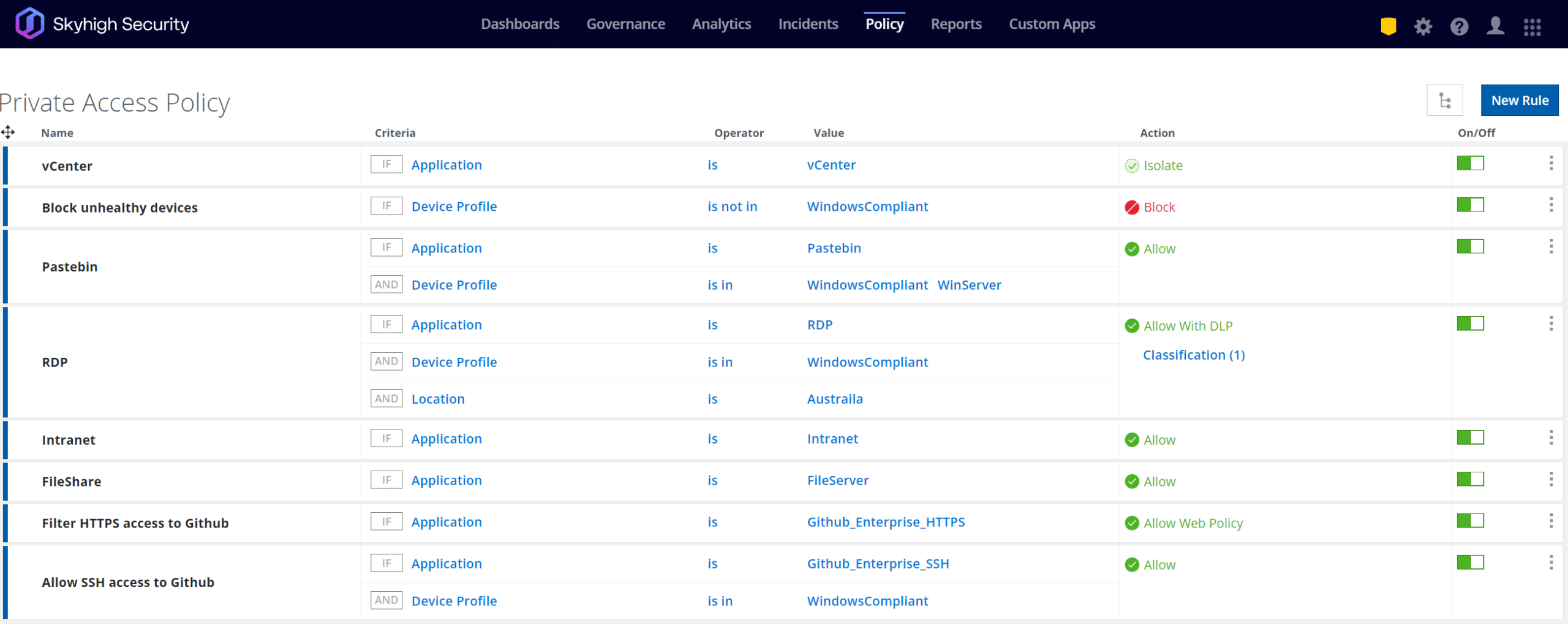

공격자의 관리 권한 오용을 고려하여 관리되지 않거나 알 수 없는 디바이스의 회사 앱, 네트워크 및 서비스에 대한 등록 및 액세스를 제한하거나 차단하기 위해 더 엄격한 제어를 적용하여 강력한 디바이스 검사를 적용하세요.

네트워크 분할은 고가치 자산에 대한 보호 기능을 강화하고 공격자가 환경에 대한 초기 액세스 권한을 확보할 수 있는 상황에서 측면 이동 및 데이터 유출 시도를 방지하는 데 도움이 되므로 조직이 활용해야 하는 또 다른 필수 보안 제어입니다.

이 지침을 채택하는 데 도움이 되도록 조직은 네트워크에 하나의 단일 파이프로 들어오고 나가는 것을 피해야 합니다. 제로 트러스트 아키텍처에서는 네트워크를 특정 워크로드가 포함된 더 작은 조각으로 분할하는 대신 네트워크를 세분화합니다. 각 조각에는 자체적인 수신 및 발신 제어, 상태 확인, 상황에 맞는 액세스 제어, 데이터 보호 등이 적용되어 무단 액세스의 '폭발 반경'을 최소화할 수 있습니다.

제로 트러스트 방법론을 사용하면 권한이 없는 공격자가 네트워크 전체에 전파하기 어렵게 만들어 위협의 측면 이동을 줄일 수 있습니다.

생산성 향상을 위해 클라우드 인프라 전반으로 데이터가 계속 확산되고 있으므로 클라우드 앱 간 콘텐츠 인식 협업 제어를 활성화하는 것은 물론, 단순하고 손상된 VPN 세션으로 인해 보안이 희생되지 않도록 Cloud Data Loss Prevention 기능을 구현해야 합니다.

Skyhigh Security?

- 활동 모니터링, data loss prevention, GitHub에 대한 위협 보호 활성화

- 활동 모니터링 페이지에서 GitHub 사용자 활동 모니터링하기

- 평판 및 도메인 분류를 기반으로 URL에 대한 액세스 차단

- 원격 데스크톱 프로토콜(RDP)과 같은 비공개 애플리케이션 및 서비스에 대한 액세스 관리 및 제어

- Box(Cisco 사고에서 보고된 바와 같이) 및 기타 여러 클라우드 앱에 콘텐츠 인식 협업 제어 구현

- 관리 권한 에스컬레이션과 관련된 위협, 이상 징후 및 의심스러운 행동을 분석하세요.

11년 이상의 광범위한 사이버 보안 업계 경력을 보유한 Rodman Ramezanian은 엔터프라이즈 클라우드 보안 고문으로 Skyhigh Security 에서 기술 자문, 지원, 솔루션 설계 및 아키텍처를 담당하고 있습니다. 이 역할에서 Rodman은 주로 호주 연방 정부, 국방 및 기업 조직에 중점을 두고 있습니다.

로드먼은 적대적 위협 인텔리전스, 사이버 범죄, 데이터 보호 및 클라우드 보안 분야를 전문으로 합니다. 그는 호주 신호 감독국(ASD)에서 승인한 IRAP 평가자이며 현재 CISSP, CCSP, CISA, CDPSE, Microsoft Azure 및 MITRE ATT&CK CTI 자격증을 보유하고 있습니다.

로드먼은 복잡한 문제를 간단한 용어로 표현하여 일반인 및 신규 보안 전문가가 사이버 보안의 대상, 이유, 방법을 이해할 수 있도록 돕는 데 강한 열정을 가지고 있습니다.

공격 하이라이트

- 얀루오왕 랜섬웨어 그룹이 보안 연구원들이 발견한 유출된 것으로 추정되는 파일 목록을 공개했습니다.

- 공격자는 이전 파일 버전의 클라우드 백업을 생성하는 기본 '자동 저장' 및 '버전 제어' 기능을 악용하기 시작합니다(사용자가 편집한 파일의 이전 사본을 복구하는 데 도움을 주기 위한 목적).

- 공격자가 피해자의 브라우저에 저장된 자격 증명이 동기화되고 있는 개인 Google 계정을 제어한 후 Cisco 직원의 자격 증명이 손상되었습니다.

- 공격자는 신뢰할 수 있는 다양한 조직으로 가장하여 보이스 피싱 공격을 수행하여 피해자가 공격자가 시작한 다단계 인증(MFA) 푸시 알림을 수락하도록 유도했습니다.

- 위협 행위자는 다양한 기술을 사용하여 액세스를 에스컬레이션하고 네트워크에 지속적으로 액세스하고 침입 흔적을 제거했습니다.

- 공격자는 로그인 및 팀뷰어와 같은 원격 액세스 도구, 코발트 스트라이크, 파워스플로잇, 미미카츠, 임패킷과 같은 공격적인 보안 도구, 자체 백도어 계정 및 지속성 메커니즘을 포함한 다양한 도구를 드롭했으며, 다음과 같이 추가했습니다.

- 유출된 직원의 계정 및 직원 인증 데이터와 관련된 Box 폴더의 내용 및 Active Directory에서 유출된 직원 인증 데이터

- 공격자가 명령 및 제어 서버와 통신하도록 설계된 백도어 소프트웨어를 포함하여 손상된 시스템에 드롭한 멀웨어 페이로드