リソース

DNSセキュリティとセキュアウェブゲートウェイの調和

トニー・フラム - プロダクト・スペシャリスト、Skyhigh Security

2022年7月20日 7 分読み

個人でもビジネスでもクラウドが多用される今日、Webセキュリティは最も重要な関心事でありながら、非常に複雑になっています。多様なネットワーク・アーキテクチャ、リモート・ユーザー、多数のクライアント・プラットフォーム、BYOD(Bring Your Own Device)、従来のネットワーク境界の衰退など、数えきれないほどの技術的な考慮事項が、組織のウェブ・トラフィックを保護しようとするセキュリティ専門家に挑戦しています。

DNSセキュリティは、本格的なsecure web gateway (SWG)ソリューションに代わるものとして登場し、シンプルさと迅速な導入を約束している。基本的に、DNSセキュリティはドメイン名解決にプラグインし、危険なドメインへのアクセスを防止する。これにより、組織はドメインを "近隣 "として扱うことで、ウェブ・セキュリティを合理化できる。リスクの高いドメインへのアクセスを防ぎ、ユーザーをより安全なエリアへと誘導する。このアプローチは、ウェブ・セキュリティの問題を大幅に単純化する一方で、いくつかの制限を伴う。DNSセキュリティの何が魅力的なのかをよく見て、多くの組織が求めている銀の弾丸が本当にDNSセキュリティなのかを分析してみよう。

DNSのセキュリティは十分か?

DNSセキュリティのメリットは明確です。その最も魅力的な特徴は、ネットワークの再構築が不要であることです。ネットワークチームの関与は通常、最小限です。また、DNSセキュリティによって、企業は保護機能をネットワークに拡張し、増え続けるオフサイトユーザーを保護することが容易になります。さらに、DNSセキュリティは、すべてのポートおよびプロトコルをカバーすることで、SWGの機能を超えています。ポリシーの実行は簡単です。リスクの高いドメインや潜在的に悪意のあるウェブカテゴリーをブロックすることができます。これらの利点を考慮すると、DNSセキュリティは論理的な選択であるように思えます。

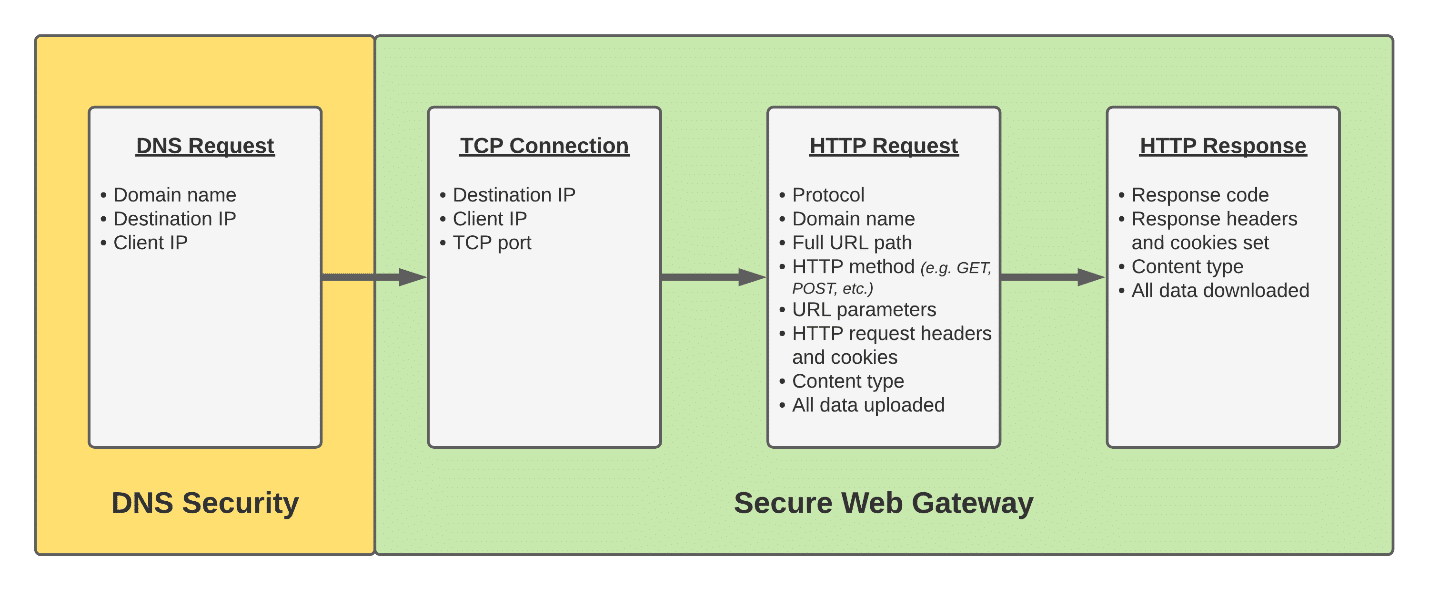

しかし、この良さには代償がつきものです。一言で言えば、「可視性」です。ウェブセキュリティをDNSリクエストの確認だけにとどめておくと、重要な文脈や洞察力が失われます。DNSセキュリティ・ソリューションは、あるドメインがクライアントによって解決されたことを知ることができます。しかし、DNS解決後にドメインに送信されたトラフィックに関する関連情報は不明です。DNSセキュリティソリューションは、これらの質問に答えることができません:「このドメインに送信された、またはこのドメインから受信したトラフィックはどのくらいか?このドメインとの間でどれだけのトラフィックが送受信されたのか、どのプロトコルが使用され、どのポートで使用されたのか?どのようなファイルが送信され、それらは悪意があるものだったのか?個人のクラウドアカウントに機密データがアップロードされたのか?これらの答えのない質問は、可視性とコンテキストの欠如を強調し、DNSセキュリティにおける顕著なセキュリティギャップを露呈しています。

最悪のシナリオを考えてみましょう。もし、あなたの組織がウェブベースの脅威にさらされたらどうでしょう。攻撃者がDNSのセキュリティを完全に回避することは難しいでしょうか?1つの方法として、悪意のあるコンテンツを「既知の良い」ドメインに取り込むことが考えられます。これは、個人のDropboxやOneDriveアカウントにあるファイルへの共有リンクのような些細なものかもしれません。また、攻撃者は、ドメイン名の使用を完全に避けることもできます。フィッシングメールでIPアドレスを含むURLを使用することは、ホスト名を使用したリンクと同様に、騙されやすいユーザーを騙す可能性が高いと考えられます。仮に攻撃者がIPを動的に使用する必要があったとしても、IPを被害者のマシンに届ける方法は他にもあり、ソーシャルメディアアカウントへの投稿、Amazon S3バケットへのドロップ、その他無数の選択肢があります。DNSクエリは、あなたの環境に対するすべての攻撃の一部であると単純に仮定することはできません。

可視性だけでなく、制御もまた、シンプルさと迅速な展開の名の下に犠牲になっています。コントロールポイントがDNSリクエストに限定される場合、レスポンスのオプションも限定されます。多くの場合、許可するかブロックするかという選択肢が残され、この決定はドメイン名以上のコンテキストがない状態で行わなければならない。その結果、過度に甘く危険なポリシーか、より厳しい代替案を提示することになり、ユーザーにセキュリティチームを否定的に認識させることになります。Facebookは許可するが、チャットはできない」「個人のDropboxアカウントは許可するが、機密データのアップロードはスキャンする」など、より現実的なポリシーを導入する選択肢はない。

SWGがより良い、より包括的な代替品である理由

この点を考慮すると、SWGが複数のメリットをもたらすことは明らかです。それは、エンドポイントから発生するトラフィックの90%以上を占めるであろう1つのプロトコルを解読し、精査することを目的に作られた、非常に成熟した技術であることです:HTTP/Sです。SWGは、DNSセキュリティでは得られない可視性とコンテキストを提供します。ドメイン名は完全なURLとして表示されます。エンドポイントが送信するトラフィックと受信するトラフィックの両方を含む、すべてのリクエストの内容を精査することができます。

この可視性の向上は、セキュリティの向上に直結します。SWGのソリューションは、ユーザーが適切で信頼できるドメインにアクセスしていることを確認するだけでなく、個人のDropboxアカウントからファイルへのリンクを含む、すべてのダウンロードコンテンツに対してマルウェア解析を実行します。コンテンツがアップロードされる際には、機密データのスキャンを行い、規制違反や知的財産の損失がないことを確認することができます。

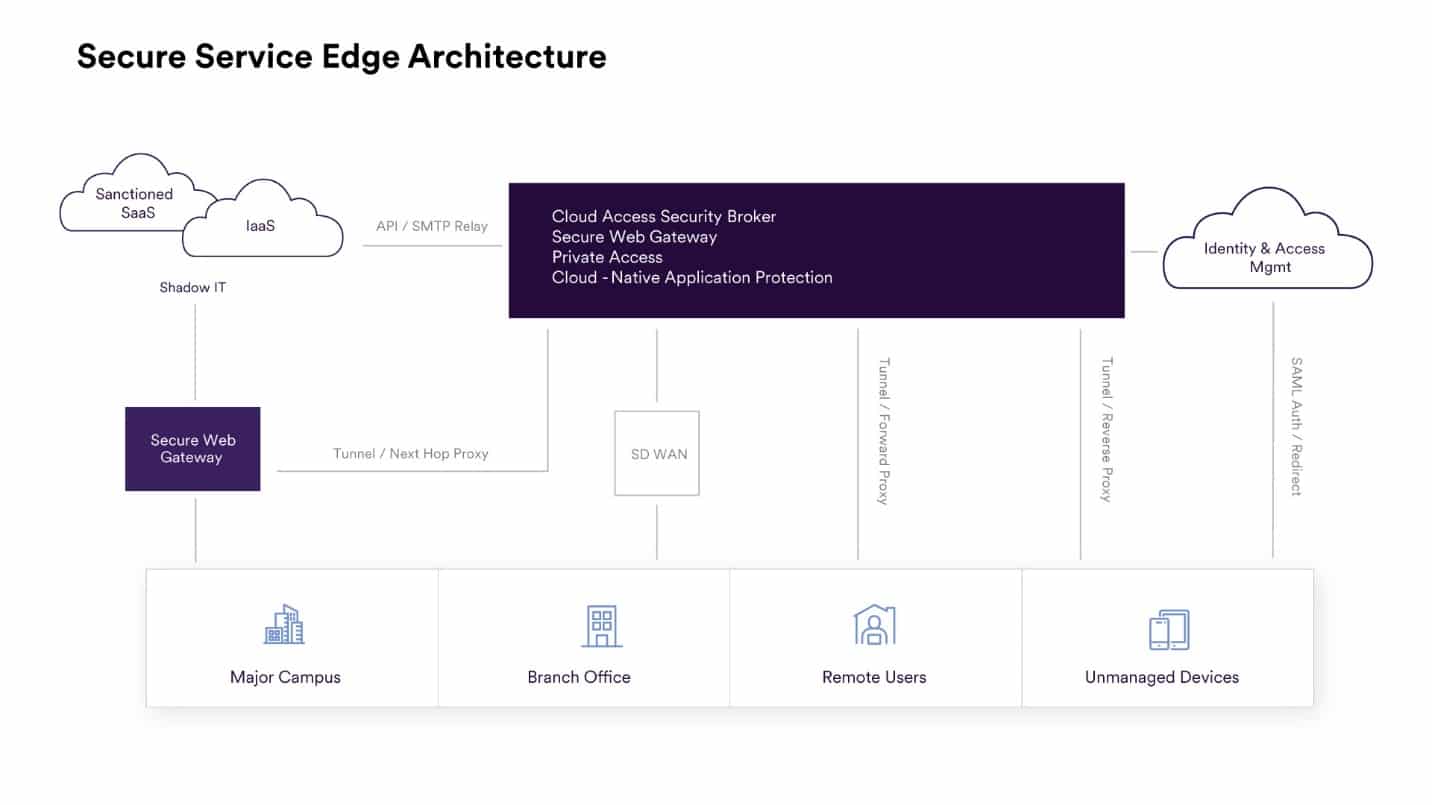

SWGツールキットに最近追加された機能には、テナント制限を実施する機能があります。テナント制限は、ユーザがサービス内で許可されたテナント(またはインスタンス)で許可されたサービスにアクセスすることのみを許可することで、データ保護を確実にする重要な方法です。cloud access security broker (CASB)コントロールと組み合わせてテナント制限を実施することで、組織のコントロール下にありながら、Webセキュリティ・ソリューションを通じてデータを安全に「ドアの外」に移行することができる。APIベースのCASB制御は、組織が所有するテナントにのみ適用できるため、ユーザが「シャドウ」テナントを使用することを禁止することが重要です。

また、すべてのウェブトラフィックを深く検査することで、特定のユーザーの行動に対して、より戦術的な対応をとることができるようになります。これはDNSセキュリティでは不可能なことです。例えば、SWGでは、アクティビティコントロールが一般的な機能であり、セキュリティチームは、一部のクラウドアプリケーションに関連するドメインは許可するが、そのアプリケーション内での特定のアクティビティは禁止することができる。ユーザーは個人のDropboxやEvernoteアカウントにアクセスしたいが、セキュリティチームはデータセキュリティを懸念している。アクティビティ制御を使用すると、これらのアプリケーションは許可するが、アップロードは禁止することができます。

もう一つの例は、ユーザーコーチングです。例えば、許可されたドメインが侵害されたとします。そのドメインをブロックして対応するのではなく、ユーザーに通知して、すぐに認証情報を変更するよう求めることができます。

もう1つのかなり最近の進歩は、未知の、あるいはわずかに疑わしいリスクのあるコンテンツを、隔離されたブラウザを通じて閲覧できるようにするものである。Remote browser isolation (RBI)により、エンドポイントをリスクから守りながら、安全かどうかわからないコンテンツにアクセスできるようになる。要求されたコンテンツは、ウェブ・セキュリティ・ベンダーのデータ・センターに隔離された一時的なブラウザにロードされる。ユーザーは、サイトのコンテンツをローカルにロードすることなく、そのリモート・ブラウザでの閲覧ややり取りが許可される。これにより、エンドポイントにおけるマルウェアのリスクを回避しながら、コンテンツへのアクセスが可能になります。

SWGの展開のしやすさは?

最終的なゴールは、オンプレミスのソリューションの代わりにクラウドネイティブデプロイメントを使用することです。しかし、前述したように、多くの場合、そこに至る道は、壊して置き換えるアプローチによってでこぼこになることもあれば、混乱を最小限に抑えながら変革を可能にするように最適化された相乗的なソリューションでオンプレミス機器を段階的に廃止することによって、スムーズに進むこともあります。

企業がSWGソリューションを導入する際に考慮すべきことは、DNSセキュリティ以外にもたくさんありますが、業界はこの技術のアプローチを簡素化するために長い道のりを歩んできました。多くのSWGベンダーがその作業を代行してくれるため、世界中のデータセンターでサーバーをラッキングして積み重ねる時代は終わったのです。SWGソリューションは、グローバルなフットプリントを提供するクラウドネイティブインフラを使用して提供され、パフォーマンスと信頼性は、最大規模の組織でも達成できる可能性があるものに匹敵します。サイト間VPN機能により、SWGベンダーのインフラを直接利用できるため、ネットワークやセキュリティチームは、小規模な拠点からフィルタリングのためにトラフィックを中央の拠点にバックホールする方法を探す必要がなくなります。同様に、リモートユーザーの保護もVPNに頼る必要はありません。インテリジェントなエージェントが、オンプレミスまたはクラウド資産を適切に使用してトラフィックを保護することを保証します。

SWGテクノロジーは、ウェブセキュリティポリシーを劇的に簡素化しました。許可またはブロックする必要のあるURLやIP範囲のリストを定義する時代は終わったのです。Webポリシーは、ドメインではなくクラウドアプリケーションレベルで、URLではなくアクティビティレベルで実施されます。すぐに使えるポリシーによって、セキュリティチームは、初歩的なコントロールに甘んじたり、複雑な設定に頼ったりすることなく、数分ですべての望ましい結果を達成することができます。

両者のいいとこ取り

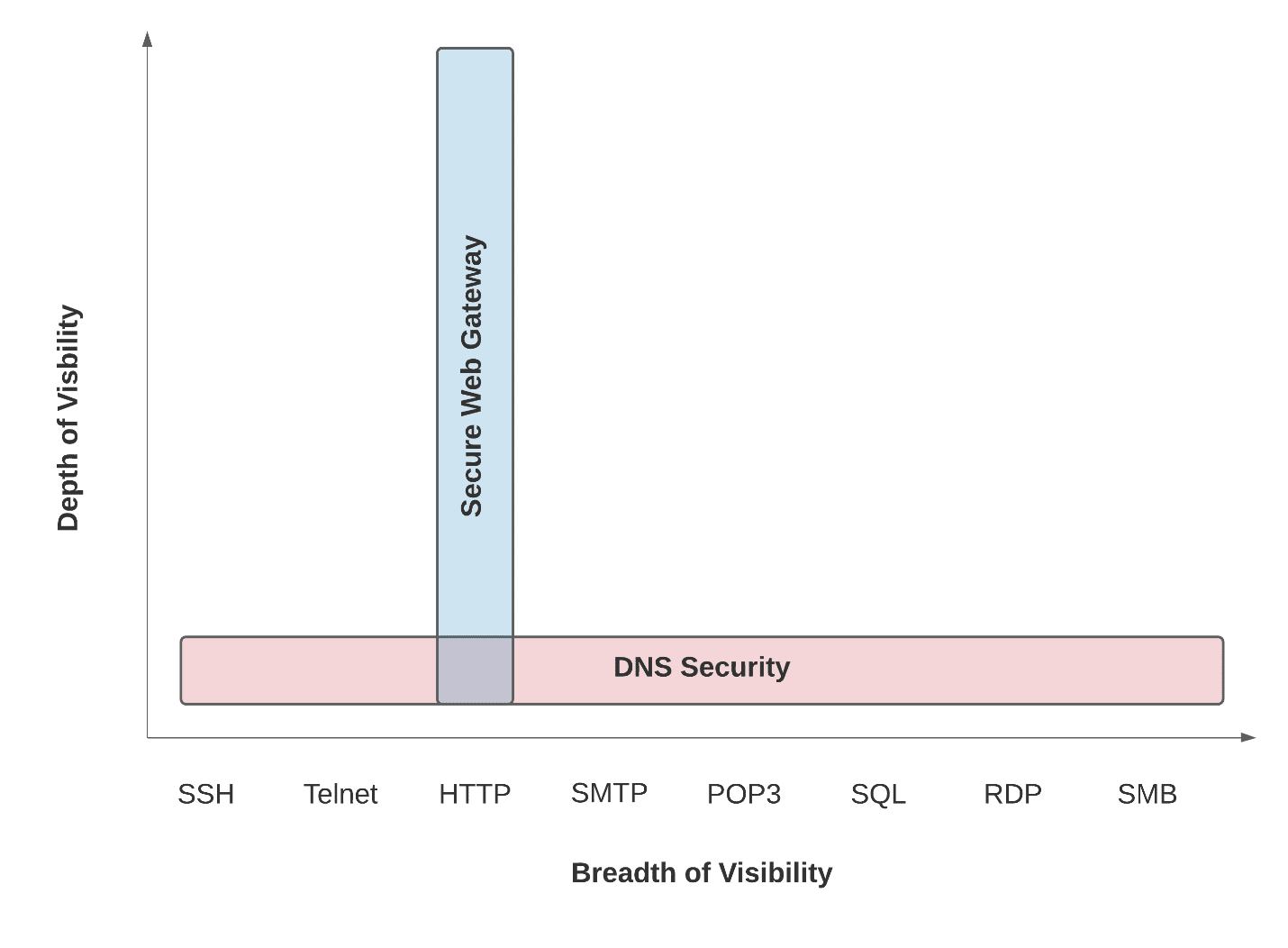

一般的な認識とは異なり、SWGとDNSのセキュリティ技術は競合する技術ではなく、むしろ補完的なソリューションです。この2つの製品を可視性の観点から見ると、重複する部分はかなり少ないことがわかります。

DNSセキュリティは、幅1マイル、奥行き1インチと表現することができます。すべてのポートとプロトコルがカバーされているため、可視性の広さは明らかですが、DNSセキュリティはドメイン名のみで動作するため、深さはほとんどありません。

一方、SWGは、深さ1マイル、幅1インチです。一般的に、重要なプロトコルの小さなセットがサポートされていますが、検査はウェブトラフィックの最も深いレベルにまで及びます。

セキュリティの問題に取り組み始めたばかりの中規模組織のCISOは、DNSセキュリティから「クイックウィン」を目指し、その後SWGソリューションに移行して真の包括的なウェブセキュリティを実現するかもしれません。

SWGでWebセキュリティのギャップを解消する

DNSのセキュリティだけでは、真のウェブセキュリティとは言えません。可視化においてあまりにも多くのギャップがあるため、セキュリティとレポートが不十分なのです。ダウンロードされたコンテンツのマルウェアスキャンやアップロードされたコンテンツのデータセキュリティは存在しません。このドメインとエンドポイントとの間で実際に何が起こったのか、という質問に答えるための最小限のコンテキストしかありません。

一方、SWGのテクノロジーは、クラウドファーストの複雑な世界にもかかわらず、世界最大の組織のセキュリティ目標を達成するために、数十年を通じて進歩してきました。SWGは、すべてのWebトラフィックを深く検査し、強力なマルウェア対策やデータセキュリティ技術とともに、情報やエンドポイント資産をさまざまな脅威から確実に保護します。レポーティングと可視化により、クラウドベースのアプリケーションとのすべてのやり取りを詳細に把握し、コンテキストを提供します。そして何よりも、DNSセキュリティとSWGの組み合わせは、今日の脅威からあらゆる組織を保護するためのベスト・オブ・ザ・ワールドのアプローチを提供します。

Skyhigh Security Secure Web Gateway についてはこちらをクリックしてください。

ライブ・デモのお申し込みはこちらから。

ブログへ戻る