リソース

インテリジェンス・ダイジェスト

フィッシング。クレデンシャルセーフティ流出させる。強奪。佐賀は続く。

ランサムウェアのギャングが繁栄、シスコのような大企業も相手にしている

Rodman Ramezanian - Enterprise Cloud Security Advisorによるものです。

2022年8月25日 7分で読める

サイバー犯罪集団の手による数々の有名な侵害に続いて、シスコは最近のYanluowangランサムウェア・グループからの恐喝攻撃で企業ネットワークへの侵入を確認したことを、間違いなく喜ばしく思っていない。

業界では、シスコ社の従業員の認証情報の漏洩が引き金となったとの報道もあり、このニュースは、リモートアクセスの不正使用がいかに破壊的であるかを改めて思い知らされるものです。

この例では、Cisco VPNの最初の悪用は、Cisco社員の個人的なGoogleアカウントから盗まれた企業認証情報によって支援されました。

ソーシャルエンジニアリングとボイスフィッシングの手法により認証されると、攻撃者はシスコの企業ネットワークにアクセスし、多数のデバイスをマルチファクター認証に登録し、最終的に身代金と恐喝を目的としたデータを流出させました。

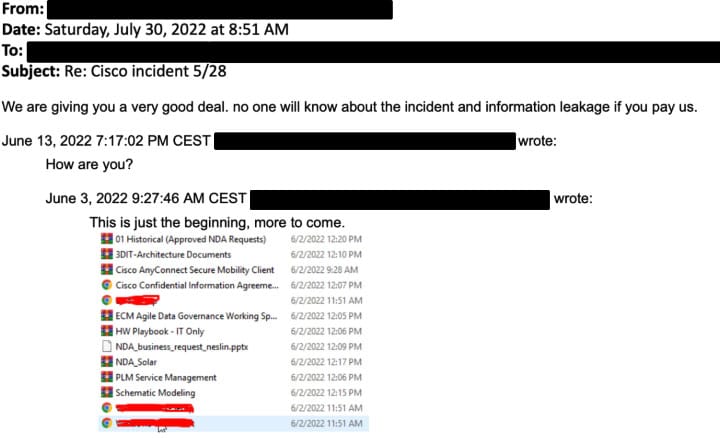

Lapsus$やUNC2447のような類似のグループが使用した戦術、技術、手順(TTP)と同様に、VPNを介した認証されたリモートアクセスが、データ盗難を助長する重要な脅威ベクトルであることがわかります。Yanluowangグループは、約2.8GBのデータを盗んだと主張しています。

シスコのセキュリティチームによると、攻撃者はその後、管理者レベルにまで権限を昇格させ、ネットワーク内部を操作し、複数のシステムにログインすることに成功したとのことです。ここに、無制限なVPNアクセスによる横移動の重大なリスクがあるのです。

なぜこのような情報漏えいが起こるのでしょうか?

個人用クラウドアプリと業務用アプリの境界が曖昧なハイブリッドワークフォースには、独自の課題とリスクの増加があります。残念ながら、これらのリスクは、数種類のポイント製品で軽減できるようなものではありません!

サイバー犯罪者によるソーシャルエンジニアリングやフィッシングの手法は、今に始まったことではありません。しかし、企業で働く従業員がこのような手口で騙されるケースは後を絶ちません。

ハイブリッドワークが増え続ける中、攻撃者はますますリモートアクセスの認証情報を取得することに狙いを定めています。なぜか?大多数の企業は、一度認証されれば企業環境への自由なアクセスを可能にする従来のVPN技術をまだ捨てていないのです。

これらの攻撃者は、必要なリモートアクセスツールと認証情報を取得すると、通常、ソーシャルエンジニアリングの手法を使って被害者を欺き、通常行われる多要素認証のチェックをバイパスすることに力を注ぎます。

従来のVPN(Virtual Private Network)は、有効なログインキーを持つリモートユーザーが、企業内ネットワーク全体とその中のすべてのリソースに完全にアクセスできるため、過剰なデータ漏洩のリスクがあります。

ハイブリッドワーカーがリモートで仕事をする際に一般的に同意するように、脅威関係者もリモートアクセスがいかに貴重なものであるかをよく知っていることは間違いないでしょう!

シスコが関与したこの事件の背景には、危殆化したリモートアクセス、横移動、特権の悪用が、最大手のテクノロジー企業にとってどれほど有害であるかが明確に示されています。

何ができるのか?

多要素認証のバイパス技術に対抗するためには、ユーザー教育が重要な要件となります。

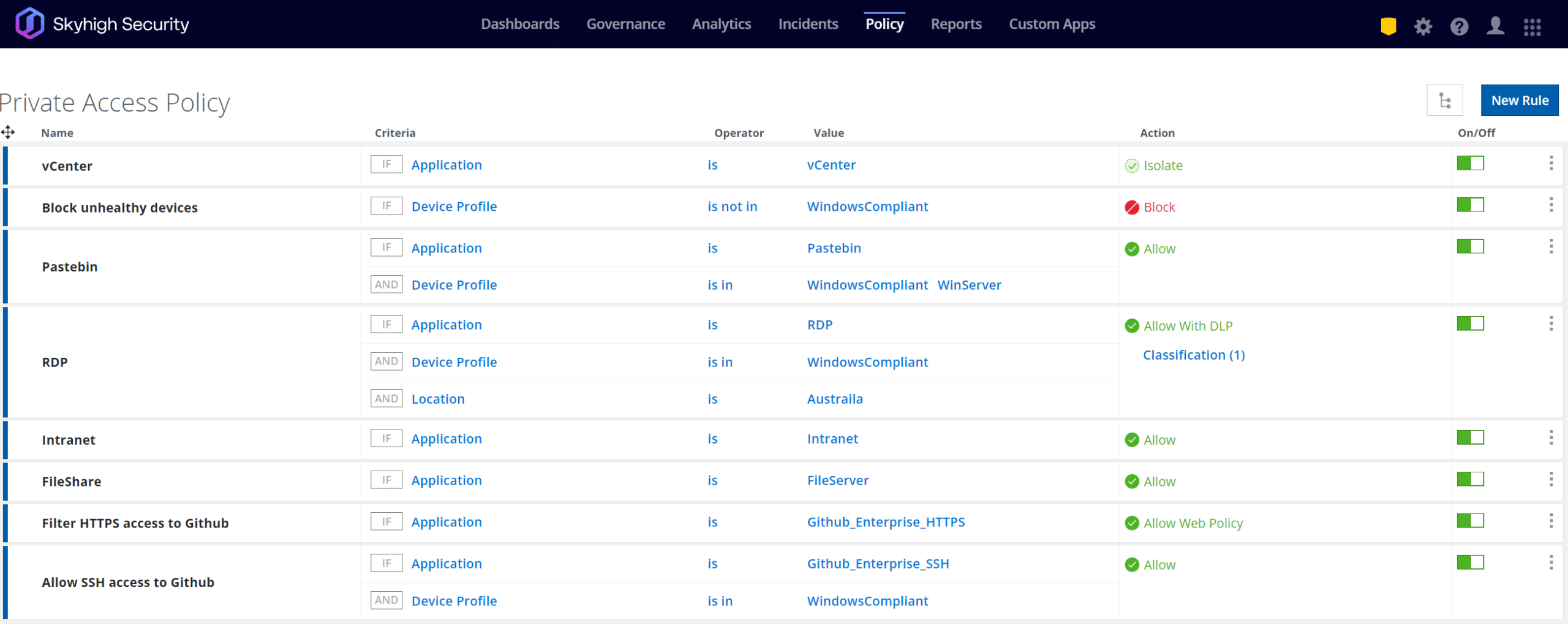

攻撃者が管理者権限を悪用することを考慮し、管理されていないデバイスや未知のデバイスから企業のアプリ、ネットワーク、サービスへの登録やアクセスを制限またはブロックするために、より厳格な管理を実施することで強力なデバイスチェックを適用します。

ネットワークのセグメンテーションは、高価値の資産に対する保護を強化し、敵が環境に最初にアクセスすることができた場合に、横方向の動きやデータの流出を防ぐのに役立つため、組織が活用すべきもう一つの重要なセキュリティコントロールです。

このガイダンスを採用するために、組織はネットワークへの出入りを1本のパイプで行うことを避けるべきである。ゼロ・トラスト・アーキテクチャでは、ネットワークは特定のワークロードが含まれる小さな断片に分割される。各フラグメントは、不正アクセスの「爆発半径」を最小化するために、独自の入口・出口制御、姿勢チェック、コンテキスト・アクセス制御、データ保護などを持つことができる。

Zero Trustの手法では、不正な行為者がネットワーク全体に伝播することを困難にし、脅威の横の動きを抑えることができます。

生産性を向上させるためにクラウドインフラにデータが拡散し続ける中、クラウドアプリケーション間でコンテンツを意識したコラボレーション制御を有効にするだけでなく、クラウドData Loss Prevention 機能を実装し、単純で危険なVPNセッションによってセキュリティが犠牲にならないようにする必要があります。

Skyhigh Security?

- GitHubのアクティビティ監視、data loss prevention、脅威からの保護を可能にする

- アクティビティ監視ページで GitHub ユーザーのアクティビティを監視する

- レピュテーションやドメイン分類に基づくURLへのアクセスをブロック

- リモート・デスクトップ・プロトコル(RDP)などのプライベート・アプリケーションやサービスへのアクセスを管理・制御する。

- Ciscoのインシデントで報告された)Boxやその他多くのクラウドアプリケーションに、コンテンツを意識したコラボレーションコントロールを導入する。

- 管理者権限の昇格に関する脅威、異常、不審な行動の分析

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- Yanluowangランサムウェアグループは、セキュリティ研究者が発見した、流出したと思われるファイルのリストを公開した

- 古いバージョンのファイルのクラウドバックアップを作成するネイティブの「AutoSave」「Version Control」機能の悪用が始まる(編集したファイルの古いコピーを復元することを目的としている)

- ブラウザに保存された認証情報を同期していたGoogleアカウントを攻撃者が操作し、シスコ社員の認証情報が漏洩

- 攻撃者は、信頼できる様々な組織を装い、攻撃者が開始した多要素認証(MFA)プッシュ通知を受け入れるよう被害者に説得する音声フィッシング攻撃を行いました。

- 脅威者は、様々な手法でアクセスを拡大し、ネットワークへの永続的なアクセスを獲得し、さらに侵入の痕跡を除去しました。

- 攻撃者は、LogMeInやTeamViewerなどのリモートアクセスツール、Cobalt Strike、PowerSploit、Mimikatz、Impacketなどの攻撃型セキュリティツールなど様々なツールを落とし、独自のバックドアアカウントや永続化機構を付加した

- 漏洩した従業員のアカウントに関連するBoxフォルダのコンテンツと従業員認証データをActive Directoryから流出させた。

- 攻撃者が侵害されたシステムに投下したマルウェアペイロード(コマンド&コントロールサーバーと通信するように設計されたバックドアソフトウェアなど