リソース

インテリジェンス・ダイジェスト

Lapsus$ - Advanced Persistent Teenagersから学ぶこと?

重要な被害者リストを持つ恐喝組織から守るために

Rodman Ramezanian - Enterprise Cloud Security Advisorによるものです。

2022年6月9日 7分で読む

ランサムウェア攻撃における新たなホットネームはLapsus$です。彼らの名前を聞いたことがなくても、Nvidia、Samsung、Okta、Microsoftなど、彼らが攻撃した企業の名前を聞いたことがあるのではないでしょうか。ご存じない方のために説明すると、Lapsus$はデータの窃盗と恐喝に重点を置くハッキンググループである。このグループは主に企業をターゲットにしており、世界的に注目される犠牲者を多数出しているのが特徴です。

LAPSUS$は、多くの場合、ITやカスタマーサポートなど、企業内部の人間の弱点を悪用しました。また、ダークウェブのマーケットプレイスから、すでにハッキングされたログイントークンを購入するケースもあります。一般的に、サイバーセキュリティの専門家の中には、これらを低レベルの脅威と見なす人もいるかもしれません。しかし実際には、ハッカーの脅威を高める指標は洗練されたものだけでなく、その大胆さも重要な要素なのです。

ソーシャルエンジニアリングの手法やSIMカードの交換、巧妙なフィッシング攻撃、社内の従業員のあからさまな誘い出しなど、Lapsus$のオペレーターは提供されたリソースを活用し、VPNや仮想デスクトップインフラ(VDI)といった人気の高い手段で企業ネットワークへの足がかりをつかんでいます。

これは、人間があなたのために働くと、ソーシャル・エンジニアリングに弱いという事実を鮮明に浮き彫りにしています。誰も潔白な人間として扱われるべきではありません。クラウド・リソースを利用する場合、その人が持つアクセス権限を、業務を遂行するために実際に必要な最小限のものだけに絞る必要があります。クラウドには通常、非常に機密性の高いリソースが保存されているため、侵害される可能性のある人(事実上すべての人!)に過剰な権限を与えてしまうと、組織の至宝に不当な影響を与えることになります。

これらの情報漏えいはどのようにして発生したのでしょうか?

Lapsus$グループは、大規模なソーシャルエンジニアリングと操作技術を主に使用し、世界的に堂々とした被害者リストを蓄積してきました。興味深いことに、これらの事件には共通のアプローチがあり、いずれも有効な認証情報を使用し、最終的にそのIDに付与されたあらゆる権限を悪用しています。これらの攻撃は、認証(あなたは誰ですか)と認可(あなたは何ができますか)がセキュリティ態勢に不可欠であることを明確に思い出させるものである。最小特権とゼロトラストの原則は、かつてないほど適用可能です。

何ができるのか?

認証と認可に最善を尽くしても、動機のある内部関係者の手によって侵害が起こる可能性があります。

これは、"信頼され、許可されたエンティティの行動が悪意あるものかどうかをどのように判断するのか?"という疑問を抱かせる。パーミッション・セットは、時間とともに忍び寄り、大きくなっていくという厄介な癖があります。

Zero Trust Network Access (ZTNA)アプローチの一環として、組織はネットワークをセグメント化し、要求しているデバイスを姿勢評価し、(DLPとRemote Browser Isolation 機能を使用して)アプリとリソースへのアクセスを文脈に応じてプロビジョニングすることが推奨される。

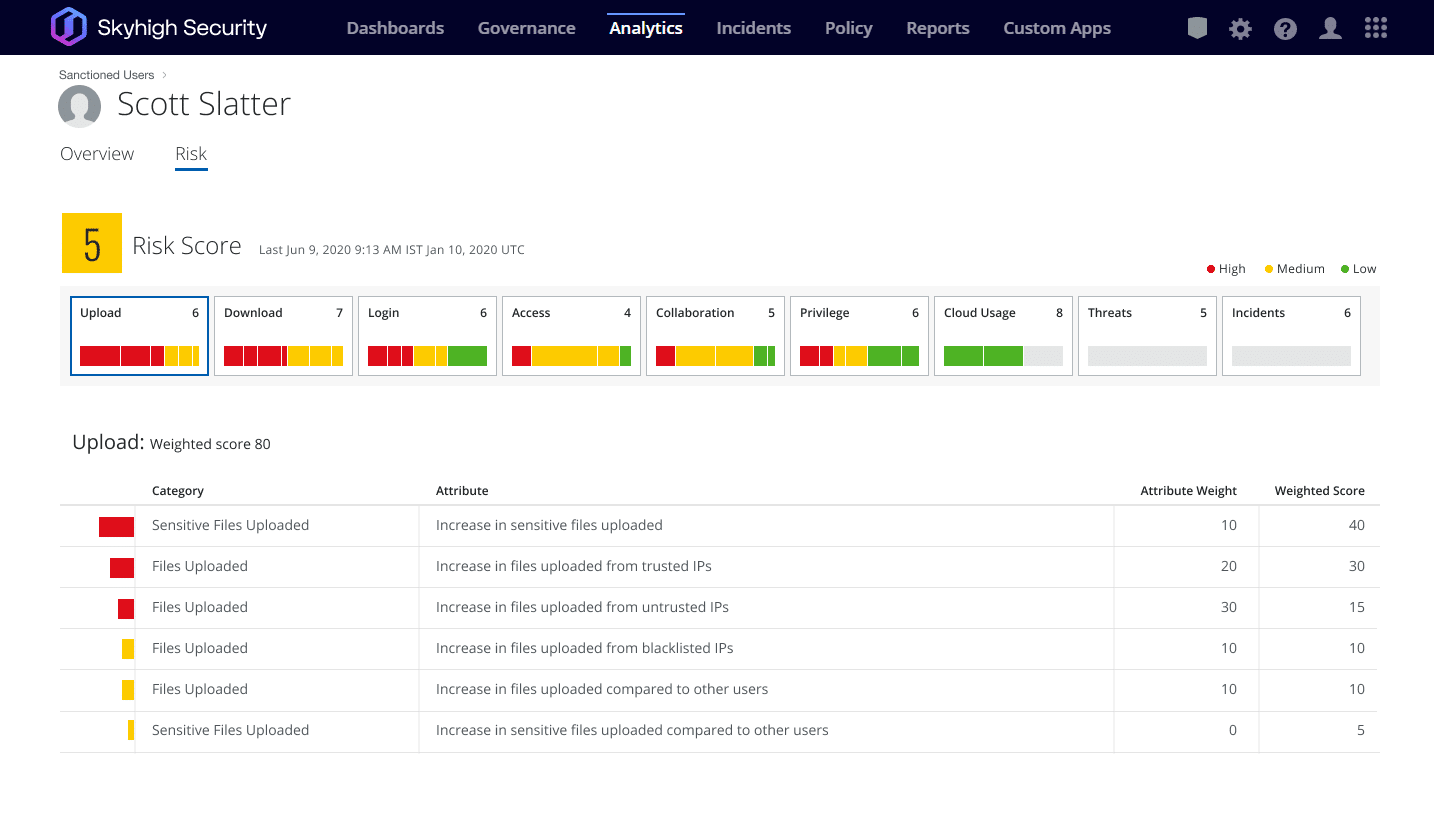

内部脅威という不運なケースにおいて、異常検知と行動分析機能は、特定のコンテキストにおける「正常な活動」のベースラインを構築することで、異常で潜在的に危険な行動を発見・軽減し、最終的に異常や逸脱を強調し、迅速な行動を取ることができるようにします。

しかし、もちろん、セキュリティは単なる技術的コントロールの集合体ではありません。セキュリティ担当者は、利害関係者や信頼できるエンティティ(内部および第三者の両方)が使用する権限、プロセス、手順を確認する必要があります。前述の攻撃は、セキュリティの世界に、これらの基本的な事柄に注意を促すものでした。

Skyhigh Security?

- 構成監査の活用無制限アクセスにさらされるサービスを発見し監視する

- 接続デバイスの姿勢を評価さまざまなきめ細かな属性を使用して

- インフラストラクチャのセグメント化 動的にアクセス制御プライベートアプリやリソースへのアクセスを動的に制御

- プライベートアプリプライベートなアプリやリソースをインターネットから守る

- 管理されていないデバイスをブロックし、多要素認証やその他多くのコンテキスト・アクセス・ポリシーを適用します。盗まれたクラウド・アプリケーションの認証情報の再利用を阻止します。

- ユーザーの行動を評価初期ログインだけでなく、ユーザーの移動、行動、企業サービスへのアクセス、場所、その他多くの潜在的な異常を含む

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- Lapsus$がブラジル保健省を攻撃し、50TBのデータ流出を回避するために身代金を要求。

- ポルトガルのメディア企業Impresa、中南米の通信事業者Claroに相次いで攻撃。

- VodafoneのソースコードがGitHubストアから盗まれ、Lapsus$がTelegramでほくそ笑んでいる。

- Nvidiaに侵入され、約1TBの独占的コードサイニング証明書とファームウェアを失う。

- Oktaに勤務するサードパーティのカスタマーサポートエンジニアのアカウントが漏洩し、366名の顧客データが盗まれる。

- Telegramで共有されたTorrentファイルを通じて、約200GBのSamsungデバイスのソースコードとアルゴリズムが流出した。

- ゲーム大手のユービーアイソフトが攻撃され、サービスに支障をきたした。

- マイクロソフトのBingやCortanaなどのサービスが侵害され、Lapsus$がTelegram経由でソースコードの一部を共有。