Sumber daya

INTELIJEN MENCERNA

Masalah ganda: Badai Salju Tengah Malam Mengguncang Microsoft dan HPE dalam Kegagalan Peretasan

Kedua organisasi tersebut menjadi korban serangan yang dilancarkan oleh aktor-aktor yang disponsori negara di balik insiden SolarWinds

Oleh Rodman Ramezanian - Penasihat Keamanan Cloud Perusahaan

26 Februari 2024 7 Menit Dibaca

Laporan baru-baru ini tentang pembobolan Microsoft dan Hewlett Packard Enterprise (HPE) melalui infrastruktur email berbasis awan mereka telah menghebohkan industri keamanan siber; sejujurnya, karena lebih dari satu alasan! Bagi mereka yang mengingat peretasan SolarWinds pada tahun 2020, tampaknya pelaku yang sama, yang sekarang lebih sering disebut sebagai Badai Salju Tengah Malam (alias Cozy Bear, Nobelium, APT29) tampaknya akan melakukannya lagi.

Meskipun pelanggaran HPE dan Microsoft diungkapkan dalam beberapa hari setelahnya, situasi ini terutama menggarisbawahi kenyataan yang sedang berlangsung dari upaya spionase internasional Midnight Blizzard - dengan laporan yang sangat mengaitkan kelompok ancaman tersebut dengan Badan Intelijen Luar Negeri Rusia (SVR) dan ketekunannya dalam mengeksploitasi kerentanan dalam jejak dan aset digital organisasi.

Terdapat konsistensi pada kedua insiden tersebut di mana operator Midnight Blizzard mendapatkan akses ke lingkungan email berbasis cloud HPE dan Microsoft, masing-masing melalui penargetan kotak surat individu karyawan, dan serangan semprotan kata sandi.

HPE menyatakan bahwa kelompok peretas "mengakses dan menyusupkan data" dari "sejumlah terbatas" kotak surat 365 HPE setelah mendapatkan akses melalui akun yang disusupi.

Dalam kasus Microsoft, para penyerang memanfaatkan akses awal mereka untuk mengidentifikasi dan menyusup ke aplikasi uji OAuth lama dengan akses yang lebih tinggi ke lingkungan perusahaan Microsoft. Mengeksploitasi aplikasi ini memungkinkan mereka untuk membuat aplikasi OAuth yang lebih berbahaya, yang pada akhirnya memungkinkan mereka untuk memberikan diri mereka sendiri peran Microsoft 365 Exchange Online yang istimewa. Taktik ini memungkinkan mereka untuk mendapatkan akses ke kotak surat di dalam sistem.

Untuk menambah ancaman, kelompok ini telah teramati menggunakan serangan pemutaran ulang sesi, yang memungkinkan mereka mendapatkan akses awal ke sumber daya cloud dengan memanfaatkan sesi curian yang diperoleh melalui metode terlarang dan perantara akses.

Mempertimbangkan penelitian Microsoft sebelumnya dan posting publik yang memperingatkan tentang pelaku ancaman yang mengeksploitasi aplikasi OAuth di dalam jaringan korban, serangan ini sangat menarik sekaligus membuat alis terangkat. Dalam sebuah posting blog dari Microsoft pada tahun 2022, perusahaan menguraikan serangan di mana pelaku ancaman menggunakan isian kredensial terhadap akun penyewa cloud organisasi yang tidak memiliki perlindungan otentikasi multi-faktor (MFA). Selanjutnya, pelaku ancaman menggunakan akses ke akun penyewa cloud untuk membuat aplikasi OAuth berbahaya, yang memberi mereka akses masuk ke dalam instance Exchange Online korban. Ironisnya, hal ini tidak jauh berbeda dengan apa yang terjadi pada Microsoft dalam kasus ini.

Mengapa insiden-insiden ini terjadi?

Menganalisis aktivitas Midnight Blizzard mengungkap kecanggihan kelompok ini, karena mereka menggunakan perpaduan antara malware yang dirancang khusus dan alat yang dapat diakses publik yang telah diubah untuk mem-bypass mekanisme otentikasi, menyusup ke target mereka, dan menghindari deteksi.

Meskipun Microsoft sering menjadi sasaran karena ukuran dan pengaruhnya yang signifikan dalam infrastruktur TI, baru-baru ini terjadi lonjakan serangan yang berhasil pada produk dan sistem internal mereka. Insiden seperti yang terjadi di sini yang menggunakan penyemprotan kata sandi bisa dimitigasi dengan autentikasi multi-faktor - sebuah langkah yang ternyata tidak diterapkan. Microsoft menganjurkan MFA sebagai komponen penting dari kebersihan dunia maya yang kuat. Mengingat posisinya dalam ekosistem keamanan, sangat penting untuk meminta pertanggungjawaban yang lebih tinggi.

Dalam kata-kata Microsoft sendiri, "serangan itu bukan hasil dari kerentanan dalam produk atau layanan Microsoft" dan ini penting dalam konteks memahami mengapa insiden ini terjadi. Sayangnya bagi Microsoft, hal ini bermuara pada seberapa buruknya lingkungan dan infrastruktur cloud mereka dikonfigurasikan untuk perlindungan.

Menjadi korban serangan pengambilalihan akun email Microsoft 365 bukanlah hal yang baru, dan ini merupakan contoh yang bagus tentang bagaimana raksasa industri seperti HPE pun bisa menjadi target dan berhasil disusupi dari vektor cloud.

Kenyataan pahitnya adalah tidak mengherankan melihat organisasi TI besar dan multinasional menjadi sasaran saat ini; terutama jika melibatkan eksfiltrasi dan pencurian data seperti yang terjadi pada kedua insiden ini. Namun, tren yang lebih mengkhawatirkan adalah seberapa sering organisasi-organisasi ini menjadi sasaran melalui lingkungan dan aset cloud mereka.

Dengan cara yang sama seperti komputasi awan mengundang skalabilitas, fleksibilitas, pertumbuhan, dan kolaborasi untuk perusahaan dalam berbagai bentuk dan ukuran, komputasi awan juga memikat penjahat siber - terutama aktor yang sangat terampil dan termotivasi yang disponsori oleh negara - untuk mencari peluang (dan ada banyak peluang) di mana token akses federasi dapat digesek, aset awan dapat salah konfigurasi dan rentan, atau pengguna email dapat terpengaruh dengan teknik rekayasa sosial yang cerdas. Berkat sifat lingkungan dan platform cloud yang saling terhubung, keberhasilan dalam salah satu upaya ini saja sudah cukup bagi penyerang untuk mulai bekerja.

Apa yang bisa dilakukan?

Insiden-insiden ini seharusnya menjadi pengingat bagi organisasi dari berbagai ukuran dan di semua sektor: serangan siber dapat menargetkan siapa saja, terlepas dari ukurannya, bahkan perusahaan raksasa sekalipun. Kenyataannya adalah bahwa setiap platform perusahaan, elemen infrastruktur, dan teknologi pendukung merupakan target utama serangan potensial.

Namun, ada beberapa fitur dan proses keamanan yang mendasar dan tidak dapat ditawar yang perlu diaktifkan dan diadopsi untuk mempertahankan aset berharga, atau setidaknya mempersulit pekerjaan penyerang. Hal-hal seperti:

- Menerapkan MFA di mana pun memungkinkan

- Mengaudit aplikasi dan token OAuth, dengan kemampuan untuk mencabutnya kapan saja (terutama yang dikenal sebagai "warisan")

- Mengelola postur keamanan (karena pasti akan selalu ada sesuatu yang terlewatkan atau terabaikan)

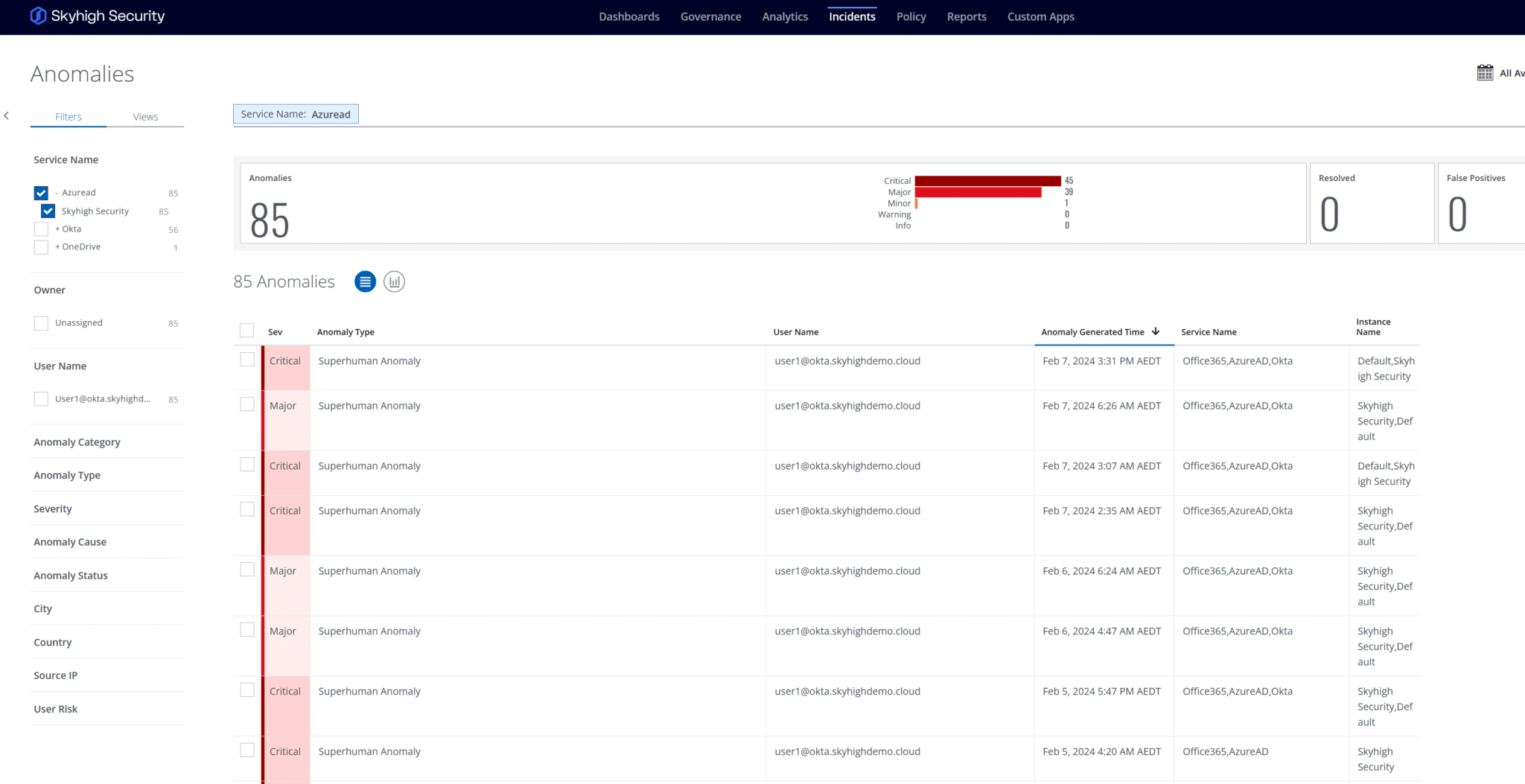

- Memantau anomali untuk mendeteksi perilaku akun yang mencurigakan (seperti pembuatan aplikasi baru, pemberian peran baru/istimewa, eksfiltrasi data)

Izinkan saya untuk menjelaskannya:

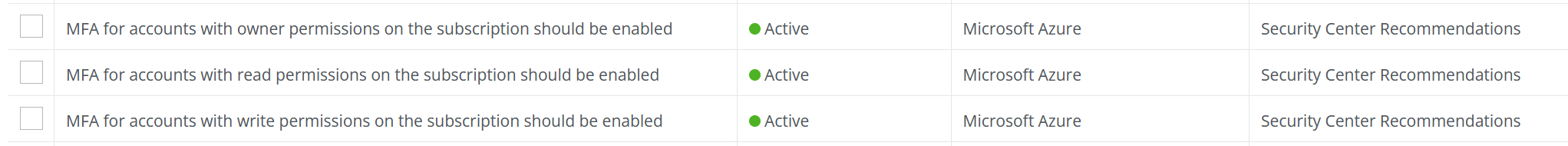

Audit konfigurasi dan penilaian postur dapat mengidentifikasi dan membantu memperbaiki kesalahan konfigurasi di mana MFA mungkin belum diterapkan, misalnya di tingkat root Azure Security Center (gambar 1).

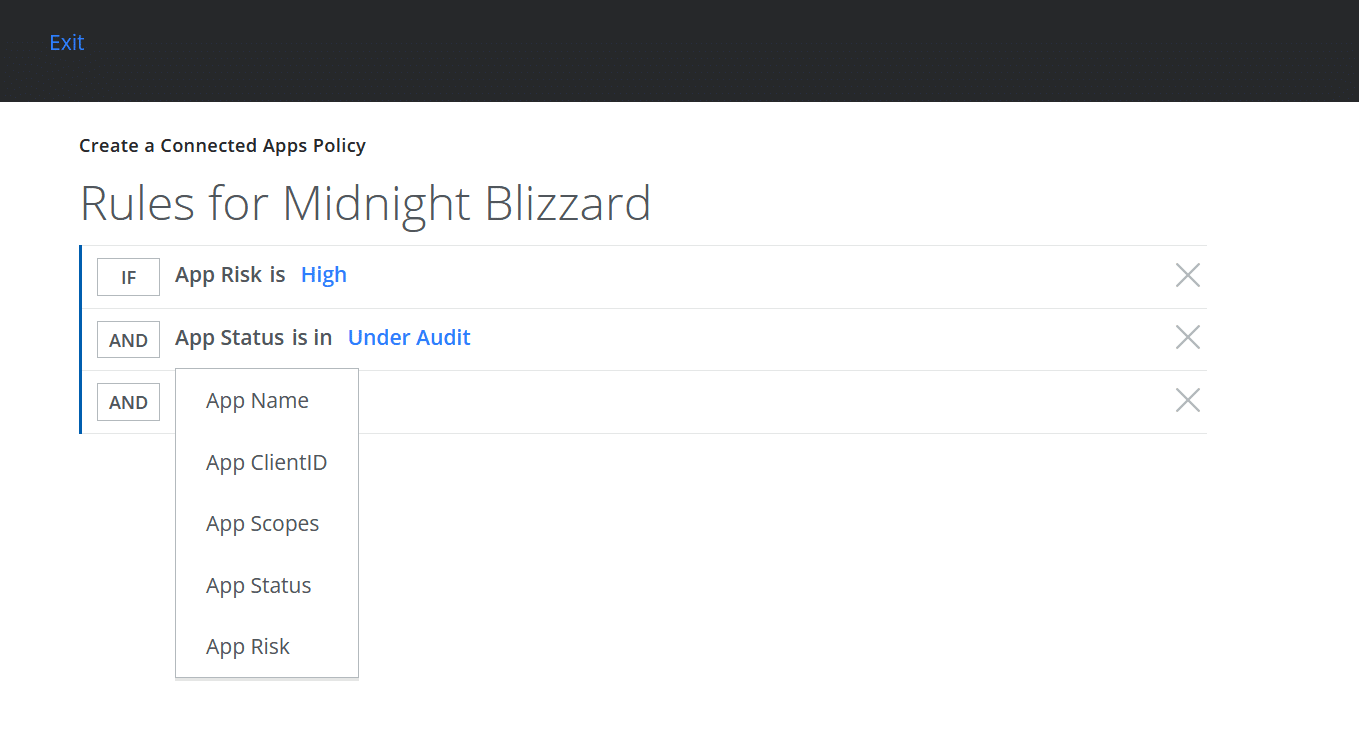

Para penyerang memanfaatkan aplikasi OAuth yang berbahaya untuk membantu perantara akses dan meningkatkan hak istimewa ke titik di mana mereka dapat melompati ke penyewa Microsoft korporat yang menyimpan email eksekutif mereka. Tim keamanan harus dapat "memperbaiki, mengaudit, mengizinkan, atau memblokir aplikasi OAuth yang terhubung" yang memiliki akses ke data pengguna.

Menjaga tata kelola aplikasi dan kontrol atas bagaimana aplikasi dapat berinteraksi dengan data perusahaan dalam M365 sangatlah penting (gambar 2).

Terkait identitas (Entra ID) dan perilaku M365, tim keamanan membutuhkan kemampuan untuk mendeteksi, menyoroti, dan mencegah anomali dan perilaku yang mencurigakan di seluruh lingkungan Microsoft 365, serta peran dan izin keamanan mereka.

Referensi:

- https://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

- https://securityaffairs.com/157802/apt/midnight-blizzard-hacked-microsoft-email-accounts.html

- https://thehackernews.com/2024/01/microsoft-warns-of-widening-apt29.html

- https://www.wired.com/story/microsoft-hpe-midnight-blizzard-email-breaches/

Gunakan Skyhigh Security?

- Lakukan audit keamanan pada lingkungan cloud di mana MFA tidak diaktifkan dan diterapkan.

- Menjaga tata kelola aplikasi dan kontrol atas bagaimana aplikasi yang terhubung dapat berinteraksi dengan data perusahaan dalam M365.

- Perluas data loss prevention ke kotak surat Exchange Online untuk mencegah penyaringan data (jika terjadi pengambilalihan akun).

- Tentukan perilaku administratif yang dapat diterima untuk mendeteksi anomali yang melibatkan penyalahgunaan akses istimewa.

- Memantau dan mendasarkan aktivitas pengguna untuk membantu menyoroti pencilan yang mencurigakan.

- Menyelaraskan ancaman, anomali, dan insiden dengan kerangka kerja MITRE ATT&CK untuk memandu analis SOC dalam melakukan investigasi.

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Hewlett Packard Enterprise (HPE) mengungkapkan bahwa sekelompok peretas yang dicurigai berasal dari Rusia, yang diidentifikasi sebagai Midnight Blizzard, menyusup ke dalam sistem email Microsoft 365 milik perusahaan untuk mengekstrak data dari tim keamanan siber dan departemen lainnya.

- Temuan awal dari HPE menunjukkan adanya potensi hubungan dengan insiden sebelumnya pada Mei 2023, di mana pelaku ancaman dilaporkan menyusup ke server SharePoint perusahaan dan mengekstrak file.

- Selama insiden November 2023 yang ditujukan pada Microsoft, pelaku ancaman menggunakan serangan semprotan kata sandi untuk secara efektif menembus akun penyewa uji coba nonproduksi yang tidak memiliki MFA. Hal ini memberikan pijakan yang berharga bagi para penyerang.

- Para penyerang kemudian menggunakan akses awal mereka untuk mengidentifikasi dan menyusup ke dalam aplikasi OAuth uji coba yang sudah ada sebelumnya dengan akses yang lebih tinggi ke lingkungan perusahaan Microsoft.

- Aplikasi lawas ini digunakan untuk membuat aplikasi OAuth berbahaya tambahan, memberikan mereka peran akses penuh ke Microsoft 365 Exchange Online, sehingga mendapatkan akses ke kotak surat Microsoft.

- Selanjutnya, kelompok ancaman menggunakan hak istimewa akun tersebut untuk mengakses bagian tertentu dari akun email perusahaan Microsoft, yang mencakup anggota tim kepemimpinan senior Microsoft, serta karyawan di bagian keamanan siber, hukum, dan departemen lainnya. Hal ini memungkinkan operator Midnight Blizzard untuk mengekstrak beberapa email dan dokumen terlampir.

- Menurut Microsoft, serangan tersebut tidak terjadi karena adanya kerentanan pada produk dan layanan Microsoft.