संसाधन

इंटेलिजेंस डाइजेस्ट

कुख्यात Qakbot खतरा अभियान की वापसी

विघटित QakBot ट्रोजन की पिछली रणनीति अब व्यापक फ़िशिंग अभियानों को बढ़ावा देती है

रोडमैन रामेज़ानियन द्वारा - ग्लोबल क्लाउड थ्रेट लीड

13 दिसंबर, 2023 7 मिनट पढ़ें

QakBot साइबर खतरा याद रखें (अन्यथा Qbot या Pinkslipbot के रूप में जाना जाता है)? अगस्त 2023 में एक समन्वित कानून प्रवर्तन प्रयास के हिस्से के रूप में इस खतरे को बंद कर दिया गया था—और यह वापसी कर रहा है!

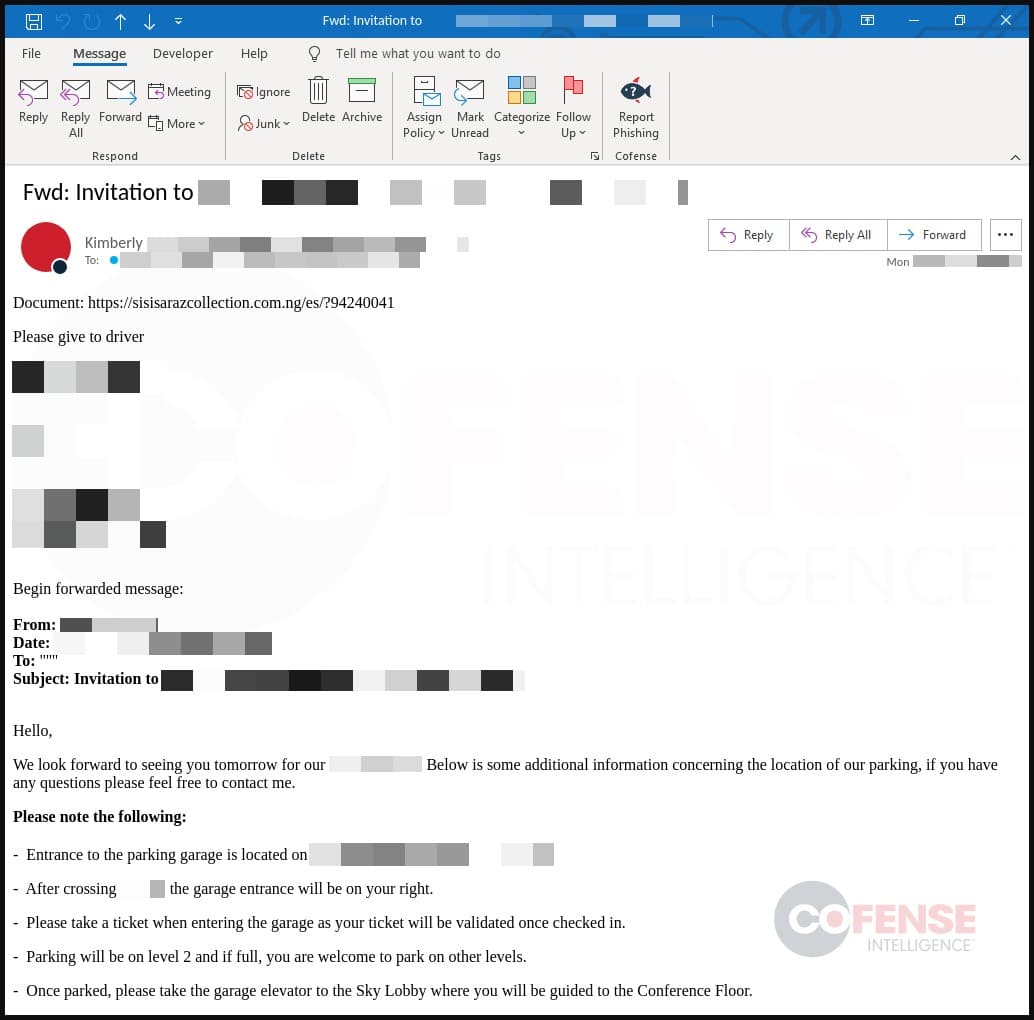

बुरे अभिनेता विभिन्न उद्योगों को लक्षित करने वाले एक नए फ़िशिंग अभियान में अपनी पुरानी चाल का उपयोग कर रहे हैं। वे भ्रामक ईमेल भेज रहे हैं जो चल रही बातचीत की तरह दिखते हैं और जिनमें खतरनाक लिंक होते हैं। इन लिंक पर क्लिक करने से एक फाइल बनती है जो आपके सिस्टम पर डार्कगेट या पिकाबॉट जैसे मैलवेयर इंस्टॉल कर सकती है। (चित्र 1)

एक बार संक्रमित होने पर, ये दुर्भावनापूर्ण प्रोग्राम गंभीर नुकसान कर सकते हैं। वे अक्सर आपके डेटा को फिरौती के लिए रखते हैं या डरपोक क्रिप्टोमाइनिंग मैलवेयर का लाभ उठाते हैं जो क्रिप्टोकरेंसी को माइन करने के लिए डिवाइस के कंप्यूटिंग संसाधनों का उपयोग करता है। हमलावर जानकारी चोरी करने या अन्य हानिकारक कार्य करने के इरादे से आपके सिस्टम पर नियंत्रण प्राप्त करते हैं। धमकी देने वाले अभिनेताओं द्वारा स्थापित कनेक्शन द्विदिश हैं: हमलावर आदेश भेज सकते हैं और वास्तविक समय में प्रतिक्रिया प्राप्त कर सकते हैं, जिससे वे पीड़ित के सिस्टम का पता लगा सकते हैं, डेटा चोरी कर सकते हैं और अन्य हानिकारक कार्यों को अंजाम दे सकते हैं।

पिकाबोट, QakBot पर आधारित एक परिष्कृत नया मैलवेयर संस्करण, विश्लेषण करने के लिए विशेष रूप से मुश्किल है और हमलावरों को अधिक नियंत्रण देता है।

डार्कगेट, जिसे पहली बार 2017 में खोजा गया था, भी फिर से सामने आया है। यह 2023 में हैकर समुदायों में अधिक व्यापक रूप से उपलब्ध हो गया, जिससे इसके उपयोग और वितरण में तेज वृद्धि हुई। यह मैलवेयर स्ट्रेन डार्कगेट मैलवेयर को स्थापित करने वाले हानिकारक अटैचमेंट फैलाने के लिए Microsoft Teams संदेशों का लाभ उठाता है। शोधकर्ताओं ने Microsoft Teams के भीतर फ़िशिंग संदेशों को देखा है, जो दो समझौता किए गए बाहरी Microsoft 365 खातों से उपजा है। इन खातों का उपयोग विभिन्न संगठनों में Microsoft Teams उपयोगकर्ताओं को गुमराह करने के लिए किया गया था, जिससे उन्हें "अवकाश अनुसूची में परिवर्तन" नामक एक ज़िप फ़ाइल डाउनलोड करने के लिए प्रेरित किया गया। इस अनुलग्नक पर क्लिक करने से एक SharePoint URL से डाउनलोड प्रक्रिया शुरू हो गई, एक LNK फ़ाइल को PDF दस्तावेज़ के रूप में छुपाया गया।

ये घटनाएं क्यों होती हैं?

डार्कगेट और पिकाबॉट बहुमुखी मैलवेयर उपभेद हैं जो विशेष रूप से एक उद्योग को लक्षित नहीं करते हैं, इसलिए वे विभिन्न क्षेत्रों में खतरा पैदा करते हैं। डार्कगेट और पिकाबॉट का उद्देश्य अंधाधुंध रूप से सिस्टम में घुसपैठ करना है, शोषण करने के लिए कमजोरियों की तलाश करना है। उनकी मॉड्यूलर प्रकृति हमलावरों को उद्योगों के व्यापक स्पेक्ट्रम में डेटा चोरी, रिमोट एक्सेस, क्रिप्टोक्यूरेंसी खनन और अन्य दुर्भावनापूर्ण कार्यों जैसी गतिविधियों को करने में सक्षम बनाती है। उनकी अनुकूलन क्षमता हैकर्स को विभिन्न साइबर हमलों में उनका उपयोग करने की अनुमति देती है, संभावित रूप से वित्त, स्वास्थ्य सेवा, शिक्षा, सरकार, विनिर्माण और अन्य जैसे उद्योगों को प्रभावित करती है। इसलिए, सभी क्षेत्रों को इन उभरते खतरों से बचाने के लिए मजबूत साइबर सुरक्षा उपायों की आवश्यकता है।

फ़िशिंग डार्कगेट और पिकाबॉट मैलवेयर ऑपरेटरों के लिए एक अत्यधिक सफल प्रारंभिक एक्सेस ब्रोकर है। जब पीड़ित ईमेल में फ़िशिंग लिंक पर क्लिक करने के लिए दम तोड़ देता है, तो यह धमकी देने वाले अभिनेताओं तक पहुंच प्राप्त करने के लिए महत्वपूर्ण प्रवेश द्वार के रूप में कार्य करता है। ये तकनीकें कई कारणों से हमलावरों के लिए प्रभावी बनी हुई हैं:

- भ्रामक तकनीकें: ये मैलवेयर उपभेद अक्सर परिष्कृत फ़िशिंग रणनीति को नियोजित करते हैं, जैसे कि ईमेल भेजना जो वैध दिखाई देते हैं या यहां तक कि चल रही बातचीत की नकल करते हैं, उपयोगकर्ताओं को सामग्री पर भरोसा करने के लिए बरगलाते हैं।

- मानवीय कमजोरियों का दोहन: फ़िशिंग मानवीय भावनाओं पर निर्भर करती है, जैसे जिज्ञासा या तात्कालिकता, त्वरित कार्रवाई करने के लिए। ईमेल प्राप्तकर्ताओं को लिंक पर क्लिक करने या तत्काल या महत्वपूर्ण संदेशों के रूप में प्रस्तुत करके अटैचमेंट डाउनलोड करने का लालच देते हैं।

- सोशल इंजीनियरिंग: यह तकनीक परिचित प्लेटफार्मों या व्यक्तियों में उपयोगकर्ताओं के विश्वास में हेरफेर करती है, जिससे दुर्भावनापूर्ण इरादे को पहचानना कठिन हो जाता है।

विविध हमले वैक्टर: ये मैलवेयर उपभेद विभिन्न प्रवेश बिंदुओं का उपयोग करते हैं, जैसे ईमेल अटैचमेंट या लिंक, सिस्टम या सॉफ़्टवेयर में कमजोरियों का फायदा उठाते हैं। यह बहुआयामी दृष्टिकोण सफलता की संभावना को बढ़ाता है। - अनुकूलनीयता: QakBot, DarkGate, और PikaBot लगातार विकसित होते हैं, सुरक्षा उपायों को बायपास करने के लिए अपनी फ़िशिंग रणनीतियों को अपनाते हैं, जिससे उनका पता लगाना और कम करना कठिन हो जाता है।

- स्वचालित वितरण: ये खतरे तेजी से फैल सकते हैं, बड़े पैमाने पर फ़िशिंग ईमेल भेजने के लिए स्वचालित प्रणालियों का लाभ उठा सकते हैं, जिससे किसी के उनकी रणनीति का शिकार होने की संभावना बढ़ जाती है।

क्या किया जा सकता है?

उपयोगकर्ता जागरूकता और शिक्षा इस तरह के फ़िशिंग हमलों को विफल करने में बेहद प्रभावी हो सकती है, क्योंकि धमकी देने वाले अभिनेता काफी हद तक उनके लिए दरवाजे खोलने के लिए उस पहले क्लिक पर भरोसा कर रहे हैं।

हालांकि, वास्तविकता यह है कि धमकी देने वाले अभिनेताओं की ओर से भ्रामक रणनीति के साथ मिलकर मानवीय कमजोरियां उस यूआरएल लिंक पर क्लिक करने की ओर ले जाती हैं। फ़िशिंग रणनीति लगातार विकसित हो रही है और अधिक परिष्कृत होती जा रही है। हमलावर वैध ईमेल की ठोस प्रतिकृतियां बनाने के लिए सोशल इंजीनियरिंग जैसी विभिन्न रणनीति अपनाते हैं, जिससे पारंपरिक सुरक्षा उपायों में अंतर करना कठिन हो जाता है।

इस कारण से, remote browser isolation (RBI) फ़िशिंग हमलों के खिलाफ प्रभावी है जिसमें URL पर क्लिक करना शामिल है क्योंकि यह स्थानीय डिवाइस से दूर ब्राउज़िंग सत्रों को निष्पादित करता है, एक नियंत्रित वातावरण में संभावित खतरों को अलग करता है। यहां बताया गया है कि यह प्रभावी क्यों है:

- निष्पादन को अलग करता है: जब कोई उपयोगकर्ता किसी URL पर क्लिक करता है, तो ब्राउज़िंग सत्र दूरस्थ वातावरण में होता है। यह किसी भी संभावित मैलवेयर या खतरों को सीधे उपयोगकर्ता के डिवाइस तक पहुंचने से रोकता है, क्योंकि ब्राउज़िंग गतिविधि स्थानीय सिस्टम से अलग होती है।

- एक्सपोजर को सीमित करता है: ब्राउज़िंग सत्र को अलग करके—भले ही URL किसी दुर्भावनापूर्ण साइट पर ले जाता हो—कोई भी मैलवेयर या हानिकारक सामग्री दूरस्थ वातावरण में अलग-थलग रहती है। इसकी उपयोगकर्ता के डिवाइस या नेटवर्क तक सीधी पहुंच नहीं है।

- डिवाइस संक्रमण को रोकता है: चूंकि ब्राउज़िंग एक अलग वातावरण में होती है, इसलिए ब्राउज़िंग सत्र के दौरान सामने आने वाले किसी भी मैलवेयर के पास उपयोगकर्ता के डिवाइस को संक्रमित करने या संवेदनशील डेटा से समझौता करने का अवसर नहीं होता है।

- हमले की सतह को कम करता है: Remote browser isolation फ़िशिंग URL से जुड़े जोखिमों को कम करते हुए, यह सुनिश्चित करके हमले की सतह को कम करता है कि संभावित खतरनाक वेब सामग्री को उपयोगकर्ता के डिवाइस पर कभी लोड नहीं किया जाता है।

- सुरक्षा मुद्रा बढ़ाता है: यह स्थानीय डिवाइस और नेटवर्क से संभावित जोखिम भरी वेब सामग्री के साथ उपयोगकर्ता की बातचीत को अलग करके सुरक्षा की एक अतिरिक्त परत जोड़ता है, जिससे सफल फ़िशिंग हमलों की संभावना कम हो जाती है।

द स्काईहाई Security Service Edge (एसएसई) पोर्टफोलियो में डिफ़ॉल्ट रूप से जोखिम भरा वेब आरबीआई शामिल है। यह आरबीआई सेवा के लिए ब्राउज़िंग अनुरोधों को पुनर्निर्देशित करके उपयोगकर्ताओं को जोखिम भरी वेबसाइटों से बचाता है। RBI तकनीक के साथ एकीकृत होता है Skyhigh Security मंच, रैंसमवेयर और फ़िशिंग खतरों के खिलाफ मजबूत सुरक्षा प्रदान करते हुए एक शून्य ट्रस्ट आर्किटेक्चर को अपनाने को सरल बनाता है।

इसके अतिरिक्त, आरबीआई का पूरा कार्य, अलग से उपलब्ध, विशिष्ट ट्रैफिक को आरबीआई सत्रों में निर्देशित कर सकता है, जिससे और भी मजबूत सुरक्षा उपाय सुनिश्चित हो सकते हैं। Skyhigh Securityआरबीआई के दृष्टिकोण में संभावित जोखिम भरे ब्राउज़िंग को अलग करने के लिए क्लाउड प्रॉक्सी के माध्यम से वेब ट्रैफ़िक को चैनलिंग करना शामिल है। यह निम्नलिखित के माध्यम से व्यापक सुरक्षा सुनिश्चित करता है data loss prevention (डीएलपी) और एंटी-मैलवेयर नीतियां। जब कोई उपयोगकर्ता फ़िशिंग URL पर क्लिक करता है, तो यह आमतौर पर पीड़ित को उस पृष्ठ पर रीडायरेक्ट करता है जहाँ हमलावर की फ़ाइलों को डाउनलोड करने के लिए पेलोड होस्ट किए जाते हैं। यही कारण है कि प्रारंभिक डिवाइस संक्रमण को रोकने के लिए पर्याप्त खतरे के विश्लेषण की आवश्यकता होती है।

Skyhigh Securityगेटवे एंटी-मैलवेयर (जीएएम) इंजन हस्ताक्षर पर भरोसा किए बिना वास्तविक समय की दुर्भावनापूर्ण वेब सामग्री को फ़िल्टर करने के लिए सक्रिय इरादे विश्लेषण को नियोजित करता है। यह व्यवहार का अनुकरण करके, व्यवहार को समझकर और कोड के इरादे की भविष्यवाणी करके, शून्य-दिन और लक्षित हमलों का प्रभावी ढंग से मुकाबला करके निष्पादन योग्य और गैर-निष्पादन योग्य दुर्भावनापूर्ण सामग्री दोनों का पता लगाता है। इंजन क्लाइंट वेब एक्सेस व्यवहार की भी निगरानी करता है, संभावित अवांछित कार्यक्रमों (पीयूपी) की पहचान करता है और समझौता किए गए वर्कस्टेशन को संगरोध करता है।

GAM विभिन्न स्वरूपों में कोड व्यवहार का पता लगाने में माहिर है, जैसे कि Microsoft Windows निष्पादन योग्य, JavaScript, Flash ActionScript, Java, ActiveX नियंत्रण, और बहुत कुछ। उदाहरण के लिए, यह एक वर्ड दस्तावेज़ के भीतर एक अस्पष्ट विजुअल बेसिक स्क्रिप्ट में दुर्भावनापूर्ण इरादे की पहचान कर सकता है और दस्तावेज़ को डाउनलोड होने से रोक सकता है।

जबकि पारंपरिक हस्ताक्षर-आधारित और अनुमानी एंटी-मैलवेयर इंजन शामिल हैं, अज्ञात मैलवेयर के लिए कोर डिटेक्शन क्षमताएं जीएएम पर निर्भर करती हैं, जो मशीन लर्निंग और रीयल-टाइम इम्यूलेशन का लाभ उठाती है। इसमें तीन अनुमानी क्षमताएं शामिल हैं:

- नए कोड नमूनों में संदिग्ध व्यवहार को अवरुद्ध करने के लिए स्थिर व्यवहार हेरिस्टिक्स।

- संरचनात्मक हेरिस्टिक्स जो संशोधित मैलवेयर वेरिएंट को ज्ञात मैलवेयर परिवारों से जोड़ते हैं।

- नेटवर्क व्यवहार हेरिस्टिक्स, जो संदिग्ध इंटरनेट एक्सेस पैटर्न प्रदर्शित करने वाले संभावित संक्रमित क्लाइंट सिस्टम की पहचान करते हैं।

प्रयोग Skyhigh Security?

- प्रतिष्ठा और डोमेन वर्गीकरण के आधार पर URL तक पहुंच अवरुद्ध करें।

- उपयोगकर्ताओं और उपकरणों को जोखिम भरी वेबसाइटों से बचाएं, खासकर जब खतरनाक URL वाले फ़िशिंग ईमेल का सामना करना पड़ रहा हो।

- फ़ाइलों के डाउनलोड और अन्य विशिष्ट गतिविधियों का उपयोग करके ब्लॉक करें Remote Browser Isolation.

- अपने संगठन के जोखिम को सीमित करें, तब भी जब रोगी शून्य की सुरक्षा के लिए ब्राउज़र अलगाव को सक्षम नहीं किया जा सकता है।

- अनधिकृत डेटा स्थानांतरण और गतिविधियों को अस्वीकार करें, यहां तक कि दूरस्थ कनेक्शन के माध्यम से आंतरिक अनुप्रयोगों से भी, जब कोई उपयोगकर्ता फ़िशिंग लिंक पर क्लिक करता है।

- दुर्भावनापूर्ण पेलोड को डिवाइस में प्रवेश करने से रोकने के लिए मैलवेयर स्कैनिंग और ब्लॉकिंग को फ़ाइन-ट्यून करें।

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- धमकी देने वाले अभिनेता समझौता किए गए ईमेल वार्तालापों का उपयोग करके फ़िशिंग ईमेल भेजकर हमले को बंद कर देते हैं जो एक प्रतिक्रिया प्रतीत होते हैं या चोरी की बातचीत को अग्रेषित करके, प्राप्तकर्ताओं को इस पर भरोसा करने की अधिक संभावना बनाते हैं और फिर उन्हें दुर्भावनापूर्ण URL पर क्लिक करने का लालच देते हैं।

- ये चोरी किए गए ईमेल संदेश संभवतः Microsoft ProxyLogon हमलों (CVE-2021-26855) के माध्यम से प्राप्त किए जाते हैं। Microsoft Exchange सर्वर में यह सुरक्षाछिद्र हमलावरों प्रमाणीकरण चकमा और अंतर्निहित खाते के व्यवस्थापक होने का दिखावा करने के लिए सक्षम करें।

- इस URL में कई परतें हैं, यह सुनिश्चित करते हुए कि केवल विशिष्ट उपयोगकर्ता सेट मानदंडों (जैसे स्थान और ब्राउज़र) को पूरा करते हैं, यह सत्यापित करने के लिए हानिकारक सॉफ़्टवेयर तक पहुंच सकते हैं कि वे मान्य लक्ष्य हैं।

- URL पर क्लिक करने से एक ZIP फ़ाइल डाउनलोड हो जाती है जिसमें एक जावास्क्रिप्ट फ़ाइल होती है जिसे जावास्क्रिप्ट ड्रॉपर के रूप में जाना जाता है। यह बाद में संक्रमित पोर्टेबल निष्पादन योग्य (पीई) फ़ाइलों के साथ-साथ दुर्भावनापूर्ण डीएलएल फ़ाइलों को डाउनलोड करने और निष्पादित करने के लिए उपयोग किया जाता है।

- जावास्क्रिप्ट ड्रॉपर प्रोग्राम विजुअल बेसिक स्क्रिप्ट (वीबीएस) डाउनलोडर्स की सहायता से मैलवेयर लाने और सक्रिय करने के लिए किसी अन्य यूआरएल से जुड़ता है, जो आमतौर पर माइक्रोसॉफ्ट ऑफिस दस्तावेजों में पाए जाने वाले .vbs फ़ाइलों के माध्यम से मैलवेयर चलाने में सक्षम है या कमांड-लाइन प्रोग्राम शुरू करके, एलएनके डाउनलोडर जो माइक्रोसॉफ्ट शॉर्टकट फाइलों (.lnk) का दुरुपयोग करते हैं, और एक्सेल डीएनए लोडर आगे शोषण कार्यों के लिए एक्सएलएल फाइलें बनाने के लिए उपयोग किए जाते हैं। एक XLL फ़ाइल, आमतौर पर वैध कार्य उद्देश्यों के लिए Microsoft Excel ऐड-ऑन के रूप में उपयोग की जाती है, धमकी देने वाले अभिनेताओं द्वारा हेरफेर की जाती है। उन्होंने इन ऐड-ऑन को विशिष्ट स्थानों तक पहुंचने और हानिकारक पेलोड डाउनलोड करने के लिए समायोजित किया है।

- इस बिंदु पर, पीड़ित डार्कगेट या पिकाबॉट मैलवेयर उपभेदों से सफलतापूर्वक संक्रमित हो जाता है, जिससे उन्नत क्रिप्टोमाइनिंग सॉफ्टवेयर, टोही उपकरण, रैंसमवेयर पेलोड और अधिक की डिलीवरी और स्थापना जैसे हानिकारक कार्यों को सक्षम किया जाता है।