संसाधन

इंटेलिजेंस डाइजेस्ट

डबल ट्रबल: मिडनाइट बर्फ़ीला तूफ़ान हैकिंग फियास्को में माइक्रोसॉफ्ट और एचपीई को परेशान करता है

दोनों संगठन सोलरविंड्स घटना के पीछे राज्य प्रायोजित अभिनेताओं द्वारा छेड़े गए हमलों का शिकार हुए

रोडमैन रामेज़ानियन द्वारा - एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार

26 फ़रवरी, 2024 7 मिनट पढ़ें

Microsoft और Hewlett Packard Enterprise (HPE) दोनों की हालिया रिपोर्टों को उनके क्लाउड-आधारित ईमेल इन्फ्रास्ट्रक्चर के माध्यम से भंग किया जा रहा है, जिसने साइबर सुरक्षा उद्योग को तूफान से ले लिया है; सच कहूँ तो, एक से अधिक कारणों से! जो लोग 2020 में SolarWinds हैक्स को याद करते हैं, उनके लिए यह वही अभिनेता प्रतीत होता है, जिन्हें अब आमतौर पर मिडनाइट बर्फ़ीला तूफ़ान (उर्फ आरामदायक भालू, नोबेलियम, APT29) के रूप में जाना जाता है।

हालांकि एचपीई और माइक्रोसॉफ्ट दोनों के उल्लंघनों का खुलासा एक-दूसरे के दिनों के भीतर किया गया था, लेकिन स्थिति मुख्य रूप से मिडनाइट बर्फ़ीला तूफ़ान के अंतरराष्ट्रीय जासूसी प्रयासों की चल रही वास्तविकता को रेखांकित करती है - रिपोर्ट के साथ खतरे के समूह को रूसी विदेशी खुफिया सेवा (एसवीआर) से दृढ़ता से जोड़ा जाता है और संगठनों के डिजिटल पैरों के निशान और संपत्ति के भीतर कमजोरियों का फायदा उठाने में इसकी दृढ़ता।

दोनों घटनाओं में निरंतरता थी कि मिडनाइट बर्फ़ीला तूफ़ान ऑपरेटरों ने क्रमशः व्यक्तिगत कर्मचारी मेलबॉक्स और पासवर्ड स्प्रे हमलों के लक्ष्यीकरण के माध्यम से एचपीई और माइक्रोसॉफ्ट के क्लाउड-आधारित ईमेल वातावरण तक पहुंच प्राप्त की।

एचपीई ने कहा कि हैकिंग समूह ने समझौता किए गए खातों के माध्यम से पहुंच प्राप्त करने के बाद एचपीई के 365 मेलबॉक्सों की "सीमित संख्या" से "एक्सेस और एक्सफिल्ट्रेटेड डेटा" किया।

Microsoft के मामले में, हमलावरों ने Microsoft कॉर्पोरेट वातावरण में उन्नत पहुँच के साथ एक लीगेसी परीक्षण OAuth एप्लिकेशन की पहचान करने और घुसपैठ करने के लिए अपनी प्रारंभिक पहुँच का उपयोग किया। इस एप्लिकेशन का शोषण करने से उन्हें और भी अधिक दुर्भावनापूर्ण OAuth एप्लिकेशन उत्पन्न करने में सक्षम बनाया गया, अंततः उन्हें खुद को विशेषाधिकार प्राप्त Microsoft 365 Exchange Online भूमिकाएँ प्रदान करने की अनुमति मिली। इस रणनीति ने उन्हें सिस्टम के भीतर मेलबॉक्स तक पहुंच प्राप्त करने की अनुमति दी।

खतरे को कम करने के लिए, समूह को सत्र रीप्ले हमलों को नियोजित करते हुए देखा गया है, जिससे उन्हें अवैध तरीकों और एक्सेस ब्रोकरों के माध्यम से प्राप्त चोरी के सत्रों का लाभ उठाकर क्लाउड संसाधनों तक प्रारंभिक पहुंच प्राप्त करने में सक्षम बनाया गया है।

Microsoft के पिछले शोध और सार्वजनिक पदों को ध्यान में रखते हुए पीड़ितों के नेटवर्क के भीतर OAuth अनुप्रयोगों का शोषण करने वाले खतरे के अभिनेताओं के बारे में चेतावनी देते हुए, ये हमले पेचीदा हैं क्योंकि वे भौं उठा रहे हैं। 2022 में Microsoft के एक ब्लॉग पोस्ट में, कंपनी ने एक हमले की रूपरेखा तैयार की, जहां धमकी देने वाले अभिनेताओं ने मल्टी-फैक्टर ऑथेंटिकेशन (MFA) सुरक्षा की कमी वाले संगठन के क्लाउड टैनेंट खातों के खिलाफ क्रेडेंशियल स्टफिंग को नियोजित किया। इसके बाद, धमकी देने वाले अभिनेता ने दुर्भावनापूर्ण OAuth ऐप्स बनाने के लिए क्लाउड टेनेंट खातों तक पहुंच का उपयोग किया, जिससे उन्हें पीड़ित के एक्सचेंज ऑनलाइन इंस्टेंस में प्रवेश मिला। विडंबना यह है कि इस उदाहरण में माइक्रोसॉफ्ट के खिलाफ जो हुआ उससे यह बिल्कुल भी दूर नहीं था।

ये घटनाएं क्यों होती हैं?

मिडनाइट बर्फ़ीला तूफ़ान की गतिविधियों का विश्लेषण करने से समूह के परिष्कार का पता चलता है, क्योंकि वे कस्टम-डिज़ाइन किए गए मैलवेयर के मिश्रण को नियोजित करते हैं और प्रमाणीकरण तंत्र को बायपास करने, अपने लक्ष्यों में घुसपैठ करने और पता लगाने से बचने के लिए सार्वजनिक रूप से सुलभ उपकरणों को बदल देते हैं।

हालाँकि Microsoft को IT अवसंरचना में इसके महत्वपूर्ण आकार और प्रभाव के कारण अक्सर लक्षित किया जाता है, लेकिन हाल ही में उनके उत्पादों और आंतरिक प्रणालियों दोनों पर सफल हमलों में वृद्धि हुई है। पासवर्ड-छिड़काव का उपयोग करने वाली घटनाओं को बहु-कारक प्रमाणीकरण के साथ कम किया जा सकता था - एक उपाय जो स्पष्ट रूप से लागू नहीं किया गया था। Microsoft मजबूत साइबर स्वच्छता के एक महत्वपूर्ण घटक के रूप में MFA की वकालत करता है। सुरक्षा पारिस्थितिकी तंत्र में उनकी स्थिति को देखते हुए, उन्हें उच्च स्तर की जवाबदेही पर रखना अनिवार्य है।

Microsoft के अपने शब्दों में, "हमला Microsoft उत्पादों या सेवाओं में भेद्यता का परिणाम नहीं था" और यह समझने के संदर्भ में महत्वपूर्ण है कि यह घटना क्यों हुई। दुर्भाग्य से Microsoft के लिए, यह नीचे आया कि सुरक्षा के लिए उनके क्लाउड वातावरण और बुनियादी ढांचे को कितना खराब तरीके से कॉन्फ़िगर किया गया था।

Microsoft 365 ईमेल खाता अधिग्रहण हमलों का शिकार होना कोई नई बात नहीं है, और यह इस बात का एक बेहतरीन उदाहरण है कि कैसे HPE जैसे उद्योग के दिग्गजों को भी क्लाउड वेक्टर से सफलतापूर्वक लक्षित और घुसपैठ किया जा सकता है।

कठोर वास्तविकता यह है कि आजकल बड़े, बहुराष्ट्रीय आईटी संगठनों को लक्षित होते देखना शायद ही आश्चर्यजनक है; विशेष रूप से जब इसमें डेटा का निष्कासन और चोरी शामिल है जैसा कि इन दोनों घटनाओं में हुआ था। हालांकि, अधिक खतरनाक प्रवृत्ति यह है कि इन संगठनों को उनके क्लाउड वातावरण और परिसंपत्तियों के माध्यम से कितनी बार लक्षित किया जा रहा है।

जिस तरह से क्लाउड कंप्यूटिंग सभी आकार और आकार की कंपनियों के लिए स्केलेबिलिटी, लचीलापन, विकास और सहयोग को आमंत्रित करता है, उसी तरह यह साइबर अपराधियों को भी लुभाता है - विशेष रूप से अत्यधिक कुशल और प्रेरित राज्य-प्रायोजित अभिनेताओं - अवसरों की तलाश करने के लिए (और उनमें से कई हैं) जहां फ़ेडरेटेड एक्सेस टोकन स्वाइप किए जा सकते हैं, क्लाउड एसेट्स को गलत कॉन्फ़िगर और कमजोर किया जा सकता है, या ईमेल उपयोगकर्ताओं को कुछ चतुर सोशल इंजीनियरिंग तकनीकों के साथ बहकाया जा सकता है। क्लाउड वातावरण और प्लेटफार्मों की परस्पर प्रकृति के लिए धन्यवाद, इनमें से केवल एक प्रयास में सफल होना हमलावरों के लिए काम करने के लिए पर्याप्त हो सकता है।

क्या किया जा सकता है?

इन घटनाओं को हर आकार और सभी क्षेत्रों के संगठनों के लिए गंभीर अनुस्मारक के रूप में कार्य करना चाहिए: साइबर हमले किसी को भी लक्षित कर सकते हैं, चाहे उनका कद कुछ भी हो, यहां तक कि उद्योग के दिग्गज भी। सच्चाई यह है कि प्रत्येक उद्यम मंच, बुनियादी ढांचा तत्व और सहायक तकनीक संभावित हमलों के लिए एक प्रमुख लक्ष्य है।

हालांकि, मौलिक, गैर-परक्राम्य सुरक्षा विशेषताएं और प्रक्रियाएं हैं जिन्हें मूल्यवान संपत्तियों की रक्षा के लिए सक्षम और अपनाया जाना चाहिए, या कम से कम हमलावरों के काम को कठिन बनाना चाहिए। इस तरह की चीजें:

- हर संभव एमएफए लागू करना

- OAuth अनुप्रयोगों और टोकन का ऑडिट करना, किसी भी समय रद्द करने की क्षमता के साथ (विशेषकर जिन्हें "विरासत" के रूप में जाना जाता है)

- सुरक्षा मुद्रा का प्रबंधन (क्योंकि हमेशा कुछ याद किया जाता है या अनदेखा किया जाता है)

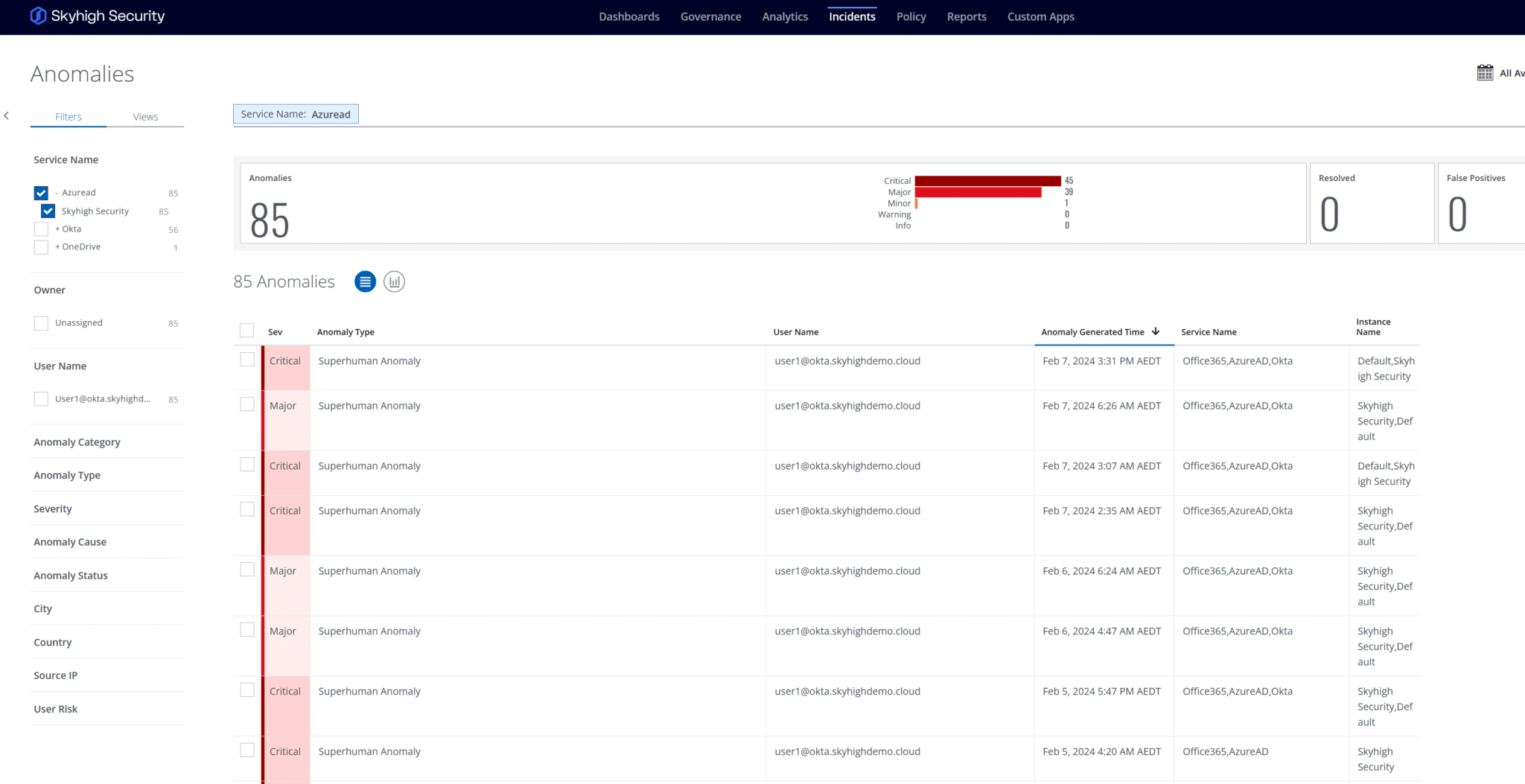

- संदिग्ध खाता व्यवहारों का पता लगाने के लिए विसंगतियों की निगरानी करना (जैसे नए अनुप्रयोगों का निर्माण, नई/विशेषाधिकार प्राप्त भूमिकाएं सौंपना, डेटा का बहिष्करण)

मुझे विस्तृत करने की अनुमति दें:

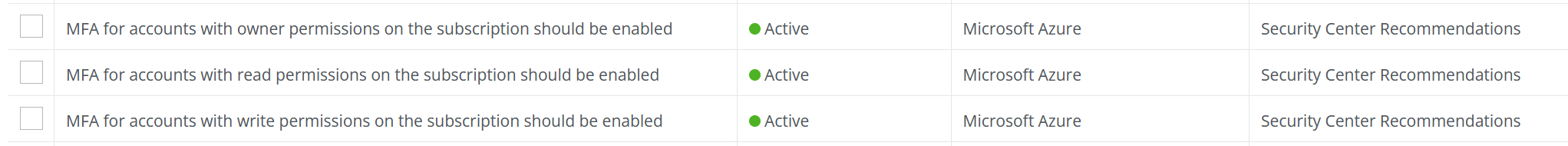

कॉन्फ़िगरेशन ऑडिट और आसन आकलन गलत कॉन्फ़िगरेशन की पहचान कर सकते हैं और उन्हें सुधारने में मदद कर सकते हैं जहां एमएफए लागू नहीं किया गया हो सकता है, रूट एज़्योर सुरक्षा केंद्र स्तर (आंकड़ा 1) पर कहें।

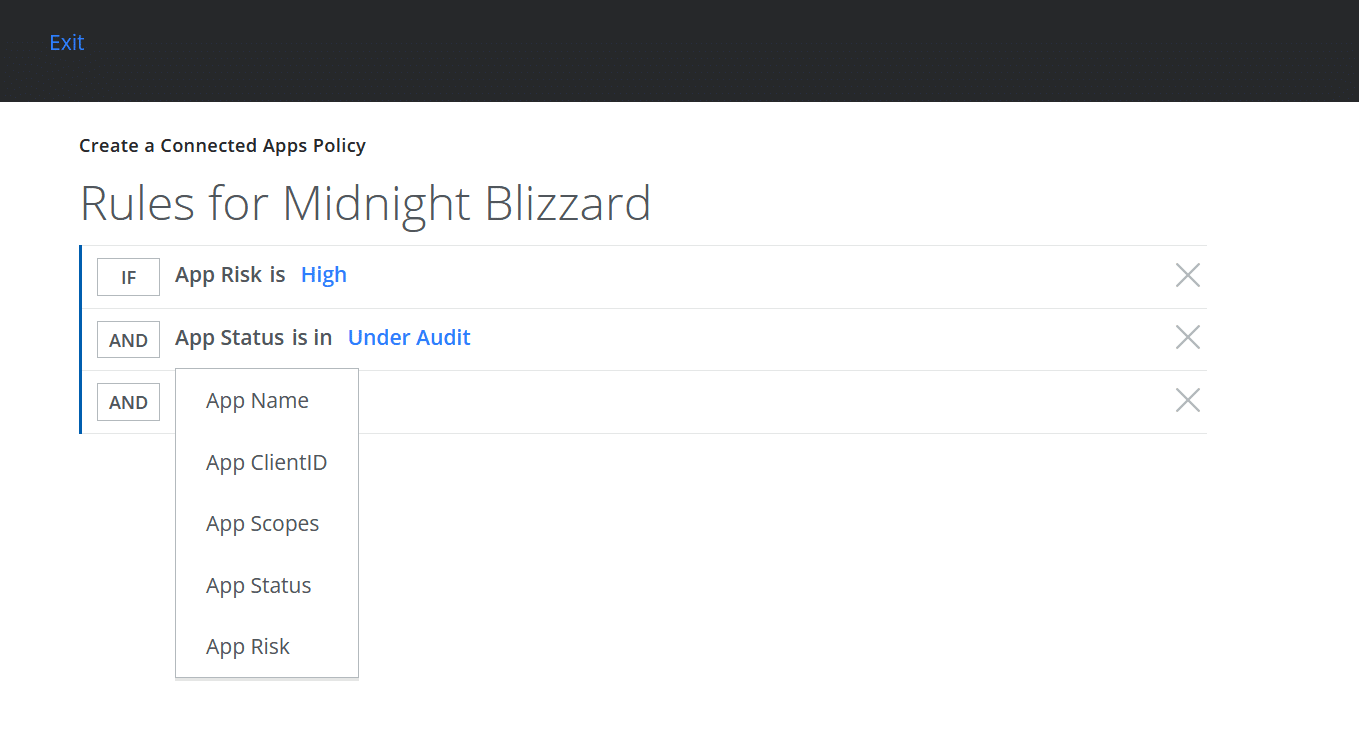

हमलावरों ने ब्रोकर एक्सेस में मदद करने के लिए एक दुर्भावनापूर्ण OAuth एप्लिकेशन का लाभ उठाया और विशेषाधिकारों को एक बिंदु तक बढ़ा दिया, जहां वे कॉर्पोरेट Microsoft किरायेदार के पास कूद सकते थे जो उनके अधिकारियों के ईमेल रखता था। सुरक्षा टीमों को "कनेक्ट किए गए OAuth ऐप्स को उपचारित, ऑडिट, अनुमति या ब्लॉक करने" में सक्षम होना चाहिए, जिनके पास उपयोगकर्ता डेटा तक पहुंच है।

ऐप गवर्नेंस को बनाए रखना और M365 के भीतर कॉर्पोरेट डेटा के साथ बातचीत करने के तरीके पर नियंत्रण रखना महत्वपूर्ण है (चित्र 2)।

पहचान (Entra ID) और M365 व्यवहारों के संबंध में, सुरक्षा टीमों को अपने Microsoft 365 परिवेशों के साथ-साथ उनकी सुरक्षा भूमिकाओं और अनुमतियों में विसंगतियों और संदिग्ध व्यवहारों का पता लगाने, हाइलाइट करने और रोकने की क्षमता की आवश्यकता होती है।

संदर्भ:

- https://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

- https://securityaffairs.com/157802/apt/midnight-blizzard-hacked-microsoft-email-accounts.html

- https://thehackernews.com/2024/01/microsoft-warns-of-widening-apt29.html

- https://www.wired.com/story/microsoft-hpe-midnight-blizzard-email-breaches/

प्रयोग Skyhigh Security?

- क्लाउड वातावरण पर सुरक्षा ऑडिट करें जहां एमएफए सक्षम और लागू नहीं है।

- ऐप गवर्नेंस बनाए रखें और इस बात पर नियंत्रण रखें कि कनेक्टेड ऐप्स M365 के भीतर कॉर्पोरेट डेटा के साथ कैसे इंटरैक्ट कर सकते हैं।

- पसार data loss prevention डेटा एक्सफ़िलट्रेशन को रोकने के लिए Exchange Online मेलबॉक्सेज़ पर (खाता अधिग्रहण की स्थिति में).

- विशेषाधिकार प्राप्त पहुंच दुरुपयोग से जुड़ी विसंगतियों का पता लगाने के लिए स्वीकार्य प्रशासनिक व्यवहार को परिभाषित करें।

- संदिग्ध आउटलेयर को उजागर करने में मदद करने के लिए उपयोगकर्ता गतिविधियों की निगरानी और आधारभूत करें।

- जांच के लिए एसओसी विश्लेषकों का मार्गदर्शन करने के लिए खतरों, विसंगतियों और घटनाओं को MITRE ATT&CK ढांचे में संरेखित करें।

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- हेवलेट पैकार्ड एंटरप्राइज (एचपीई) ने खुलासा किया कि मिडनाइट ब्लिज़ार्ड के रूप में पहचाने जाने वाले संदिग्ध रूसी हैकर्स के एक समूह ने अपनी साइबर सुरक्षा टीम और अन्य विभागों से डेटा निकालने के लिए कंपनी के माइक्रोसॉफ्ट 365 ईमेल सिस्टम में घुसपैठ की।

- एचपीई के प्रारंभिक निष्कर्ष मई 2023 में एक पूर्व घटना के संभावित संबंध का सुझाव देते हैं, जिसके दौरान धमकी देने वाले अभिनेताओं ने कथित तौर पर कंपनी के SharePoint सर्वर में घुसपैठ की और फाइलें निकालीं।

- Microsoft के उद्देश्य से नवंबर 2023 की घटना के दौरान, धमकी देने वाले अभिनेता ने MFA की कमी वाले विरासत, गैर-उत्पादन परीक्षण किरायेदार खाते में प्रभावी ढंग से प्रवेश करने के लिए पासवर्ड स्प्रे हमले का उपयोग किया। इसने हमलावरों को एक मूल्यवान पैर जमाने का मौका दिया।

- हमलावर Microsoft कॉर्पोरेट वातावरण में उन्नत पहुंच के साथ एक विरासत परीक्षण OAuth एप्लिकेशन की पहचान करने और घुसपैठ करने के लिए अपनी प्रारंभिक पहुंच का उपयोग करने के लिए आगे बढ़े।

- इस लीगेसी एप्लिकेशन को अतिरिक्त दुर्भावनापूर्ण OAuth एप्लिकेशन बनाने के लिए हथियार बनाया गया था, जिससे उन्हें Microsoft 365 Exchange Online पूर्ण पहुँच भूमिका प्रदान की गई, जिससे Microsoft के मेलबॉक्स तक पहुँच प्राप्त हुई।

- इसके बाद, धमकी समूह ने Microsoft कॉर्पोरेट ईमेल खातों के एक चुनिंदा हिस्से तक पहुँचने के लिए खाते के विशेषाधिकारों का उपयोग किया, जिसमें Microsoft की वरिष्ठ नेतृत्व टीम के सदस्यों के साथ-साथ उनके साइबर सुरक्षा, कानूनी और अन्य विभागों के कर्मचारी शामिल थे। इसने मिडनाइट बर्फ़ीला तूफ़ान ऑपरेटरों को कुछ ईमेल और संलग्न दस्तावेज़ निकालने की अनुमति दी।

- Microsoft के अनुसार, Microsoft उत्पादों और सेवाओं में भेद्यता के कारण हमला नहीं हुआ।