العودة إلى المدونات

وجهات نظر الصناعة

التركيز على الشخصية المناسبة

بقلم جيم بينو - مدير تجربة المستخدم ، Skyhigh Security

10 نوفمبر 2022 4 قراءة دقيقة

بصفتنا شركة أمنية ، يعمل مستخدمو منتجنا عادة في مؤسسة أمن المعلومات (InfoSec). لكن أكثر فأكثر ، نجد أن Security Service Edge تستهدف ميزات (SSE) المستخدمين خارج فريق الأمان: معظمهم في تكنولوجيا المعلومات (IT) ، ولكن أيضا الهندسة / العمليات. هؤلاء هم الأشخاص الذين يطورون وينشرون التطبيقات في السحابة ، ويتحكمون في الوصول إليها ، ويضمنون أداء الشبكة.

هناك على الأقل أربعة مهام سير عمل SSE رئيسية أو ميزات تستهدف الأدوار خارج مؤسسة الأمان:

- منح الوصول إلى التطبيقات - نظرا لأن الشركات تحول المزيد من بنيتها التحتية إلى السحابة العامة ، فإنها تحتاج إلى التحكم في الوصول إلى التطبيقات المستضافة هناك. نا Zero Trust Network Access يوفر حل (ZTNA) هذه القدرة. إن إدارة نهج الوصول هذه، والاستجابة لطلبات الموظفين للوصول، ليست مهمة مركز عمليات الأمان (SOC). هذه مسؤولية مملوكة لتكنولوجيا المعلومات ومكتب مساعدة تكنولوجيا المعلومات.

- إدارة سياسة جدار الحماية - مع كل هذه البنية التحتية في السحابة العامة ، من أجل الأمان ، تحتاج الشركات إلى التحكم في الوصول ليس فقط من خلال تحديد "من" قادر على استخدام هذه التطبيقات - ولكن أيضا "كيف" - تفاصيل البروتوكولات والمنافذ والأجهزة والمواقع ، إلخ.

- مراقبة التجربة الرقمية - مع مواقع المكاتب في جميع أنحاء العالم والعديد من الأشخاص الذين يعملون من المنزل ، من المحتم أن يواجه بعض الموظفين مشاكل في الوصول إلى تطبيق أو خدمة. يمكن أن يكون تحديد نطاق ومصدر هذه المشاكل كابوسا. عندما تأتي مكالمات مكتب مساعدة تكنولوجيا المعلومات ، لن يلتقط فريق الأمن الهاتف.

- إصلاح التكوينات الخاطئة ونقاط الضعف - ضمن تكنولوجيا المعلومات والهندسة ، قد تقوم فرق مختلفة ببناء تطبيقات على Amazon Web Services (AWS) أو Google Cloud Platform (GCP) أو Microsoft Azure. مهمتنا هي مساعدة الشركات على تأمين هذه التطبيقات ، سواء كان مهندس تكنولوجيا المعلومات مسؤولا عن البنية التحتية السحابية الخاصة بهم ، أو مالكي الحسابات الذين يطورون التطبيقات ويتكوينونها ، أو موظفي DevOps / DevSecOps الذين ينشرونها. إذا اكتشفنا ثغرة أمنية أو تكوينا خاطئا ، فلن يكون لدى فريق الأمان "مفاتيح القلعة" لإصلاحها - علينا أن نعرض المشكلة أمام مالك تكنولوجيا المعلومات أو الهندسة الذي يمكنه إجراء التغيير.

خلق الشخصيات

في Skyhigh Security، فقد خصصنا باحثين مستخدمين تتمثل مهمتهم في فهم العملاء وتوليد رؤى تفيد متطلبات المنتج وتصميمه. لكل قدرة منتج جديد ، نحتاج إلى التأكد من أننا نستهدف المستخدم المناسب ، ونتعلم كل ما في وسعنا عنهم: ما الذي يحفزهم؟ ما هي المهام التي يؤدونها؟ ما التطبيقات أو الأنظمة التي يستخدمونها؟ كيف يتعاونون مع الآخرين؟ ما هي أهم نقاط الألم لديهم؟

نبدأ بطرح هذه الأسئلة على أعضاء الفريق الداخليين في إدارة المنتجات والمبيعات. غالبا ما سنعقد جلسة عمل ونلتقط معرفتنا الجماعية على السبورة الافتراضية. بمجرد أن نعرف الأدوار الوظيفية التي يجب استهدافها ، سنقوم بعد ذلك بإجراء مقابلات مع العملاء ومراقبة كيفية عملهم. بعد عدد قليل من هذه الجلسات ، ستبدأ بعض الموضوعات المشتركة في الظهور. ثم نقوم بتجميع جميع الأفكار من خلال إنشاء شخصية خيالية - "شخصية" - تصبح النقطة المحورية لكتابة حالات الاستخدام والتصميم.

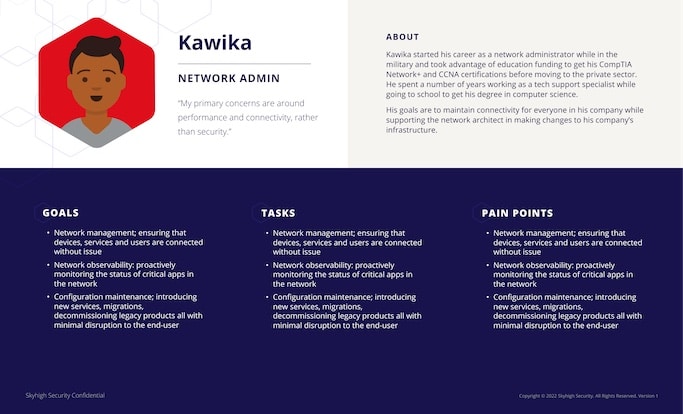

تقديم فريد وكاويكا

في الآونة الأخيرة ، كان باحثونا يحققون في شخصيتين جديدتين مسؤولتين عن مراقبة التجربة الرقمية وسياسة جدار الحماية: "فريد" الذي يعمل في مكتب مساعدة تكنولوجيا المعلومات ، و "Kawika" ، مسؤول الشبكة. فيما يلي بعض الأفكار التي تعلمناها من هذا الثنائي الديناميكي:

- Kawika هي المسؤولة عن أداء الشبكة. عندما يعمل كل شيء ، تكون الحياة جيدة. ولكن عندما تسوء الأمور ، يجب عليه إسقاط كل شيء والبدء في العمل. لتجنب ذلك ، يريد مراقبة التطبيقات الهامة على الشبكة بشكل استباقي - لا يمكنه الانتظار حتى تأتي مجموعة من تذاكر المتاعب.

- على غرار SOC ، لدى تكنولوجيا المعلومات مستويات مختلفة للتعامل مع مشكلات الدعم. عندما يواجه الموظف مشكلة في الوصول إلى أحد التطبيقات ، سيفتح تذكرة يتم التعامل معها بواسطة مكتب مساعدة تكنولوجيا المعلومات. هذا يعني أن فريد سيكون أول من يحقق في المشكلة. لديه دليل قواعد لإرشاده خلال استكشاف الأخطاء وإصلاحها. إذا بدت وكأنها مشكلة في الشبكة ، فسيقوم بتصعيدها إلى فريق الشبكة. الآن حان دور كاويكا.

- تشخيص مشكلة في الشبكة ليس بالأمر السهل. بنية الشبكة معقدة. عند الوصول إلى خدمة سحابية ، تنتقل حركة المرور من جهاز الموظف عبر العديد من الشبكات المختلفة. هناك العديد من المتغيرات التي يمكن أن تؤثر على الأداء ، ويمكن أن تتغير الظروف بمرور الوقت. للتحقيق في هذه المشكلات ، يجب على Kawika استخدام العديد من الأدوات ووحدات التحكم للحصول على المعلومات التي يحتاجها.

ورقة بيانات شخصية ل Kawika، مسؤول الشبكة

تجنب الغموض

يتم تلخيص كل هذه الأفكار في أوراق بيانات من صفحة واحدة أنشأناها لفريد وكاويكا وزملائهما. كما نعقد دورات تدريبية لتقديم الشخصيات إلى الفرق متعددة الوظائف. عندما نسمع مديري المنتجات والمهندسين يشيرون إلى شخصية بالاسم ، فإننا نعلم أننا قمنا بعملنا!

يبدأ كل تدفق تصميم UX في Figma بلوحة فنية تعرض الشخصية المستهدفة وحالة الاستخدام. بهذه الطريقة يكون الجميع على نفس الصفحة ونتجنب الإشارات الغامضة إلى "المسؤول" أو "مهندس الأمان". إذا كنا نراجع التصميم وشكك شخص ما في الشخصية المستهدفة ، فهذا رائع! ونحن نرحب بتلك المناقشة. في الواقع ، هذه هي بالضبط الطريقة التي ظهر بها فريد وكاويكا.

لا يوجد شيء أسوأ من تصميم وبناء ميزة جديدة ، فقط لتكتشف بعد إصدارها أن افتراضاتك حول المستخدم المستهدف كانت خاطئة. يمكن أن يكون لها آثار كبيرة على سير العمل وتتطلب إصلاحا شاملا. من الأفضل بكثير الاستثمار في القليل من أبحاث المستخدم مقدما للتحقق من صحة افتراضاتك ، والتأكد من أنك على الهدف.

العودة إلى المدونات