موارد

إنتليجنس دايجست

MGM Resorts Cyberattack - من السحابة إلى أرضية الكازينو

اضطراب واسع النطاق على أيدي الهندسة الاجتماعية اللاذعة وهجمات برامج الفدية

بقلم رودمان رامزانيان - قائد التهديدات السحابية العالمية

أكتوبر 18, 2023 أكتوبر 2023 7 دقائق للقراءة

وقد سلط الاختراق السيبراني الأخير الذي استهدف MGM Resorts International الضوء على القضايا الملحة المحيطة بحماية البيانات الحساسة ونقاط الضعف المكشوفة التي تواجهها المؤسسات الحديثة في مشهد التهديدات اليوم.

بدأت MGM Resorts ، المشغلة للعديد من الفنادق والكازينوهات الشهيرة على طول قطاع لاس فيغاس الشهير ، بما في ذلك Bellagio و Aria و Cosmopolitan ، عمليات إغلاق واسعة النطاق للشبكة استجابة لتكثيف الهجمات الإلكترونية. أدى ذلك إلى اضطرابات كبيرة في جميع أنحاء الفنادق والكازينوهات ، حيث واجه الضيوف مشكلات تتراوح من أجهزة الصراف الآلي وماكينات القمار غير المتوفرة إلى بطاقات المفاتيح الرقمية وأنظمة الدفع الإلكترونية المعطلة في الغرفة.

الجناة؟ مجرمو الإنترنت الذين لديهم موهبة في الهندسة الاجتماعية. لقد اكتسبوا اعترافا في دوائر الأمن السيبراني لسمة فريدة من نوعها - إجادتهم للغة الإنجليزية بطلاقة ، مما يميزهم عن غالبية مجموعات الجرائم الإلكترونية التي عادة ما تكون مهاراتها في اللغة الإنجليزية قاصرة.

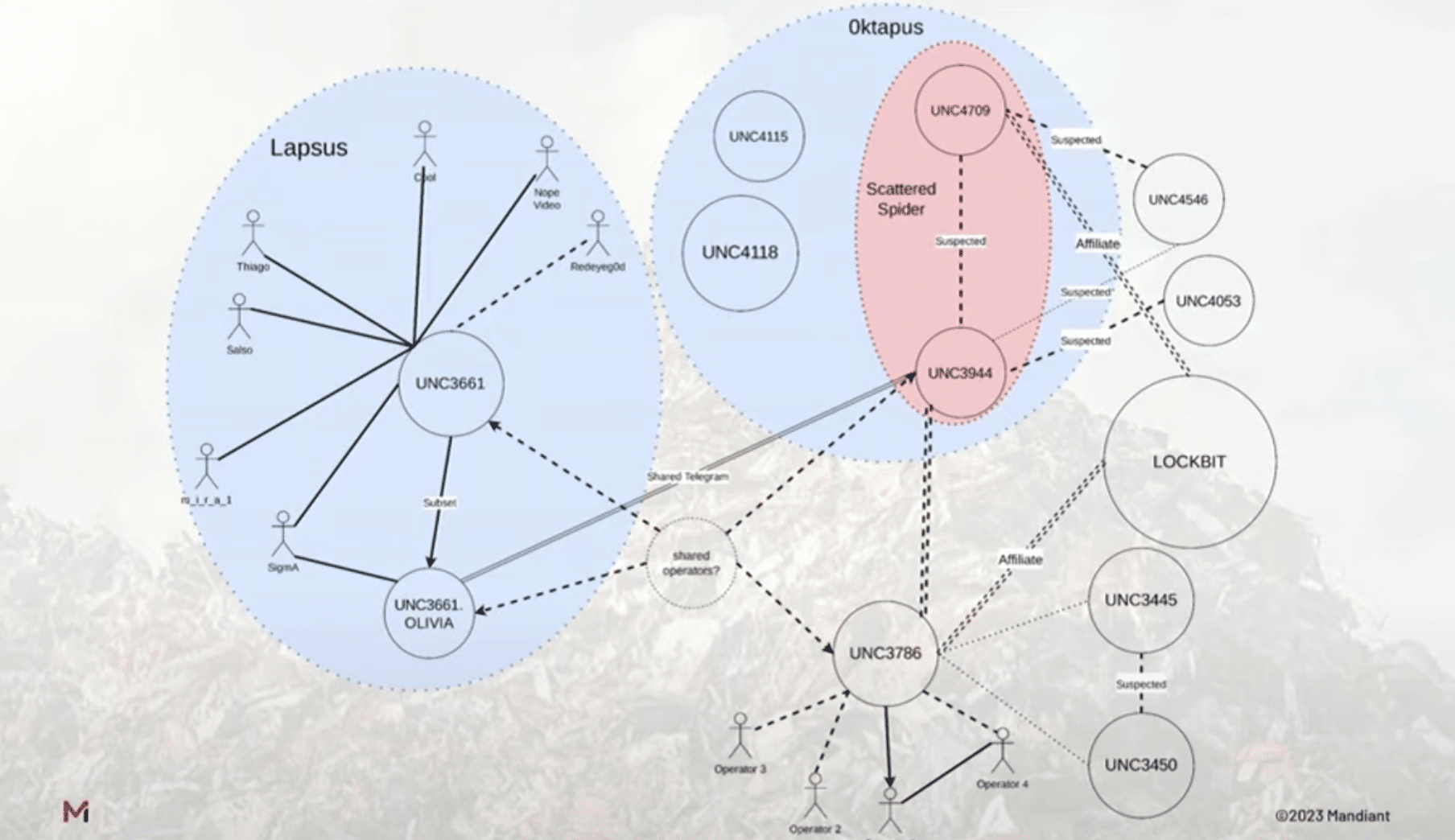

ومن المثير للاهتمام ، بفضل تكتيكاتهم وتقنياتهم وإجراءاتهم المماثلة (TTPs) ، اكتشف الباحثون في Mandiant وجود علاقة بين Scattered Spider ومجموعة القرصنة Lapsus $ ، والتي تشترك في تكوينات وأساليب فريق مماثلة (انظر الشكل 1).¹

حرفتهم؟ مهدت مناورة الهندسة الاجتماعية التي تم تنفيذها بذكاء طريقهم للوصول الأولي ، باستخدام ملف تعريف LinkedIn لأحد كبار مستخدمي MGM لتسهيل إعادة تعيين طلبات المصادقة متعددة العوامل (MFA) عبر مكتب المساعدة الداخلي.

وفقا للعديد من التقارير الأمنية حول هذه المسألة ، أثبت الجناة المثابرة داخل شبكة MGM من خلال إعداد موفر هوية إضافي (IdP) في مستأجر Okta الخاص بهم باستخدام ميزة تعرف باسم "الاتحاد الوارد". في حين أن هذا يستخدم عادة للاتصالات والتكامل السريع أثناء عمليات الدمج والاستحواذ التنظيمية ، في هذه الحالة ، استغله ممثلو التهديد لتعزيز سيطرتهم على شبكات الضحية.

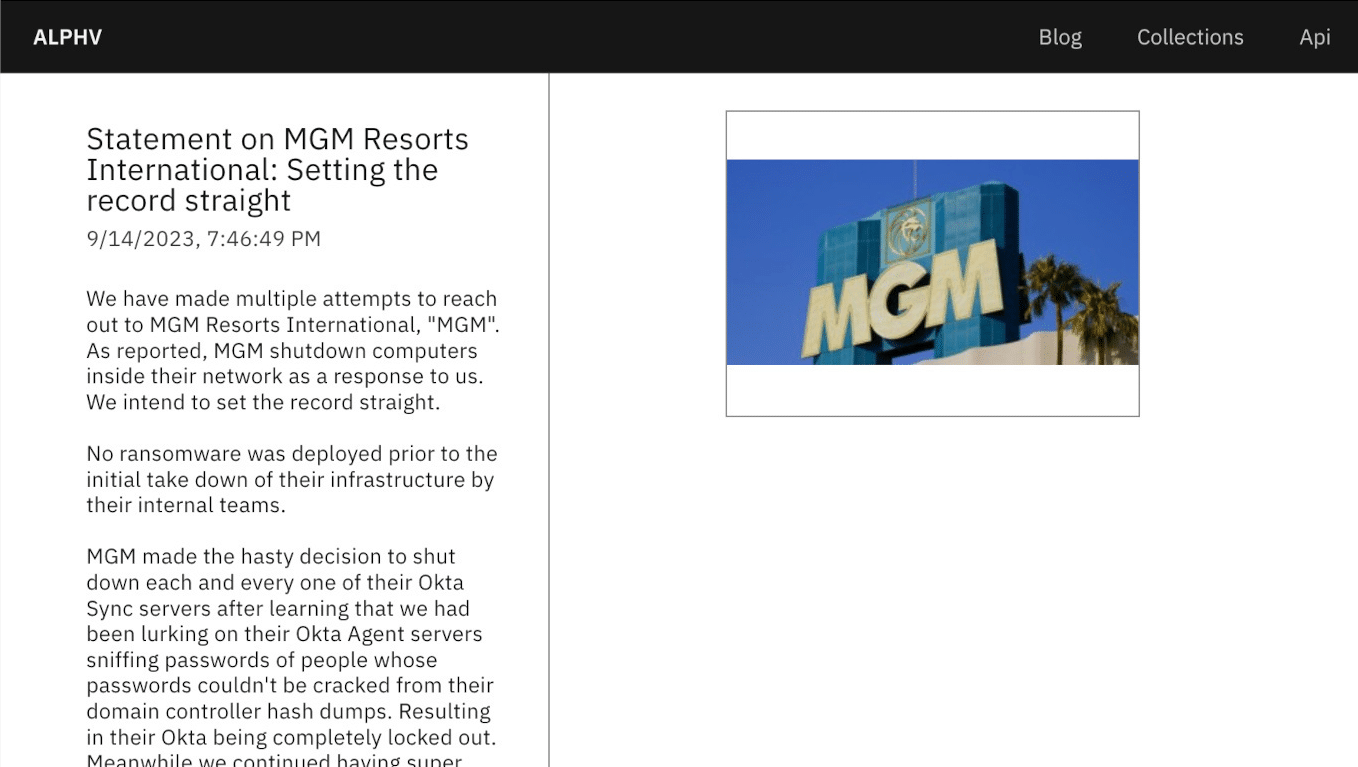

من تلك النقطة ، تولى المهاجمون مسؤولية بيئات Okta السحابية من MGM و Microsoft Azure ، ولم يستولوا فقط على التطبيقات المدارة بواسطة منصة إدارة الهوية والوصول (IAM) ولكن أيضا أصولهم السحابية. حتى بعد أن أغلق موظفو الأمن السيبراني في MGM مزامنة خادم Okta ، ظل المتسللون داخل الشبكة ، كما تم تأكيده في بيانهم (انظر الشكل 2).² وأكدوا أنهم احتفظوا بامتيازات المسؤول المتميز على بيئة Okta الخاصة ب MGM وأذونات المسؤول العام لمستأجر Microsoft Azure الخاص ب MGM.

في النهاية ، قاموا بتشفير المئات من خوادم ESXi ، التي تضم الآلاف من الأجهزة الافتراضية التي دعمت العديد من أنظمة الضيافة ، مما تسبب في فوضى واسعة النطاق. نظرا لتشفير مضيفي ESXi بالتتابع ، تعطلت التطبيقات على التوالي. أدى ذلك إلى ماكينات القمار غير القابلة للعمل ، ومفاتيح غرف الفنادق المعطلة ، وتعطل حجوزات العشاء ، وأنظمة نقاط البيع غير التشغيلية ، وعدم قدرة الضيوف على تسجيل الوصول أو المغادرة.

لماذا تحدث هذه الحوادث؟

استخدمت هجمات برامج الفدية تقليديا طرقا متنوعة ، مثل التصيد الاحتيالي وسرقة بيانات الاعتماد واستغلال الثغرات الأمنية والمزيد.

أصبحت الهندسة الاجتماعية ، أو بشكل أكثر تحديدا في هذه الحالة ، vishing (التصيد الصوتي) أكثر فعالية في السنوات الأخيرة لعدد من الأسباب:

- تقنيات الانتحال المتقدمة: أصبح المهاجمون بارعين في انتحال أرقام الهواتف لجعلها تبدو كما لو أن مكالماتهم تأتي من مصادر مشروعة. هذا يمكن أن يخدع الأفراد للرد على المكالمات التي قد يتجاهلونها بطريقة أخرى.

- الهندسة الاجتماعية: غالبا ما تتضمن هجمات Vishing تكتيكات هندسة اجتماعية مقنعة. يجمع المهاجمون معلومات شخصية من مصادر مختلفة - في هذه الحالة ، ملف تعريف LinkedIn لأحد كبار موظفي MGM - لجعل مكالماتهم أكثر إقناعا.

- سهولة التنفيذ: يمكن تنفيذ هجمات Vishing بمهارات وموارد تقنية منخفضة نسبيا. وتعني إمكانية الوصول هذه أن مجموعة أوسع من الجهات الفاعلة في مجال التهديد يمكن أن تشارك في مثل هذه الهجمات.

- العمل عن بعد: أدى ظهور العمل عن بعد إلى زيادة الاعتماد على مكالمات الهاتف والفيديو للاتصال. انتهز المهاجمون هذه الفرصة لاستغلال مشهد الاتصالات المتغير.

يعد استهداف منصات IAM تكتيكا معروفا تستخدمه الجهات الفاعلة في مجال التهديد ، مما يوفر لهم وصولا مستمرا إلى المؤسسات ويوسع امتيازاتهم عبر الأنظمة ، مما يؤدي إلى زيادة الضرر. هذه الاستراتيجية بعيدة كل البعد عن الحداثة ، ولكنها تحقق قيمة هائلة للمهاجمين الذين يبحثون عن موطئ قدم قوي للوصول.

بمجرد اكتشاف الجهات الفاعلة في التهديد وملاحظتها ، تم إنهاء خوادم مزامنة Okta من MGM ، وكانت مرحلة برامج الفدية للهجوم جارية ، وذلك بفضل مجموعة BlackCat / ALPHV ransomware. Ransomware-as-a-Service (RaaS) هي صناعة مزدهرة داخل سلسلة التوريد الإجرامية. على غرار كيفية اعتماد الشركات المشروعة على تطبيقات SaaS ، تقدم الجماعات الإجرامية مثل BlackCat / ALPHV خدمات احترافية تكمل قدرات المهاجم الأصلي ، بما في ذلك تطوير البرامج الضارة وخدمات القيادة والتحكم ومواقع تسرب Tor ودعم البرامج الضارة وحتى خدمات التفاوض على الضحية.

عند رؤية Caesars Entertainment ، أكبر سلسلة كازينوهات في الولايات المتحدة ، تدفع ما يقرب من 15 مليون دولار كفدية بعد خرق شديد ، ستجد مجموعات مجرمي الإنترنت دافعا كبيرا لاستكشاف الفرص المتاحة أمامها.

ما الذي يمكن عمله؟

لا ينبغي استبعاد العنصر الواضح للتدريب الأمني واليقظة على الإطلاق ، حيث ساعدهم تشغيل المهاجم الماكر لبيانات ضحايا وسائل التواصل الاجتماعي (LinkedIn) على خداع مشغلي مكتب مساعدة تكنولوجيا المعلومات MGM للحصول على ناقل الوصول الأولي المهم للغاية.

يعد تقليل التعرض وأسطح الهجوم أمرا بالغ الأهمية عند مواجهة تهديدات مثل هذه ، والجمع بين الهندسة الاجتماعية والرؤية ، وحصاد بيانات الاعتماد ، واختطاف الحساب السحابي ، وفي النهاية برامج الفدية. فيما يلي بعض النصائح التي يمكن أن تساعد في تجنب التهديدات المعقدة مثل هذه:

- تقليل نصف قطر الانفجار: فصل أصول النظام الداخلية، سواء في أماكن العمل أو في السحابة. حتى في الحالات التي ينتحل فيها ممثلو التهديد شخصيتهم ويشقون طريقهم بنجاح إلى بيئات الشركات ، إذا قمت بعزل مواردك وتقسيمها باستخدام مبادئ الثقة المعدومة ، فأنت تقيد تحركاتهم بشكل كبير وتقلل من سطح الهجوم.

- إيقاف المستخدمين المخترعين والتهديدات الداخلية: استخدم فحص التطبيقات والبيانات المضمنة ، بالإضافة إلى التحليلات السلوكية الشاملة لتحديد وإيقاف المهاجمين المحتملين - سواء كانوا تهديدات خارجية أو مطلعين بنوايا ضارة.

- تقليل سطح الهجوم الخارجي: ربط المستخدمين مباشرة وطلبات الوصول إلى التطبيقات والخدمات لتقييد الحركة الجانبية. في حالة هجوم MGM ، فإن الانتقال أفقيا بين Okta و Microsoft Azure وأخيرا خوادم ESXi المحلية جعل الاختراق ممكنا.

- منع فقدان البيانات: النشر المضمن data loss prevention عبر جميع نواقل التهديد المحتملة وقنوات التسرب. في حالة حصول المتسلل على وصول غير مصرح به ، إذا تم منع إجراءاته على بياناتك ، يمكنك تقليل آثار الانتهاكات بشكل كبير.

- إجراء عمليات تدقيق وتقييمات متكررة: تقوم عمليات تدقيق الأمن السيبراني المنتظمة بتقييم الامتثال والكشف عن الفجوات المعرفية ، فضلا عن تسليط الضوء على نقاط الضعف ونقاط الضعف التي توفر ناقل الوصول الأولي المهم للغاية لمجرمي الإنترنت.

- تثقيف الموظفين باستمرار: يكثف Vishing كسلاح قوي في ترسانات المهاجمين. كثير من الأفراد غير مدركين للزيارة كناقل للتهديد ، أو قابليتهم للهجمات المزعجة ، مما يدفعهم إلى التخلي عن حذرهم عند الرد على المكالمات الهاتفية. هذا النقص في الوعي يمكن أن يجعلهم عرضة للتلاعب.

مراجع:

- https://www.mandiant.com/resources/blog/unc3944-sms-phishing-sim-swapping-ransomware

- https://www.bleepingcomputer.com/news/security/mgm-casinos-esxi-servers-allegedly-encrypted-in-ransomware-attack/

- https://techcrunch.com/2023/09/14/mgm-cyberattack-outage-scattered-spider/

- https://www.bleepingcomputer.com/news/security/caesars-entertainment-confirms-ransom-payment-customer-data-theft/

استخدام Skyhigh Security?

- راقب نشاط المستخدم في Okta وراجع التهديدات المكتشفة بواسطة تحليلات سلوك المستخدم والكيان (UEBA) وخوارزميات التعلم الآلي.

- الكشف عن التهديدات الداخلية والخارجية للبنية التحتية ل Microsoft Azure ، بالإضافة إلى التقاط جميع أنشطة المستخدم لدعم تحقيقات الطب الشرعي.

- اعتماد مبادئ الثقة المعدومة لتمكين أمان الشبكة بشكل أكثر إحكاما وتجزئة التطبيقات والموارد الخاصة، مثل البنى التحتية لخوادم Okta وMicrosoft Azure وVMware ESXi.

- رفض عمليات نقل البيانات والأنشطة غير المصرح بها ، حتى من التطبيقات الداخلية عبر الاتصالات عن بعد.

- قم بقياس المخاطر التي قد يشكلها المستخدم على الخدمات والبيانات السحابية لمؤسستك.

- قم بإنشاء ملفات تعريف وضع الجهاز ليتم تقييمها مقابل طلبات الاتصال.

- مراقبة الأنشطة باستمرار بحثا عن الحالات الشاذة والانتهاكات.

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- جمع المهاجمون البيانات عبر LinkedIn واستهدفوا كبار موظفي MGM الذين من المحتمل أن يكون لديهم امتيازات عالية في البنية التحتية ل Okta.

- استخدموا هذه المعلومات لتنفيذ هجمات vishing (التصيد الصوتي) عن طريق الاتصال بخدمات مكتب مساعدة تكنولوجيا المعلومات MGM ، وانتحال شخصية الضحية (الضحايا) المتميزين ، ومطالبة مكتب مساعدة تكنولوجيا المعلومات بإعادة تعيين طلبات المصادقة متعددة العوامل للمستخدم (المستخدمين) الضحية.

- عند الظهور بنجاح ، شرع ممثلو التهديد في اختراق أنظمة Okta الخاصة ب MGM ، وحصلوا على امتيازات المسؤول الفائق لبيئات Okta و Microsoft Azure الخاصة بهم.

- ادعى الجناة أنهم قاموا بسرقة كمية غير محددة من البيانات من شبكة MGM بمجرد دخولهم.

استجابة لقيام فرق الاستجابة للحوادث التابعة لشركة MGM بإنهاء خوادم مزامنة Okta لطرد المهاجمين ، تم تحويل الانتباه إلى عدة مئات من خوادم ESXi المملوكة لشركة MGM والتي استضافت الآلاف من الأجهزة الافتراضية. دعمت هذه الأجهزة الافتراضية مئات الأنظمة وآلاف الأجهزة المستخدمة على نطاق واسع في مرافق الضيافة والمقامرة. - هذا أثار تأثير الدومينو. نظرا لتشفير مضيفي ESXi بالتتابع ، تعطلت التطبيقات في سلسلة من التفاعلات. أصبحت مفاتيح غرف الفنادق غير وظيفية ، وتعطلت حجوزات العشاء ، ولم تتمكن أنظمة نقاط البيع من معالجة المدفوعات ، ولم يتمكن الضيوف من تسجيل الوصول أو المغادرة ، وكان يتعذر الوصول إلى ماكينات القمار تماما.