موارد

إنتليجنس دايجست

متصل دائمًا، معرض للخطر دائمًا: الجانب السلبي للشبكات الافتراضية الخاصة القديمة والجدران النارية

الثغرة الأمنية الأخيرة في شبكة بالو ألتو نتورك تُعرّض المؤسسات لتهديدات جانبية واختراقات للبيانات

بقلم رودمان رامزانيان - مستشار أمان السحابة للمؤسسات

أبريل 29, 2024 أبريل 2024 7 دقائق للقراءة

كان العام الماضي عبارة عن لعبة مستمرة من الثغرات الأمنية في الشبكات الافتراضية الخاصة (VPN)، مما جعل المؤسسات التي تستخدم أنظمة وصول عن بُعد قديمة مفتوحة على مصراعيها أمام الهجمات الإلكترونية المحتملة. يستغل القراصنة الثغرات الخطيرة في البرمجيات اليومية، من الشبكات الافتراضية الخاصة - مثل ثغرات Ivanti CVEs عالية الخطورة وأحداث Fortinet FortiVPN - إلى جدران الحماية مثل Palo Alto Networks PAN-OS وتطبيقات المراسلة مثل Telegram. ومن خلال السماح للخصوم بالسيطرة الكاملة على الأجهزة من خلال تنفيذ التعليمات البرمجية عن بُعد أو منع الوصول إلى الأجهزة من خلال هجمات الحرمان من الخدمة (DoS)، فإن هذه الثغرات تعرض بياناتك القيّمة للخطر.

في ديسمبر 2023، استغل القراصنة المدعومون من الدولة الصينية ثغرات يوم الصفر (CVE-2023-46805 و CVE-2023-21887) في منتجات Ivanti VPN، مما أتاح الوصول غير المصرح به من خلال تجاوز المصادقة والتحكم عن بُعد من خلال حقن الأوامر عن بُعد. حتى بعد إصدار التصحيحات، وجد المهاجمون ثغرات جديدة (CVE-2024-21888) لتجاوز الإصلاحات ومواصلة أنشطتهم الخبيثة.

في فبراير من هذا العام، دقت وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) ناقوس الخطر بشأن هجوم آخر على الشبكات الافتراضية الخاصة (VPN). هذه المرة، كان الهدف هذه المرة هو أجهزة Cisco ASA الأمنية، والتي تجمع بين جدار الحماية ومكافحة الفيروسات ومنع التطفل وقدرات VPN الافتراضية. كان الجاني هو ثغرة معروفة (CVE-2020-3259) تم استغلالها من قبل مجموعة برمجيات الفدية الخبيثة Akira، التي تهاجم أنظمة ويندوز ولينكس على حد سواء. وقد استغلت منظمة الجريمة الإلكترونية إعدادات WebVPN/AnyConnect التي تمت تهيئتها بشكل خاطئ لسرقة البيانات.

هذه الثغرة الأخيرة من شركة بالو ألتو نتوركس. تؤثر هذه الثغرة الأمنية الخطيرة، التي تم تتبعها باسم CVE-2024-3400، على منتج GlobalProtect VPN الخاص بالشركة. تسمح الثغرة الأمنية الخطيرة التي تم اكتشافها في نظام PAN-OS من بالو ألتو نتوركس للمهاجمين بالتحكم الكامل بامتيازات الجذر في جدار الحماية نفسه واتصال VPN الذي يسهله، كل ذلك دون الحاجة إلى اسم مستخدم وكلمة مرور. وببساطة، فإن تهديد يوم الصفر هذا له أعلى درجة خطورة ممكنة: 10 من 10.

في مقال الاكتشاف الأولي الذي نشرته شركة Volexity، وجد البحث أن المهاجمين ركزوا على تصدير بيانات التكوين من الأجهزة ثم الاستفادة منها كنقطة دخول للتحرك أفقياً داخل المؤسسات المستهدفة.

تسلط هذه الهجمات المتكررة باستخدام ثغرات يوم الصفر الضوء على اتجاه مثير للقلق: تكمن المشكلة في البنية القديمة للشبكات الافتراضية الخاصة نفسها، وليس في أي بائع معين.

لماذا تحدث هذه الحوادث؟

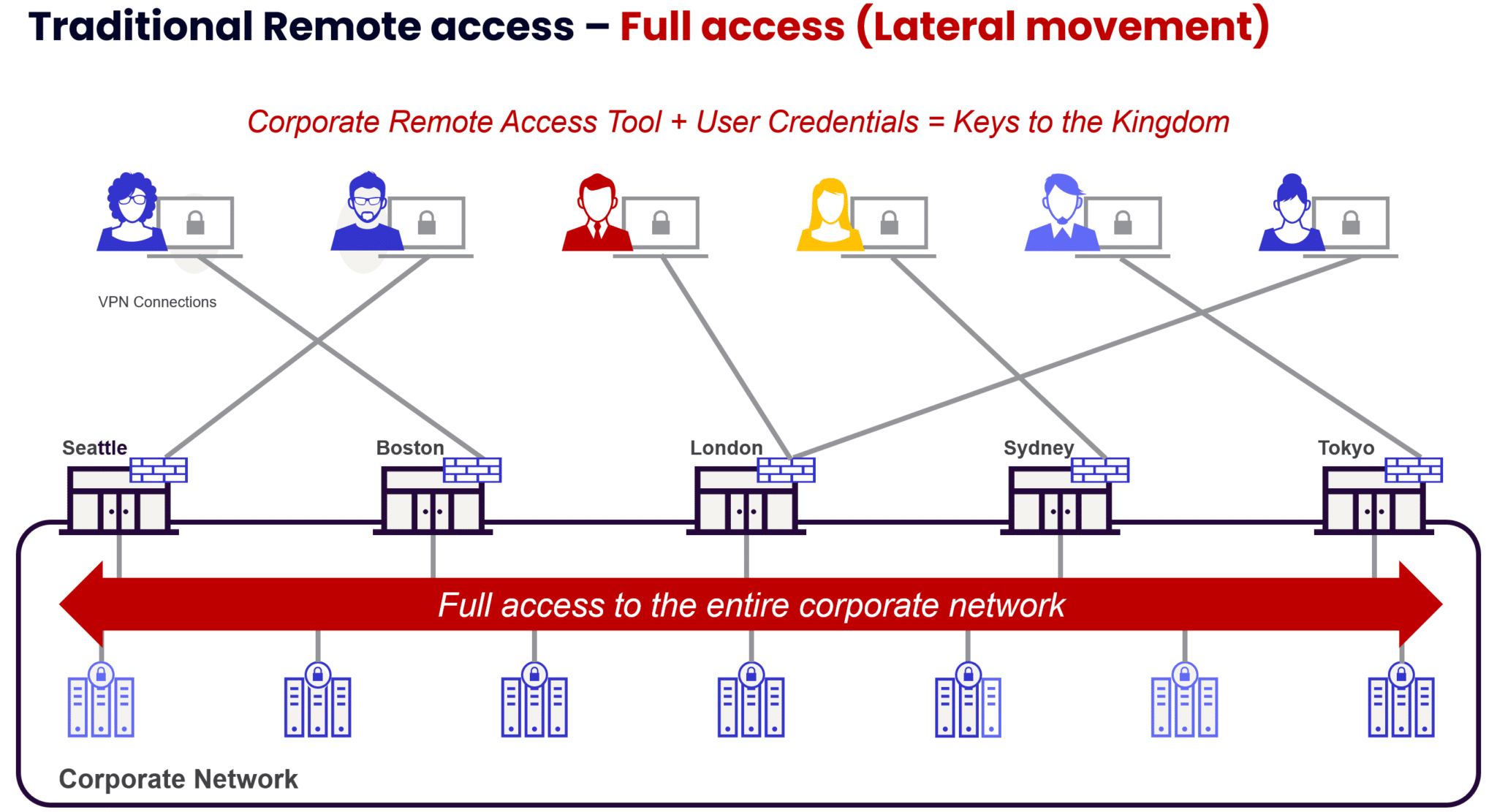

على مدى السنوات العديدة الماضية، تم استهداف منتجات SSL VPN من قبل مجموعة واسعة من الجهات الفاعلة في مجال التهديدات، سواء من مجرمي الإنترنت ذوي الدوافع المالية أو من قراصنة الدول القومية. كيف تفسر هذه الظاهرة؟ الإجابة بسيطة نسبياً: يمكن أن تكون شبكات SSL VPN بمثابة نقطة دخول للوصول إلى كنز دفين من بيانات الشركة القيّمة. فهي توفر مساراً مباشراً إلى شبكة الشركة، مما يجعلها نقطة انطلاق قيّمة لمزيد من الهجمات.

لقد حولت الطفرة في العمل عن بُعد بعد جائحة كوفيد-19 شبكات SSL الافتراضية الخاصة SSL إلى سلاح ذي حدين. نظراً لسهولة الوصول إليها، يمكن للمهاجمين استغلال قابلية العاملين عن بُعد للتصيد الاحتيالي والهجمات الأخرى المصممة اجتماعياً.

تسلط الثغرات الأخيرة في الشبكات الافتراضية الخاصة وجدران الحماية، مثل ثغرة Palo Alto Networks GlobalProtect، الضوء على اتجاه آخر مثير للقلق. لا يتعلق الأمر بتوجيه أصابع الاتهام إلى بائعين محددين. بل يتعلق الأمر بعيب التصميم الأساسي في هذه التقنيات. تحتاج المؤسسات إلى أن تدرك أن الأصول التي تواجه الإنترنت مثل جدران الحماية والشبكات الافتراضية الخاصة هي أهداف رئيسية للاختراق. فبمجرد أن يتمكن المهاجمون من الوصول، تسمح لهم البنى التقليدية القديمة بالتحرك بحرية داخل الشبكة، وسرقة البيانات الحساسة وتعريض التطبيقات الهامة للخطر.

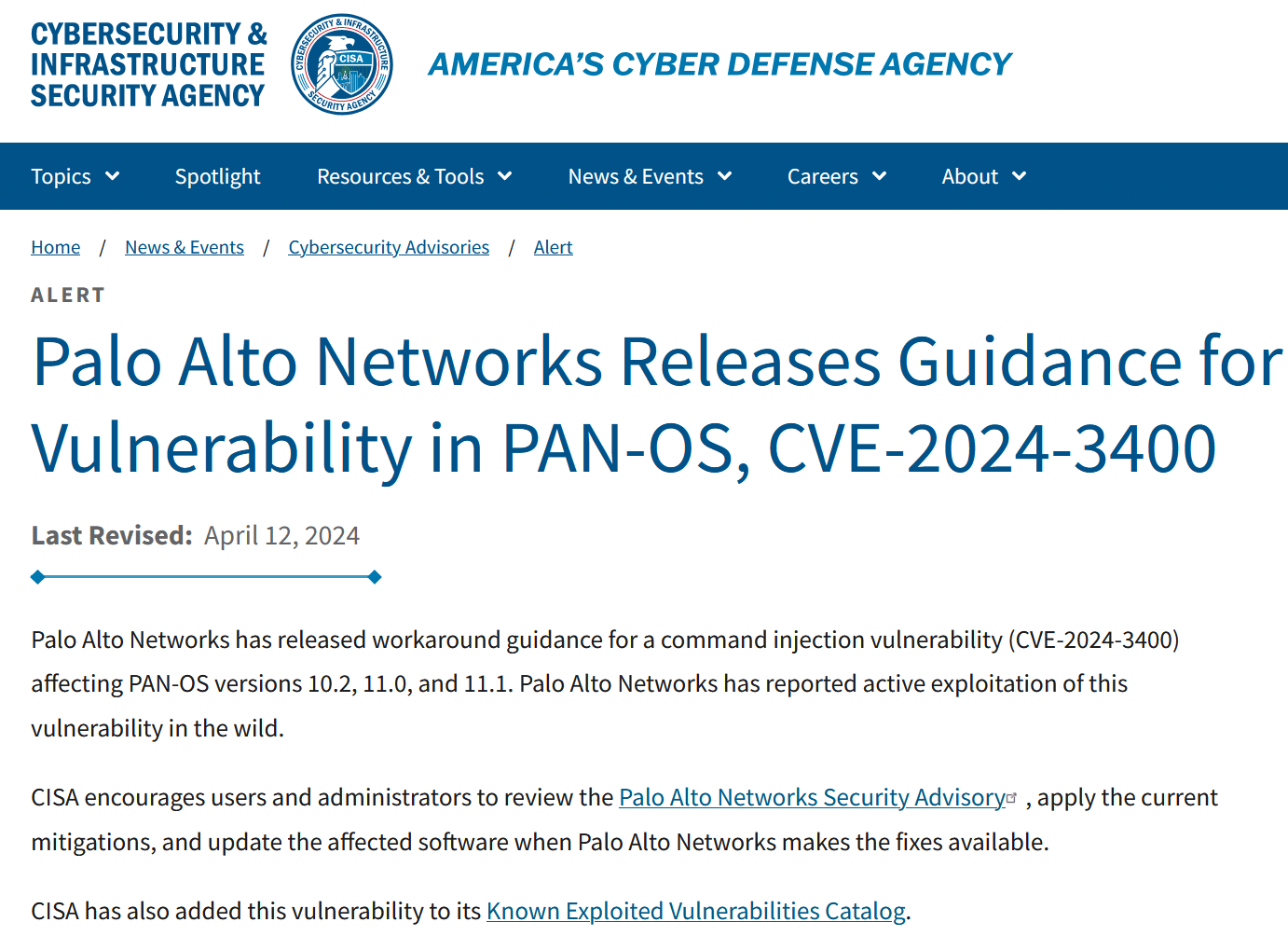

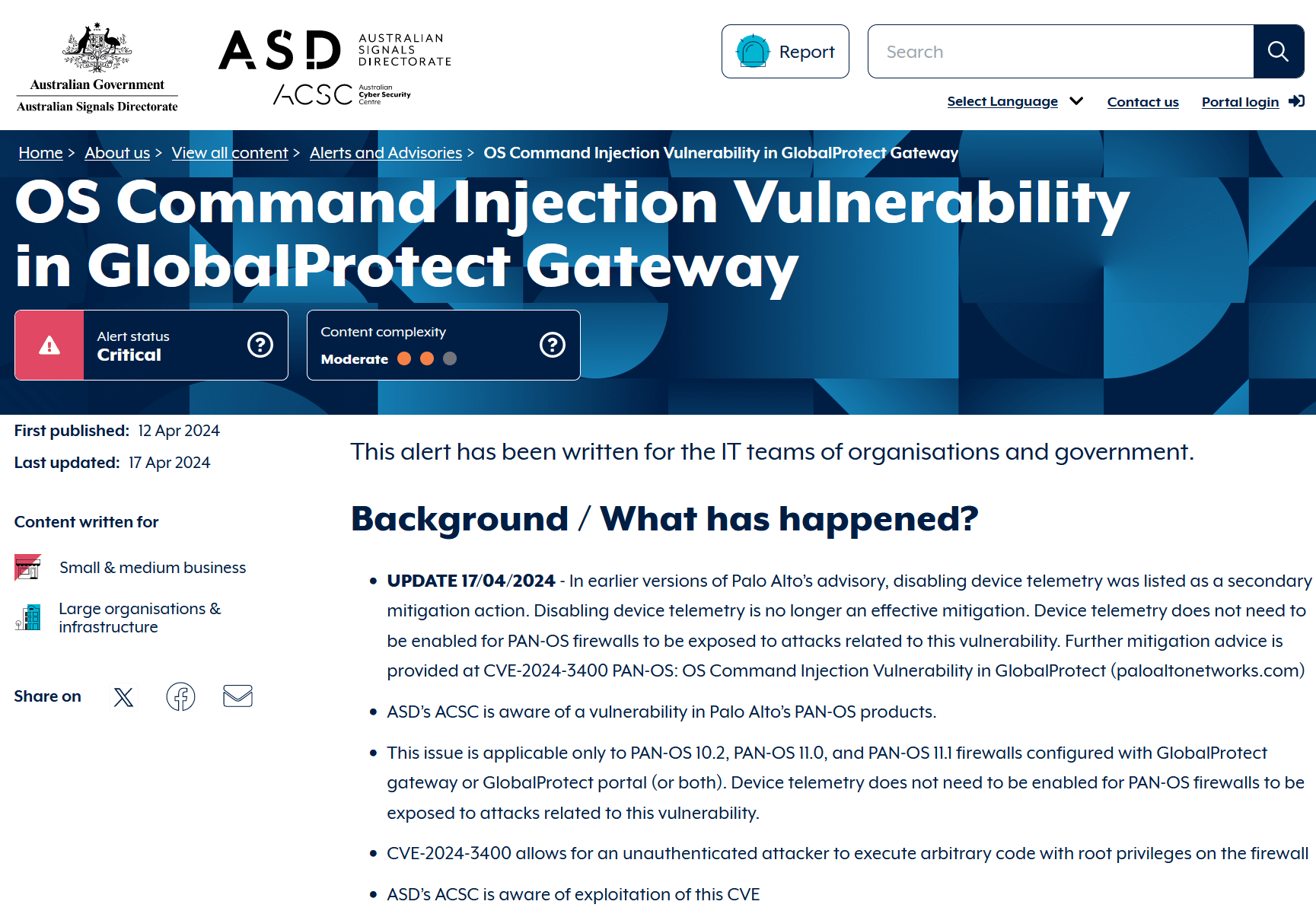

وقد نشرت وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) ومركز الأمن السيبراني الأسترالي (ACSC ) إرشادات توصي المؤسسات من جميع الأحجام - خاصة تلك الموجودة في الحكومة - بالتحرك بسرعة نظرًا لخطورة الثغرة. وتتضمن هذه المقالات موارد إضافية للمساعدة في التصحيح والحد من التعرض للثغرات حيثما أمكن.

لا يزال تصحيح الثغرات الأمنية أمرًا بالغ الأهمية، ولكن بالنسبة للدفاع الاستباقي الحقيقي ضد هجمات يوم الصفر، فإن بنية الثقة الصفرية توفر الميزة الأهم.

هناك عدد من الخطوات الأساسية للمساعدة في الحد من التعرض:

- تقليل نقاط الهجوم: اجعل التطبيقات الهامة والشبكات الافتراضية الخاصة الضعيفة غير مرئية على الإنترنت لمنع الاختراقات الأولية.

- حصر الاختراقات: ربط المستخدمين مباشرة بالتطبيقات لتقليل الأضرار الناجمة عن الأنظمة المخترقة.

- إيقاف التهديدات عند البوابة: فحص كل حركة المرور باستمرار لحظر التهديدات الناشئة تلقائياً.

- الحد من امتيازات الوصول: امنح المستخدمين الوصول الذي يحتاجونه فقط من أجل منع الإجراءات غير المصرح بها.

لقد أصبحت "الثقة الصفرية" كلمة رنانة في مجال الأمن، ولكن عندما يتم تطبيقها بشكل صحيح، فإنها نهج له قيمة حقيقية. من خلال تطبيق مبادئ "الثقة الصفرية" وبنيتها الأساسية، يمكن للشركات معالجة المخاطر الأمنية التي تعاني منها الشبكات التقليدية بشكل فعال، بما في ذلك التعرض الخطير للثغرات الأمنية في منتجات جدران الحماية والشبكات الافتراضية الخاصة.

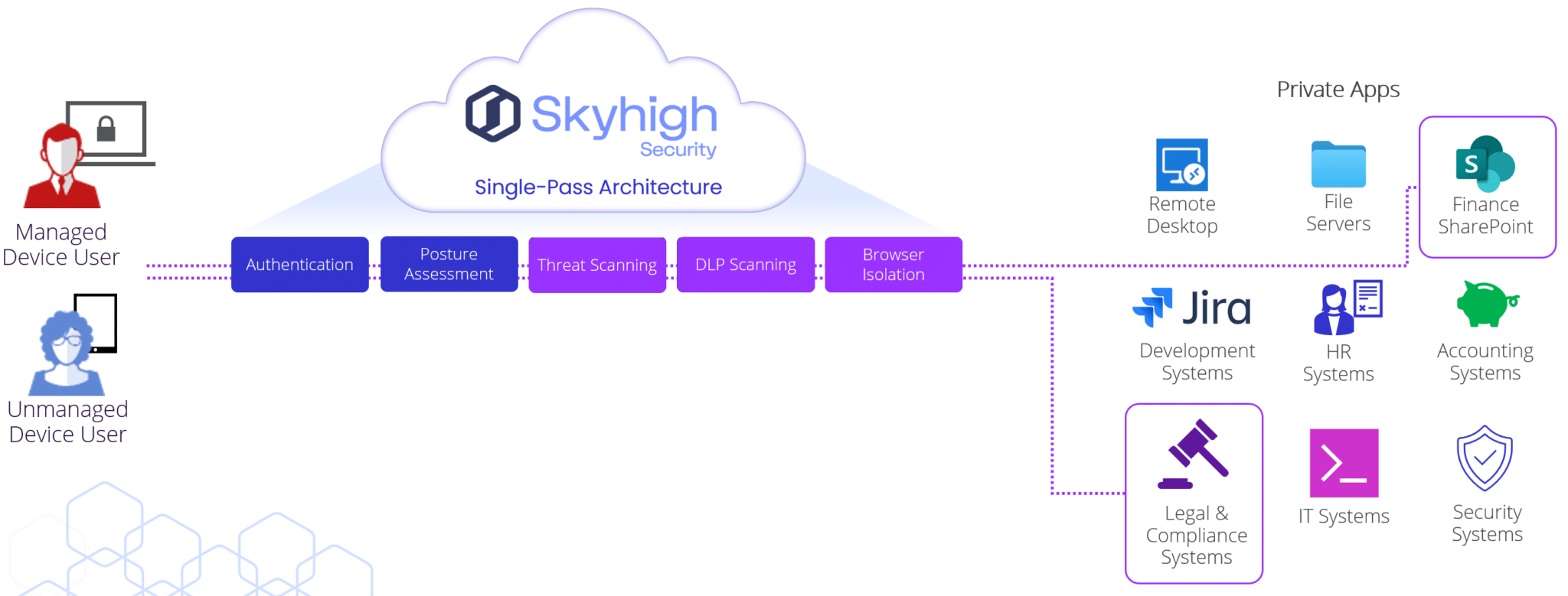

إذا كان بإمكانك تقليل الاعتماد على الشبكة الافتراضية الخاصة وبالتالي إبطال خطر التعرض مرة أخرى لثغرة أمنية أخرى، فلماذا لا تستكشف هذا الخيار؟ ترمي الثقة الصفرية كتاب القواعد القديم. على عكس الشبكات التقليدية المؤمنة بواسطة جدران الحماية والشبكات الافتراضية الخاصة، لا تعتمد Zero Trust على "منطقة موثوقة" مركزية. بدلاً من ذلك، فهي تنشئ اتصالات آمنة مباشرة بين المستخدمين والموارد المحددة التي يحتاجون إليها. وهذا يتجاوز مجرد المستخدمين والتطبيقات. يمكن ل Zero Trust ربط أعباء العمل والمكاتب الفرعية والعاملين عن بُعد وحتى أنظمة التحكم الصناعية.

Skyhigh Security يتيح ذلك من خلال تسهيل الاتصال الآمن بالتطبيقات المصرح بها بدلاً من توجيه المستخدم أو الجهاز الطالب إلى شبكة الشركة. يتم التحقق من كل مستخدم وجهاز واتصال بشكل مستمر قبل منح الوصول إلى الموارد الحساسة. لا يتم منح الثقة افتراضيًا أبدًا، مما يضمن سلامة البيانات وتكاملها في جميع الأوقات، دون المساس بالتوافر أو الأداء للمستخدمين.

حان الوقت لقادة الأمن لتبني نهج الثقة المعدومة. يقلل هذا النهج القائم على السحابة من مساحة الهجوم من خلال القضاء على نقاط الضعف المرتبطة بجدران الحماية والشبكات الافتراضية الخاصة وغيرها من التقنيات القديمة. من خلال حرمان المهاجمين من نقاط الدخول المعتادة، يخلق نهج Zero Trust دفاعاً أقوى ووضعاً أمنياً أكثر قوة.

مراجع:

- https://www.cisa.gov/news-events/alerts/2024/04/12/palo-alto-networks-releases-guidance-vulnerability-pan-os-cve-2024-3400

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/os-command-injection-vulnerability-in-globalprotect-gateway

- https://security.paloaltonetworks.com/CVE-2024-3400

- https://therecord.media/vpn-zero-day-palo-alto-networks

لماذا نستخدم Skyhigh Security ؟

- اعتماد مبادئ الثقة المعدومة لتمكين تشديد أمان الشبكة وتجزئة التطبيقات والموارد الخاصة.

- تحديد ملفات تعريف الأجهزة وتقييمات الوضع للأجهزة المُدارة وغير المُدارة التي تطلب الوصول إلى موارد الشركة، سواء داخلياً أو خارجياً.

- تمكين عمليات تدقيق التكوين لاكتشاف ومراقبة الخدمات المعرضة للوصول غير المقيد.

- قم بتقييم أنشطة المستخدم بما يتجاوز عمليات تسجيل الدخول الأولية لتشمل حركات المستخدم وسلوكياته والوصول إلى خدمات الشركة والمواقع والعديد من الحالات الشاذة المحتملة الأخرى.

- يمكنك حظر الأجهزة غير المُدارة وفرض المصادقة متعددة العوامل والعديد من سياسات الوصول السياقية الأخرى للمساعدة في إيقاف إعادة الاستخدام الناجح لبيانات اعتماد التطبيقات السحابية المسروقة.

- قم بمواءمة التهديدات والحالات الشاذة والحوادث مع إطار عمل MITRE ATT&K لتوجيه محللي SOC للتحقيقات.

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- تم العثور على ثغرة أمنية حرجة بأعلى درجة ممكنة في نظام PAN-OS من CVSS تبلغ 10 من 10 في نظام PAN-OS من بالو ألتو نتوركس، والذي يُستخدم لتشغيل جدار الحماية وميزات VPN.

- تسمح هذه الثغرة الأمنية لمهاجم غير مصادق عن بعد بالحصول على امتيازات الجذر على المنتج والسيطرة الكاملة عليه. ووفقًا لشركة بالو ألتو نتوركس، يتم استغلال هذه الثغرة بشكل نشط في الوقت الحالي.

- يستخدم المهاجمون جدران حماية بالو ألتو نتوركس كنقطة دخول للتحرك أفقياً داخل المؤسسات المستهدفة.

- وقد وجدت أبحاث الصناعة ومعلومات استخباراتية آلاف الحالات التي تُعرّض فيها الثغرات الموجودة في هذه المنتجات المؤسسات لتهديدات يوم الصفر حول العالم.

- في إحدى الحالات التي اكتشفها باحثون في هذا المجال، استغل أحد المهاجمين حساب خدمة مخترق ذو امتيازات عالية على جدار حماية Palo Alto Networks للوصول إلى الشبكة الداخلية من خلال بروتوكول حظر رسائل الخادم (SMB).