Sumber daya

INTELIJEN MENCERNA

Serangan siber MGM Resorts-dari cloud ke lantai kasino

Gangguan yang meluas akibat serangan rekayasa sosial dan ransomware yang menyengat

Oleh Rodman Ramezanian - Pemimpin Ancaman Cloud Global

18 Oktober 2023 7 Menit Baca

Penyusupan dunia maya yang baru-baru ini menargetkan MGM Resorts International telah menggarisbawahi masalah-masalah mendesak seputar perlindungan data sensitif dan kerentanan yang dihadapi organisasi modern dalam lanskap ancaman saat ini.

MGM Resorts, operator beberapa hotel dan kasino terkenal di sepanjang Las Vegas Strip yang ikonik, termasuk Bellagio, Aria, dan Cosmopolitan, melakukan pemadaman jaringan secara ekstensif sebagai tanggapan atas serangan siber yang semakin intensif. Hal ini menyebabkan gangguan yang signifikan di seluruh properti hotel dan kasino, dengan para tamu yang mengalami masalah mulai dari ATM dan mesin slot yang tidak tersedia hingga kartu kunci digital kamar yang tidak berfungsi dan sistem pembayaran elektronik.

Pelakunya? Penjahat siber yang memiliki keahlian dalam rekayasa sosial. Mereka telah mendapatkan pengakuan di kalangan keamanan siber karena ciri khasnya yang unik-kemampuan mereka yang fasih berbahasa Inggris, yang membedakan mereka dari sebagian besar kelompok kejahatan siber yang kemampuan bahasa Inggrisnya kurang.

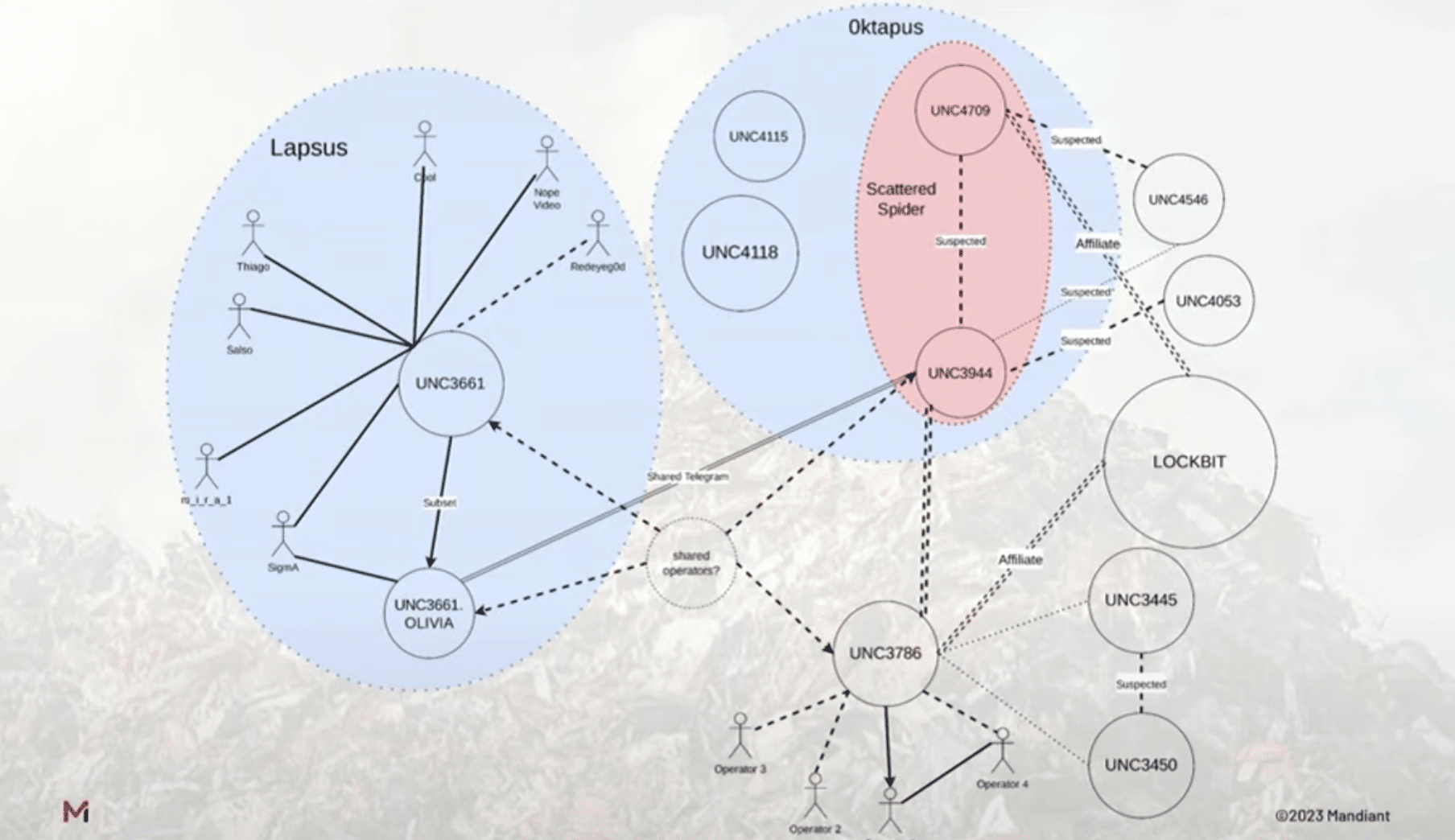

Menariknya, berkat taktik, teknik, dan prosedur (TTP) mereka yang sebanding, para peneliti di Mandiant telah mendeteksi adanya korelasi antara Scattered Spider dan kelompok peretasan Lapsus$, yang memiliki komposisi dan pendekatan tim yang serupa (lihat Gambar 1).¹

Keahlian mereka? Manuver rekayasa sosial yang dilakukan dengan cerdik membuka jalan bagi mereka untuk mendapatkan akses awal, dengan memanfaatkan profil LinkedIn pengguna senior MGM untuk memfasilitasi pengaturan ulang permintaan otentikasi multifaktor (MFA) melalui meja bantuan internal.

Menurut banyak laporan keamanan tentang masalah ini, para pelaku membangun kegigihan dalam jaringan MGM dengan menyiapkan Penyedia Identitas (IdP) tambahan di penyewa Okta mereka menggunakan fitur yang dikenal sebagai "federasi masuk." Meskipun ini biasanya digunakan untuk koneksi dan integrasi cepat selama merger dan akuisisi organisasi, dalam kasus ini, pelaku ancaman mengeksploitasinya untuk meningkatkan cengkeraman mereka terhadap jaringan korban.

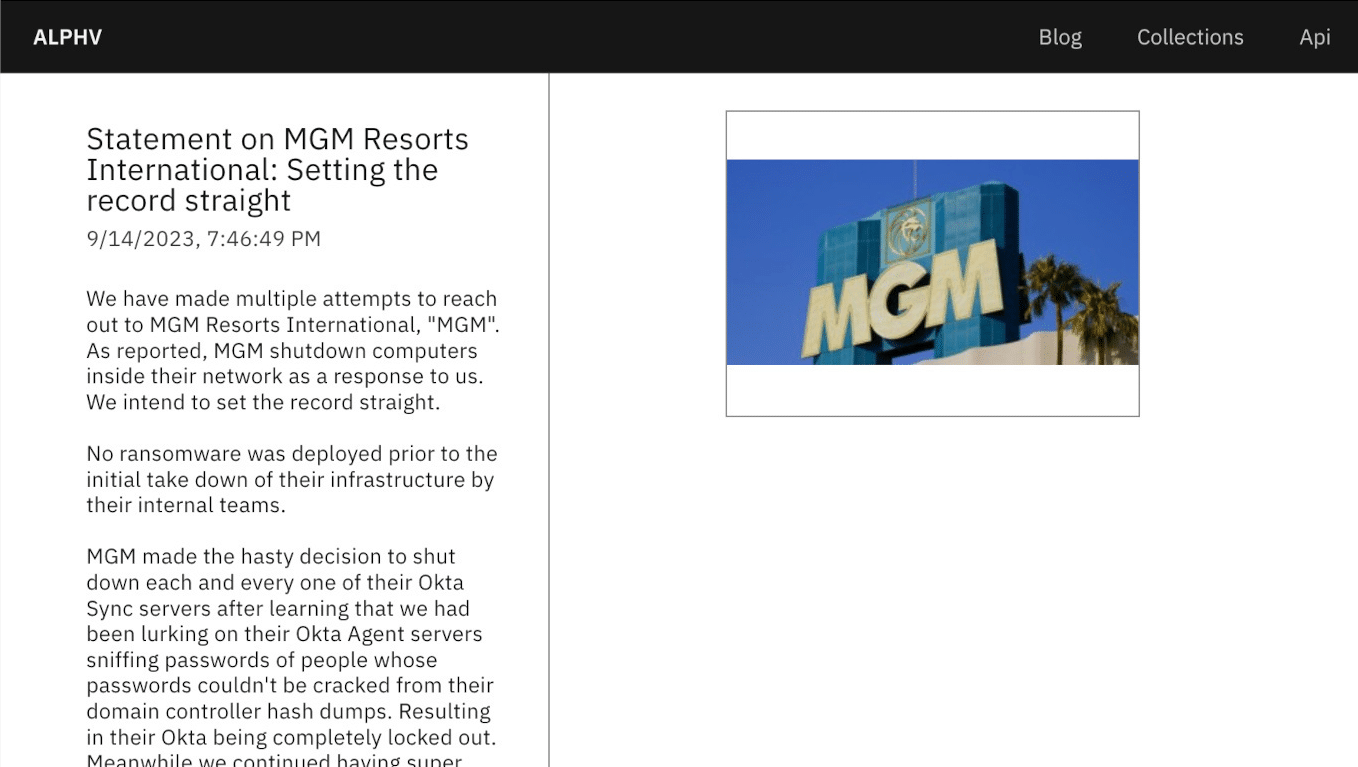

Sejak saat itu, para penyerang mengambil alih Okta milik MGM dan lingkungan cloud Microsoft Azure, mengambil alih tidak hanya aplikasi yang dikelola oleh platform identity and access management (IAM) tetapi juga aset cloud mereka. Bahkan setelah personel keamanan siber MGM mematikan sinkronisasi server Okta, para peretas tetap berada di dalam jaringan, seperti yang dikonfirmasi dalam pernyataan mereka (lihat Gambar 2).² Mereka menegaskan telah mempertahankan hak istimewa administrator super pada lingkungan Okta MGM dan izin Administrator Global untuk penyewa Microsoft Azure MGM.

Pada akhirnya, mereka mengenkripsi ratusan server ESXi, yang menampung ribuan VM yang mendukung banyak sistem perhotelan, memicu kekacauan yang meluas. Karena host ESXi dienkripsi secara berurutan, aplikasi-aplikasi menjadi rusak secara beruntun. Hal ini menyebabkan mesin slot tidak dapat dioperasikan, kunci kamar hotel tidak berfungsi, reservasi makan malam terganggu, sistem tempat penjualan tidak beroperasi, dan para tamu tidak dapat melakukan check-in atau check-out.

Mengapa insiden-insiden ini terjadi?

Serangan Ransomware secara tradisional menggunakan beragam metode, seperti phishing, pencurian kredensial, eksploitasi kerentanan, dan banyak lagi.

Rekayasa sosial, atau lebih khusus lagi dalam kasus ini, vishing (phishing suara) telah menjadi lebih efektif dalam beberapa tahun terakhir karena beberapa alasan:

- Teknik Penipuan Tingkat Lanjut: Para penyerang telah mahir dalam memalsukan nomor telepon agar tampak seolah-olah panggilan mereka berasal dari sumber yang sah. Hal ini dapat menipu orang untuk menjawab panggilan yang seharusnya mereka abaikan.

- Rekayasa Sosial: Serangan Vishing sering kali melibatkan taktik rekayasa sosial yang meyakinkan. Penyerang mengumpulkan informasi pribadi dari berbagai sumber-dalam hal ini, profil LinkedIn anggota staf senior MGM-untuk membuat panggilan mereka lebih meyakinkan.

- Kemudahan Eksekusi: Serangan Vishing dapat dieksekusi dengan keterampilan teknis dan sumber daya yang relatif rendah. Aksesibilitas ini berarti bahwa lebih banyak pelaku ancaman yang dapat terlibat dalam serangan tersebut.

- Pekerjaan Jarak Jauh: Meningkatnya pekerjaan jarak jauh telah menyebabkan lebih banyak ketergantungan pada panggilan telepon dan video untuk komunikasi. Para penyerang telah memanfaatkan kesempatan ini untuk mengeksploitasi lanskap komunikasi yang berubah.

Menargetkan platform IAM adalah taktik terkenal yang digunakan oleh para pelaku ancaman, memberi mereka akses terus-menerus ke organisasi dan memperluas hak istimewa mereka di seluruh sistem, yang mengakibatkan peningkatan bahaya. Strategi ini jauh dari kata baru, tetapi strategi ini memberikan nilai yang luar biasa bagi penyerang yang mencari pijakan akses yang kuat.

Setelah pelaku ancaman ditemukan dan diketahui, server sinkronisasi Okta milik MGM dihentikan, dan fase ransomware dari serangan tersebut sedang berlangsung, berkat kelompok ransomware BlackCat/ALPHV. Ransomware-as-a-Service (RaaS) merupakan industri yang berkembang pesat dalam rantai pasokan kriminal. Sama halnya dengan bisnis yang sah yang bergantung pada aplikasi SaaS, kelompok kriminal seperti BlackCat/ALPHV menawarkan layanan profesional yang melengkapi kemampuan penyerang asli, termasuk pengembangan malware, layanan komando dan kontrol, situs kebocoran Tor, dukungan malware, dan bahkan layanan negosiasi korban.

Melihat Caesars Entertainment, jaringan kasino terbesar di AS, membayar tebusan sekitar $ 15 juta setelah terjadi pembobolan yang parah, kelompok penjahat siber akan menemukan motivasi yang cukup untuk mengeksplorasi peluang yang ada di hadapan mereka.

Apa yang bisa dilakukan?

Elemen pelatihan keamanan dan kewaspadaan yang jelas tidak boleh diabaikan, karena operasionalisasi licik penyerang terhadap data korban media sosial (LinkedIn) membantu mereka menipu operator Helpdesk TI MGM untuk mendapatkan vektor akses awal yang sangat penting itu.

Meminimalkan eksposur dan permukaan serangan adalah hal yang paling penting ketika menghadapi ancaman seperti ini, yang menggabungkan rekayasa sosial dan vishing, pengambilan kredensial, pembajakan akun cloud, dan pada akhirnya ransomware. Berikut ini beberapa kiat yang dapat membantu menangkis ancaman-ancaman canggih seperti ini:

- Mengurangi Radius Ledakan: Pisahkan aset sistem internal, baik di lokasi maupun di cloud. Bahkan dalam kasus-kasus di mana pelaku ancaman menyamar dan berhasil mengelabui jalan mereka ke dalam lingkungan perusahaan, jika Anda telah mengisolasi dan mengelompokkan sumber daya Anda dengan menggunakan prinsip-prinsip Zero Trust, Anda secara drastis membatasi pergerakan mereka dan meminimalkan permukaan serangan.

- Menghentikan Pengguna yang Disusupi dan Ancaman Orang Dalam: Memanfaatkan aplikasi inline dan pemeriksaan data, selain analisis perilaku yang ekstensif untuk mengidentifikasi dan menghentikan penyerang potensial - baik ancaman eksternal maupun orang dalam yang berniat jahat.

- Meminimalkan Permukaan Serangan Eksternal: Menghubungkan langsung pengguna dan permintaan akses ke aplikasi dan layanan untuk membatasi pergerakan lateral. Dalam kasus serangan MGM, pergerakan lateral antara Okta, Microsoft Azure, dan akhirnya server ESXi di lokasi memungkinkan terjadinya peretasan.

- Mencegah Kehilangan Data: Menerapkan data loss prevention secara inline di semua vektor ancaman potensial dan saluran kebocoran. Jika penyusup mendapatkan akses yang tidak sah, jika tindakan mereka terhadap data Anda dicegah, Anda bisa secara dramatis mengurangi dampak pelanggaran.

- Lakukan Audit dan Penilaian yang Sering: Audit keamanan siber secara teratur menilai kepatuhan dan mengungkapkan kesenjangan pengetahuan, serta menyoroti kelemahan dan kerentanan yang menjadi vektor akses awal yang sangat penting bagi penjahat siber.

- Terus Mendidik Karyawan: Vishing semakin meningkat sebagai senjata yang kuat di gudang penyerang. Banyak orang yang tidak menyadari vishing sebagai vektor ancaman, atau kerentanan mereka terhadap serangan vishing, membuat mereka lengah saat menanggapi panggilan telepon. Kurangnya kesadaran ini dapat membuat mereka rentan terhadap manipulasi.

Referensi:

- https://www.mandiant.com/resources/blog/unc3944-sms-phishing-sim-swapping-ransomware

- https://www.bleepingcomputer.com/news/security/mgm-casinos-esxi-servers-allegedly-encrypted-in-ransomware-attack/

- https://techcrunch.com/2023/09/14/mgm-cyberattack-outage-scattered-spider/

- https://www.bleepingcomputer.com/news/security/caesars-entertainment-confirms-ransom-payment-customer-data-theft/

Gunakan Skyhigh Security?

- Pantau aktivitas pengguna di Okta dan tinjau ancaman yang terdeteksi oleh Analisis Perilaku Pengguna dan Entitas (UEBA) dan algoritme pembelajaran mesin.

- Mendeteksi ancaman internal dan eksternal terhadap infrastruktur Microsoft Azure, selain menangkap semua aktivitas pengguna untuk mendukung investigasi forensik.

- Mengadopsi prinsip-prinsip Zero Trust untuk memungkinkan keamanan jaringan yang lebih ketat dan segmentasi aplikasi dan sumber daya pribadi, seperti Okta, Microsoft Azure, dan infrastruktur server VMware ESXi.

- Menolak transfer dan aktivitas data yang tidak sah, bahkan dari aplikasi internal melalui koneksi jarak jauh.

- Ukur risiko yang mungkin ditimbulkan pengguna terhadap layanan dan data cloud organisasi Anda.

- Menetapkan profil postur perangkat yang akan dinilai untuk permintaan koneksi.

- Memantau aktivitas secara terus menerus untuk mengetahui adanya anomali dan pelanggaran.

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Para penyerang mengumpulkan data melalui LinkedIn dan menargetkan personil senior MGM yang kemungkinan memiliki hak istimewa yang tinggi dalam infrastruktur Okta mereka.

- Mereka menggunakan informasi ini untuk melakukan serangan vishing (phishing suara) dengan menghubungi layanan Helpdesk TI MGM, menyamar sebagai korban, dan meminta Helpdesk TI untuk mengatur ulang permintaan Autentikasi Multi-Faktor dari pengguna yang menjadi korban.

- Setelah berhasil melakukan vishing, para pelaku ancaman melanjutkan untuk mengkompromikan sistem Okta MGM, mendapatkan hak istimewa administrator super ke lingkungan Okta dan Microsoft Azure mereka.

- Para pelaku mengklaim telah menyusup ke dalam jaringan MGM dengan jumlah data yang tidak disebutkan setelah berhasil masuk.

Menanggapi tim tanggap insiden MGM yang menghentikan server sinkronisasi Okta untuk mengusir para penyerang, perhatian dialihkan ke beberapa ratus server ESXi milik MGM yang menjadi tuan rumah bagi ribuan VM. VM ini mendukung ratusan sistem dan ribuan perangkat yang digunakan secara luas di fasilitas perhotelan dan perjudian mereka. - Hal ini memicu efek domino. Karena host ESXi dienkripsi secara berurutan, aplikasi-aplikasi mengalami kerusakan dalam sebuah reaksi berantai. Kunci kamar hotel menjadi tidak berfungsi, reservasi makan malam terganggu, sistem point-of-sale tidak dapat memproses pembayaran, tamu tidak dapat melakukan check-in atau check-out, dan mesin slot sama sekali tidak dapat diakses.