Sumber daya

INTELIJEN MENCERNA

Selalu Terhubung, Selalu Rentan: Kelemahan dari VPN dan Firewall Lawas

Kerentanan Palo Alto Network baru-baru ini mengekspos organisasi terhadap pergerakan ancaman lateral dan pelanggaran data

Oleh Rodman Ramezanian - Penasihat Keamanan Cloud Perusahaan

29 April 2024 7 Menit Dibaca

Setahun terakhir ini telah menjadi permainan yang terus menerus dengan kerentanan VPN, membuat organisasi yang menggunakan sistem akses jarak jauh yang sudah ketinggalan zaman menjadi terbuka lebar terhadap potensi serangan siber. Para peretas mengeksploitasi kelemahan kritis pada perangkat lunak sehari-hari, mulai dari VPN-seperti CVE Ivanti dengan tingkat keparahan tinggi dan peristiwa Fortinet FortiVPN-ke firewall seperti Palo Alto Networks PAN-OS dan aplikasi perpesanan seperti Telegram. Dengan mengizinkan pihak lawan mengambil kendali penuh atas perangkat melalui eksekusi kode jarak jauh atau memblokir akses ke perangkat dengan serangan Denial-of-Service (DoS), kerentanan ini membahayakan data berharga Anda.

Pada bulan Desember 2023, para peretas yang didukung pemerintah Tiongkok mengeksploitasi kerentanan zero-day (CVE-2023-46805 & CVE-2023-21887) pada produk Ivanti VPN, memungkinkan akses yang tidak sah melalui bypass otentikasi dan kendali jarak jauh melalui injeksi perintah jarak jauh. Bahkan setelah patch dirilis, penyerang menemukan kerentanan baru (CVE-2024-21888) untuk melewati perbaikan dan melanjutkan aktivitas jahat mereka.

Bulan Februari ini, Badan Keamanan Siber dan Infrastruktur AS (CISA) membunyikan alarm tentang serangan VPN lainnya. Kali ini, targetnya adalah peralatan keamanan Cisco ASA, yang menggabungkan kemampuan firewall, antivirus, pencegahan penyusupan, dan VPN virtual. Pelakunya adalah kerentanan yang diketahui (CVE-2020-3259) yang dieksploitasi oleh kelompok ransomware Akira, yang menyerang sistem Windows dan Linux. Organisasi kejahatan siber ini memanfaatkan pengaturan WebVPN/AnyConnect yang salah konfigurasi untuk mencuri data.

Kerentanan terbaru ini berasal dari Palo Alto Networks. Zero-day kritis ini, yang dilacak sebagai CVE-2024-3400, berdampak pada produk VPN GlobalProtect milik vendor tersebut. Celah keamanan kritis yang ditemukan di Palo Alto Networks PAN-OS memungkinkan penyerang untuk mendapatkan kontrol penuh dengan hak akses root dari firewall itu sendiri dan konektivitas VPN yang difasilitasinya, semuanya tanpa memerlukan nama pengguna dan kata sandi. Sederhananya, ancaman zero-day ini memiliki skor keparahan tertinggi: 10 dari 10.

Dalam artikel penemuan awal yang dirilis oleh Volexity, penelitian tersebut menemukan bahwa penyerang berfokus pada mengekspor data konfigurasi dari perangkat dan kemudian memanfaatkannya sebagai titik masuk untuk bergerak secara lateral di dalam organisasi yang ditargetkan.

Serangan berulang-ulang yang menggunakan eksploitasi zero-day ini menyoroti tren yang mengkhawatirkan: masalahnya terletak pada arsitektur VPN yang sudah ketinggalan zaman, bukan pada vendor tertentu.

Mengapa insiden-insiden ini terjadi?

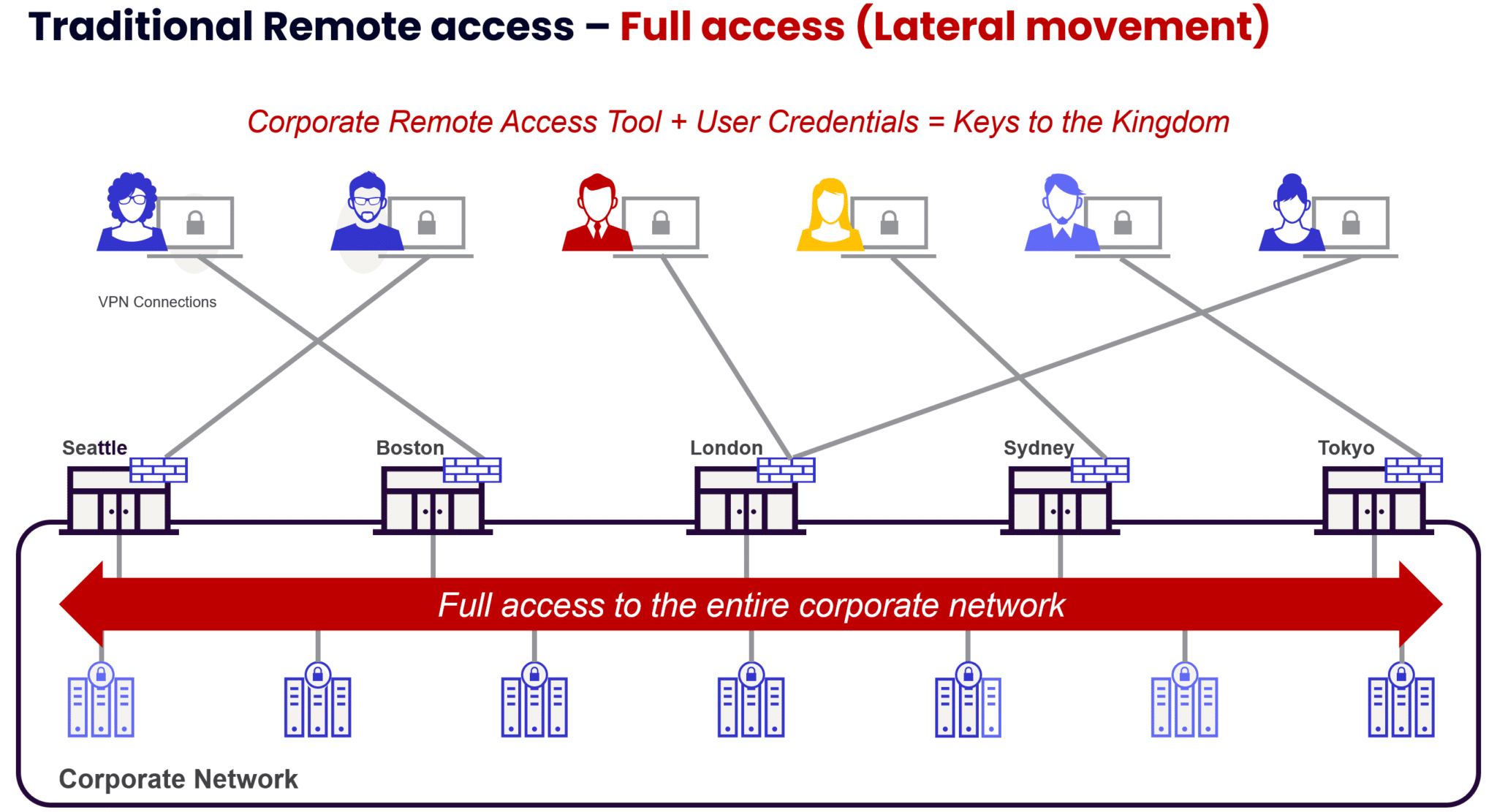

Selama beberapa tahun terakhir, produk SSL VPN telah menjadi sasaran dari berbagai macam pelaku ancaman, baik itu penjahat siber yang bermotivasi finansial maupun peretas negara. Bagaimana Anda menjelaskan fenomena ini? Jawabannya relatif sederhana: SSL VPN dapat berfungsi sebagai titik masuk untuk mengakses harta karun berupa data perusahaan yang berharga. VPN SSL menyediakan jalur langsung ke dalam jaringan perusahaan, menjadikannya tempat pementasan yang berharga untuk serangan lebih lanjut.

Lonjakan pekerjaan jarak jauh setelah pandemi COVID-19 telah mengubah SSL VPN menjadi pedang bermata dua. Karena mudah diakses, penyerang dapat mengeksploitasi kerentanan pekerja jarak jauh terhadap phishing dan serangan rekayasa sosial lainnya.

Kerentanan VPN dan firewall baru-baru ini, seperti kelemahan Palo Alto Networks GlobalProtect, menyoroti tren lain yang mengkhawatirkan. Ini bukan tentang menunjuk pada vendor tertentu. Melainkan, ini adalah tentang cacat desain mendasar pada teknologi ini. Organisasi perlu menyadari bahwa aset yang berhadapan dengan internet seperti firewall dan VPN merupakan target utama untuk pembobolan. Setelah penyerang mendapatkan akses, arsitektur lama tradisional memungkinkan mereka untuk bergerak bebas di dalam jaringan, mencuri data sensitif dan mengkompromikan aplikasi penting.

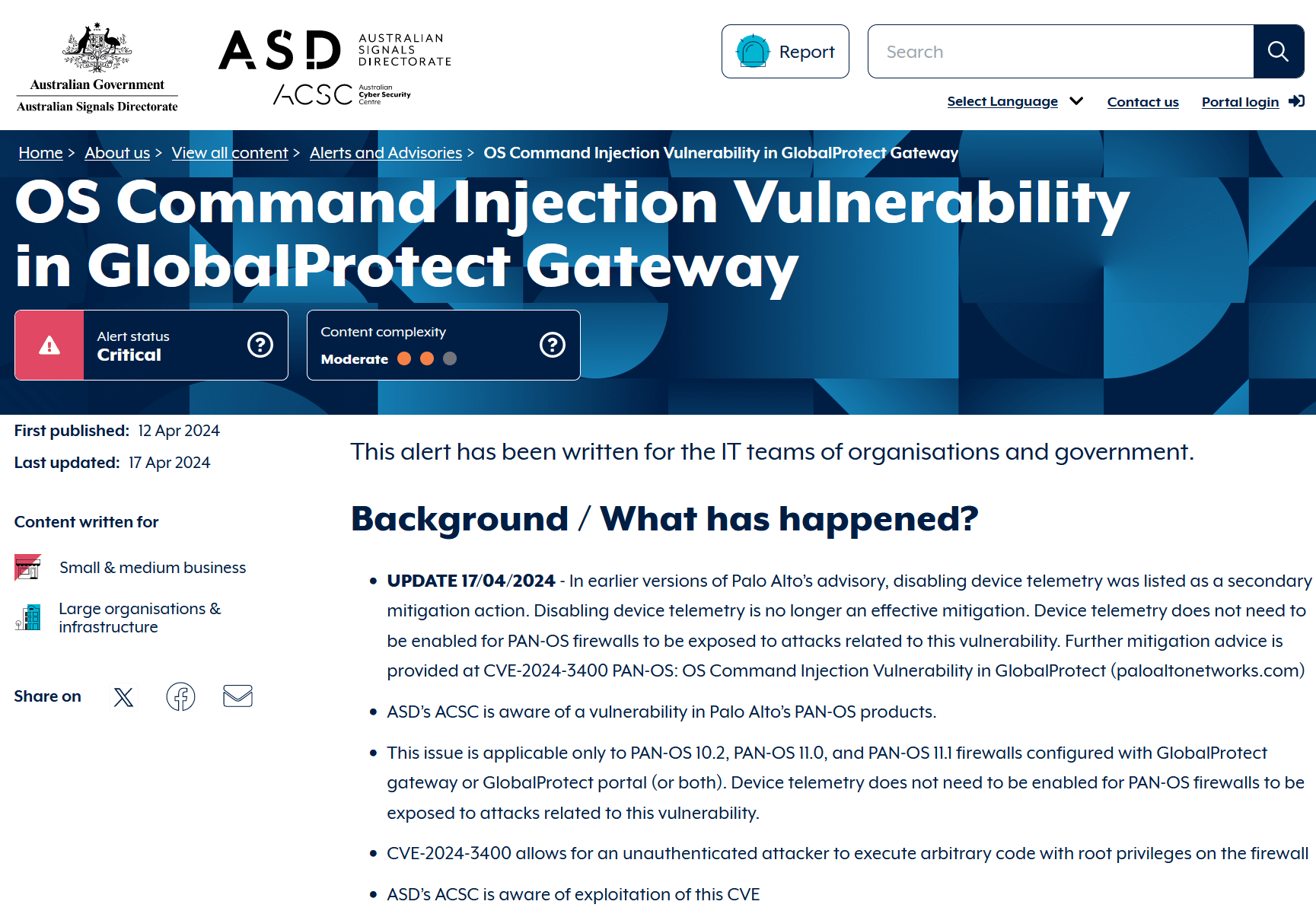

Badan Keamanan Siber dan Infrastruktur AS (CISA ) dan Pusat Keamanan Siber Australia (ACSC) telah menerbitkan panduan yang merekomendasikan agar organisasi dari semua ukuran - terutama yang ada di pemerintahan - bertindak cepat karena parahnya kerentanan. Artikel-artikel ini menyertakan sumber daya tambahan untuk membantu menambal dan membatasi paparan jika memungkinkan.

Menambal kerentanan tetaplah penting, tetapi untuk pertahanan yang benar-benar proaktif terhadap serangan zero-day, arsitektur Zero Trust menawarkan keuntungan yang paling signifikan.

Ada sejumlah langkah mendasar untuk membantu membatasi pencahayaan:

- Meminimalkan titik serangan: Membuat aplikasi penting dan VPN yang rentan tidak terlihat saat online untuk mencegah pelanggaran awal.

- Membatasi pelanggaran: Menghubungkan pengguna secara langsung ke aplikasi untuk meminimalkan kerusakan akibat sistem yang disusupi.

- Hentikan ancaman di pintu gerbang: Periksa semua lalu lintas secara terus menerus untuk memblokir ancaman yang muncul secara otomatis.

- Batasi hak akses: Berikan pengguna hanya akses yang mereka perlukan untuk mencegah tindakan yang tidak sah.

"Zero Trust" telah menjadi kata kunci dalam bidang keamanan, tetapi, jika dilakukan dengan benar, ini adalah pendekatan yang memiliki nilai nyata. Dengan menerapkan prinsip-prinsip Zero Trust dan arsitektur yang mendasarinya, perusahaan dapat secara efektif mengatasi risiko keamanan yang mengganggu jaringan tradisional, termasuk eksposur serius dari kerentanan pada produk firewall dan VPN.

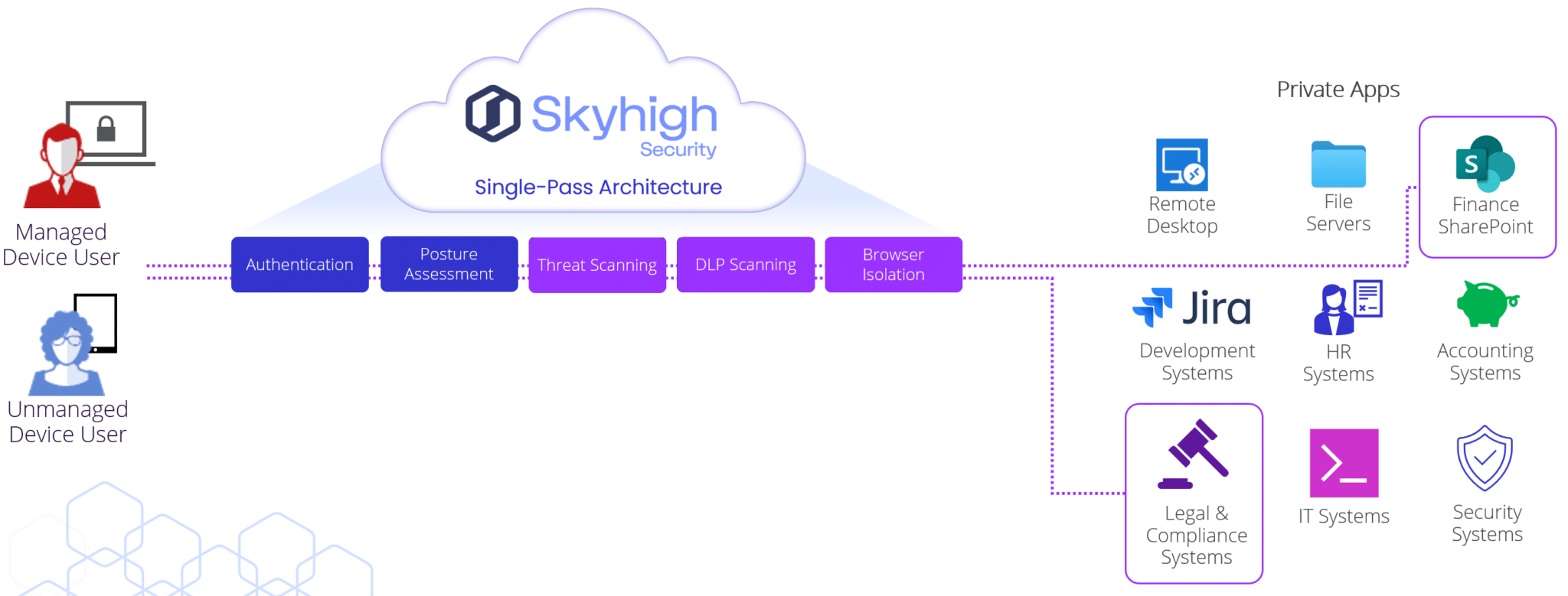

Jika Anda bisa meminimalkan ketergantungan pada VPN dan dengan demikian meniadakan risiko terekspos lagi oleh kerentanan lain, mengapa tidak menjelajahi opsi itu? Zero Trust membuang buku pedoman yang lama. Tidak seperti jaringan tradisional yang diamankan oleh firewall dan VPN, Zero Trust tidak bergantung pada "zona tepercaya" pusat. Sebaliknya, ini menciptakan koneksi aman secara langsung antara pengguna dan sumber daya spesifik yang mereka butuhkan. Ini lebih dari sekadar pengguna dan aplikasi. Zero Trust dapat menghubungkan beban kerja, kantor cabang, pekerja jarak jauh, bahkan sistem kontrol industri.

Skyhigh Security memungkinkan hal ini dengan memfasilitasi koneksi yang aman ke aplikasi yang diotorisasi daripada mengarahkan pengguna atau perangkat yang meminta ke jaringan perusahaan. Setiap pengguna, perangkat, dan koneksi diverifikasi secara terus menerus sebelum akses diberikan ke sumber daya yang sensitif. Kepercayaan tidak pernah diberikan secara default, memastikan keamanan dan integritas data setiap saat, tanpa mengorbankan ketersediaan atau kinerja bagi pengguna Anda.

Saatnya para pemimpin keamanan merangkul Zero Trust. Pendekatan berbasis cloud ini memperkecil permukaan serangan dengan menghilangkan kerentanan yang terkait dengan firewall, VPN, dan teknologi lawas lainnya. Dengan menolak titik masuk penyerang, Zero Trust menciptakan pertahanan yang lebih kuat dan postur keamanan yang lebih kuat.

Referensi:

- https://www.cisa.gov/news-events/alerts/2024/04/12/palo-alto-networks-releases-guidance-vulnerability-pan-os-cve-2024-3400

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/os-command-injection-vulnerability-in-globalprotect-gateway

- https://security.paloaltonetworks.com/CVE-2024-3400

- https://therecord.media/vpn-zero-day-palo-alto-networks

Mengapa Menggunakan Skyhigh Security?

- Mengadopsi prinsip-prinsip Zero Trust untuk memungkinkan keamanan jaringan yang lebih ketat dan segmentasi aplikasi dan sumber daya pribadi.

- Tentukan profil perangkat dan penilaian postur untuk perangkat terkelola dan tidak terkelola yang meminta akses ke sumber daya perusahaan, baik secara internal maupun eksternal.

- Aktifkan audit konfigurasi untuk menemukan dan memantau layanan yang terpapar pada akses tidak terbatas.

- Mengevaluasi aktivitas pengguna di luar login awal untuk memasukkan pergerakan pengguna, perilaku, akses ke layanan perusahaan, lokasi, dan banyak potensi anomali lainnya.

- Blokir perangkat yang tidak dikelola, terapkan Autentikasi Multi-Faktor, dan banyak kebijakan akses kontekstual lainnya untuk membantu menghentikan penggunaan kembali kredensial aplikasi cloud yang dicuri.

- Menyelaraskan ancaman, anomali, dan insiden dengan kerangka kerja MITRE ATT&CK untuk memandu analis SOC dalam melakukan investigasi.

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Kerentanan kritis dengan skor CVSS tertinggi yaitu 10 dari 10 telah ditemukan di Palo Alto Networks PAN-OS, yang digunakan untuk mengoperasikan fitur firewall dan VPN.

- Kerentanan ini memungkinkan penyerang jarak jauh yang tidak terautentikasi untuk mendapatkan hak akses root pada produk dan mengambil kendali penuh atas produk tersebut. Menurut Palo Alto Networks, kerentanan ini secara aktif dieksploitasi di alam liar saat ini.

- Para penyerang menggunakan firewall Palo Alto Networks sebagai pintu masuk untuk bergerak secara lateral di dalam organisasi yang ditargetkan.

- Penelitian dan intelijen industri telah menemukan ribuan contoh di mana kerentanan pada produk ini mengekspos organisasi terhadap ancaman zero-day di seluruh dunia.

- Dalam satu contoh yang ditemukan oleh para peneliti industri, seorang penyerang memanfaatkan akun layanan istimewa yang disusupi di firewall Palo Alto Networks untuk mendapatkan akses ke jaringan internal melalui protokol server message block (SMB).