संसाधन

इंटेलिजेंस डाइजेस्ट

एमजीएम रिसॉर्ट्स साइबर हमला-क्लाउड से कैसीनो फर्श तक

चुभने वाली सोशल इंजीनियरिंग और रैंसमवेयर हमलों के हाथों व्यापक व्यवधान

रोडमैन रामेज़ानियन द्वारा - ग्लोबल क्लाउड थ्रेट लीड

18 अक्टूबर, 2023 7 मिनट पढ़ें

एमजीएम रिसॉर्ट्स इंटरनेशनल को लक्षित करने वाले हालिया साइबर घुसपैठ ने संवेदनशील डेटा की सुरक्षा और उजागर कमजोरियों के आसपास के मुद्दों को रेखांकित किया है जो आधुनिक संगठन आज के खतरे के परिदृश्य में सामना करते हैं।

एमजीएम रिसॉर्ट्स, प्रतिष्ठित लास वेगास स्ट्रिप के साथ कई प्रसिद्ध होटलों और कैसीनो के संचालक, जिसमें बेलाजियो, एरिया और कॉस्मोपॉलिटन शामिल हैं, ने साइबर हमलों को तेज करने के जवाब में व्यापक नेटवर्क शटडाउन शुरू किया। इसने अपने होटल और कैसीनो संपत्तियों में महत्वपूर्ण व्यवधान पैदा किए, मेहमानों को अनुपलब्ध एटीएम और स्लॉट मशीनों से लेकर खराब कमरे के डिजिटल कुंजी कार्ड और इलेक्ट्रॉनिक भुगतान प्रणाली तक के मुद्दों का सामना करना पड़ा।

अपराधी? सोशल इंजीनियरिंग के लिए एक आदत के साथ साइबर अपराधी। उन्होंने साइबर सुरक्षा हलकों में एक अद्वितीय विशेषता के लिए मान्यता प्राप्त की है - अंग्रेजी भाषा के साथ उनकी धाराप्रवाह प्रवीणता, उन्हें अधिकांश साइबर अपराध समूहों से अलग करती है जिनके अंग्रेजी कौशल आमतौर पर कम होते हैं।

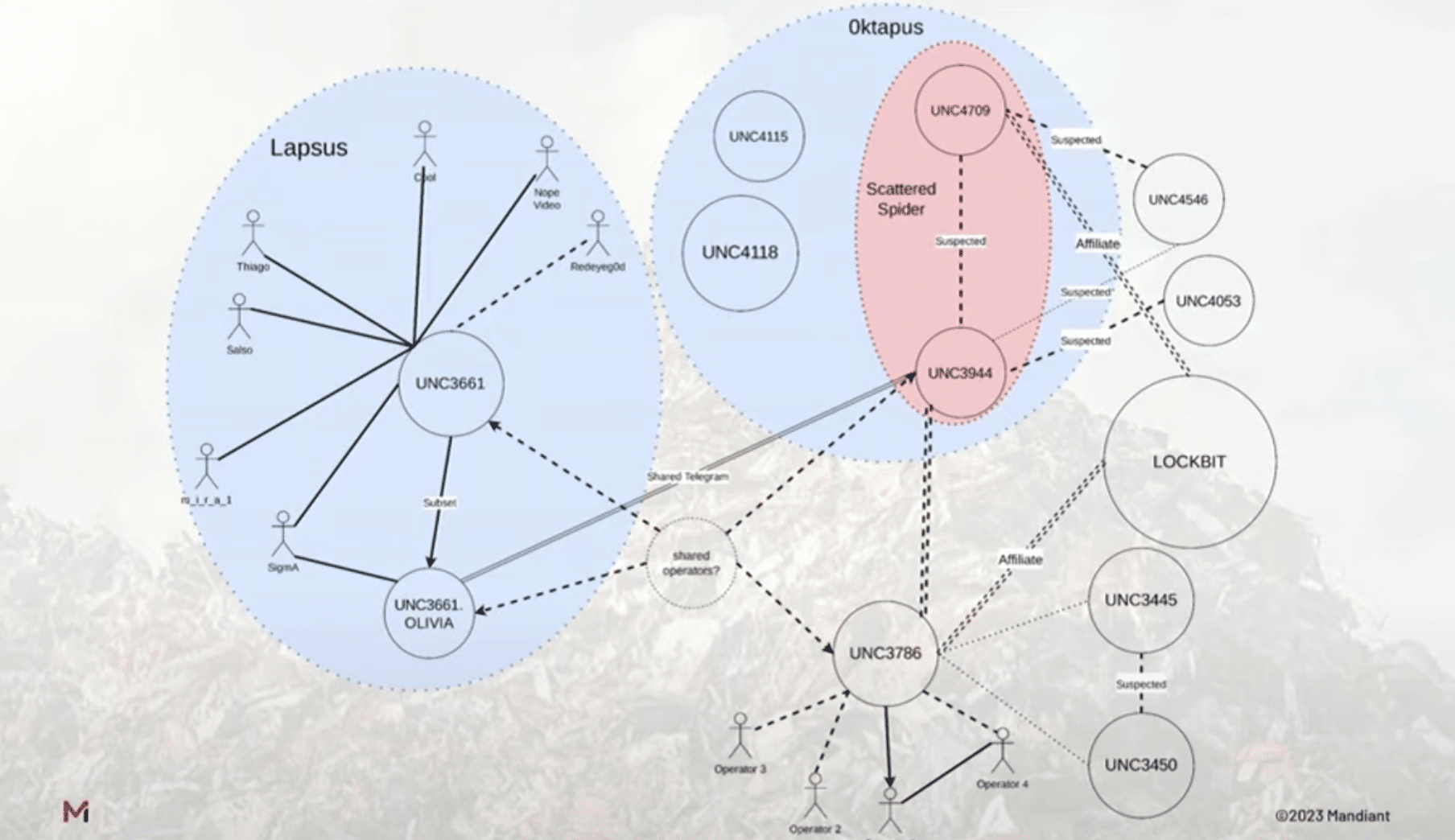

दिलचस्प बात यह है कि उनकी तुलनीय रणनीति, तकनीकों और प्रक्रियाओं (टीटीपी) के लिए धन्यवाद, मैंडिएंट के शोधकर्ताओं ने बिखरे हुए स्पाइडर और लैप्सस $ हैकिंग समूह के बीच एक संबंध का पता लगाया है, जो समान टीम रचनाओं और दृष्टिकोणों को साझा करते हैं (चित्र 1 देखें)।

उनका ट्रेडक्राफ्ट? एक चतुराई से निष्पादित सोशल इंजीनियरिंग पैंतरेबाज़ी ने आंतरिक हेल्पडेस्क के माध्यम से मल्टीफैक्टर प्रमाणीकरण (एमएफए) अनुरोधों को रीसेट करने की सुविधा के लिए एक वरिष्ठ एमजीएम उपयोगकर्ता की लिंक्डइन प्रोफ़ाइल का उपयोग करते हुए प्रारंभिक पहुंच के लिए अपना मार्ग प्रशस्त किया।

इस मामले पर कई सुरक्षा रिपोर्टों के अनुसार, अपराधियों ने "इनबाउंड फेडरेशन" नामक सुविधा का उपयोग करके अपने ओक्टा किरायेदार में एक अतिरिक्त पहचान प्रदाता (आईडीपी) स्थापित करके एमजीएम के नेटवर्क के भीतर दृढ़ता स्थापित की। हालांकि यह आमतौर पर संगठनात्मक विलय और अधिग्रहण के दौरान त्वरित कनेक्शन और एकीकरण के लिए उपयोग किया जाता है, इस उदाहरण में, धमकी देने वाले अभिनेताओं ने पीड़ित के नेटवर्क पर अपनी पकड़ बढ़ाने के लिए इसका फायदा उठाया।

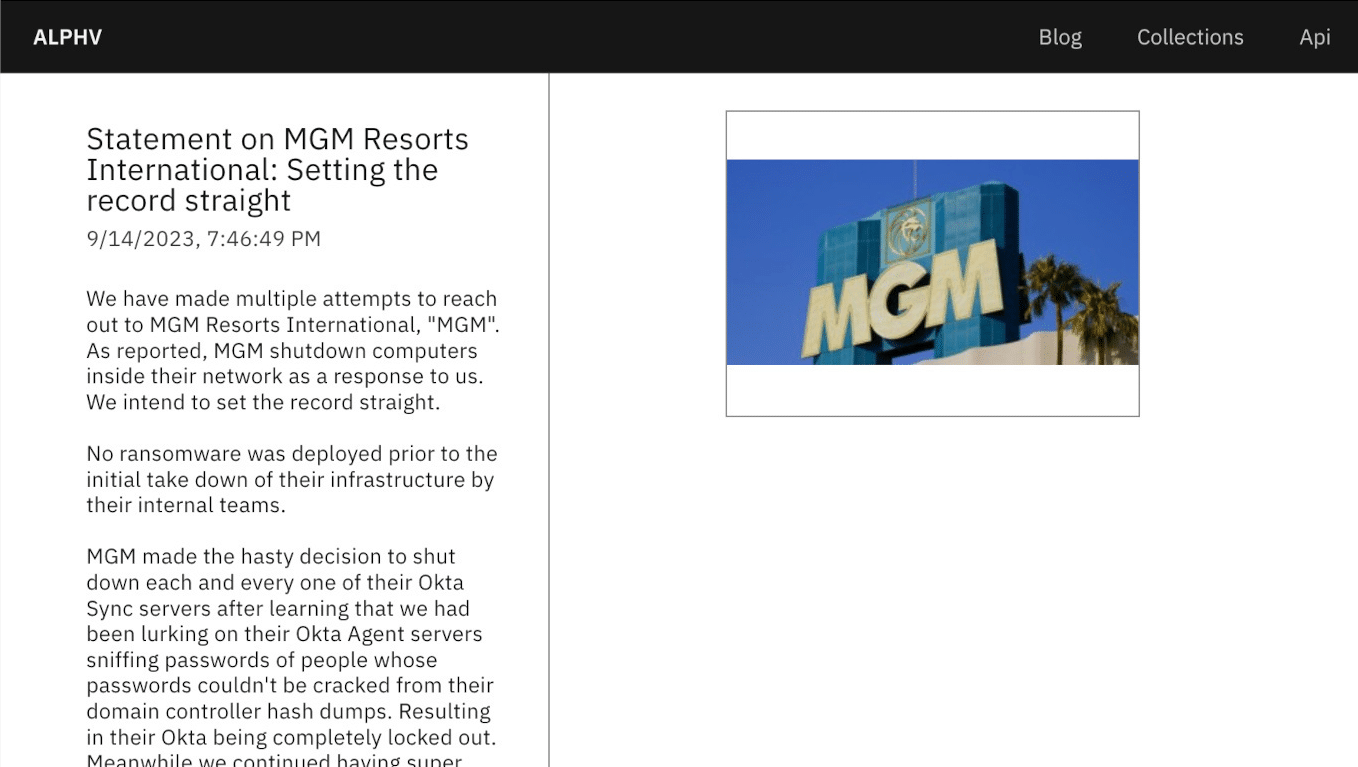

उस बिंदु से, हमलावरों ने MGM के Okta और Microsoft Azure क्लाउड वातावरण का प्रभार लिया, न केवल पहचान और एक्सेस प्रबंधन (IAM) प्लेटफ़ॉर्म-प्रबंधित अनुप्रयोगों बल्कि उनकी क्लाउड संपत्तियों की भी कमान संभाली। एमजीएम साइबर सुरक्षा कर्मियों द्वारा ओक्टा सर्वर सिंक्रनाइज़ेशन बंद करने के बाद भी, हैकर्स नेटवर्क के भीतर बने रहे, जैसा कि उनके बयान में पुष्टि की गई है (चित्र 2 देखें).² उन्होंने एमजीएम के ओक्टा पर्यावरण पर सुपर प्रशासक विशेषाधिकार और एमजीएम के माइक्रोसॉफ्ट एज़ूर किरायेदार के लिए वैश्विक प्रशासक अनुमतियों को बनाए रखने का दावा किया।

अंततः, उन्होंने सैकड़ों ESXi सर्वरों को एन्क्रिप्ट किया, जिसमें हजारों VMs थे जो कई आतिथ्य प्रणालियों का समर्थन करते थे, जिससे व्यापक कहर बरपा था। चूंकि ESXi मेजबानों को क्रमिक रूप से एन्क्रिप्ट किया गया था, इसलिए एप्लिकेशन उत्तराधिकार में दुर्घटनाग्रस्त हो गए। इसके कारण निष्क्रिय स्लॉट मशीनें, बेकार होटल के कमरे की चाबियाँ, बाधित रात्रिभोज आरक्षण, गैर-परिचालन बिंदु-बिक्री प्रणाली, और मेहमान चेक इन या आउट करने में असमर्थ थे।

ये घटनाएं क्यों होती हैं?

रैंसमवेयर हमलों ने पारंपरिक रूप से विविध तरीकों को नियोजित किया है, जैसे फ़िशिंग, क्रेडेंशियल चोरी, भेद्यता शोषण, और बहुत कुछ।

सोशल इंजीनियरिंग, या अधिक विशेष रूप से इस मामले में, विशिंग (वॉयस फ़िशिंग) हाल के वर्षों में कई कारणों से अधिक प्रभावी हो गया है:

- उन्नत स्पूफिंग तकनीक: हमलावर फोन नंबरों को धोखा देने में माहिर हो गए हैं ताकि यह प्रकट हो सके कि उनकी कॉल वैध स्रोतों से आ रही है। यह व्यक्तियों को उन कॉलों का जवाब देने में धोखा दे सकता है जिन्हें वे अन्यथा अनदेखा कर सकते हैं।

- सोशल इंजीनियरिंग: विशिंग हमलों में अक्सर सोशल इंजीनियरिंग रणनीति को समझाने में शामिल होता है। हमलावर विभिन्न स्रोतों से व्यक्तिगत जानकारी इकट्ठा करते हैं - इस मामले में, एक वरिष्ठ एमजीएम स्टाफ सदस्य की लिंक्डइन प्रोफाइल - अपनी कॉल को और अधिक ठोस बनाने के लिए।

- निष्पादन में आसानी: विशिंग हमलों को अपेक्षाकृत कम तकनीकी कौशल और संसाधनों के साथ निष्पादित किया जा सकता है। इस पहुंच का मतलब है कि खतरे वाले अभिनेताओं की एक विस्तृत श्रृंखला ऐसे हमलों में संलग्न हो सकती है।

- दूरस्थ कार्य: दूरस्थ कार्य के उदय ने संचार के लिए फोन और वीडियो कॉल पर अधिक निर्भरता पैदा की है। हमलावरों ने बदलते संचार परिदृश्य का फायदा उठाने के लिए इस अवसर को जब्त कर लिया है।

आईएएम प्लेटफार्मों को लक्षित करना खतरे के अभिनेताओं द्वारा नियोजित एक प्रसिद्ध रणनीति है, जो उन्हें संगठनों तक लगातार पहुंच प्रदान करता है और सिस्टम में अपने विशेषाधिकारों का विस्तार करता है, जिसके परिणामस्वरूप नुकसान में वृद्धि होती है। यह रणनीति उपन्यास से बहुत दूर है, लेकिन एक जो मजबूत पहुंच वाले पैर जमाने की मांग करने वाले हमलावरों के लिए जबरदस्त मूल्य पैदा करती है।

एक बार जब खतरे के अभिनेताओं की खोज और ध्यान दिया गया, तो एमजीएम के ओक्टा सिंक सर्वर को समाप्त कर दिया गया, और ब्लैककैट/एएलपीएचवी रैंसमवेयर समूह की बदौलत हमले का रैंसमवेयर चरण चल रहा था। रैंसमवेयर-एज़-ए-सर्विस (RaaS) आपराधिक आपूर्ति श्रृंखला के भीतर एक संपन्न उद्योग है। एसएएएस अनुप्रयोगों पर वैध व्यवसाय कैसे निर्भर करते हैं, इसी तरह, ब्लैककैट / एएलपीएचवी जैसे आपराधिक समूह पेशेवर सेवाएं प्रदान करते हैं जो मूल हमलावर की क्षमताओं के पूरक हैं, जिसमें मैलवेयर विकास, कमांड-एंड-कंट्रोल सेवाएं, टोर लीक साइटें, मैलवेयर समर्थन और यहां तक कि पीड़ित बातचीत सेवाएं भी शामिल हैं।

सबसे बड़ी अमेरिकी कैसीनो श्रृंखला कैसर एंटरटेनमेंट को देखकर, एक गंभीर उल्लंघन के बाद फिरौती में लगभग $ 15 मिलियन का भुगतान करते हुए, साइबर आपराधिक समूहों को उनके सामने अवसरों का पता लगाने के लिए पर्याप्त प्रेरणा मिलेगी।

क्या किया जा सकता है?

सुरक्षा प्रशिक्षण और सतर्कता के स्पष्ट तत्व को बिल्कुल छूट नहीं दी जानी चाहिए, क्योंकि सोशल मीडिया (लिंक्डइन) पीड़ित डेटा के हमलावर के चालाक संचालन ने उन्हें एमजीएम आईटी हेल्पडेस्क ऑपरेटरों को उस सभी महत्वपूर्ण प्रारंभिक पहुंच वेक्टर को उतारने में मदद की।

इस तरह के खतरों का सामना करते समय एक्सपोज़र और हमले की सतहों को कम करना सर्वोपरि है, सोशल इंजीनियरिंग और विशिंग, क्रेडेंशियल हार्वेस्टिंग, क्लाउड अकाउंट हाईजैक और अंततः रैंसमवेयर का संयोजन। यहां कुछ युक्तियां दी गई हैं जो इन जैसे परिष्कृत खतरों को दूर करने में मदद कर सकती हैं:

- ब्लास्ट त्रिज्या कम करें: आंतरिक सिस्टम संपत्तियों को अलग करें, चाहे परिसर में या क्लाउड में। यहां तक कि ऐसे मामलों में जहां धमकी देने वाले अभिनेता प्रतिरूपण करते हैं और सफलतापूर्वक कॉर्पोरेट वातावरण में अपना रास्ता बनाते हैं, यदि आपने शून्य ट्रस्ट सिद्धांतों का उपयोग करके अपने संसाधनों को अलग और खंडित किया है, तो आप उनके आंदोलनों को काफी हद तक प्रतिबंधित कर रहे हैं और हमले की सतह को कम कर रहे हैं।

- समझौता किए गए उपयोगकर्ताओं और अंदरूनी खतरों को रोकें: संभावित हमलावरों की पहचान करने और उन्हें रोकने के लिए व्यापक व्यवहार विश्लेषण के अलावा इनलाइन एप्लिकेशन और डेटा निरीक्षण का उपयोग करें - चाहे बाहरी खतरे या दुर्भावनापूर्ण इरादे वाले अंदरूनी सूत्र।

- बाहरी हमले की सतह को कम करें: पार्श्व आंदोलन को प्रतिबंधित करने के लिए उपयोगकर्ताओं को सीधे लिंक करें और अनुप्रयोगों और सेवाओं तक पहुंच अनुरोध करें। MGM के हमले के मामले में, Okta, Microsoft Azure और अंत में आधार ESXi सर्वर के बीच बाद में चलते हुए हैक को संभव बनाया।

- डेटा हानि रोकें: इनलाइन परिनियोजित करें data loss prevention सभी संभावित खतरे वैक्टर और रिसाव चैनलों के पार। अनधिकृत पहुंच प्राप्त करने वाले घुसपैठिए की दुर्भाग्यपूर्ण घटना में, यदि आपके डेटा पर उनके कार्यों को रोका जाता है, तो आप उल्लंघनों के प्रभावों को नाटकीय रूप से कम कर सकते हैं।

- बार-बार ऑडिट और आकलन करना: नियमित साइबर सुरक्षा ऑडिट अनुपालन का आकलन करते हैं और ज्ञान अंतराल को प्रकट करते हैं, साथ ही कमजोरियों और कमजोरियों को उजागर करते हैं जो साइबर अपराधियों के लिए सभी महत्वपूर्ण प्रारंभिक पहुंच वेक्टर प्रदान करते हैं।

- कर्मचारियों को लगातार शिक्षित करना: हमलावरों के शस्त्रागार में विशिंग एक मजबूत हथियार के रूप में तेज हो रहा है। बहुत से व्यक्ति खतरे के वेक्टर के रूप में विशिंग से अनजान हैं, या हमलों को रोकने के लिए उनकी संवेदनशीलता, जिससे उन्हें फोन कॉल का जवाब देते समय अपने गार्ड को निराश करना पड़ता है। जागरूकता की यह कमी उन्हें हेरफेर के प्रति संवेदनशील बना सकती है।

संदर्भ:

- https://www.mandiant.com/resources/blog/unc3944-sms-phishing-sim-swapping-ransomware

- https://www.bleepingcomputer.com/news/security/mgm-casinos-esxi-servers-allegedly-encrypted-in-ransomware-attack/

- https://techcrunch.com/2023/09/14/mgm-cyberattack-outage-scattered-spider/

- https://www.bleepingcomputer.com/news/security/caesars-entertainment-confirms-ransom-payment-customer-data-theft/

प्रयोग Skyhigh Security?

- ओक्टा में उपयोगकर्ता गतिविधि की निगरानी करें और उपयोगकर्ता और इकाई व्यवहार विश्लेषण (यूईबीए) और मशीन लर्निंग एल्गोरिदम द्वारा पता लगाए गए खतरों की समीक्षा करें।

- फोरेंसिक जांच का समर्थन करने के लिए सभी उपयोगकर्ता गतिविधि कैप्चर करने के अलावा, Microsoft Azure संरचना के लिए आंतरिक और बाहरी खतरों का पता लगाएं।

- सख्त नेटवर्क सुरक्षा और निजी ऐप्स और संसाधनों, जैसे Okta, Microsoft Azure और VMware ESXi सर्वर इन्फ्रास्ट्रक्चर के विभाजन को सक्षम करने के लिए शून्य ट्रस्ट सिद्धांतों को अपनाएं।

- अनधिकृत डेटा स्थानांतरण और गतिविधियों से इनकार करें , यहां तक कि दूरस्थ कनेक्शन के माध्यम से आंतरिक अनुप्रयोगों से भी।

- उन जोखिमों का मूल्यांकन करें जो उपयोगकर्ता आपके संगठन की क्लाउड सेवाओं और डेटा के लिए उत्पन्न कर सकता है.

- कनेक्शन अनुरोधों के लिए मूल्यांकन किए जाने वाले डिवाइस आसन प्रोफाइल स्थापित करें।

- विसंगतियों और उल्लंघनों के लिए गतिविधियों की लगातार निगरानी करें।

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- हमलावरों ने लिंक्डइन के माध्यम से डेटा एकत्र किया और वरिष्ठ एमजीएम कर्मियों को लक्षित किया, जिनके पास उनके ओक्टा बुनियादी ढांचे में उच्च विशेषाधिकार होने की संभावना है।

- उन्होंने इस जानकारी का उपयोग एमजीएम आईटी हेल्पडेस्क सेवाओं से संपर्क करके, विशेषाधिकार प्राप्त पीड़ित (पीड़ितों) का प्रतिरूपण करके और पीड़ित उपयोगकर्ता (ओं) के मल्टी-फैक्टर प्रमाणीकरण अनुरोधों को रीसेट करने के लिए आईटी हेल्पडेस्क से पूछकर विशिंग (वॉयस फ़िशिंग) हमले करने के लिए किया।

- सफलतापूर्वक विशिंग करने पर, धमकी देने वाले अभिनेताओं ने एमजीएम के ओक्टा सिस्टम से समझौता करने के लिए आगे बढ़े, अपने ओक्टा और माइक्रोसॉफ्ट एज़्योर वातावरण में सुपर प्रशासक विशेषाधिकार प्राप्त किए।

- अपराधियों ने दावा किया कि एक बार अंदर एमजीएम के नेटवर्क से डेटा की एक अनिर्दिष्ट मात्रा को बाहर निकाल दिया गया था।

एमजीएम की घटना प्रतिक्रिया टीमों ने हमलावरों को बाहर निकालने के लिए ओक्टा सिंक सर्वर को समाप्त करने के जवाब में, कई सौ एमजीएम के स्वामित्व वाले ईएसएक्सआई सर्वरों पर ध्यान स्थानांतरित कर दिया गया जो हजारों वीएम की मेजबानी करते थे। इन वीएम ने सैकड़ों प्रणालियों और हजारों उपकरणों का व्यापक रूप से उनके आतिथ्य और जुआ सुविधाओं में उपयोग किया जाता है। - इसने एक डोमिनोज़ प्रभाव शुरू किया। जैसा कि ESXi होस्ट क्रमिक रूप से एन्क्रिप्ट किए गए थे, एप्लिकेशन एक चेन रिएक्शन में क्रैश हो गए। होटल के कमरे की चाबियाँ गैर-कार्यात्मक हो गईं, रात के खाने के आरक्षण बाधित हो गए, पॉइंट-ऑफ-सेल सिस्टम भुगतान की प्रक्रिया नहीं कर सके, मेहमान चेक इन या आउट नहीं कर सके, और स्लॉट मशीन पूरी तरह से दुर्गम थीं।