संसाधन

इंटेलिजेंस डाइजेस्ट

हमेशा जुड़ा हुआ, हमेशा कमजोर: विरासत वीपीएन और फायरवॉल का नकारात्मक पक्ष

पालो ऑल्टो नेटवर्क की हालिया भेद्यता संगठनों को पार्श्व खतरे के आंदोलन और डेटा उल्लंघनों के लिए उजागर करती है

रोडमैन रामेज़ानियन द्वारा - एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार

29 अप्रैल, 2024 7 मिनट पढ़ें

पिछला साल वीपीएन कमजोरियों के साथ अजीब-ए-तिल का एक निरंतर खेल रहा है, जो संगठनों को छोड़कर पुरानी रिमोट एक्सेस सिस्टम का उपयोग संभावित साइबर हमलों के लिए खुला है। हैकर्स वीपीएन से लेकर हाई-गंभीरता इवांती सीवीई और फोर्टिनेट फोर्टिवीपीएन इवेंट्स जैसे रोजमर्रा के सॉफ्टवेयर में महत्वपूर्ण खामियों का फायदा उठा रहे हैं- पालो ऑल्टो नेटवर्क्स पैन-ओएस जैसे फायरवॉल और टेलीग्राम जैसे मैसेजिंग एप्लिकेशन तक। विरोधियों को रिमोट कोड निष्पादन के माध्यम से उपकरणों का पूर्ण नियंत्रण लेने या डिनायल-ऑफ-सर्विस (DoS) हमलों वाले उपकरणों तक पहुंच को अवरुद्ध करने की अनुमति देकर, ये कमजोरियां आपके मूल्यवान डेटा को जोखिम में डालती हैं।

दिसंबर 2023 में, चीनी राज्य-समर्थित हैकर्स ने Ivanti VPN उत्पादों में शून्य-दिन की कमजोरियों (CVE-2023-46805 & CVE-2023-21887) का फायदा उठाया, जिससे प्रमाणीकरण बाईपास और रिमोट कमांड इंजेक्शन के माध्यम से रिमोट कंट्रोल के माध्यम से अनधिकृत पहुंच को सक्षम किया गया। पैच जारी होने के बाद भी, हमलावरों को नई कमजोरियां मिलीं (CVE-2024-21888) फिक्स को बायपास करने और अपनी दुर्भावनापूर्ण गतिविधियों को जारी रखने के लिए।

इस फरवरी में, यूएस साइबर सिक्योरिटी एंड इंफ्रास्ट्रक्चर सिक्योरिटी एजेंसी (सीआईएसए) ने एक और वीपीएन हमले के बारे में अलार्म बजाया। इस बार, लक्ष्य सिस्को एएसए सुरक्षा उपकरण था, जो फ़ायरवॉल, एंटीवायरस, घुसपैठ की रोकथाम और आभासी वीपीएन क्षमताओं को जोड़ती है। अपराधी एक ज्ञात भेद्यता (CVE-2020-3259) था जिसका शोषण अकीरा रैंसमवेयर समूह द्वारा किया गया था, जो विंडोज और लिनक्स सिस्टम दोनों पर हमला करता है। साइबर अपराध संगठन ने डेटा चोरी करने के लिए गलत कॉन्फ़िगर किए गए WebVPN/AnyConnect सेटअप का लाभ उठाया।

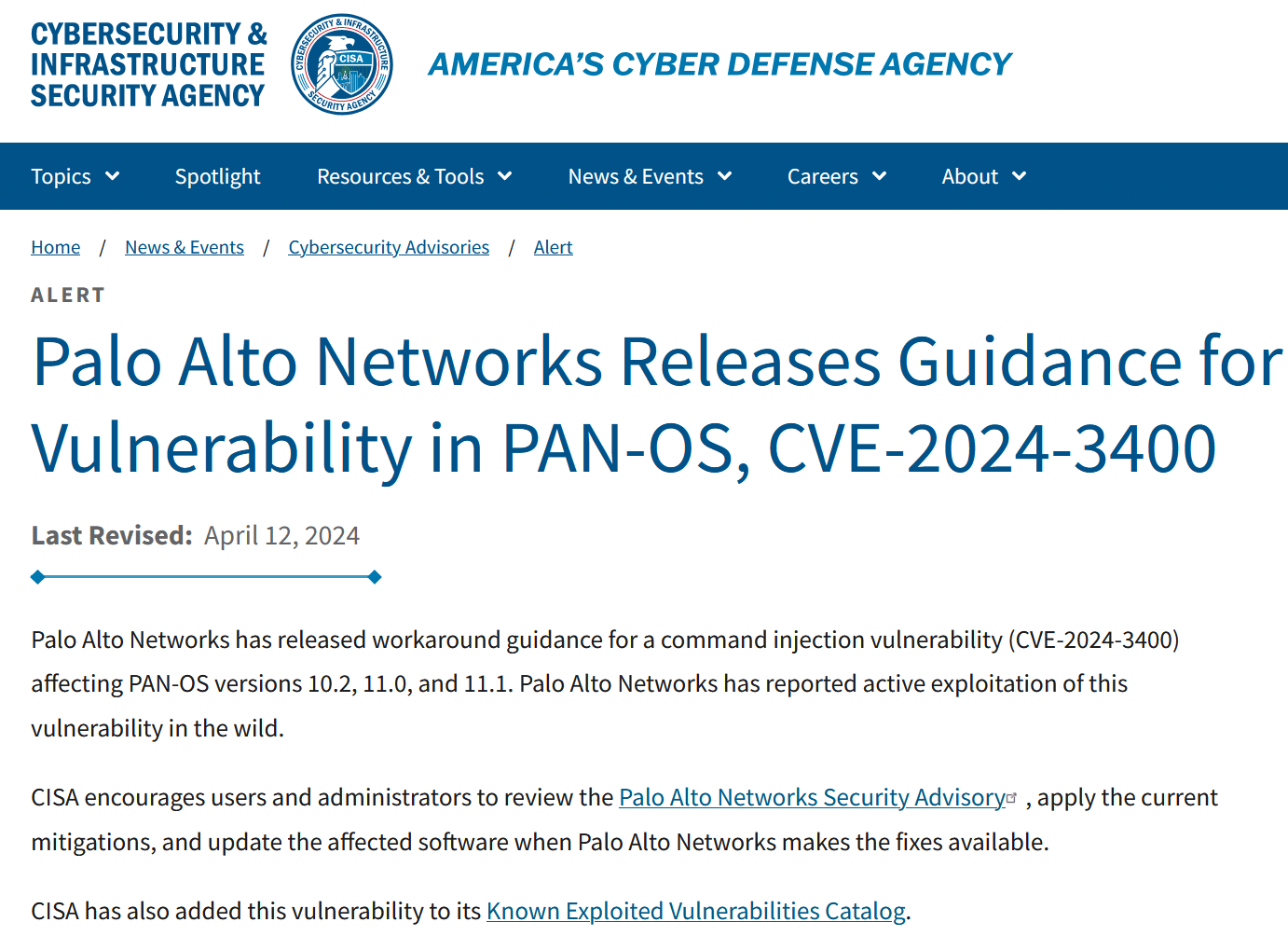

यह सबसे हालिया भेद्यता Palo Alto Networks से है। CVE-2024-3400 के रूप में ट्रैक किया गया यह महत्वपूर्ण शून्य-दिन, विक्रेता के अपने ग्लोबलप्रोटेक्ट वीपीएन उत्पाद को प्रभावित करता है। पालो ऑल्टो नेटवर्क्स पैन-ओएस में पाया जाने वाला महत्वपूर्ण सुरक्षा छेद हमलावरों को फ़ायरवॉल के रूट विशेषाधिकारों के साथ पूर्ण नियंत्रण प्राप्त करने की अनुमति देता है और वीपीएन कनेक्टिविटी की सुविधा प्रदान करता है, सभी उपयोगकर्ता नाम और पासवर्ड की आवश्यकता के बिना। सीधे शब्दों में कहें तो, इस शून्य-दिन के खतरे में उच्चतम गंभीरता स्कोर संभव है: 10 में से 10।

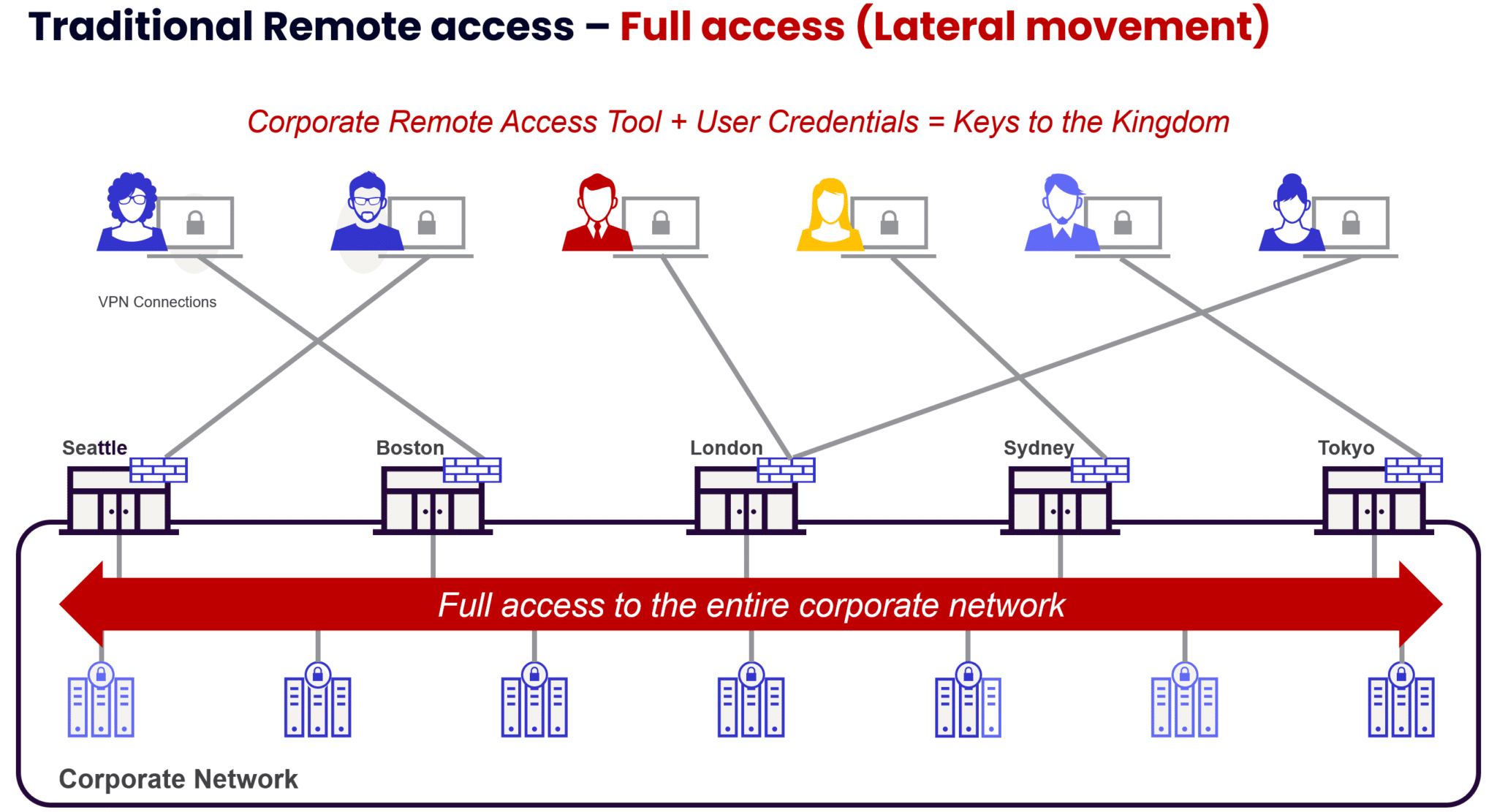

Volexity द्वारा जारी प्रारंभिक खोज लेख में, शोध में पाया गया कि हमलावर ने उपकरणों से कॉन्फ़िगरेशन डेटा निर्यात करने पर ध्यान केंद्रित किया और फिर लक्षित संगठनों के भीतर बाद में स्थानांतरित करने के लिए एक प्रवेश बिंदु के रूप में इसका लाभ उठाया।

शून्य-दिन के कारनामों का उपयोग करते हुए ये बार-बार हमले एक संबंधित प्रवृत्ति को उजागर करते हैं: समस्या स्वयं वीपीएन की पुरानी वास्तुकला के साथ है, न कि किसी विशेष विक्रेता के साथ।

ये घटनाएं क्यों होती हैं?

पिछले कई वर्षों में, एसएसएल वीपीएन उत्पादों को खतरे के अभिनेताओं की एक विस्तृत श्रृंखला द्वारा लक्षित किया गया है, दोनों आर्थिक रूप से प्रेरित साइबर अपराधियों और राष्ट्र-राज्य हैकटिविस्ट्स। आप इस घटना की व्याख्या कैसे करते हैं? इसका उत्तर अपेक्षाकृत सरल है: एसएसएल वीपीएन मूल्यवान कॉर्पोरेट डेटा के खजाने तक पहुंचने के लिए प्रवेश बिंदु के रूप में काम कर सकते हैं। वे एक कंपनी के नेटवर्क में एक सीधा रास्ता प्रदान करते हैं, जिससे उन्हें आगे के हमलों के लिए एक मूल्यवान मंचन मैदान बना दिया जाता है।

COVID-19 महामारी के बाद दूरस्थ कार्य में वृद्धि ने SSL VPN को दोधारी तलवार में बदल दिया है। क्योंकि उन तक पहुंचना आसान है, हमलावर फ़िशिंग और अन्य सामाजिक रूप से इंजीनियर हमलों के लिए दूरस्थ श्रमिकों की संवेदनशीलता का फायदा उठा सकते हैं।

हाल ही में वीपीएन और फ़ायरवॉल कमजोरियां, जैसे पालो ऑल्टो नेटवर्क्स ग्लोबलप्रोटेक्ट दोष, एक और संबंधित प्रवृत्ति को उजागर करती हैं। यह विशिष्ट विक्रेताओं पर उंगली की ओर इशारा करने के बारे में नहीं है। बल्कि, यह इन प्रौद्योगिकियों में मौलिक डिजाइन दोष के बारे में है। संगठनों को इस बात से अवगत होने की आवश्यकता है कि फ़ायरवॉल और वीपीएन जैसी इंटरनेट-सामना करने वाली संपत्ति उल्लंघनों के लिए प्रमुख लक्ष्य हैं। एक बार हमलावरों तक पहुंच प्राप्त करने के बाद, पारंपरिक विरासत आर्किटेक्चर उन्हें नेटवर्क के भीतर स्वतंत्र रूप से स्थानांतरित करने, संवेदनशील डेटा चोरी करने और महत्वपूर्ण अनुप्रयोगों से समझौता करने की अनुमति देता है।

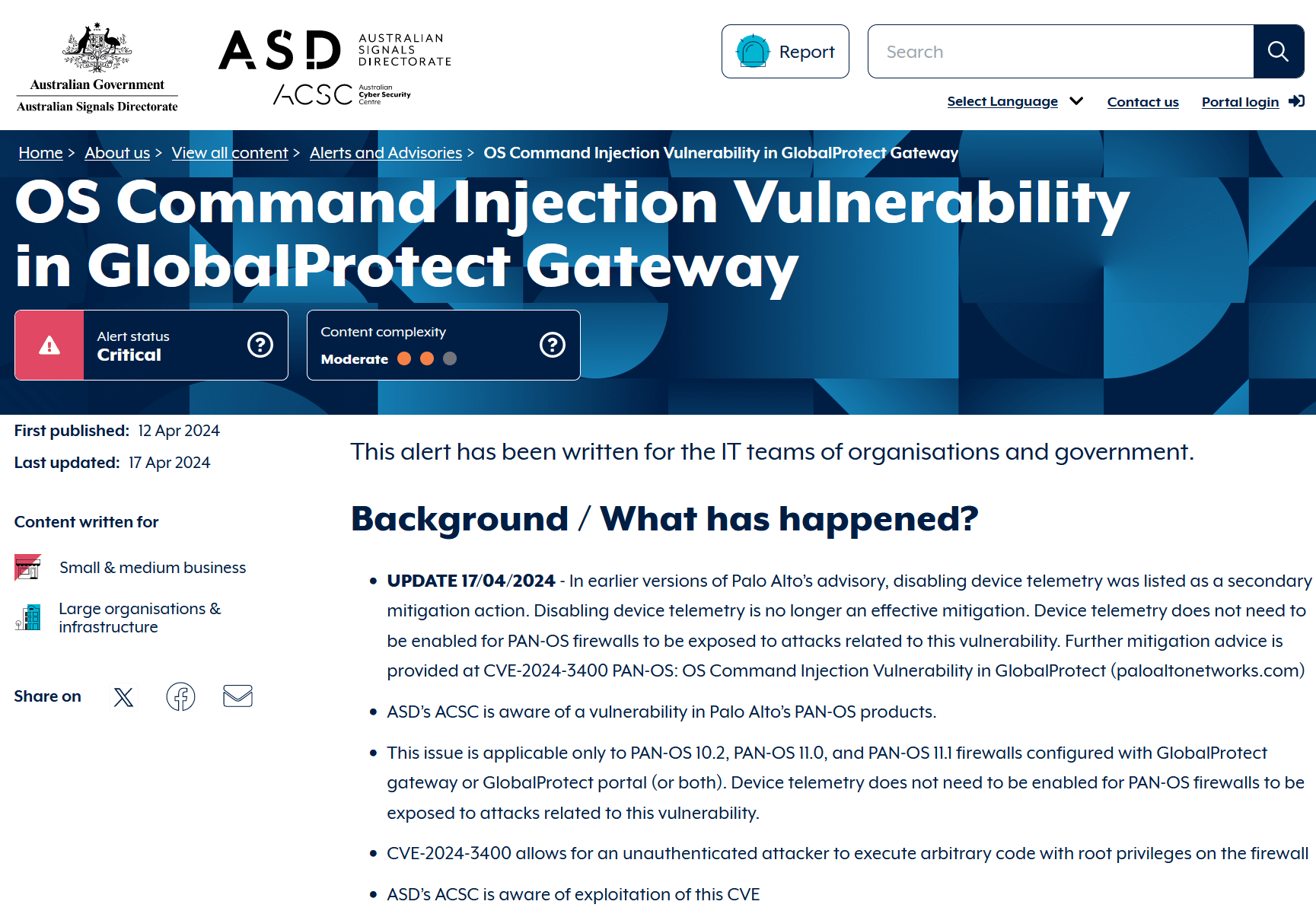

यूएस साइबर सिक्योरिटी एंड इंफ्रास्ट्रक्चर सिक्योरिटी एजेंसी (सीआईएसए) और ऑस्ट्रेलियाई साइबर सिक्योरिटी सेंटर (एसीएससी) ने मार्गदर्शन प्रकाशित किया है जिसमें सिफारिश की गई है कि सभी आकार के संगठन - विशेष रूप से सरकार में - भेद्यता की गंभीरता के कारण तेजी से कार्य करें। इन लेखों में जहां संभव हो वहां पैचिंग और सीमित एक्सपोज़र में सहायता के लिए अतिरिक्त संसाधन शामिल हैं।

कमजोरियों को पैच करना महत्वपूर्ण बना हुआ है, लेकिन शून्य-दिन के हमलों के खिलाफ वास्तव में सक्रिय रक्षा के लिए, एक शून्य ट्रस्ट वास्तुकला सबसे महत्वपूर्ण लाभ प्रदान करता है।

जोखिम को सीमित करने में मदद करने के लिए कई मूलभूत कदम हैं:

- हमले के बिंदुओं को कम करें: प्रारंभिक उल्लंघनों को रोकने के लिए महत्वपूर्ण अनुप्रयोगों और कमजोर वीपीएन को ऑनलाइन अदृश्य बनाएं।

- उल्लंघनों को सीमित करें: समझौता किए गए सिस्टम से नुकसान को कम करने के लिए उपयोगकर्ताओं को सीधे एप्लिकेशन से कनेक्ट करें।

- गेट पर खतरों को रोकें: उभरते खतरों को स्वचालित रूप से ब्लॉक करने के लिए सभी ट्रैफ़िक का लगातार निरीक्षण करें।

- एक्सेस विशेषाधिकार सीमित करें: अनधिकृत कार्रवाइयों को रोकने के लिए उपयोगकर्ताओं को केवल वही एक्सेस दें जिसकी उन्हें आवश्यकता है।

"जीरो ट्रस्ट" सुरक्षा क्षेत्र में एक मूलमंत्र बन गया है, लेकिन, जब सही किया जाता है, तो यह एक ऐसा दृष्टिकोण है जिसका वास्तविक मूल्य है। ज़ीरो ट्रस्ट सिद्धांतों और इसकी अंतर्निहित वास्तुकला को लागू करके, कंपनियां फ़ायरवॉल और वीपीएन उत्पादों में कमजोरियों से गंभीर जोखिम सहित पारंपरिक नेटवर्क को परेशान करने वाले सुरक्षा जोखिमों को प्रभावी ढंग से संबोधित कर सकती हैं।.

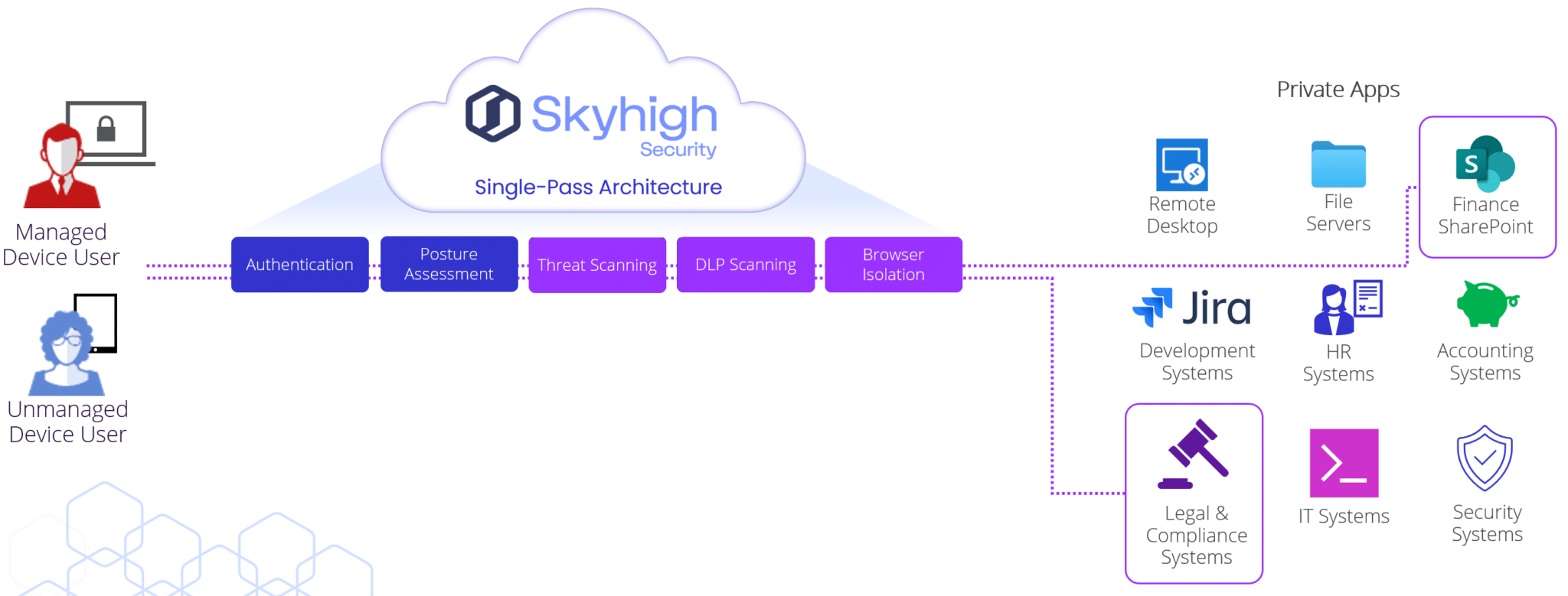

यदि आप वीपीएन पर निर्भरता को कम कर सकते हैं और इस तरह किसी अन्य भेद्यता द्वारा फिर से उजागर होने के जोखिम को कम कर सकते हैं, तो उस विकल्प का पता क्यों न लगाएं? जीरो ट्रस्ट पुरानी नियम पुस्तिका को बाहर फेंक देता है। फ़ायरवॉल और वीपीएन द्वारा सुरक्षित पारंपरिक नेटवर्क के विपरीत, ज़ीरो ट्रस्ट एक केंद्रीय "विश्वसनीय क्षेत्र" पर भरोसा नहीं करता है। इसके बजाय, यह उपयोगकर्ताओं और उनके लिए आवश्यक विशिष्ट संसाधनों के बीच सीधे सुरक्षित कनेक्शन बनाता है। यह केवल उपयोगकर्ताओं और अनुप्रयोगों से परे है। ज़ीरो ट्रस्ट वर्कलोड, शाखा कार्यालयों, दूरस्थ श्रमिकों, यहां तक कि औद्योगिक नियंत्रण प्रणालियों को भी जोड़ सकता है।

Skyhigh Security अनुरोध करने वाले उपयोगकर्ता या डिवाइस को कॉर्पोरेट नेटवर्क पर निर्देशित करने के बजाय अधिकृत अनुप्रयोगों के लिए एक सुरक्षित कनेक्शन की सुविधा प्रदान करके इसे सक्षम बनाता है। संवेदनशील संसाधनों तक पहुँच प्रदान करने से पहले प्रत्येक उपयोगकर्ता, डिवाइस और कनेक्शन को लगातार सत्यापित किया जाता है. विश्वास कभी भी डिफ़ॉल्ट रूप से प्रदान नहीं किया जाता है, अपने उपयोगकर्ताओं के लिए उपलब्धता या प्रदर्शन से समझौता किए बिना, हर समय डेटा सुरक्षा और अखंडता सुनिश्चित करता है।

सुरक्षा नेताओं के लिए जीरो ट्रस्ट को अपनाने का समय आ गया है। यह क्लाउड-आधारित दृष्टिकोण फ़ायरवॉल, वीपीएन और अन्य विरासत तकनीकों से जुड़ी कमजोरियों को समाप्त करके हमले की सतह को सिकोड़ता है। हमलावरों को उनके सामान्य प्रवेश बिंदुओं से वंचित करके, ज़ीरो ट्रस्ट एक मजबूत रक्षा और अधिक मजबूत सुरक्षा मुद्रा बनाता है।

संदर्भ:

- https://www.cisa.gov/news-events/alerts/2024/04/12/palo-alto-networks-releases-guidance-vulnerability-pan-os-cve-2024-3400

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/os-command-injection-vulnerability-in-globalprotect-gateway

- https://security.paloaltonetworks.com/CVE-2024-3400

- https://therecord.media/vpn-zero-day-palo-alto-networks

क्यों उपयोग करें Skyhigh Security?

- सख्त नेटवर्क सुरक्षा और निजी अनुप्रयोगों और संसाधनों के विभाजन को सक्षम करने के लिए शून्य विश्वास सिद्धांतों को अपनाएं।

- प्रबंधित और अप्रबंधित उपकरणों के लिए डिवाइस प्रोफाइल और आसन आकलन को परिभाषित करें जो आंतरिक या बाह्य रूप से कॉर्पोरेट संसाधनों तक पहुंच का अनुरोध करते हैं।

- अप्रतिबंधित पहुँच के संपर्क में आने वाली सेवाओं को खोजने और उनकी निगरानी करने के लिए कॉन्फ़िगरेशन ऑडिट सक्षम करें.

- उपयोगकर्ता आंदोलनों, व्यवहारों, कॉर्पोरेट सेवाओं तक पहुंच, स्थानों और कई अन्य संभावित विसंगतियों को शामिल करने के लिए प्रारंभिक लॉगिन से परे उपयोगकर्ता गतिविधियों का मूल्यांकन करें।

- अप्रबंधित उपकरणों को ब्लॉक करें, चोरी किए गए क्लाउड एप्लिकेशन क्रेडेंशियल्स के सफल पुन: उपयोग को रोकने में मदद करने के लिए मल्टी-फैक्टर प्रमाणीकरण और कई अन्य प्रासंगिक पहुंच नीतियों को लागू करें।

- जांच के लिए एसओसी विश्लेषकों का मार्गदर्शन करने के लिए खतरों, विसंगतियों और घटनाओं को MITRE ATT&CK ढांचे में संरेखित करें।

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- 10 में से 10 के उच्चतम संभव सीवीएसएस स्कोर के साथ एक महत्वपूर्ण भेद्यता पालो ऑल्टो नेटवर्क्स पैन-ओएस में पाई गई है, जिसका उपयोग इसके फ़ायरवॉल और वीपीएन सुविधाओं को संचालित करने के लिए किया जाता है।

- यह सुरक्षाछिद्र एक दूरस्थ, अप्रमाणीकृत हमलावर को उत्पाद पर रूट विशेषाधिकार प्राप्त करने और इसका पूरा नियंत्रण लेने की अनुमति देता है। पालो ऑल्टो नेटवर्क्स के अनुसार, वर्तमान में जंगली में इस भेद्यता का सक्रिय रूप से शोषण किया जा रहा है।

- हमलावर पालो ऑल्टो नेटवर्क फ़ायरवॉल का उपयोग लक्षित संगठनों के भीतर बाद में स्थानांतरित करने के लिए एक प्रवेश बिंदु के रूप में कर रहे हैं।

- उद्योग अनुसंधान और खुफिया ने हजारों उदाहरण पाए हैं जहां इन उत्पादों में भेद्यता संगठनों को दुनिया भर में शून्य-दिन के खतरों को उजागर करती है।

- उद्योग के शोधकर्ताओं द्वारा खोजे गए एक उदाहरण में, एक हमलावर ने सर्वर संदेश ब्लॉक (एसएमबी) प्रोटोकॉल के माध्यम से आंतरिक नेटवर्क तक पहुंच प्राप्त करने के लिए पालो ऑल्टो नेटवर्क फ़ायरवॉल पर एक समझौता किए गए अत्यधिक विशेषाधिकार प्राप्त सेवा खाते का लाभ उठाया।