ทรัพยากร

ข่าวกรองย่อย

Encore ของ Ticketmaster: "ShinyHunters" แฮ็กการแสดงอย่างไร

กลุ่มภัยคุกคามระหว่างประเทศถูกกล่าวหาว่ารับผิดชอบในการขโมยบันทึกลูกค้าหลายล้านรายการ

โดย Rodman Ramezanian - Enterprise Cloud Security Advisor

วันที่ 11 กรกฎาคม 2567 อ่าน 7 นาที

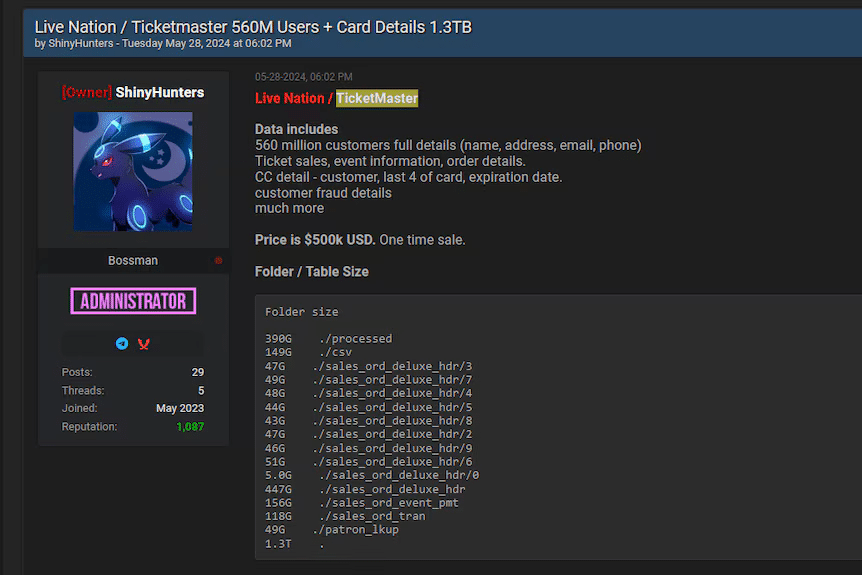

ในฟอรัมอินเทอร์เน็ตลับ (การเกิดขึ้นอีกครั้งของ BreachForums) กลุ่มแฮ็ค ShinyHunters กําลังโฆษณาสิ่งที่พวกเขาอ้างว่าเป็นข้อมูลลูกค้า Ticketmaster 1.3 เทราไบต์

ShinyHunters (หรือที่รู้จักในชื่อ ShinyCorp) เป็นองค์กรอาชญากรรมไซเบอร์ระดับโลกที่ปรากฏขึ้นครั้งแรกในปี 2020 กลุ่มนี้ได้รับความอื้อฉาวอย่างรวดเร็วในการดําเนินการบุกรุกข้อมูลที่โดดเด่นจํานวนมาก แม้จะมีชื่อเล่นที่มาจากโปเกมอนที่แปลกประหลาดซึ่งบ่งบอกถึงกลุ่มมือสมัครเล่นที่ไร้เดียงสา แต่ ShinyHunters ก็มีส่วนร่วมอย่างลึกซึ้งในการทุจริตทางดิจิทัล โดยมุ่งเน้นที่การขโมยและการสร้างรายได้จากที่เก็บข้อมูลที่กว้างขวาง

การดําเนินงานของซินดิเคทแทรกซึมเข้าไปในเว็บมืดซึ่งเป็นพื้นที่บนอินเทอร์เน็ตที่มีองค์กรที่ผิดกฎหมายจํานวนมาก กลุ่มภัยคุกคามระหว่างประเทศนี้มีหน้าที่รับผิดชอบต่อการแทรกซึมที่สําคัญที่สุดและมีรายละเอียดสูงของฐานข้อมูลที่กว้างขวางในช่วงเวลาที่ผ่านมา

ตอนนี้พวกเขายืนยันว่าครอบครองข้อมูลส่วนบุคคลของลูกค้า Ticketmaster 560 ล้านคนทั่วโลกและเสนอขายในราคา 500,000 เหรียญสหรัฐเป็นการซื้อธุรกรรมครั้งเดียว

ShinyHunters ได้รับชื่อเสียงจากเทคนิคการบุกรุกทางดิจิทัลที่ซับซ้อนและการละเมิดข้อมูลอย่างกว้างขวาง แนวทางของกลุ่มในการแฮ็กผสมผสานการวางแผนอย่างเป็นระบบเข้ากับการดําเนินการที่มีไหวพริบ โดยใช้กลยุทธ์ที่หลากหลายเพื่อเจาะและใช้ประโยชน์จากช่องโหว่ในโครงสร้างพื้นฐานดิจิทัล

วิธีดําเนินการ ShinyHunters ทั่วไปประกอบด้วย:

- จัดการแคมเปญหลอกลวง โดยปรับใช้แผนฟิชชิ่งที่ซับซ้อนซึ่งมีเป้าหมายเพื่อหลอกล่อเหยื่อด้วยอีเมลหลอกลวงเพื่อเก็บข้อมูลรับรองการเข้าสู่ระบบ

- กําหนดเป้าหมายที่เก็บข้อมูลบนคลาวด์ที่ไม่ปลอดภัย เพื่อใช้ประโยชน์จากการจัดเก็บข้อมูลออนไลน์ที่มีการป้องกันไม่ดี ซึ่งคล้ายกับการจู่โจมห้องนิรภัยดิจิทัลที่ไม่มีการป้องกัน

- แทรกซึมและประนีประนอมแพลตฟอร์มเว็บและเครื่องมือการพัฒนา ซึ่งมักจะแสวงหารายละเอียดการเข้าสู่ระบบหรือคีย์อินเทอร์เฟซการเขียนโปรแกรมแอปพลิเคชัน (API) เพื่อขโมยข้อมูลที่มีค่า

- การตรวจสอบที่เก็บ GitHub เพื่อตรวจสอบที่เก็บรหัสบริษัทเพื่อหาข้อบกพร่องที่สามารถใช้ประโยชน์ได้ ซึ่งอาจให้สิทธิ์การเข้าถึงฐานข้อมูลโดยไม่ได้รับอนุญาต

- สร้างรายได้ผ่านเครือข่ายแอบแฝง เพื่อทํากําไรโดยการซื้อขายข้อมูลที่ถูกขโมยในตลาดอินเทอร์เน็ตที่คลุมเครือ เพื่อรองรับผู้ซื้อที่ต้องการข้อมูลที่ผิดกฎหมาย

ทําไมเหตุการณ์เหล่านี้จึงเกิดขึ้น?

ผู้โจมตีถูกกล่าวหาว่าได้รับข้อมูลรับรองการเข้าสู่ระบบจากพนักงาน Snowflake โดยใช้มัลแวร์ขโมยข้อมูล หลังจากเข้าถึงแล้ว ผู้โจมตีได้สร้างโทเค็นเซสชันด้วยข้อมูลประจําตัวที่ถูกขโมย ต่อจากนั้น โทเค็นเหล่านี้ถูกใช้เพื่อดึงข้อมูลลูกค้าจํานวนมากจากระบบของ Snowflake

นับตั้งแต่การโจมตี Snowflake ได้ปฏิเสธข้อเสนอแนะใด ๆ เกี่ยวกับช่องโหว่หรือการกําหนดค่าที่ไม่ถูกต้องภายในแพลตฟอร์มโดยยืนยันว่าการละเมิดเกิดจากข้อมูลประจําตัวของลูกค้าที่ถูกบุกรุกมากกว่าการรักษาความปลอดภัยในส่วนของ Snowflake บัญชีที่ได้รับผลกระทบซึ่งถูกละเมิดขาดการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) ซึ่งทําให้ผู้โจมตีสามารถเข้าสู่ระบบราวกับว่าพวกเขาเป็นผู้ใช้ที่ถูกต้องตามกฎหมายและเชื่อถือได้

ตาม รายงานหลังเหตุการณ์ของ Mandiant บัญชีเป้าหมายไม่เพียงแต่ไม่มีการควบคุมความปลอดภัยของ MFA เท่านั้น แต่ข้อมูลประจําตัวบางส่วนที่ใช้ในแคมเปญถูกบุกรุกเมื่อปีที่แล้ว สิ่งนี้เน้นย้ําถึงการตรวจสอบข้อเท็จจริงที่เพิ่มขึ้นซึ่งมุ่งเน้นไปที่ผู้ใช้เฉพาะตัวตนและข้อมูลประจําตัวที่เกี่ยวข้องซึ่งถือว่า "เชื่อถือได้" เพียงพอที่จะให้การเข้าถึงโดยไม่ได้รับอนุญาตทําให้สามารถขโมยบันทึกลูกค้าหลายร้อยล้านรายการได้

ภายในองค์กรส่วนใหญ่รหัสผ่านยังคงใช้กันอย่างแพร่หลายและมีแนวโน้มที่จะยังคงเป็นแกนนําด้านความปลอดภัยต่อไปอีกระยะหนึ่ง คําถามคือรหัสผ่านยังคงสามารถใช้เป็นวิธีการตรวจสอบสิทธิ์ที่เชื่อถือได้หรือไม่

องค์กรต่างๆ กําลังนําโซลูชันแบบไม่ใช้รหัสผ่านมาใช้มากขึ้นเพื่อสนับสนุนการรักษาความปลอดภัยทางไซเบอร์ผ่านแนวทาง Zero Trust ซึ่งช่วยลดความเสี่ยงของการละเมิดจากการโจรกรรมข้อมูลประจําตัว การใช้รหัสผ่านเพียงอย่างเดียวไม่ได้ให้การรับประกันข้อมูลประจําตัวที่จําเป็น ซึ่งก่อให้เกิดความเสี่ยงด้านความปลอดภัยอย่างมาก ก่อนที่จะเปลี่ยนจากรหัสผ่านสิ่งสําคัญคือต้องเข้าใจขั้นตอนที่จําเป็นโดยเริ่มจากมาตรการตรวจสอบสิทธิ์ที่รัดกุม การใช้งาน Zero Trust มักจะเริ่มคัดเลือกในโครงสร้างพื้นฐานด้านไอทีและค่อยๆ ขยายออกไป ซึ่งสอดคล้องกับวงจรการรีเฟรชเทคโนโลยีเพื่อจัดการต้นทุนอย่างมีประสิทธิภาพ การยอมรับ Zero Trust และการใช้รหัสผ่านน้อยลงควรมีความสําคัญสูงสุดในการยกระดับการป้องกันความปลอดภัยทางไซเบอร์และปกป้องทรัพยากรที่สําคัญอย่างมีประสิทธิภาพมากขึ้น

สิ่งที่สามารถทําได้?

ความจริงก็คือข้อมูลประจําตัวของผู้ใช้เป็นอัญมณีมงกุฎของการรักษาความปลอดภัยทางดิจิทัลและต้องการการป้องกันอย่างเข้มงวด รายงานการละเมิดข้อมูล Verizon ปี 2024 ชี้ให้เห็นว่าข้อผิดพลาดของมนุษย์คิดเป็น 68% ของการละเมิด ในขณะที่การกําหนดค่าผิดพลาดและปัญหาที่เกี่ยวข้องทําให้เกิดหนึ่งในสาม จากสถิติเหล่านี้ การลงทุนในมาตรการรักษาความปลอดภัยที่กําหนดรูปแบบปกติของกิจกรรมผู้ใช้ภายในเครือข่ายของบริษัทของคุณเป็นสิ่งสําคัญ กลยุทธ์นี้ช่วยให้เจ้าหน้าที่รักษาความปลอดภัยสามารถระบุพฤติกรรมที่ผิดปกติได้อย่างรวดเร็วและจัดการกับภัยคุกคามที่อาจเกิดขึ้นก่อนที่จะพัฒนาไปสู่การละเมิดเต็มรูปแบบ

ในสภาพแวดล้อมภัยคุกคามปัจจุบัน ไม่ใช่คําถามว่าการละเมิดจะเกิดขึ้นหรือไม่ แต่จะเกิดขึ้นเมื่อใด เมื่อคุณพิจารณาจํานวนเหตุการณ์ด้านความปลอดภัยที่มีรายละเอียดสูงทั่วโลกที่เกี่ยวข้องกับการละเมิดข้อมูลที่ละเอียดอ่อนสิ่งสําคัญคือต้องจัดลําดับความสําคัญของการลงทุนในแพลตฟอร์มการรักษาความปลอดภัยที่ตระหนักถึงข้อมูลที่ครอบคลุม นอกจากนี้ การปลูกฝังความคิดที่ตระหนักถึงความปลอดภัยทั่วทั้งองค์กรของคุณเป็นสิ่งสําคัญ การรักษาความปลอดภัยเป็นความรับผิดชอบของทุกคนและไม่ได้จํากัดอยู่แค่ทีมรักษาความปลอดภัย

MFA เป็นองค์ประกอบพื้นฐานของการรักษาความปลอดภัยที่แข็งแกร่งและควรใช้ทุกที่ที่ทําได้ การละเมิด Ticketmaster เป็นอีกตัวอย่างหนึ่งของวิธีการที่ข้อมูลประจําตัวแบบคงที่ที่ถูกต้อง (การรวมกันของชื่อผู้ใช้และรหัสผ่าน) สามารถถูกบุกรุกและใช้ประโยชน์เพื่อเข้าถึงโครงสร้างพื้นฐานขององค์กรเป้าหมายในสถานที่หรือในระบบคลาวด์ (ดังที่เราเห็นที่นี่ด้วยแพลตฟอร์มบนคลาวด์ของ Snowflake)

การละเมิดข้อมูล Ticketmaster และเหตุการณ์ที่เกี่ยวข้องเน้นย้ําถึงความสําคัญของการนํา สถาปัตยกรรม Zero Trust มาใช้ เหตุการณ์นี้สะท้อนให้เห็นถึงปัญหาที่แพร่หลายในอุตสาหกรรมที่องค์กรละเลยที่จะรวมความปลอดภัยของแอปพลิเคชัน SaaS เข้ากับกลยุทธ์ความปลอดภัยโดยรวม แม้จะมีการใช้การลงชื่อเพียงครั้งเดียว (SSO) และเครื่องมือการจัดการการเข้าถึงอื่น ๆ ข้อมูลประจําตัวแบบคงที่ยังคงอยู่ในกากบาทของผู้คุกคามทําให้ประตูหน้าเปิดกว้างสําหรับผู้ไม่หวังดีที่คอยจับตาดูสินทรัพย์ข้อมูลสําคัญขององค์กร

ไม่ว่าอาชญากรไซเบอร์จะพยายามขโมยข้อมูลประจําตัวของพนักงานหรือคนวงในที่เป็นอันตรายพยายามหาข้อมูลองค์กรที่เหมาะสมผู้ไม่หวังดีเหล่านี้มักจะเริ่มกระบวนการโดยทําในสิ่งที่ผู้ใช้ทํา: เข้าสู่ระบบ นั่นเป็นเหตุผลที่ Zero Trust ใช้ประโยชน์จากการตรวจสอบสิทธิ์และการตรวจสอบท่าทางอย่างต่อเนื่อง ซึ่งเกี่ยวข้องกับการตรวจสอบบริบท สถานะ และกิจกรรมของผู้ใช้ (หรือเอนทิตีที่ร้องขอ) นอกเหนือจากจุดเริ่มต้นของการรับรองความถูกต้อง

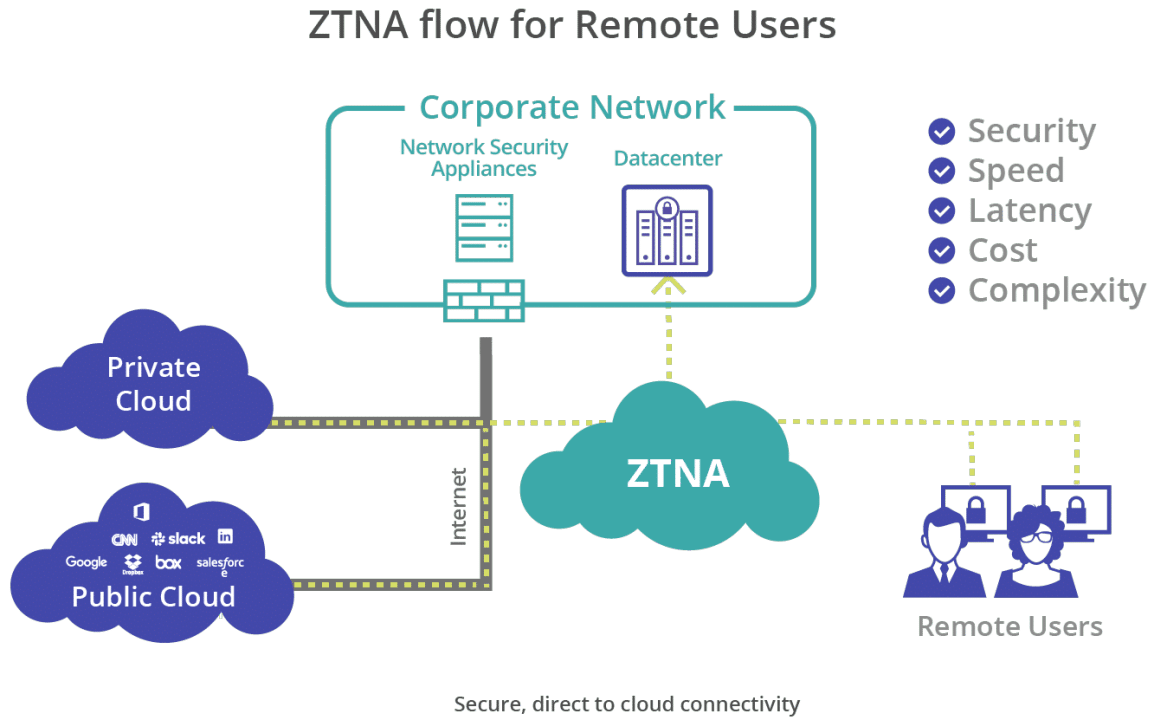

นอกเหนือจากการรับรองความถูกต้องและได้รับการยืนยันแล้วคุณใช้เครื่องมือหรือกระบวนการอื่นใดเพื่อให้แน่ใจว่าข้อมูลภายในแอปพลิเคชันบริการหรือแพลตฟอร์มระบบคลาวด์ของคุณได้รับการปฏิบัติและใช้งานตามนโยบายความปลอดภัยและการใช้ข้อมูล นี่คือจุดที่การบรรจบกันของการปกป้องข้อมูลทั่วทั้งเว็บ คลาวด์ แอปพลิเคชันส่วนตัว (ZTNA) และอุปกรณ์เป็นสิ่งสําคัญ Skyhigh Security เสนอสิ่งนี้พร้อมกับการตรวจสอบและจําแนกข้อมูลเชิงลึกโดยใช้อินไลน์ data loss prevention (DLP) เพื่อป้องกันการจัดการข้อมูลที่ละเอียดอ่อนอย่างไม่เหมาะสมในขณะที่ช่วยให้ผู้ใช้ระยะไกลสามารถทํางานร่วมกันได้จากทุกที่และอุปกรณ์ใด ๆ ด้วยการรวม DLP และการป้องกันภัยคุกคามในช่องทางที่พบบ่อยที่สุดทีมรักษาความปลอดภัยจะได้รับประโยชน์จากการมองเห็นและควบคุมข้อมูลที่ละเอียดอ่อนตั้งแต่ต้นจนจบ

อ้าง อิง:

อย่างไร Skyhigh Security ป้องกันการขโมยข้อมูล

- เลเวอเรจ Skyhigh Private Access นโยบายในการบังคับใช้หลักการของ Zero Trust ควบคุมการเข้าถึงที่ได้รับการยืนยันโดยตรงไปยังแอปพลิเคชันส่วนตัว เว็บ และทรัพยากรระบบคลาวด์

- กําหนดโปรไฟล์อุปกรณ์และการประเมินท่าทาง สําหรับอุปกรณ์ที่มีการจัดการและไม่มีการจัดการที่ร้องขอการเข้าถึงทรัพยากรขององค์กรไม่ว่าจะภายในหรือภายนอก

- เปิดใช้งานการตรวจสอบการกําหนดค่า เพื่อค้นหาการกําหนดค่าที่ไม่ถูกต้องก่อนที่จะถูกใช้ประโยชน์ และตรวจสอบบริการที่เปิดเผยการเข้าถึงที่ไม่จํากัด

- ประเมินกิจกรรมของผู้ใช้ นอกเหนือจากการเข้าสู่ระบบครั้งแรกเพื่อรวมการเคลื่อนไหวของผู้ใช้พฤติกรรมการเข้าถึงบริการขององค์กรสถานที่และความผิดปกติอื่น ๆ ที่อาจเกิดขึ้น

- บล็อกอุปกรณ์ที่ไม่มีการจัดการบังคับใช้ MFA และนโยบายการเข้าถึงตามบริบทอื่น ๆ อีกมากมาย เพื่อช่วยหยุดการละเมิดและการนําข้อมูลประจําตัวของแอปพลิเคชันระบบคลาวด์ที่ถูกขโมยกลับมาใช้ใหม่

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- กลุ่มอาชญากรไซเบอร์ที่รู้จักกันในชื่อ ShinyHunters ได้อ้างสิทธิ์ในการแทรกซึมระบบของ Ticketmaster โดยยืนยันว่าพวกเขาได้ขโมยข้อมูลที่ละเอียดอ่อนที่เป็นของลูกค้า 560 ล้านคน

- ข้อมูลที่ถูกบุกรุกโดยอ้างว่าครอบคลุมรายละเอียดส่วนบุคคลที่หลากหลาย รวมถึงชื่อนามสกุล ที่อยู่อีเมล หมายเลขโทรศัพท์ ที่อยู่อาศัย ข้อมูลที่เกี่ยวข้องกับเหตุการณ์ ข้อมูลเฉพาะการซื้อตั๋ว และรายละเอียดการสั่งซื้อ

- กลุ่มแฮ็กกล่าวหาเพิ่มเติมว่าครอบครองข้อมูลบัตรเครดิตบางส่วน โดยเฉพาะตัวเลขสี่หลักสุดท้ายและวันหมดอายุของบัตรที่ใช้ในการทําธุรกรรม

- มีรายงานว่าผู้โจมตีได้รับข้อมูลรับรองการเข้าสู่ระบบของพนักงาน Snowflake (บริษัทโซลูชันข้อมูลบนคลาวด์) โดยใช้มัลแวร์ขโมยข้อมูล เมื่อเข้าไปข้างใน ผู้โจมตีจะสร้างโทเค็นเซสชันโดยใช้ข้อมูลประจําตัวที่ถูกขโมย โทเค็นเหล่านี้ถูกใช้เพื่อกรองข้อมูลลูกค้าจํานวนมากจากระบบของ Snowflake

- การละเมิด Ticketmaster-Live Nation ที่รายงานยังเน้นย้ําถึงความเสี่ยงทางไซเบอร์ของบุคคลที่สามที่เพิ่มขึ้นสําหรับบริษัทที่ได้รับมอบหมายให้ดูแลข้อมูลลูกค้า