ทรัพยากร

ข่าวกรองย่อย

สภาพแวดล้อม Microsoft Azure ที่ได้รับผลกระทบจากการโจมตีของ MERCURY

กลุ่ม Destructive Advanced Persistent Threat (APT) เปลี่ยนไปสู่สภาพแวดล้อมระบบคลาวด์

โดย Rodman Ramezanian - Global Cloud Threat Lead

25 พฤษภาคม 2566 อ่าน 7 นาที

จากการวิจัยอุตสาหกรรมเมื่อเร็วๆ นี้ แคมเปญและเครื่องมือหลายอย่างที่ดําเนินการโดยกลุ่ม MERCURY APT (หรือที่เรียกว่า MuddyWater, Static Kitten) ซึ่งได้รับการพิจารณาอย่างกว้างขวางว่ามีส่วนเกี่ยวข้องกับผลประโยชน์ของกระทรวงข่าวกรองและความมั่นคงของอิหร่าน

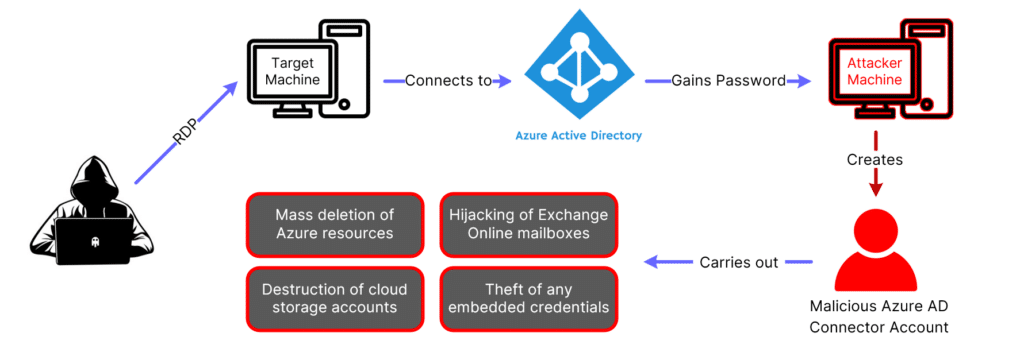

การวิจัยที่ดําเนินการโดย Microsoft แสดงให้เห็นว่าผู้โจมตีระดับรัฐชาติสามารถเข้าถึงทรัพยากรในสถานที่ที่มีช่องโหว่และไม่ปลอดภัยได้อย่างไร รวมถึงสภาพแวดล้อมระบบคลาวด์ ทําให้พวกเขาสามารถสร้างความเสียหายอย่างกว้างขวางต่อโครงสร้างพื้นฐานของเป้าหมาย องค์กรเป้าหมายที่ใช้สภาพแวดล้อมโดเมน Windows แบบไฮบริดที่รวม Active Directory (AD) ภายในเครื่องและ Azure Active Directory (AAD) มีการจัดการตัวแทน Azure Active Directory Connect ดังนั้นจึงเข้าสู่โครงสร้างพื้นฐาน Azure ออนไลน์ของพวกเขา และทําลายสภาพแวดล้อม Azure ของเหยื่อในเวลาต่อมา

สิ่งนี้มีตั้งแต่การล้างอินสแตนซ์เครื่องเสมือน Azure, เซิร์ฟเวอร์ฟาร์มและปริมาณงาน, เครือข่ายเสมือน, บัญชีที่เก็บข้อมูลและอื่น ๆ

ตลอดการดําเนินงาน ผู้คุกคามได้กําหนดเป้าหมายอย่างแข็งขันทั้งในสภาพแวดล้อมในสถานที่และระบบคลาวด์ จากสิ่งที่เป็นที่รู้จักในปัจจุบันของแคมเปญนี้วัตถุประสงค์หลักของพวกเขาคือการหยุดชะงักและการทําลายล้าง

ที่น่าสนใจคือพฤติกรรมก่อกวนและทําลายล้างนี้สอดคล้องกับกลยุทธ์เทคนิคและขั้นตอนของผู้โจมตีรัฐชาติอิหร่าน (TTP) ที่พบเห็นได้ทั่วไปโดยมีการอ้างอิงเฉพาะถึงการโจมตี Saudi Aramco ที่สร้างความเสียหายในปี 2012 ด้วยน้ํามือของแฮกเกอร์ชาวอิหร่านตลอดจนการใช้การโจมตี DDoS และมัลแวร์สายพันธุ์ Wiper อย่างต่อเนื่องเพื่อเขียนทับระบบหรือปล่อยให้ใช้ไม่ได้หรือไม่สามารถกู้คืนได้ (เว้นแต่องค์กรจะมีการสํารองข้อมูลที่ใช้งานได้)

สิ่งที่น่าสนใจเป็นทวีคูณคือจุดเปลี่ยนที่แข็งแกร่งของกลุ่ม APT ที่มีต่อระบบนิเวศระบบคลาวด์ของ Microsoft โดยการโจมตีที่ผ่านมาส่วนใหญ่มุ่งเน้นไปที่บริการ Exchange ภายในองค์กรที่มีช่องโหว่และอุปกรณ์รักษาความปลอดภัยของ Fortinet หรือเมื่อเร็ว ๆ นี้กับบริการออนไลน์เช่น Dropbox และ OneHub

ทําไมเหตุการณ์เหล่านี้จึงเกิดขึ้น?

ไม่น่าแปลกใจเลยที่แฮ็กเกอร์ที่มีความซับซ้อนในปัจจุบันกําลังมุ่งเน้นไปที่สภาพแวดล้อมระบบคลาวด์มากขึ้นเพื่อส่งเสริมวาระการประชุมของพวกเขา โดยไม่คํานึงถึงภูมิรัฐศาสตร์ที่มีบทบาทในเรื่องราวของนักแสดงรัฐชาตินี้เรายังคงเห็นการใช้ประโยชน์จากเครื่องมือการเข้าถึงระยะไกลเป็นเวกเตอร์การเข้าถึงเริ่มต้นที่สําคัญในสภาพแวดล้อมเป้าหมาย

ในขณะที่องค์กรส่วนใหญ่ยังคงพัฒนาไปสู่ระบบคลาวด์โครงสร้างพื้นฐานแบบไฮบริดให้ความยืดหยุ่นสําหรับข้อกําหนดที่ไม่สามารถปฏิบัติตามได้ในระบบนิเวศระบบคลาวด์เท่านั้นหรืออาจยังไม่พร้อมที่จะทําให้เป็นคลาวด์ การรักษาทรัพยากรในองค์กรและคลาวด์เนทีฟ (น่าจะเป็นแบบไฮบริดที่ซิงโครไนซ์) ช่วยให้องค์กรเหล่านี้เพลิดเพลินไปกับสิ่งที่ดีที่สุดของทั้งสองโลกจนกว่าวิธีการที่มีประสิทธิภาพมากขึ้นจะเติบโตเต็มที่สําหรับพวกเขา

ด้วยปรัชญานี้กลายเป็นเรื่องธรรมดามากขึ้นผู้คุกคามจึงเพลิดเพลินกับความคิดที่จะเกร็งกล้ามเนื้อของพวกเขาบนเวกเตอร์การเข้าถึงแบบดั้งเดิมและเป็นที่ยอมรับมากขึ้น (เช่นการเชื่อมต่อเดสก์ท็อประยะไกล) เพื่อรับรางวัลเป็นจุดหมุนในโครงสร้างพื้นฐานระบบคลาวด์ของเป้าหมายในที่สุด ต่อจากนั้นโดเมนคลาวด์ใหม่ทั้งหมดนั้นแสดงถึงโอกาสมากมายสําหรับการโจรกรรมผลประโยชน์ทางการเงินผ่านการเรียกค่าไถ่การหยุดชะงักหรือแม้แต่การทําลายทันทีอย่างที่เราเห็นที่นี่

สิ่งที่สามารถทําได้?

ภัยคุกคามเช่นนี้กินบริการที่เปราะบางหรือเปิดเผยซึ่งเสนอหัวหาดในสภาพแวดล้อมของเป้าหมาย จากจุดนั้นมันกลายเป็นเรื่องของสถานที่และวิธีที่ผู้ประสงค์ร้ายใช้ประโยชน์จากสิทธิ์และสิทธิ์ส่วนเกินเพื่อทําการโจมตี การลดพื้นผิวการโจมตีโดยรวมของคุณอย่างน้อยที่สุดจะช่วยขัดขวางสิ่งล่อใจ "ผลไม้แขวนต่ํา" ที่วางอยู่ต่อหน้าผู้คุกคาม ซึ่งหมายถึงการปิดใช้งานหรืออย่างน้อยก็แบ่งส่วนบริการการเข้าถึงระยะไกลแอปพลิเคชันส่วนตัวหรือโปรโตคอลที่ไม่จําเป็นอีกต่อไปหรือไม่ควรเข้าถึงได้แบบสาธารณะหลังเครื่องมือปริมณฑลที่ล้าสมัย ความสามารถเช่น Zero Trust Network Access (ZTNA) ช่วยให้องค์กรสามารถสร้างขอบเขตที่กําหนดโดยซอฟต์แวร์และแบ่งเครือข่ายขององค์กรออกเป็นหลายส่วนย่อยป้องกันการเคลื่อนที่ด้านข้างของภัยคุกคามและลดพื้นผิวการโจมตีในกรณีที่มีการละเมิด

การประเมินการเข้าถึงอย่างต่อเนื่องและการตรวจสอบความถูกต้องยังเป็นเทคนิคการบรรเทาผลกระทบที่มีประสิทธิภาพมาก เนื่องจากสามารถระบุและป้องกันความพยายามในการละเมิดได้เป็นรายกรณีสําหรับคําขอเข้าถึงแต่ละรายการ ในการประเมินข้อมูลประจําตัวของผู้ใช้ ข้อมูลประจําตัวของอุปกรณ์ ท่าทาง และปัจจัยตามบริบทอื่นๆ ZTNA อนุญาตให้เข้าถึง "สิทธิ์น้อยที่สุด" ไปยังแอปพลิเคชันเฉพาะ และไม่ใช่เครือข่ายพื้นฐานทั้งหมดสําหรับผู้ใช้ที่เข้าสู่ระบบสําเร็จ

เนื่องจากเรายังเห็นการกําหนดค่าภายในสภาพแวดล้อม Microsoft Azure ถูกดัดแปลงเพื่อปูทางไปสู่การทําลาย เช่นเดียวกับการละเมิดบัญชีผู้ดูแลระบบ Microsoft Azure ที่มีสิทธิพิเศษ ความสามารถต่างๆ เช่น การจัดการท่าทางสามารถช่วยตรวจจับและป้องกันกิจกรรมและการเปลี่ยนแปลงที่ถือว่าผิดปกติหรือขัดต่อมาตรฐานขององค์กร

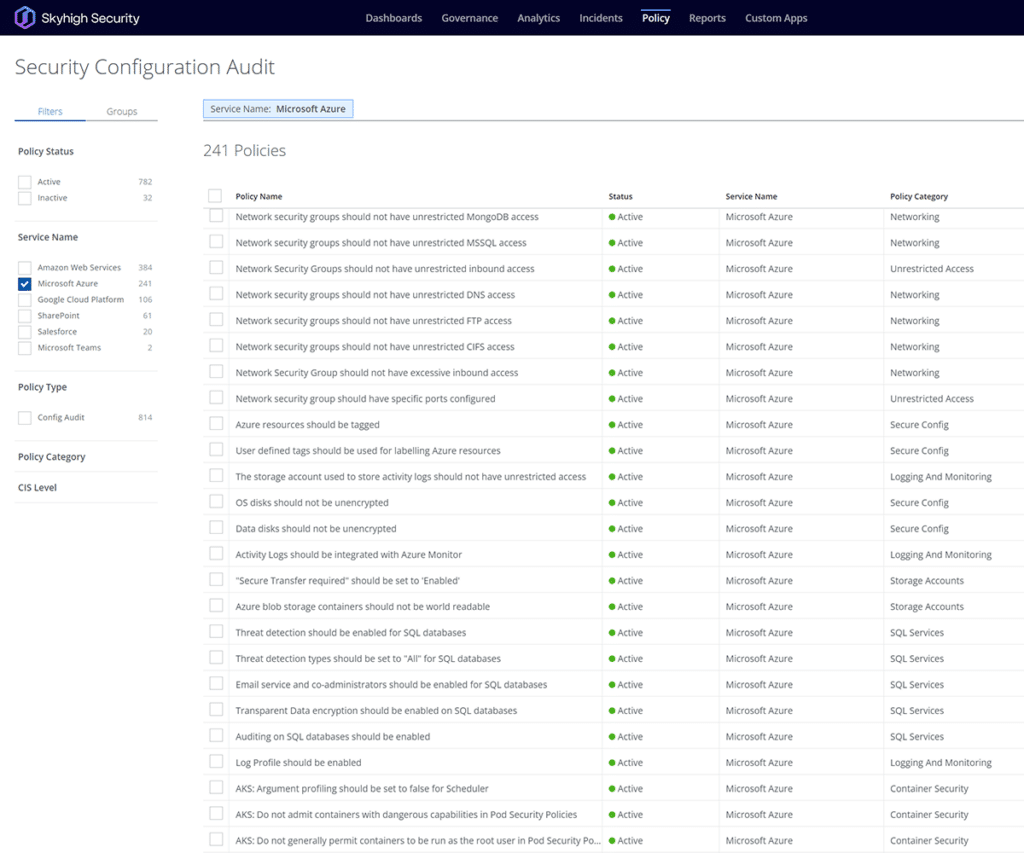

Skyhigh Security ช่วยในเรื่องนี้โดยการขยายคุณลักษณะการตรวจสอบกิจกรรมและการตรวจสอบการกําหนดค่าความปลอดภัยไปยังโครงสร้างพื้นฐานของ Microsoft Azure ในการตรวจจับภัยคุกคามภายในและภายนอกต่อโครงสร้างพื้นฐาน Azure Skyhigh Security บันทึกที่สมบูรณ์ของกิจกรรมของผู้ใช้ทั้งหมดใน Microsoft Azure ผ่านการวิเคราะห์พฤติกรรมหลายรายการตรวจจับภัยคุกคามดําเนินการลดความเสี่ยงโดยอัตโนมัติและสนับสนุนการตรวจสอบทางนิติวิทยาศาสตร์ เมื่อภัยคุกคามได้รับการแก้ไข Skyhigh จะรวมข้อมูลนี้เข้ากับแบบจําลองพฤติกรรมโดยอัตโนมัติเพื่อปรับปรุงความแม่นยําในการตรวจจับ

Skyhigh อัปเดตเกณฑ์แบบไดนามิกและต่อเนื่องสําหรับผู้ใช้และกลุ่มแต่ละคนเพื่อระบุกิจกรรมที่บ่งบอกถึงภัยคุกคามภายใน Privileged User Analytics ในตัวจะระบุความเสี่ยงจากบัญชีผู้ดูแลระบบที่ไม่ได้ใช้งาน สิทธิ์ที่มากเกินไป และการยกระดับสิทธิ์และการจัดสรรผู้ใช้โดยไม่สมควร

ใช้ Skyhigh Security?

- เปิดใช้งานการจัดการท่าทาง สําหรับสภาพแวดล้อม Microsoft Azure เพื่อตรวจหาและป้องกันการเปลี่ยนแปลงการกําหนดค่า

- การงัด Private Access เพื่อเปิดใช้งานการรักษาความปลอดภัยเครือข่ายที่เข้มงวดยิ่งขึ้นและการแบ่งส่วนแอปและทรัพยากรส่วนตัว

- วัดความเสี่ยงที่ผู้ใช้อาจมี ต่อบริการและข้อมูลระบบคลาวด์ขององค์กรของคุณ

- สร้างโปรไฟล์ท่าทางอุปกรณ์ ที่จะประเมินสําหรับคําขอเชื่อมต่อ

- ตรวจสอบกิจกรรม อย่างต่อเนื่องเพื่อหาความผิดปกติและการละเมิด

- ใช้ประโยชน์จาก เทมเพลตนโยบายสําหรับ Microsoft Azure ที่ได้รับการจัดอันดับเทียบกับ Skyhigh, CIS ระดับ 1 และ 2, PCI DSS, HIPAA และ NIST

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- ผู้คุกคาม MERCURY ใช้ประโยชน์จากอุปกรณ์ที่เชื่อมต่อกับอินเทอร์เน็ตและเว็บแอปพลิเคชันที่มีช่องโหว่และไม่ได้แพตช์เพื่อเข้าถึงสภาพแวดล้อมของเหยื่อในขั้นต้น

- หลังจากการแสวงหาประโยชน์ที่ประสบความสําเร็จผู้ปฏิบัติงานจะปรับใช้เว็บเชลล์บนสินทรัพย์เหล่านั้นเพื่อให้สามารถดําเนินการคําสั่งระบบจากระยะไกลได้

- บัญชีผู้ใช้ภายในเครื่องถูกสร้างขึ้นเพื่อเปิดใช้งานการยกระดับสิทธิ์เข้าสู่โหมดผู้ดูแลระบบโดยมีเป้าหมายเพื่อเข้าถึงตัวควบคุมโดเมนเป้าหมายเพื่อการเผยแพร่ต่อไป

- ถ้าองค์กรเป้าหมายกําลังเรียกใช้สภาพแวดล้อมโดเมน Windows แบบไฮบริดที่รวมบริการ AD ภายในเครื่องและ Azure AD ผู้คุกคามจะใช้ประโยชน์จากบัญชีที่มีสิทธิพิเศษใดๆ ที่สร้างโดยตัวแทน Azure AD Connect เอเจนต์นี้ทําหน้าที่เป็น "สะพานเชื่อม" ระหว่างสภาพแวดล้อม AD ภายในเครื่องและ Azure AD เพื่อให้ซิงค์อยู่เสมอ พร้อมฟีเจอร์เพิ่มเติม เช่น การซิงโครไนซ์รหัสผ่านสําหรับข้อมูลประจําตัวที่ใช้ร่วมกัน

- เมื่อผู้โจมตีลงชื่อเข้าใช้สภาพแวดล้อม Microsoft Azure สําเร็จ – ผ่านบัญชีที่ถูกบุกรุก – ชุดสิทธิ์ของบัญชีและสิทธิ์ของบทบาทจะถูกดัดแปลงเพื่อดําเนินการตามขั้นตอนต่อไป

- การทําลายแอสเซทของ Microsoft Azure เริ่มต้นขึ้น รวมถึงการลบเวิร์กโหลด อิมเมจ VM เซิร์ฟเวอร์ ดิสก์ บัญชีที่เก็บข้อมูล และอินสแตนซ์บริการอื่นๆ ในบัญชี Azure