ทรัพยากร

ข่าวกรองย่อย

ที่เก็บข้อมูลบนคลาวด์ขนาดใหญ่แห่งหนึ่งตกเป็นเหยื่อของการโจมตีเรียกค่าไถ่

ที่เก็บข้อมูลบนคลาวด์ของ Fortinet ถูกบุกรุกโดยการเข้าถึงที่ไม่ได้รับอนุญาต

โดย Rodman Ramezanian - Enterprise Cloud Security Advisor

30 กันยายน 2567 อ่าน 7 นาที

ที่เก็บข้อมูลบนระบบคลาวด์กลายเป็นเป้าหมายที่สร้างรายได้มหาศาลสำหรับอาชญากรไซเบอร์ โดยนำเสนอข้อมูลสำคัญมากมายที่พร้อมจะนำไปใช้ประโยชน์ได้ องค์กรต่างๆ ไม่สามารถหลีกเลี่ยงภัยคุกคามเหล่านี้ได้ ไม่ว่าจะเป็นอุตสาหกรรม ขนาด ประสบการณ์ หรือทรัพยากรทางการเงิน ไม่ว่าจะเป็นบริษัทสตาร์ทอัพขนาดเล็กไปจนถึงบริษัทข้ามชาติ สถาบันการศึกษาไปจนถึงหน่วยงานของรัฐ ล้วนเสี่ยงต่อการที่ข้อมูลที่จัดเก็บบนระบบคลาวด์จะตกไปอยู่ในมือของผู้ไม่หวังดี

การเปลี่ยนไปใช้ระบบจัดเก็บข้อมูลบนคลาวด์ทำให้การโจมตีของแฮกเกอร์ลดความซับซ้อนลงโดยไม่ได้ตั้งใจ แทนที่จะใช้การป้องกันเครือข่ายแบบเดิมที่ซับซ้อนเพื่อเข้าถึงฐานข้อมูลภายในองค์กร ผู้คุกคามกลับมุ่งเน้นไปที่การโจมตีบริการระบบจัดเก็บข้อมูลบนคลาวด์แทน แพลตฟอร์มเหล่านี้มักเข้าถึงได้ง่ายกว่าและสามารถถูกเจาะระบบได้โดยใช้ข้อมูลรับรองที่นำมาใช้ซ้ำหรือขโมยมา วิธีการโจมตีนี้มีประสิทธิภาพเป็นพิเศษเนื่องจากมีการใช้รหัสผ่านซ้ำกันในบริการต่างๆ มากมาย ด้วยเหตุนี้ บัญชีที่ถูกบุกรุกเพียงบัญชีเดียวจึงอาจสามารถเข้าถึงข้อมูลสำคัญที่เก็บไว้ในคลาวด์ได้ ทำให้ที่เก็บข้อมูลเหล่านี้กลายเป็นเป้าหมายที่น่าสนใจและมีประสิทธิภาพสำหรับอาชญากรไซเบอร์ที่ต้องการเพิ่มผลกระทบสูงสุดด้วยความพยายามน้อยที่สุด

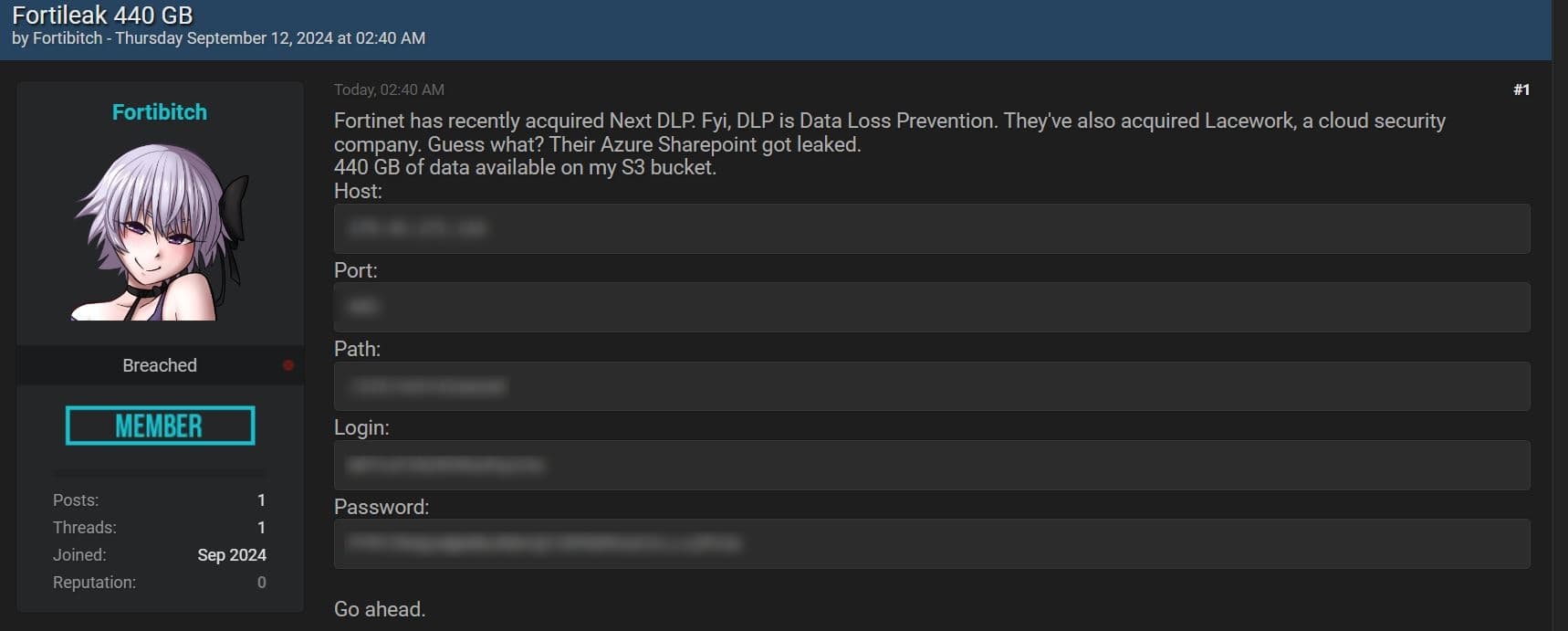

บริษัท Fortinet ซึ่งเป็นบริษัทด้านการรักษาความปลอดภัยทางไซเบอร์ ได้ยืนยันว่ามีการละเมิดข้อมูลซึ่งส่งผลกระทบต่อข้อมูลลูกค้าบางส่วน เมื่อต้นเดือนนี้ (12 กันยายน) กลุ่มที่รู้จักกันในชื่อ "Fortibitch" ได้เผยแพร่แคชข้อมูลซึ่งเชื่อว่าถูกขโมยมาจากเซิร์ฟเวอร์ Microsoft Azure SharePoint ของ Fortinet ซึ่งใช้จัดเก็บข้อมูลลูกค้า น่าเสียดายที่เหตุการณ์ดังกล่าวเกิดขึ้นบ่อยครั้ง ผู้ก่อภัยคุกคามได้เปิดเผยข้อมูลที่ถูกขโมยไปพร้อมให้ดาวน์โหลดได้บนเว็บมืด ซึ่งอยู่ในบัคเก็ต Amazon S3 หลังจากที่ Fortinet ปฏิเสธที่จะจ่ายค่าไถ่

ทําไมเหตุการณ์เหล่านี้จึงเกิดขึ้น?

น่าเศร้าที่องค์กรจำนวนมากในช่วงไม่กี่ปีที่ผ่านมาพบว่าตนเองอยู่ในสถานการณ์ที่ไม่น่าพึงใจนัก ไม่ว่าจะเกิดจากการกำหนดค่าทรัพยากรไม่ถูกต้องหรือการละเมิดข้อมูลรับรองที่ได้รับอนุญาต ความกว้างและขนาดของแพลตฟอร์มคลาวด์ เช่น Microsoft Azure ในกรณีนี้ ทำให้ผู้ก่อภัยคุกคามมีโอกาสมากมายที่จะลองหาวิธีเข้าถึงฐานรากคลาวด์ขององค์กร

ตามที่ Fortinet ได้ยืนยันด้วยคำพูดของตนเองว่า “มีบุคคลหนึ่งได้รับสิทธิ์เข้าถึงไฟล์จำนวนจำกัดที่จัดเก็บไว้ในอินสแตนซ์ของ Fortinet ซึ่งเป็นไดรฟ์ไฟล์ที่แชร์บนคลาวด์ของบุคคลที่สามโดยไม่ได้รับอนุญาต ซึ่งรวมถึงข้อมูลจำกัดที่เกี่ยวข้องกับลูกค้าของ Fortinet จำนวนเล็กน้อย”

การวิเคราะห์เหตุการณ์นี้ในขณะนี้ไม่ได้มีจุดประสงค์ที่จะ "เตะใครในขณะที่พวกเขาล้มลง" แต่อย่างใด แต่เป็นความพยายามในการเน้นย้ำและเสริมสร้างหลักการด้านความปลอดภัยพื้นฐานบางประการที่สามารถบรรเทาหรืออย่างน้อยที่สุดก็ลดรัศมีการระเบิดของการโจมตีที่คล้ายคลึงกันในอนาคตได้

แม้ว่า Fortinet จะยังไม่ได้ยืนยันในรายละเอียดที่แน่ชัดว่าข้อมูลประจำตัวที่ไม่ได้รับอนุญาตนั้นถูกบุกรุกและนำไปใช้ในการเข้าถึงเซิร์ฟเวอร์ Azure SharePoint ส่วนตัวได้อย่างไร แต่เมื่อพิจารณาจากการโจมตีที่คล้ายคลึงกันมากมายในอดีตแล้ว คุณก็สามารถสันนิษฐานได้อย่างปลอดภัยว่าวิศวกรรมทางสังคม การรวบรวมข้อมูลประจำตัว และ/หรือเทคนิคฟิชชิ่งมีบทบาทสำคัญในการได้รับข้อมูลประจำตัวที่มีสิทธิพิเศษเหล่านี้และทำให้สามารถเข้าสู่พื้นที่ศักดิ์สิทธิ์ภายในของ Fortinet ที่โฮสต์บน Azure ได้

สิ่งนี้เน้นย้ำถึงเหตุผลสำคัญในการใช้หลักการ Zero Trust โดยที่ผลกระทบของข้อมูลประจำตัวที่ถูกบุกรุกจะน้อยที่สุดเนื่องจากการแยกส่วนและสิทธิพิเศษที่จำกัดของบัญชีเดี่ยวใดๆ

สมมติว่า: คุณมีบัญชีที่มีสิทธิพิเศษจำนวนจำกัดซึ่งมีสิทธิ์เข้าถึงข้อมูลลูกค้าที่โฮสต์บนคลาวด์ซึ่งมีความละเอียดอ่อนสูงเป็นพิเศษ ในสถานการณ์นี้ ไม่สำคัญว่าผู้ใช้ (หรือบัญชีของพวกเขา) จะถูกกำหนดเป้าหมายหรือตกเป็นเป้าหมายโดยผู้ก่อภัยคุกคามทางวิศวกรรมสังคมหรือผู้ฉวยโอกาสทางฟิชชิ่งมากเพียงใด ความเป็นจริงก็คือ แม้ว่า ผู้โจมตีจะสามารถเจาะข้อมูลรับรองบัญชีเหล่านั้นได้ รับโทเค็นเซสชันหรือคุกกี้ที่ผ่านการตรวจสอบสิทธิ์ หรือแม้แต่จัดการหลีกเลี่ยงกลไกการตรวจสอบสิทธิ์หลายปัจจัย (MFA) ระดับการเข้าถึงที่แข็งแกร่งและทรงพลังที่สุดที่พวกเขาสามารถบรรลุได้ในทางทฤษฎีนั้นจะถูกจำกัดอย่างมากโดยหลักการของสิทธิ์ขั้นต่ำ ซึ่งเป็นหลักการสำคัญของปรัชญา Zero Trust

สิ่งที่สามารถทําได้?

ข้อมูลประจำตัวผู้ใช้กลายเป็นอัญมณีสำคัญในระบบรักษาความปลอดภัยดิจิทัล ซึ่งต้องใช้มาตรการป้องกันที่เข้มงวด รายงานการละเมิดข้อมูลของ Verizon ประจำปี 2024 นำเสนอข้อมูลเชิงลึกที่น่าตกใจ โดยเปิดเผยว่าข้อผิดพลาดของมนุษย์เป็นสาเหตุของการละเมิดข้อมูลมากถึง 68% ในขณะที่การกำหนดค่าผิดพลาดและปัญหาที่เกี่ยวข้องมีส่วนทำให้เกิดเหตุการณ์ด้านความปลอดภัยถึงหนึ่งในสาม สถิติเหล่านี้เน้นย้ำถึงความจำเป็นอย่างยิ่งที่องค์กรต่างๆ จะต้องลงทุนในมาตรการรักษาความปลอดภัยขั้นสูงที่สามารถสร้างและตรวจสอบรูปแบบปกติของกิจกรรมของผู้ใช้ภายในเครือข่ายได้ การทำเช่นนี้จะทำให้ทีมรักษาความปลอดภัยสามารถระบุพฤติกรรมที่ผิดปกติได้อย่างรวดเร็วและจัดการกับภัยคุกคามที่อาจเกิดขึ้นได้ก่อนที่จะลุกลามกลายเป็นการละเมิดข้อมูลเต็มรูปแบบ

ในบรรยากาศของความปลอดภัยทางไซเบอร์ในปัจจุบัน คำถามไม่ได้อยู่ที่ว่าจะมีการละเมิดเกิดขึ้นหรือไม่ แต่เป็นว่าจะเกิดขึ้นเมื่อไหร่ ความจริงนี้แสดงให้เห็นอย่างชัดเจนจากเหตุการณ์ด้านความปลอดภัยที่เป็นข่าวโด่งดังมากมายทั่วโลก ซึ่งล้วนเกี่ยวข้องกับการประนีประนอมข้อมูลที่ละเอียดอ่อน องค์กรต่างๆ ไม่สามารถต่อรองได้ที่จะให้ความสำคัญกับการลงทุนในโซลูชันความปลอดภัยที่คำนึงถึงข้อมูล

การย้อนกลับสู่หลักการรักษาความปลอดภัยพื้นฐาน การตรวจสอบสิทธิ์หลายปัจจัย (MFA) ยังคงเป็นเครื่องมือสำคัญที่ควรนำมาใช้ทุกที่ที่เป็นไปได้ การโจมตี Fortinet ที่เกิดขึ้นเมื่อไม่นานมานี้ถือเป็นการเตือนใจอีกครั้งว่าข้อมูลประจำตัวที่ถูกต้องและคงที่สามารถนำไปใช้ประโยชน์เพื่อเข้าถึงโครงสร้างพื้นฐานของเหยื่อได้ลึกขึ้น ไม่ว่าจะเป็นระบบภายในองค์กรแบบดั้งเดิมหรือแพลตฟอร์มบนคลาวด์อย่าง Azure SharePoint

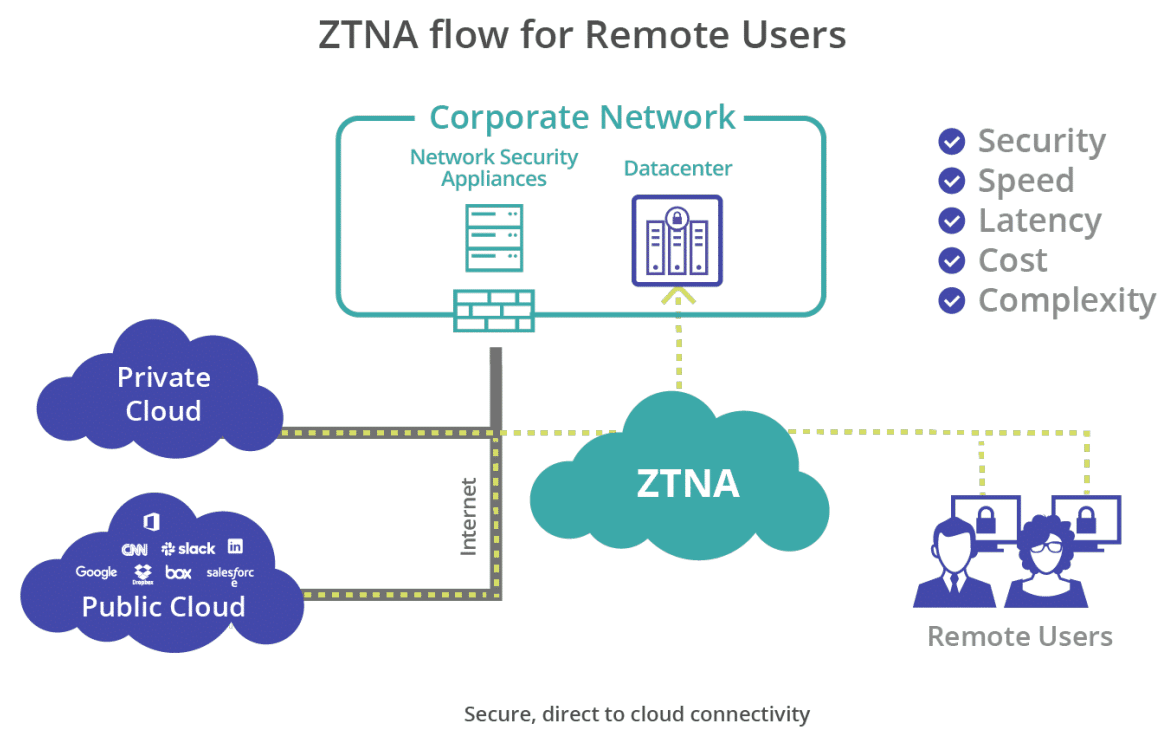

เหตุการณ์ของ Fortinet ยังเน้นย้ำถึงความสำคัญของการนำ สถาปัตยกรรม Zero Trust มาใช้ แม้จะมีการนำ Single Sign-On (SSO) และผลิตภัณฑ์การจัดการการเข้าถึงอื่นๆ มาใช้ แต่การพึ่งพาข้อมูลประจำตัวที่มีสิทธิพิเศษแบบคงที่ซึ่งยังคงเป็นเป้าหมายหลักของผู้ก่อภัยคุกคามนั้นทำให้ประตูหน้าเปิดกว้างต่อทรัพย์สินขององค์กร Zero Trust ไม่ได้พึ่งพาการตรวจสอบสิทธิ์แบบจุดเดียว แต่จะตรวจสอบตัวตนของผู้ใช้อย่างต่อเนื่องตลอดเซสชัน แม้ว่าผู้โจมตีจะได้รับข้อมูลประจำตัวที่ถูกต้อง พวกเขาก็ยังต้องเผชิญกับความท้าทายอย่างต่อเนื่องในการรักษาการเข้าถึง และนอกจากนี้ แม้ว่าข้อมูลประจำตัวจะถูกบุกรุกโดยไม่ได้ตั้งใจ ผู้ใช้ที่ไม่ได้รับอนุญาตจะได้รับสิทธิ์ขั้นต่ำที่จำเป็นสำหรับบทบาทที่พวกเขาควบคุมอยู่เท่านั้น ซึ่งจะจำกัดรัศมีการโจมตีและภัยคุกคามจากการเคลื่อนไหวในแนวขวางด้วยเช่นกัน

วิธีดำเนินการทั่วไปของอาชญากรไซเบอร์และผู้บุกรุกภายในองค์กรที่ประสงค์ร้ายเกี่ยวข้องกับการเลียนแบบพฤติกรรมของผู้ใช้โดยชอบธรรม โดยเริ่มจากกระบวนการเข้าสู่ระบบ นี่คือสาเหตุที่ สถาปัตยกรรม Zero Trust ใช้ประโยชน์จากการตรวจสอบการพิสูจน์ตัวตนและท่าทางอย่างต่อเนื่อง โดยตรวจสอบบริบท สถานะ และกิจกรรมของผู้ใช้ (หรือหน่วยงานที่ร้องขอ) นอกเหนือไปจากจุดเริ่มต้นการตรวจสอบ การพิสูจน์ตัวตน

อย่างไรก็ตาม การตรวจสอบสิทธิ์เป็นเพียงจุดเริ่มต้นเท่านั้น องค์กรต่างๆ ยังต้องมั่นใจว่าข้อมูลภายในแอป บริการ หรือแพลตฟอร์มของตนได้รับการจัดการและทำธุรกรรมในลักษณะที่สอดคล้องกับนโยบายความปลอดภัยของตน ซึ่งจำเป็นต้องรวมการปกป้องข้อมูลทั่วทั้งเว็บ คลาวด์ และแอปพลิเคชันส่วนตัว (ZTNA) โซลูชันเช่น Skyhigh Security เสนอการตรวจสอบข้อมูลเชิงลึกและการจำแนกประเภทโดยใช้อินไลน์ Data Loss Prevention (DLP) เพื่อป้องกันการจัดการข้อมูลที่ละเอียดอ่อนโดยไม่เหมาะสมโดยผู้ใช้ระยะไกล โดยไม่คำนึงถึงสถานที่หรืออุปกรณ์ของพวกเขา

ดังนั้น หากผู้ใช้ที่ไม่ได้รับอนุญาตแอบอ้างเป็นบุคคลที่ได้รับสิทธิพิเศษแล้วดึงข้อมูลประมาณ 440 GB ออกจากแพลตฟอร์มคลาวด์ คุณคงต้องการให้ Data Loss Prevention ที่จะต้องตรวจจับและบล็อคให้ได้ก่อนจะสายเกินไป!

การรวม DLP และการป้องกันภัยคุกคามเข้าไว้ด้วยกันในช่องทางการรั่วไหลทั่วไป ไม่ว่าจะเป็นอุปกรณ์ เว็บ คลาวด์ และแอปส่วนตัว จะทำให้ทีมรักษาความปลอดภัยได้รับประโยชน์จากการมองเห็นและการควบคุมข้อมูลที่ละเอียดอ่อนแบบครบวงจร แนวทางแบบองค์รวมในการรักษาความปลอดภัยข้อมูลนี้มีความสำคัญในยุคที่การละเมิดข้อมูลอาจส่งผลกระทบร้ายแรงต่อองค์กรทุกขนาดและทุกอุตสาหกรรม

อ้าง อิง:

ใช้ Skyhigh Security?

- ใช้ประโยชน์จากนโยบาย Private Access เพื่อบังคับใช้หลักการของ Zero Trust โดยควบคุมการเข้าถึงที่ตรวจยืนยันโดยตรงในแอปพลิเคชันส่วนตัว เว็บ และทรัพยากรระบบคลาวด์

- กําหนดโปรไฟล์อุปกรณ์และการประเมินท่าทาง สําหรับอุปกรณ์ที่มีการจัดการ/ไม่มีการจัดการที่ร้องขอการเข้าถึงทรัพยากรขององค์กร

- เปิดใช้งานการตรวจสอบการกำหนดค่า เพื่อค้นพบการกำหนดค่าที่ไม่ถูกต้องก่อนที่จะถูกใช้ประโยชน์ และตรวจสอบบริการที่เปิดให้เข้าถึงได้โดยไม่จำกัด

- ประเมินกิจกรรมของผู้ใช้ นอกเหนือจากการเข้าสู่ระบบครั้งแรก เพื่อรวมถึงการเคลื่อนไหวของผู้ใช้ พฤติกรรม การเข้าถึงบริการองค์กร สถานที่ และความผิดปกติที่อาจเกิดขึ้นได้อื่นๆ อีกมากมาย

- บล็อกอุปกรณ์ที่ไม่มีการจัดการบังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัยและนโยบายการเข้าถึงตามบริบทอื่น ๆ อีกมากมาย เพื่อช่วยหยุดการนําข้อมูลประจําตัวของแอปพลิเคชันระบบคลาวด์ที่ถูกขโมยกลับมาใช้ใหม่ได้สําเร็จ

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- ในวันที่ 12 กันยายน 2024 ผู้ก่อภัยคุกคามได้ปรากฏตัวบนตลาดเว็บมืด BreachForums โดยอ้างว่าสามารถเจาะเซิร์ฟเวอร์ Microsoft Azure SharePoint ของ Fortinet และขโมยข้อมูลไปได้มากถึง 440 GB

- ผู้ก่อภัยคุกคามได้แบ่งปันข้อมูลประจำตัวกับบัคเก็ต S3 ซึ่งคาดว่าเก็บข้อมูลที่ถูกขโมยไปไว้ โดยระบุว่า Fortinet ปฏิเสธที่จะจ่ายค่าไถ่เพื่อหยุดการเผยแพร่ข้อมูลดังกล่าว

- ต่อมา Fortinet ได้ยืนยันว่า “บุคคลหนึ่งได้รับสิทธิ์เข้าถึงไฟล์จำนวนจำกัดที่จัดเก็บบนอินสแตนซ์ของ Fortinet ซึ่งเป็นไดรฟ์ไฟล์ที่แชร์บนคลาวด์ของบุคคลที่สามโดยไม่ได้รับอนุญาต ซึ่งรวมถึงข้อมูลจำกัดที่เกี่ยวข้องกับลูกค้า Fortinet จำนวนเล็กน้อย”

- ตามรายงานของ Fortinet คลังข้อมูลบนคลาวด์ดังกล่าวมีข้อมูลจำนวนเล็กน้อย ส่งผลกระทบต่อลูกค้าของ Fortinet น้อยกว่า 0.3% หลังจากการสืบสวน บริษัทไม่พบหลักฐานใดๆ ของกิจกรรมที่เป็นอันตรายที่ส่งผลกระทบต่อลูกค้า หรือการหยุดชะงักของการดำเนินงาน ผลิตภัณฑ์ หรือบริการของบริษัทอันเนื่องมาจากเหตุการณ์ดังกล่าว

- Fortinet ยังไม่ทราบหรือรายงานรายละเอียดเพิ่มเติมเกี่ยวกับวิธีการบุกรุกข้อมูลประจำตัวและบัญชีที่ได้รับผลกระทบในเวลานี้