リソース

スカイハイクライアントプロキシコンテキストの優位性

ジェフ・エベリング - クラウド・セキュリティ・アーキテクト、Skyhigh Security

2024年7月9日 4 分で読む

Skyhigh Client Proxy (SCP)は、SkyhighSecure Web Gateway (SWG)をご利用のすべてのお客様にご利用いただける非常に便利なツールです。SCPは、HTTP/Sトラフィックを透過的に認証し、Skyhighセキュアウェブゲートウェイ(SWGオンプレミスおよび/またはSWGクラウド)にリダイレクトするために使用されます。ウェブリクエストを行ったプロセスを呼び出したユーザーを識別することに加え、SCP は、よりインテリジェントなプロキシ フィルタリングと接続決定を行うために使用できる追加のコンテキストを提供します!さらに、この技術ブログで後述するように、SCPはSkyhigh SWGがプロキシチェーンのどの位置にあるかに関係なく使用でき、そのメリットを享受できます。

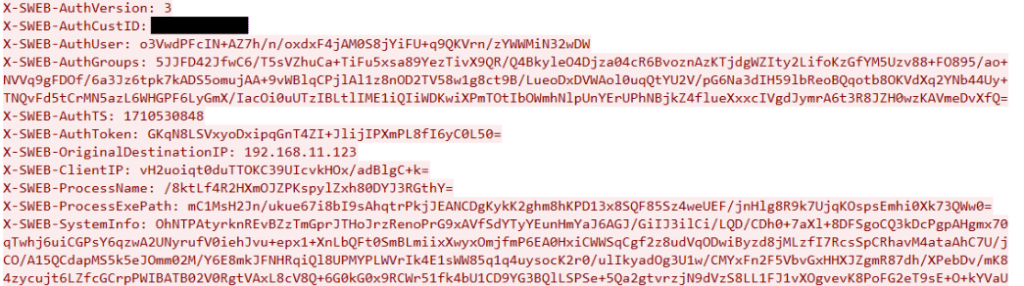

始めに、SCP プロダクトガイド、特に SCP ヘッダ(SCP メタデータ) で提供されるコンテキストを説明するセクションを確認してください。SCPが提供するヘッダには以下のようなものがあります:

- 顧客ID

- ユーザー名(システムログインから)

- グループ(クライアントのwhoamiから)

- 元の宛先IP

- プロセス名(クライアントにリクエストを行ったプロセス)

- プロセス EXE パス

- システム情報

- AVはインストールされていますか?

- クラウドストライクID

- AVオン?

- クラウドストライク総合得点

- AVは最新か?

- クラウドストライクOSスコア

- FWは健康か?

- クラウドストライク・センサー設定

- クライアントOS名とバージョン

- ユーザー言語

- 現地時間

- クライアントMACアドレス

- プロセス・アップ時間

- システム名

- Exe Signer

- SCPポリシー名

- Exe 製品名

- SCP ID

- Exe MD5 ハッシュ

- 適合デバイスプロファイル

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

SCPヘッダー(SWEBヘッダー)については、このブログの後半で詳しく説明する。

SCPがSkyhigh SWGとシームレスに動作するのは明らかですが、Skyhigh SWG(クラウドまたはオンプレミス)が、すでに環境で使用されているサードパーティ製プロキシの親プロキシとして動作する必要がある場合、またはSkyhigh SWGがサードパーティ製復号化プロキシに接続されたフィルタリングサービスとして使用されている場合はどうでしょうか。この記事では、Skyhigh SWGを含むあらゆる環境でSCPの価値を最大限に発揮する方法について説明します。

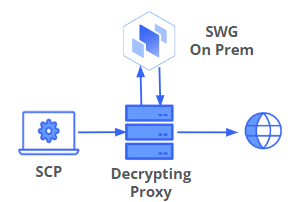

ユースケースSkyhigh SWGによるプロキシ(F5-SSLOなど)の復号化

この使用例では、プロキシを意識したトラフィックのために、オプションで復号化プロキシ上で認証が行なわれる。これにより、復号化プロキシがサポートしている場合、Kerberos、NTLM、LDAP、SAML などによる真の認証が可能となる。SCP は、プロキシを意識しないトラフィックを「認証」する方法も提供する。認証とは無関係に、SCP が提供するコンテキストは、復号化プロキシと Skyhigh SWG の両方で使用できる。復号化プロキシは、Skyhigh SWG on-PremへのサイドバンドコールでSCPが提供するSWEBヘッダーをチェックし(以下にルール例を示す)、接続とフィルタリングの決定でコンテキストを使用できます。例えば、SCPから提供されたコンテキストを使用して、接続を許可するかどうか、復号化するかどうか、あるいは真の認証を開始すべきかどうかを決定することができる。復号化プロキシは、SCPによって提供されたSWEBヘッダをSWGに転送するだけで、追加されたコンテキストをSWGルールで使用できるようにすることもできる。F5はこのアーキテクチャのための統合ガイドを公開している。

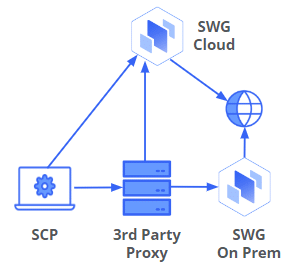

使用例:スカイハイSWGの子プロキシとしてのサードパーティプロキシ(クラウドまたはオンプレミス)

この使用例では、最初のプロキシで復号化する必要はない。407ステータスコードによるプロキシ認証を使用して、最初のプロキシから真の認証を実行することは可能である。SCPは、HTTP/Sダイレクトまたはプロキシされたリクエストを傍受し、ローカルのSkyhighまたはサードパーティのプロキシに明示的なプロキシリクエストを行うことができます。すでにプロキシされたトラフィックを傍受することで、SCPはデフォルトルートがない、またはDNSサーバーが外部アドレスを解決しない「安全なネットワーク」でも正常に動作することができます。SCPはプロキシを認識しないトラフィックを認証する方法を提供する。このアーキテクチャは、Skyhigh SSEへのシンプルな「オンランプ」を提供し、現在使用されているローカルプロキシよりもはるかに優れた機能を実現します。さらに、SCPはWindowsとMac用に透過的なプロキシオプションを追加し、プロキシを認識しない明示的なプロキシ環境で実行されるアプリケーションをカバーします。子プロキシが行うべきことは、SCPトラフィックをSWEBヘッダーをそのままにSkyhigh SWG(クラウドまたはオンプレミス)に「ネクストホップ」することだけです。

SCP SWEBヘッダーに関する補足

SCPは、HTTPSトランザクションの場合はCONNECTリクエストに、HTTPトランザクションの場合は個々のメソッドリクエストに挿入されるSWEBヘッダーを介して、すべてのコンテキスト情報を提供する。受諾されたHTTPSプロキシ接続内のコマンドはヘッダを取得しない。SWGがSWEBヘッダを検証するとき、デフォルトではSWEBヘッダは削除されます(削除を無効にするのは、Skyhigh SWGのAuthentication.Authenticateプロパティを評価するときに使用されるSWPS認証設定の一部です)。

SCPによって生成されたBase64エンコードされたSWEBヘッダーは、まずSkyhigh CloudまたはTrellix ePOで生成されたSCPポリシーの一部として含まれるテナントの共有秘密で暗号化されます。テナントはSWEBカスタマーIDヘッダーで識別されます。サードパーティプロキシはSWEBヘッダーを解読できず、SCPが提供するヘッダーのみを転送できます。

Skyhigh SWGは(復号化プロキシとして動作する場合)HTTPS接続中、SWGコンテキストを保持します。Skyhigh SWG On PremからSkyhigh SWGクラウドへのNext Hop Proxyを使用し、Secure Channelの設定が有効な場合、いくつかのSWEBヘッダーが常に自動的に追加されます。自動的に追加されるヘッダーは以下の通りです:CustomerID、ユーザー名(Authentication.Username)、グループ(Authentication.UserGroups)です。SWGが生成したSWEBヘッダーは、Skyhigh SWG On Premによって、UCEハイブリッド構成の一部である認証情報(Customer IDとShared Secret)で暗号化されます。プロキシへの直接接続にSCPを使用する場合は、当然ながらすべてのSWEBヘッダーが含まれます。

SCPは認証というよりもユーザー識別であり、システムコールはプロセスの呼び出し元に関連するユーザー名とグループを収集する。

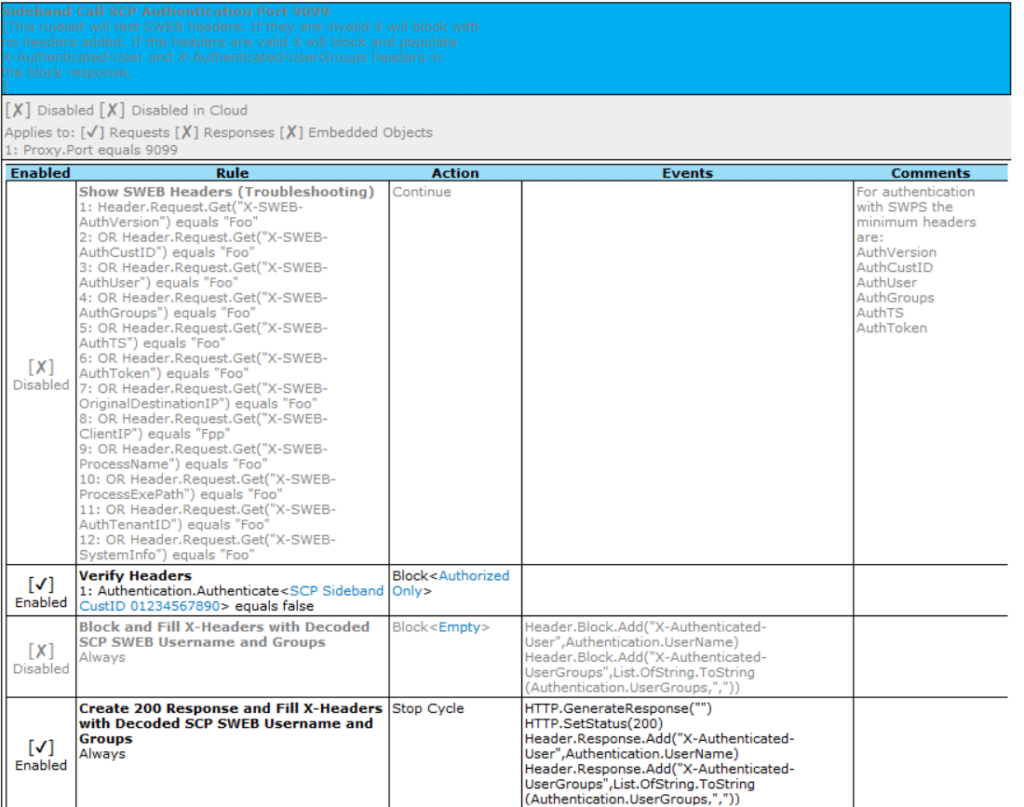

サイドバンド・コールのルール例

より詳しく

Skyhighクライアントプロキシ Secure Web GatewayとSkyhigh Client Proxyを使用することで、HTTPとHTTPSトラフィックの可視化ときめ細かな制御を実現しながら、従業員のシステムとデータを保護する方法をご覧ください。

ブログへ戻る