リソース

インテリジェンス・ダイジェスト

チケットマスターのアンコール:"ShinyHunters "はいかにしてショーをハックしたか?

数百万件の顧客記録を盗んだとされる国際的な脅威グループ

By Rodman Ramezanian - エンタープライズ・クラウド・セキュリティ・アドバイザー

2024年7月11日 7分で読む

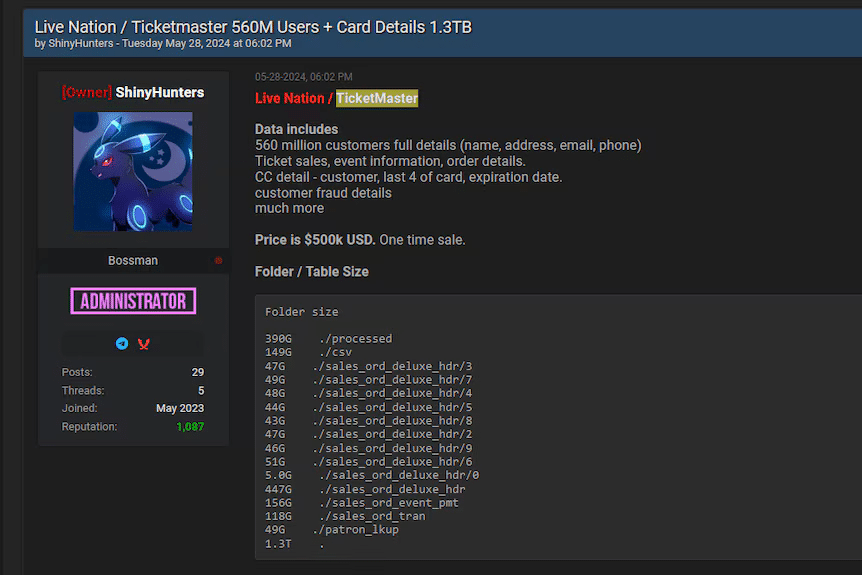

密かなインターネット・フォーラム(BreachForumsの再来)では、ハッキング集団ShinyHuntersが、チケットマスターの顧客データ1.3テラバイトを宣伝している。

シャイニーハンターズ(シャイニーコープとしても知られる)は、2020年に初めて表面化した世界的なサイバー犯罪シンジケートである。この集団は、数々の著名なデータ侵入を実行したことで急速に有名になった。ポケモンに由来するその気まぐれな呼称は、無邪気な趣味人のグループを暗示しているが、ShinyHuntersはデジタル不正行為に深く関与しており、広範なデータリポジトリの流出と収益化に焦点を当てている。

このシンジケートの活動は、ダークウェブ(インターネット上の非合法企業が多数存在する領域)に浸透している。この国際的な脅威グループは、ここ最近で最も重要で注目を集めた、広範なデータベースへの侵入のいくつかに関与していると言われている。

現在、彼らは世界中のチケットマスターの顧客5億6000万人分の個人情報を所有していると主張し、それを50万米ドルで1回限りの購入として売りに出している。

ShinyHuntersは、洗練されたデジタル侵入技術と大規模なデータ侵害で高い評価を得ている。同グループのハッキングへのアプローチは、デジタル・インフラに侵入し、脆弱性を突くための様々な戦略を採用し、理路整然とした計画と狡猾な実行を融合させている。

シャイニーハンターズの典型的な手口は次のようなものだ:

- 不正な電子メールで被害者をおびき寄せ、ログイン情報を取得することを目的とした巧妙なフィッシング・スキームを展開し、詐欺キャンペーンを組織する。

- 保護が不十分なオンライン・データ・ストレージを利用するために、保護されていないクラウド・ストレージを狙う。

- ウェブ・プラットフォームや開発ツールに侵入し、侵害する。多くの場合、ログイン情報やアプリケーション・プログラミング・インターフェース(API)キーを盗み出し、貴重なデータを盗む。

- GitHubのリポジトリを調査し、企業のコードリポジトリに悪用可能な欠陥がないか精査し、不正なデータベースアクセスを許可する可能性がある。

- 不正な情報を求めるバイヤーを相手に、曖昧なインターネット上のマーケットプレイスで盗まれたデータを売買することで、秘密のネットワークを通じて収益化を図る。

なぜこのような事件が起こるのでしょうか?

攻撃者は、情報窃取マルウェアを使用してSnowflakeの従業員からログイン認証情報を取得したとされています。アクセス権を獲得した後、攻撃者は盗んだ認証情報でセッション・トークンを作成しました。その後、これらのトークンはSnowflakeのシステムから大量の顧客データを抽出するために利用されました。

この攻撃以来、スノーフレークは同社のプラットフォーム内の脆弱性や設定ミスを示唆するものには反論しており、侵入はスノーフレーク側のセキュリティの不備ではなく、漏洩した顧客認証情報に起因するものだと主張している。さらに悪いことに、侵入されたアカウントには多要素認証(MFA)がなかったため、攻撃者はあたかも正規の信頼できるユーザーであるかのようにログインすることができた。

Mandiantの事後報告によると、対象となったアカウントにはMFAセキュリティコントロールが導入されていなかっただけでなく、キャンペーンで使用された認証情報の一部は1年前に漏洩していた。このことは、特定のユーザーとその身元、それに対応する認証情報が、不正アクセスを許可するのに十分な「信頼できる」ものとみなされ、何億もの顧客記録の壊滅的な盗難を許す可能性があることに焦点を当てた監視の強化が強調されている。

ほとんどの組織では、パスワードは依然として広く使用されており、今後もしばらくの間、セキュ リティの主流であり続けるだろう。問題は、パスワードが依然として信頼できる認証方法として使用できるかどうかである。

組織は、ゼロ・トラスト・アプローチを通じてサイバーセキュリティを強化し、クレデンシャルの盗難による侵害のリスクを低減するために、パスワードレス・ソリューションを採用するようになってきている。パスワードだけに頼っていると、必要な身元保証が得られず、重大なセキュリティ・リスクが生じる。パスワードからの移行に先立ち、強力な認証対策から始まる必要なステップを理解することが極めて重要である。ゼロ・トラストの導入は、多くの場合、ITインフラで選択的に開始され、コストを効率的に管理するために技術の更新サイクルに合わせて徐々に拡大される。ゼロ・トラストの導入とパスワードレス化は、サイバーセキュリティの防御を強化し、重要なリソースをより効果的に保護するための最優先事項であるべきだ。

何ができるのか?

現実には、ユーザー認証情報はデジタル・セキュリティの至宝であり、厳格な保護が求められている。2024 Verizon Data Breach Report」は、情報漏えいの68%が人為的ミスによるもので、設定ミスや関連する問題が3分の1を占めると指摘している。このような統計データを踏まえると、企業ネットワーク内のユーザー・アクティビティの正常なパターンを確立するセキュリティ対策への投資が不可欠である。この戦略により、セキュリティ担当者は異常な行動を迅速に特定し、潜在的な脅威が本格的な侵害に発展する前に対処することができる。

現在の脅威環境では、侵害が起こるかどうかではなく、いつ起こるかが問題です。世界的に注目されているセキュリティ・インシデントの多くが、機密データの侵害によるものであることを考えると、包括的なデータ対応セキュリティ・プラットフォームへの投資を優先することが極めて重要です。さらに、組織全体でセキュリティを意識するマインドセットを醸成することも不可欠です。セキュリティは全員の責任であり、セキュリティ・チームだけの問題ではありません。

MFAは強力なセキュリティの基本要素であり、可能な限り使用すべきである。Ticketmasterの情報漏えいは、有効な静的認証情報(ユーザー名とパスワードの組み合わせ)が侵害され、悪用されることで、構内やクラウド(Snowflakeのクラウドベースのプラットフォームに見られるように)において、標的とされた組織のインフラにアクセスできることを示すもう一つの例となった。

チケットマスター社のデータ流出事件と関連事件は、ゼロ・トラスト・アーキテクチャを採用することの重要性を強調している。このインシデントは、組織が SaaS アプリケーションのセキュリティを全体的なセキュリティ戦略に統合することを怠っているという、この業界で広く見られる問題を反映しています。シングルサインオン(SSO)やその他のアクセス管理ツールを導入しているにもかかわらず、静的な認証情報は脅威行為者の標的となり続け、組織の重要なデータ資産を狙う悪意ある行為者に門戸を大きく開いている。

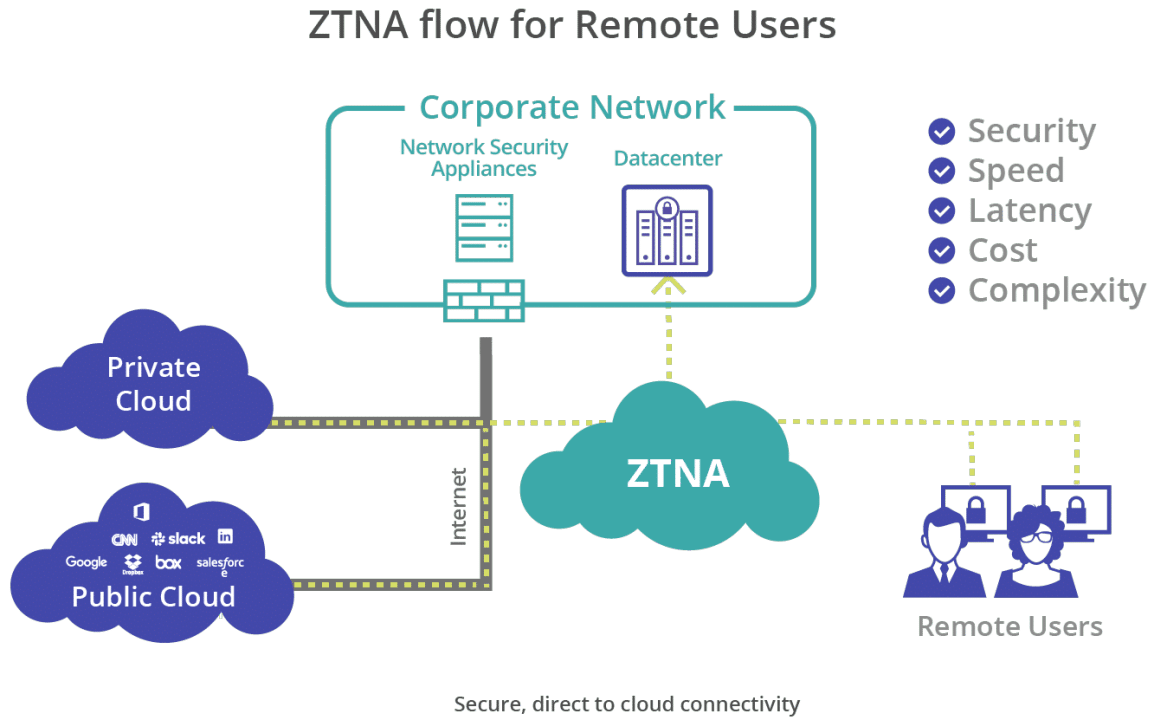

サイバー犯罪者が従業員の認証情報を盗もうとする場合でも、悪意のある内部関係者が企業データを不正に利用しようとする場合でも、これらの悪意のある行為者は通常、ユーザと同じようにログインすることからプロセスを開始します。これが、ゼロ・トラストが継続的な認証と姿勢チェックを活用する理由であり、これには、ユーザ(または要求元のエンティティ)のコンテキスト、ステータス、および最初の認証時点以降の活動を監視することが含まれます。

有効かつ検証された認証に加えて、クラウドアプリケーション、サービス、またはプラットフォーム内のデータがセキュリティおよびデータ使用ポリシーに従って扱われ、使用されていることを確認するために、他にどのようなツールやプロセスを使用していますか?そこで、ウェブ、クラウド、プライベート・アプリケーション(ZTNA)、デバイスにまたがるデータ保護の収束が重要になります。Skyhigh Security 、インラインdata loss prevention (DLP)を使用した詳細なデータ検査と分類とともにこれを提供し、機密データの不適切な取り扱いを防止すると同時に、リモート・ユーザーが場所やデバイスを問わずコラボレーションできるようにします。最も一般的なチャネルでDLPと脅威防御を統合することで、セキュリティチームは機密データに対するエンドツーエンドの可視性と制御から利益を得ることができます。

参考文献

Skyhigh Security データ流出を防ぐ方法

- SkyhighPrivate AccessSky-Highのポリシーを活用してゼロトラストの原則を実施し、プライベートアプリケーション、Web、クラウドリソースへの検証済みのアクセスを直接制御します。

- デバイスプロファイルの定義と姿勢評価社内外を問わず、企業リソースへのアクセスを要求する管理対象デバイスと非管理対象デバイスのデバイスプロファイルとポスチャ評価を定義します。

- 設定監査の有効化を有効にし、設定ミスが悪用される前に発見し、無制限のアクセスにさらされるサービスを監視する。

- ユーザー活動の評価初回ログインだけでなく、ユーザーの移動、行動、企業サービスへのアクセス、場所、その他多くの潜在的な異常を含む。

- 管理されていないデバイスをブロックし、MFAやその他多くのコンテキスト・アクセス・ポリシーを実施します。を実施し、盗まれたクラウド・アプリケーション認証情報の悪用や再利用を阻止します。

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- ShinyHuntersとして知られるサイバー犯罪者集団は、チケットマスター社のシステムに侵入し、5億6000万人の顧客の機密データを流出させたと主張している。

- 漏洩したとされる情報には、氏名、電子メールアドレス、電話番号、居住地、イベント関連データ、チケット購入明細、注文明細など、幅広い個人情報が含まれている。

- ハッキンググループはさらに、クレジットカード情報の一部、特に取引に使用されたカードの最後の4桁と有効期限を所持していると主張している。

- 攻撃者は、情報窃取マルウェアを使用してSnowflake(クラウド・データ・ソリューション企業)の従業員のログイン認証情報を入手したと報告されている。内部に侵入すると、攻撃者は盗んだ認証情報を使ってセッション・トークンを生成した。これらのトークンは、Snowflakeのシステムから大量の顧客データを流出させるために使用された。

- チケットマスターとライブ・ネイションの情報流出事件は、顧客データを預かる企業にとって、第三者によるサイバーリスクが深刻化していることを浮き彫りにした。