リソース

インテリジェンス・ダイジェスト

大規模クラウド・ストレージ・リポジトリがまたもや身代金攻撃の犠牲に

フォーティネットのクラウドホスト型データストアに不正アクセスが侵入。

By Rodman Ramezanian - エンタープライズ・クラウド・セキュリティ・アドバイザー

2024年9月30日 7分で読む

クラウド・ストレージ・リポジトリは、サイバー犯罪者にとってますます有利な標的となっており、悪用の絶好の機会である機密データの真のビュッフェを提供している。業種、規模、経験、資金力に関係なく、こうした脅威を免れる組織はない。小さな新興企業から多国籍企業、教育機関から政府機関まで、すべての組織がクラウドに保存されたデータが悪意のある手に渡るリスクに直面している。

クラウドストレージへの移行は、多くのハッカーにとって攻撃のベクトルを不注意にも単純化してしまった。従来のネットワーク防御の複雑なレイヤーを通過してオンプレミスのデータベースにアクセスするよりも、脅威者は現在、クラウドストレージサービスの侵害に焦点を当てている。これらのプラットフォームはよりアクセスしやすく、再利用されたり盗まれたりした認証情報を使って侵入できることが多い。この攻撃方法は、複数のサービスでパスワードの再利用が普及しているため、特に効果的です。その結果、侵害されたアカウント1つで、クラウドに保存された機密情報の宝庫にアクセスできる可能性があり、最小限の労力で最大限の影響を与えようとするサイバー犯罪者にとって、これらのリポジトリは魅力的で効率的な標的となります。

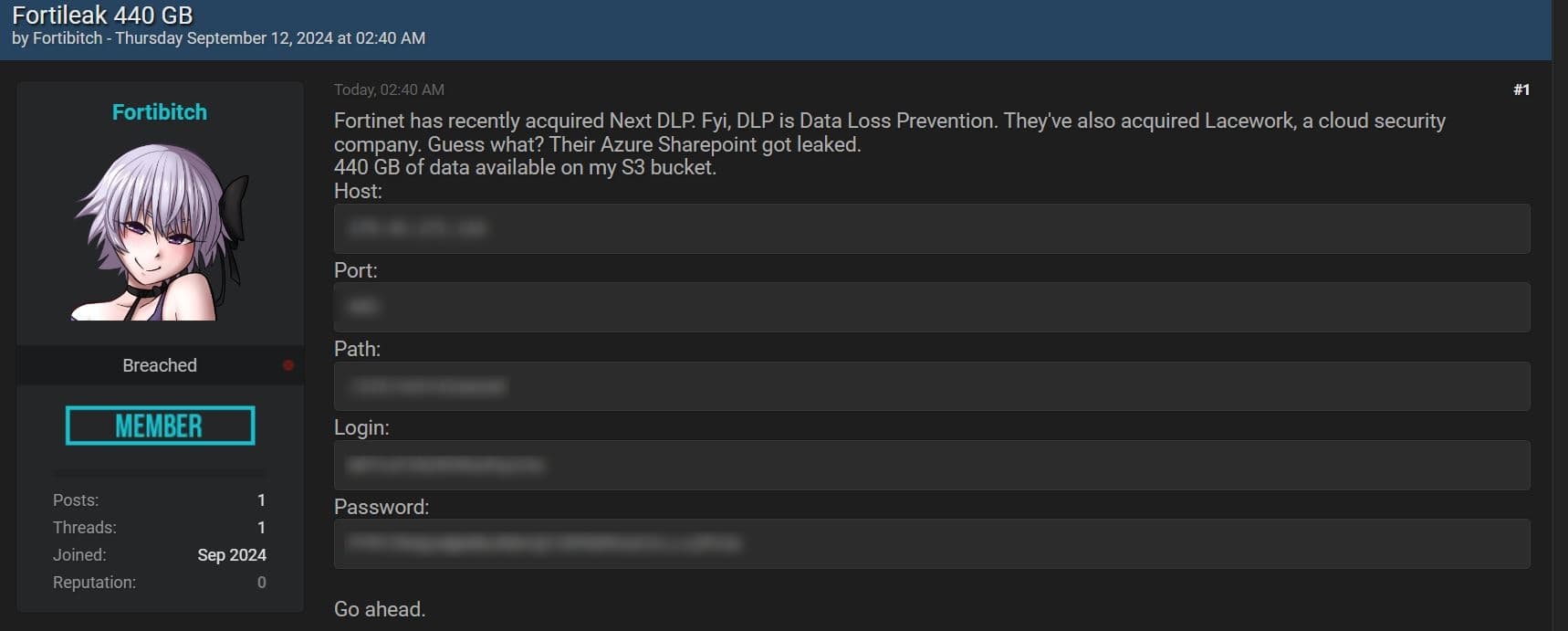

サイバーセキュリティ企業のフォーティネットは、一部の顧客データに影響を与えるデータ侵害を確認した。今月初め(正確には9月12日)、「Fortibitch」という挑発的な名前で知られるグループが、顧客データの保存に使用されているフォーティネットのMicrosoft Azure SharePointサーバーから盗まれたと思われるデータキャッシュを公開した。残念なことに、このような事件が起こりがちなように、フォーティネットが身代金要求の支払いを拒否したとされる後、脅威行為者は現在、盗んだデータをダークウェブ上でダウンロードできるようにしており、Amazon S3バケット内に含まれている。

なぜこのような事件が起こるのでしょうか?

悲しいことに、ここ最近、多くの組織が比較にならないほど不利な状況に陥っている。リソースの誤設定から発生したものであれ、認証された認証情報の漏洩から発生したものであれ、今回のMicrosoft Azureのようなクラウドプラットフォームの広さと規模は、脅威行為者が組織のクラウド拡張拠点に侵入する方法(どのような方法であれ)を見つけようとする機会には事欠かない。

フォーティネットは自らの言葉で次のように述べています:「ある個人が、フォーティネットのインスタンスに保存されている限られた数のサードパーティ製クラウドベースの共有ファイルドライブに不正アクセスしました。

この事件の分析は、決して「誰かが倒れている間に蹴りを入れる」ことを意図したものではない。

フォーティネットは、不正な認証情報がどのように漏洩し、プライベートなAzure SharePointサーバーにアクセスするために使用されたのか、まだ正確な詳細を確認していませんが、過去に行われた無数の同様の攻撃から判断すると、Azure上でホストされているフォーティネットの内部への侵入を許可するこれらの特権的な認証情報を取得する上で、ソーシャルエンジニアリング、認証情報の採取、および/またはフィッシング技術のいずれかが重要な役割を果たしたと推定してもおそらく差し支えないでしょう。

このことは、漏洩した認証情報の影響が、単一のアカウントの分離と制限された権限のために最小となる、ゼロ・トラスト原則を採用する強力なケースを強調している。

例えば、機密性の高いクラウドホスティングされた顧客データの宝庫へのアクセスを独占的に維持する、限られた数の特権アカウントを持っているとしよう。このシナリオでは、ソーシャル・エンジニアリングやフィッシングの脅威者が、それぞれのユーザー(またはそのアカウント)をどれだけターゲットにしているか、あるいはその影響を受けやすいかは問題ではない。現実には、攻撃者がこれらのアカウント認証情報を侵害し、おそらくはセッション・トークンや認証済みクッキーを取得し、あるいは多要素認証(MFA)メカニズムを横取りすることに成功したとしても、仮に達成できる最強かつ最も強力なレベルのアクセスは、最小特権の原則(ゼロ・トラスト哲学の中核的な信条)によって極めて制限されるだろう。

何ができるのか?

ユーザー認証情報はデジタル・セキュリティの至宝となり、厳格な保護対策が求められている。2024 Verizon Data Breach Report(ベライゾン・データ・ブリーチ・レポート)」は、重大な洞察を示しており、侵害の68%が人為的ミスによるものであり、セキュリティ・インシデントの3分の1が設定ミスや関連する問題によるものであることを明らかにしている。これらの統計は、ネットワーク内のユーザー活動の正常なパターンを確立し、監視することができる高度なセキュリティ対策に投資する組織の重要な必要性を強調している。そうすることで、セキュリティ・チームは異常な行動を迅速に特定し、潜在的な脅威が本格的な侵害に拡大する前に対処することができる。

今日のサイバーセキュリティ情勢において、問題はもはや侵害が起こるかどうかではなく、いつ起こるかである。この現実は、世界的に注目を集めた数々のセキュリティ・インシデントが端的に示しており、そのすべてが機密データの漏洩に関与している。組織にとって、データを意識したセキュリティ・ソリューションへの投資を優先させることは譲れない。

セキュリティの基本に立ち返ると、多要素認証(MFA)は可能な限り実装されるべき重要なツールであることに変わりはない。最近のフォーティネットの情報漏えいは、従来のオンプレミスシステムであれ、Azure SharePointのようなクラウドベースのプラットフォームであれ、被害者のインフラに深くアクセスするために、静的で有効な認証情報がいかに入手され、悪用され得るかを改めて思い知らされる結果となった。

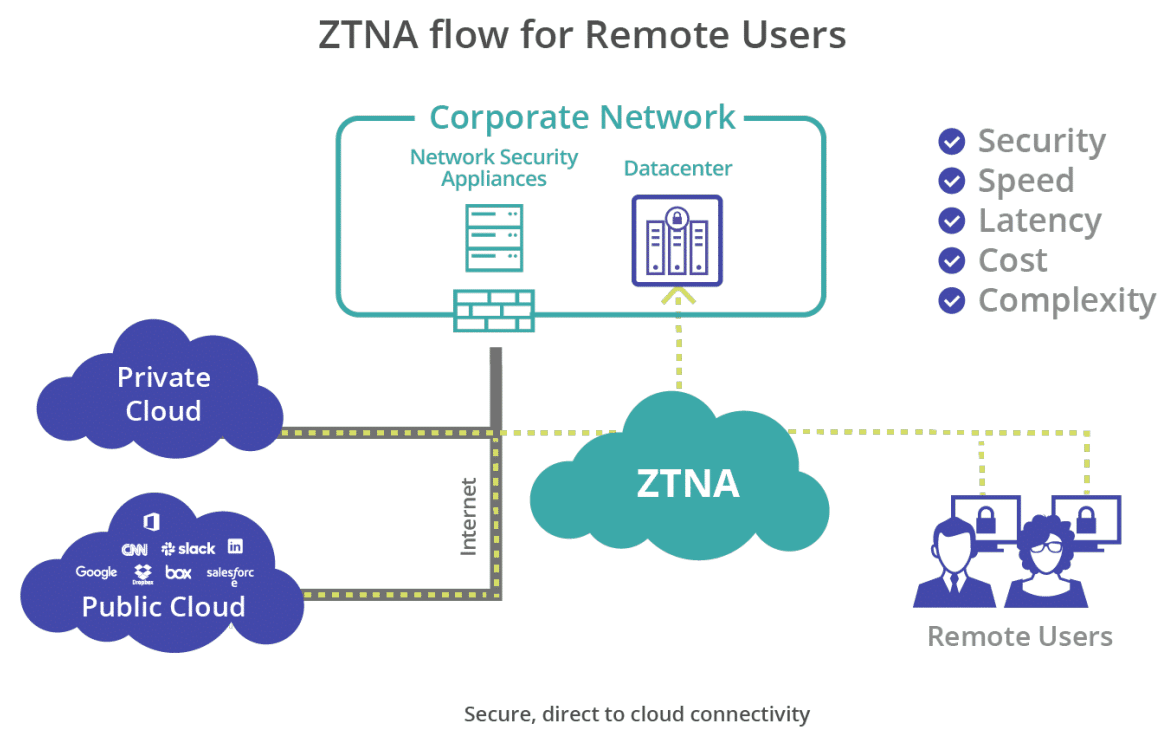

フォーティネットの事件は、ゼロ・トラスト・アーキテクチャを採用することの重要性をさらに強調している。シングルサインオン(SSO)やその他のアクセス管理製品を導入しているにもかかわらず、静的で特権的な認証情報に依存し続けることは、脅威行為者にとって依然として格好の標的であり、本質的に組織の資産への玄関口を大きく開けたままにしている。ゼロ・トラストは、単一の認証ポイントに依存しません。その代わりに、セッションを通じてユーザーのアイデンティティを継続的に検証します。攻撃者が有効な認証情報を入手したとしても、アクセスを維持するために継続的な課題に直面することになる。さらに、不幸にして認証情報が漏洩した場合でも、権限のないユーザーには、そのユーザーが制御を及ぼしている役割に必要な最低限の権限しか与えられません。これにより、潜在的な爆発半径と横移動の脅威も制限される。

サイバー犯罪者や悪意のあるインサイダーの典型的な手口は、ログイン・プロセスから始まる正当なユーザ行動を模倣することである。これが、ゼロ・トラスト・アーキテクチャが継続的な認証と姿勢チェックを活用し、ユーザー(またはリクエスト・エンティティ)のコンテキスト、ステータス、および最初の認証時点以降の活動を監視する理由です。

しかし、認証は始まりに過ぎない。組織はまた、自社のアプリ、サービス、プラットフォーム内のデータが、自社のセキュリティ・ポリシーに沿った方法で取り扱われ、取引されることを保証しなければならない。そのためには、ウェブ、クラウド、プライベート・アプリケーション(ZTNA)のデータ保護を統合する必要がある。Skyhigh Security のようなソリューションは、インラインData Loss Prevention (DLP) を使用した深いデータ検査と分類を提供し、場所やデバイスに関係なく、リモートユーザーによる機密データの不適切な取り扱いを防止します。

つまり、特権階級を装った不正ユーザーが、突然クラウドプラットフォームから440GBものデータを抜き取ったとしたら、手遅れになる前に、Data Loss Prevention 、間違いなくそれを検知してブロックしてほしいということだ!

デバイス、Web、クラウド、プライベートアプリなど、一般的な漏えい経路におけるDLPと脅威対策を一元化することで、セキュリティチームは機密データをエンドツーエンドで可視化し、制御できるようになります。データ漏洩があらゆる規模や業種の組織に壊滅的な結果をもたらす可能性がある時代において、データセキュリティに対するこのような全体的なアプローチは極めて重要です。

参考文献

Skyhigh Security?

- Private Accessポリシーを活用してゼロ・トラストの原則を実施し、プライベート・アプリケーション、ウェブ、クラウド・リソースへの検証済みのアクセスを直接制御します。

- 社内外を問わず、企業リソースへのアクセスを要求する管理対象/非管理対象デバイスのデバイスプロファイルとポスチャーアセスメントを定義する。

- 設定監査を有効にして、設定ミスを悪用される前に発見し、無制限のアクセスにさらされるサービスを監視する。

- 最初のログインにとどまらず、ユーザーの移動、行動、企業サービスへのアクセス、場所、その他多くの潜在的な異常を含むユーザー活動を評価する。

- 管理されていないデバイスをブロックし、多要素認証やその他多くのコンテキスト・アクセス・ポリシーを適用して、盗まれたクラウド・アプリケーション認証情報の再利用を阻止します。

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- 2024年9月12日、ダークウェブマーケットプレイスのBreachForumsに、フォーティネットのMicrosoft Azure SharePointサーバーに侵入し、最大440GBのデータを入手したと主張する脅威行為者が現れました。

- この脅威者は、盗まれたデータを含むとされるS3バケットへの認証情報を共有し、フォーティネットが身代金の支払いを拒否してその公開を阻止したと述べています。

- フォーティネットは後に、"個人がサードパーティのクラウドベースの共有ファイルドライブのフォーティネットのインスタンスに保存されている限られた数のファイルに不正アクセスし、その中には少数のフォーティネットの顧客に関連する限られたデータが含まれていた "ことを確認しました。

- フォーティネットによると、問題のクラウドストレージリポジトリに保管されていたデータは少量で、フォーティネットの顧客の0.3%未満に影響したという。調査の結果、同社はこのインシデントが原因で顧客に影響を与えた悪意のある活動や、同社の業務、製品、サービスが中断したことを示す証拠は見つからなかったという。

- 認証情報と影響を受けたアカウントがどのように漏洩したのか、その詳細については、現時点ではフォーティネットはまだ把握しておらず、報告もしていません。