Risorse

DIGEST DELL'INTELLIGENCE

Encore di Ticketmaster: come "ShinyHunters" ha violato lo spettacolo

Un gruppo internazionale di minacce sarebbe responsabile di aver rubato milioni di dati di clienti

Di Rodman Ramezanian - Consulente per la sicurezza del cloud aziendale

11 luglio 2024 7 Minuti di lettura

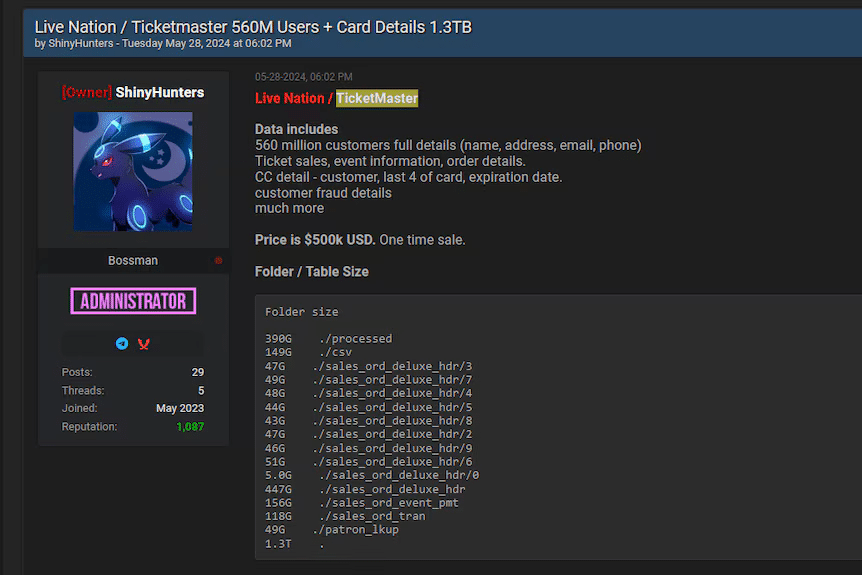

Su un forum clandestino su Internet (un'altra riemersione di BreachForums), il collettivo di hacker ShinyHunters sta attualmente pubblicizzando ciò che sostiene essere 1,3 terabyte di dati dei clienti di Ticketmaster.

ShinyHunters (noto anche come ShinyCorp) è un sindacato di criminalità informatica globale che è emerso per la prima volta nel 2020. Questo collettivo ha rapidamente guadagnato notorietà per aver eseguito numerose intrusioni di dati di primo piano. Nonostante il suo moniker stravagante, derivato dai Pokémon, che implica un gruppo di innocenti hobbisti, ShinyHunters è profondamente coinvolto nella malasanità digitale, concentrandosi sull'esfiltrazione e la monetizzazione di ampi archivi di dati.

Le operazioni del sindacato permeano il dark web, un'area di Internet che ospita una moltitudine di imprese illegali. Questo gruppo di minaccia internazionale è presumibilmente responsabile di alcune delle infiltrazioni più significative e di alto profilo di database estesi negli ultimi tempi.

Ora, affermano di essere in possesso delle informazioni personali di 560 milioni di clienti di Ticketmaster in tutto il mondo e le mettono in vendita a 500.000 dollari USA come acquisto di una singola transazione.

ShinyHunters si è guadagnato una reputazione per le sofisticate tecniche di intrusione digitale e le ampie violazioni di dati. L'approccio del gruppo all'hacking fonde la pianificazione metodica con l'esecuzione astuta, impiegando una serie di strategie per penetrare e sfruttare le vulnerabilità nelle infrastrutture digitali.

Il tipico modus operandi di ShinyHunters comprende:

- Orchestrando campagne di inganno con l'impiego di sofisticati schemi di phishing che mirano ad attirare le vittime con e-mail fraudolente per catturare le credenziali di accesso.

- Puntare al cloud storage non protetto per sfruttare l'archiviazione di dati online poco protetti, il che equivale a saccheggiare i caveau digitali non custoditi.

- Infiltrandosi e compromettendo le piattaforme web e gli strumenti di sviluppo, spesso rubando i dati di login o le chiavi dell'interfaccia di programmazione delle applicazioni (API) per rubare dati preziosi.

- Sondare i repository di GitHub per esaminare i repository di codice dell'azienda alla ricerca di falle sfruttabili, potenzialmente garantendo un accesso al database non autorizzato.

- Monetizzazione tramite reti segrete per trarre profitto dalla compravendita di dati rubati su mercati internet oscuri, che si rivolgono ad acquirenti in cerca di informazioni illecite.

Perché si verificano questi incidenti?

Gli aggressori avrebbero acquisito le credenziali di accesso da un dipendente di Snowflake utilizzando un malware ruba-informazioni. Dopo aver ottenuto l'accesso, gli aggressori hanno creato dei token di sessione con le credenziali rubate. Successivamente, questi token sono stati utilizzati per estrarre volumi significativi di dati dei clienti dai sistemi di Snowflake.

Dopo l'attacco, Snowflake ha smentito qualsiasi suggerimento di vulnerabilità o errata configurazione all'interno della sua piattaforma, affermando che la violazione è derivata dalla compromissione delle credenziali dei clienti piuttosto che da un errore di sicurezza da parte di Snowflake. A peggiorare le cose, l'account interessato che è stato violato mancava dell'autenticazione a più fattori (MFA), che ha permesso agli aggressori di accedere come se fossero un utente legittimo e fidato.

Secondo il rapporto post-incidente di Mandiant, non solo gli account mirati non disponevano di controlli di sicurezza MFA, ma alcune delle credenziali utilizzate nella campagna erano state compromesse un anno fa. Ciò sottolinea l'intensificazione del controllo su utenti specifici, sulle loro identità e sulle credenziali corrispondenti, ritenute sufficientemente "affidabili" da consentire un accesso potenzialmente non autorizzato, che ha permesso il furto devastante di centinaia di milioni di dati di clienti.

Nella maggior parte delle organizzazioni, le password sono ancora ampiamente utilizzate e probabilmente continueranno ad essere un pilastro della sicurezza ancora per qualche tempo. La domanda è se le password possono ancora essere utilizzate come metodo di autenticazione affidabile.

Le organizzazioni stanno adottando sempre più spesso soluzioni senza password per rafforzare la cybersecurity attraverso un approccio Zero Trust, riducendo il rischio di violazioni dovute al furto di credenziali. Affidarsi esclusivamente alle password non fornisce la necessaria garanzia di identità, comportando rischi significativi per la sicurezza. Prima di abbandonare le password, è fondamentale comprendere i passi necessari, a partire da misure di autenticazione forti. L'implementazione di Zero Trust spesso inizia in modo selettivo nell'infrastruttura IT e si espande gradualmente, allineandosi ai cicli di aggiornamento della tecnologia per gestire i costi in modo efficiente. Abbracciare lo Zero Trust e abbandonare le password dovrebbe essere una priorità assoluta per migliorare le difese di cybersecurity e proteggere le risorse critiche in modo più efficace.

Cosa si può fare?

La realtà è che le credenziali degli utenti sono i gioielli della corona della sicurezza digitale e richiedono una protezione rigorosa. Il 2024 Data Breach Report di Verizon sottolinea che l'errore umano è responsabile del 68% delle violazioni, mentre le configurazioni errate e i problemi correlati ne causano un terzo. Alla luce di queste statistiche, è fondamentale investire in misure di sicurezza che stabiliscano un modello normale di attività degli utenti all'interno della rete aziendale. Questa strategia consente al personale addetto alla sicurezza di identificare rapidamente i comportamenti insoliti e di affrontare le minacce potenziali prima che si evolvano in violazioni su larga scala.

Nell'attuale contesto di minacce, non si tratta di stabilire se si verificherà una violazione, ma quando. Se si considera che molti incidenti di sicurezza di alto profilo a livello globale riguardano violazioni di dati sensibili, è fondamentale dare priorità all'investimento in una piattaforma di sicurezza completa e consapevole dei dati. Inoltre, è essenziale coltivare una mentalità consapevole della sicurezza in tutta la sua organizzazione. La sicurezza è una responsabilità di tutti e non si limita al team di sicurezza.

L'MFA è un elemento fondamentale di una sicurezza forte e dovrebbe essere utilizzato ogni volta che è possibile. La violazione di Ticketmaster è un altro esempio di come le credenziali statiche valide (una combinazione di nome utente e password) possano essere compromesse e sfruttate per ottenere l'accesso all'infrastruttura di un'organizzazione mirata, in sede o nel cloud (come vediamo qui con la piattaforma cloud-based di Snowflake).

La violazione dei dati di Ticketmaster e gli incidenti correlati sottolineano l'importanza di adottare un'architettura Zero Trust. Questo incidente riflette un problema diffuso nel settore, in cui le organizzazioni trascurano di integrare la sicurezza delle applicazioni SaaS nelle loro strategie di sicurezza generali. Nonostante l'implementazione di single sign-on (SSO) e di altri strumenti di gestione degli accessi, le credenziali statiche continuano ad essere nel mirino degli attori delle minacce, lasciando la porta d'ingresso spalancata ai malintenzionati che hanno messo gli occhi sulle risorse di dati vitali di un'organizzazione.

Sia che un criminale informatico tenti di rubare le credenziali dei dipendenti, sia che un insider malintenzionato cerchi di appropriarsi dei dati aziendali, questi cattivi attori in genere iniziano il loro processo facendo quello che fa un utente: accedere. Ecco perché Zero Trust sfrutta l'autenticazione continua e i controlli della postura, che comporta il monitoraggio del contesto, dello stato e delle attività dell'utente (o dell'entità richiedente) oltre il punto iniziale di autenticazione.

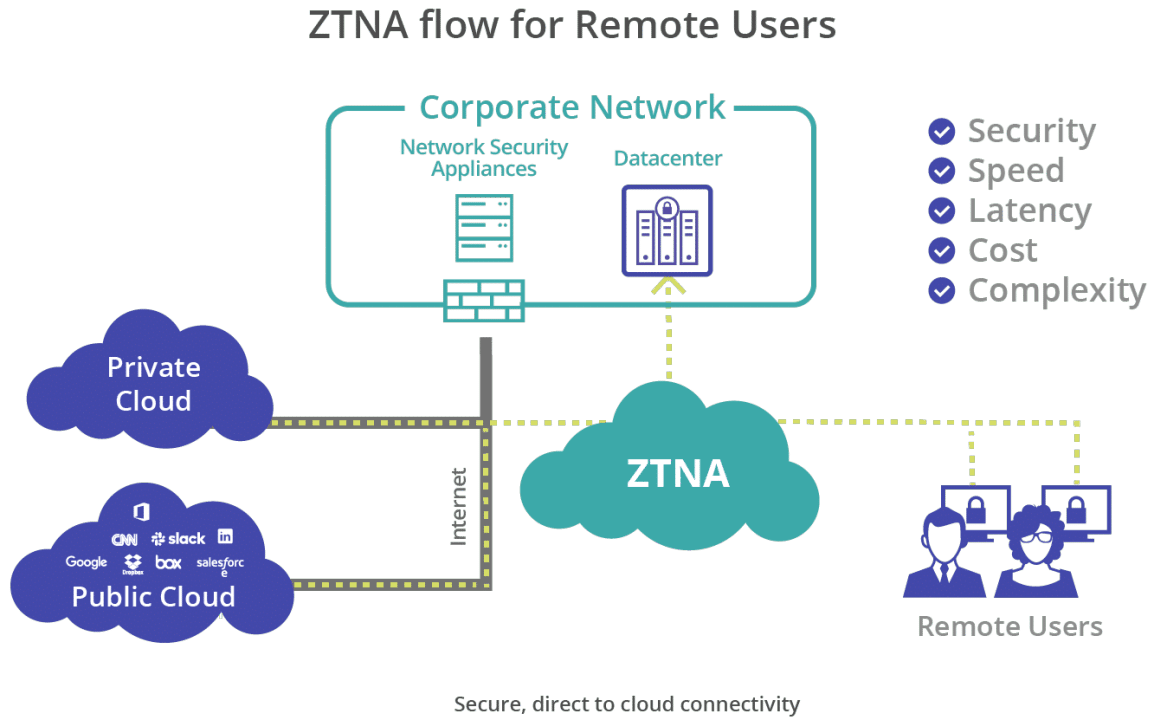

Oltre all'autenticazione valida e verificata, quali altri strumenti o processi sta utilizzando per garantire che i dati all'interno delle applicazioni, dei servizi o della piattaforma cloud vengano trattati e utilizzati in conformità alle politiche di sicurezza e di utilizzo dei dati? È qui che la convergenza delle protezioni dei dati attraverso il web, il cloud, le applicazioni private (ZTNA) e i dispositivi è fondamentale. Skyhigh Security offre questo, insieme all'ispezione e alla classificazione approfondita dei dati con l'utilizzo di data loss prevention (DLP) in linea, per prevenire la gestione inappropriata dei dati sensibili, consentendo al contempo agli utenti remoti di collaborare da qualsiasi luogo e da qualsiasi dispositivo. Unificando la DLP e la protezione dalle minacce sui canali più comuni, i team di sicurezza beneficiano della visibilità end-to-end e del controllo sui dati sensibili.

Riferimenti:

Come Skyhigh Security previene l'esfiltrazione dei dati

- Sfrutta le politiche Skyhigh Private Access per applicare i principi di Zero Trust, controllando l'accesso verificato direttamente alle applicazioni private, al web e alle risorse del cloud.

- Definire profili di dispositivi e valutazioni della postura per i dispositivi gestiti e non gestiti che richiedono l'accesso alle risorse aziendali, sia internamente che esternamente.

- Abilita gli audit di configurazione per scoprire le configurazioni errate prima che vengano sfruttate e monitorare i servizi esposti ad un accesso illimitato.

- Valutare le attività degli utenti al di là dei login iniziali, per includere i movimenti degli utenti, i comportamenti, l'accesso ai servizi aziendali, le sedi e molte altre potenziali anomalie.

- Bloccare i dispositivi non gestiti, applicare l'MFA e molte altre politiche di accesso contestuali per aiutare a fermare l'abuso e il riutilizzo di credenziali rubate di applicazioni cloud.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Il collettivo di criminali informatici noto come ShinyHunters ha rivendicato il merito di essersi infiltrato nei sistemi di Ticketmaster, affermando di aver esfiltrato dati sensibili appartenenti a 560 milioni di clienti.

- Le informazioni presumibilmente compromesse comprendono un'ampia gamma di dettagli personali, tra cui nomi completi, indirizzi e-mail, numeri di telefono, località di residenza, dati relativi agli eventi, specifiche di acquisto dei biglietti e dettagli dell'ordine.

- Il gruppo di hacker sostiene inoltre di essere in possesso di informazioni parziali sulle carte di credito, in particolare le ultime quattro cifre e le date di scadenza delle carte utilizzate nelle transazioni.

- Secondo quanto riferito, gli aggressori hanno ottenuto le credenziali di accesso di un dipendente di Snowflake (un'azienda di soluzioni dati cloud) utilizzando un malware che ruba le informazioni. Una volta entrati, gli aggressori hanno generato dei token di sessione utilizzando le credenziali rubate. Questi token sono stati poi utilizzati per esfiltrare grandi quantità di dati dei clienti dai sistemi di Snowflake.

- La violazione di Ticketmaster-Live Nation sottolinea anche l'aumento dei rischi informatici di terze parti per le aziende a cui vengono affidati i dati dei clienti.