Risorse

DIGEST DELL'INTELLIGENCE

Gli ambienti Microsoft Azure sono stati colpiti dagli attacchi MERCURY

Un gruppo distruttivo di minaccia persistente avanzata (APT) si orienta verso gli ambienti cloud

Di Rodman Ramezanian - Responsabile globale delle minacce al cloud

25 maggio 2023 7 Minuti di lettura

Secondo una recente ricerca di settore, sono state osservate campagne e strumenti multipli eseguiti dal gruppo APT MERCURY (alias MuddyWater, Static Kitten) - ampiamente considerato affiliato agli interessi del Ministero iraniano dell'Intelligence e della Sicurezza (MOIS) - che hanno lanciato attacchi dannosi negli ambienti cloud di Microsoft Azure.

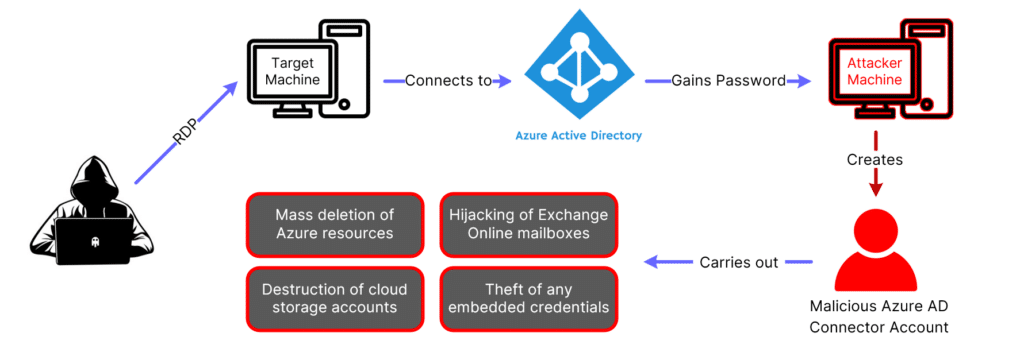

Una ricerca condotta da Microsoft mostra come gli aggressori di uno Stato nazionale abbiano ottenuto l'accesso a risorse vulnerabili e insicure in loco e ad ambienti cloud, consentendo loro di infliggere danni ingenti all'infrastruttura dell'obiettivo. Le organizzazioni prese di mira che gestiscono ambienti di dominio Windows ibridi che combinano Active Directory (AD) locale e Azure Active Directory (AAD) hanno subito la manipolazione dell'agente Azure Active Directory Connect, ottenendo così l'accesso all'infrastruttura Azure online e distruggendo successivamente l'ambiente Azure della vittima.

Si trattava di cancellare le loro istanze di macchine virtuali Azure, le server farm e i carichi di lavoro, le reti virtuali, gli account di archiviazione e altro ancora.

Nel corso delle loro operazioni, gli attori delle minacce hanno preso attivamente di mira sia gli ambienti on-premise che quelli cloud. Da quanto si sa attualmente di questa campagna, i loro obiettivi principali sono stati l'interruzione e la distruzione.

È interessante notare che questo comportamento dirompente e distruttivo è in linea con le Tattiche, Tecniche e Procedure (TTP) degli aggressori dello Stato nazionale iraniano, con un riferimento specifico agli attacchi dannosi di Saudi Aramco del 2012 per mano di hacker iraniani, nonché al loro continuo utilizzo di attacchi DDoS e di ceppi di malware Wiper per sovrascrivere i sistemi o altrimenti lasciarli inutilizzabili o irrecuperabili (a meno che le organizzazioni non abbiano backup funzionanti).

Doppiamente interessante è il forte orientamento del gruppo APT verso l'ecosistema cloud di Microsoft, con i loro attacchi passati che si concentravano per lo più su servizi Exchange vulnerabili e in sede e su dispositivi di sicurezza Fortinet, o più recentemente su servizi online come Dropbox e OneHub.

Perché si verificano questi incidenti?

Non dovrebbe sorprendere che gli hacker sofisticati di oggi si stiano concentrando sempre più sugli ambienti cloud per portare avanti le loro agende. A prescindere dalla geopolitica che gioca un ruolo nella storia di questo attore di Stato-nazione, continuiamo a vedere lo sfruttamento degli strumenti di accesso remoto come un primo vettore di accesso iniziale agli ambienti target.

Mentre la maggior parte delle organizzazioni continua la sua evoluzione verso il cloud, le infrastrutture ibride offrono flessibilità per i requisiti che non possono essere soddisfatti negli ecosistemi solo cloud, o che potrebbero non essere ancora pronti per essere cloudificati. Il mantenimento di risorse on-premise e cloud-native (presumibilmente in modo ibrido e sincronizzato) consente a queste aziende di godere del meglio di entrambi i mondi, fino a quando non matureranno metodi più efficienti.

Con questa filosofia che sta diventando sempre più comune, gli attori delle minacce sono entusiasti all'idea di flettere i muscoli sui vettori di accesso più tradizionali e consolidati (ad esempio, la connessione desktop remota), per poi essere ricompensati con un punto di snodo nell'infrastruttura cloud dell'obiettivo. Di conseguenza, l'intero nuovo dominio del cloud rappresenta una vasta opportunità di furto, di guadagno finanziario attraverso il riscatto, di interruzione o anche di vera e propria distruzione, come vediamo qui.

Cosa si può fare?

Minacce come queste si nutrono di servizi vulnerabili o esposti che offrono una testa di ponte nell'ambiente di un obiettivo. Da quel momento, diventa solo una questione di dove e come gli attori malintenzionati sfruttano i privilegi e i permessi in eccesso per portare a termine i loro attacchi. Ridurre la superficie d'attacco complessiva, come minimo, farà un grande passo avanti nel contrastare le tentazioni di "frutta a basso costo" che si presentano agli attori delle minacce. Ciò significa disabilitare o, come minimo, segmentare i servizi di accesso remoto, le applicazioni private o i protocolli che non sono più necessari o che non dovrebbero essere pubblicamente accessibili dietro strumenti perimetrali datati. Funzionalità come Zero Trust Network Access (ZTNA) consentono alle organizzazioni di creare perimetri definiti dal software e di dividere la rete aziendale in molteplici micro-segmenti, impedendo il movimento laterale delle minacce e riducendo la superficie di attacco in caso di violazione.

Anche le valutazioni e le convalide continue degli accessi sono tecniche di mitigazione molto efficaci, in quanto i tentativi di abuso possono essere identificati e prevenuti caso per caso per ogni richiesta di accesso. Sulla base della valutazione dell'identità dell'utente, dell'identità del dispositivo, della postura e di altri fattori contestuali, lo ZTNA consente l'accesso con il "minimo privilegio" ad applicazioni specifiche e non all'intera rete sottostante a qualsiasi utente che abbia effettuato un login con successo.

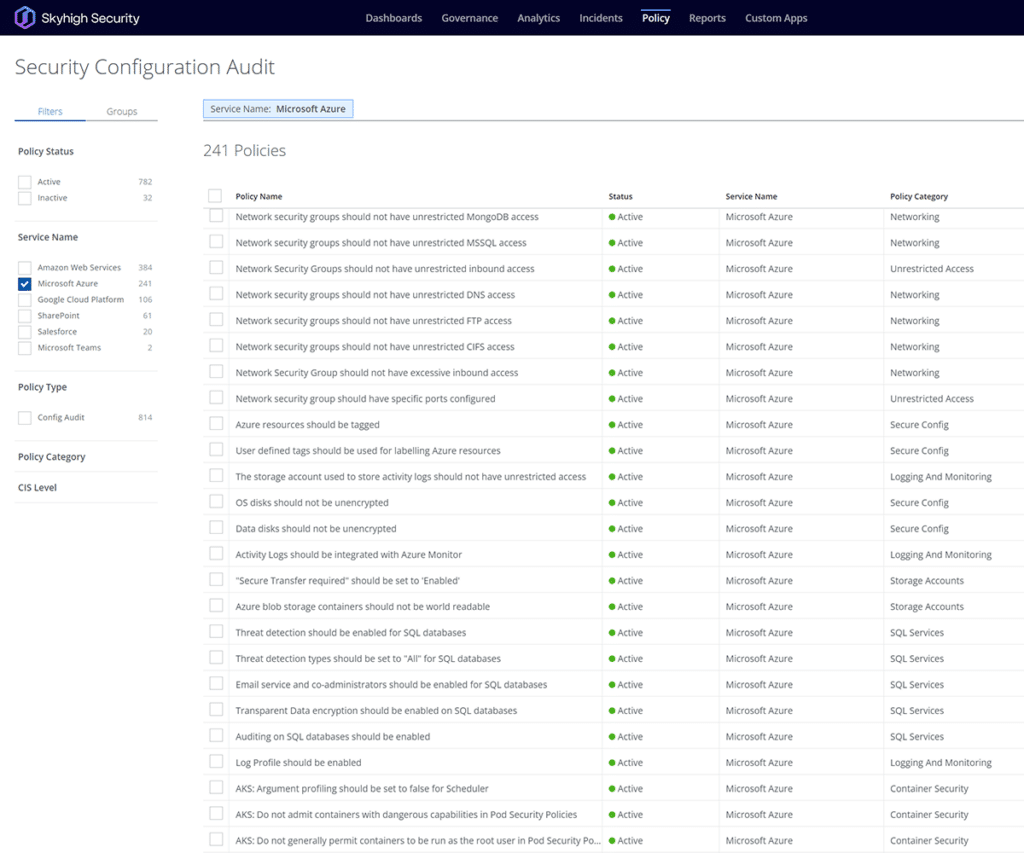

Poiché stiamo assistendo anche alla manomissione delle configurazioni all'interno degli ambienti Microsoft Azure per spianare la strada alla distruzione, nonché all'abuso di account di amministrazione Microsoft Azure privilegiati, funzionalità come Posture Management possono aiutare a rilevare e prevenire attività e modifiche ritenute anomale o contrarie agli standard aziendali.

Skyhigh Security aiuta in questo senso estendendo le funzioni di Monitoraggio delle attività e di Audit della configurazione di sicurezza alle infrastrutture Microsoft Azure. Per rilevare le minacce interne ed esterne all'infrastruttura Azure, Skyhigh Security acquisisce un record completo di tutte le attività degli utenti in Microsoft Azure attraverso molteplici euristiche, rileva le minacce, intraprende automaticamente azioni di mitigazione del rischio e supporta le indagini forensi. Quando le minacce vengono risolte, Skyhigh incorpora automaticamente questi dati nei suoi modelli comportamentali per migliorare l'accuratezza del rilevamento.

Skyhigh aggiorna dinamicamente e continuamente le soglie per ogni utente e gruppo, per identificare le attività indicative di minacce interne. Le Privileged User Analytics integrate identificano i rischi derivanti da account di amministratore inattivi, autorizzazioni eccessive, escalation ingiustificata di autorizzazioni e provisioning di utenti.

Utilizza Skyhigh Security?

- Abilita la Gestione della postura per gli ambienti Microsoft Azure per rilevare e prevenire le modifiche alla configurazione.

- Sfrutta Private Access per consentire una maggiore sicurezza della rete e la segmentazione di applicazioni e risorse private.

- Misurare i rischi che un utente potrebbe rappresentare per i servizi e i dati cloud della sua organizzazione.

- Stabilire i profili di postura del dispositivo da valutare per le richieste di connessione.

- Monitorare continuamente le attività per individuare anomalie e violazioni.

- Utilizzi i modelli di policy per Microsoft Azure valutati rispetto a Skyhigh, CIS Livelli 1 e 2, PCI DSS, HIPAA e NIST.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Gli attori delle minacce MERCURY sfruttano dispositivi e applicazioni web vulnerabili e privi di patch per accedere inizialmente agli ambienti delle vittime.

- Dopo aver sfruttato con successo il sistema, gli operatori installano delle web shell su queste risorse per consentire loro di eseguire comandi di sistema da remoto.

- Gli account utente locali vengono creati per consentire l'escalation dei privilegi in modalità amministratore, con l'obiettivo di raggiungere infine i controller di dominio di destinazione per un'ulteriore propagazione.

- Se l'organizzazione presa di mira gestisce ambienti di dominio Windows ibridi che combinano i servizi AD locali e Azure AD, gli attori delle minacce sfruttano qualsiasi account privilegiato creato dall'agente Azure AD Connect. Questo agente funge da "ponte" tra l'AD locale e gli ambienti Azure AD per mantenerli sincronizzati, con funzioni aggiuntive come la sincronizzazione delle password per le identità condivise, la sincronizzazione degli oggetti e altro ancora.

- Una volta che gli aggressori accedono con successo all'ambiente Microsoft Azure - tramite l'account compromesso - i set di autorizzazioni dell'account e i privilegi dei ruoli vengono manomessi per mettere in scena ulteriori azioni.

- Inizia la distruzione delle risorse di Microsoft Azure, compresa l'eliminazione dei carichi di lavoro, delle immagini VM, dei server, dei dischi, degli account di archiviazione e di varie altre istanze di servizio nell'account Azure.