Risorse

DIGEST DELL'INTELLIGENCE

Un altro grande repository di archiviazione cloud cade vittima di un attacco con riscatto

Il data store di Fortinet ospitato nel cloud è stato infiltrato da un accesso non autorizzato.

Di Rodman Ramezanian - Consulente per la sicurezza del cloud aziendale

30 settembre 2024 7 Minuti di lettura

Gli archivi di storage in cloud sono diventati un obiettivo sempre più redditizio per i criminali informatici, offrendo un vero e proprio buffet di dati sensibili pronti per essere sfruttati. Nessuna organizzazione è immune da queste minacce, indipendentemente dal settore, dalle dimensioni, dall'esperienza o dalle risorse finanziarie. Dalle piccole startup alle multinazionali, dalle istituzioni educative alle agenzie governative, tutte affrontano il rischio che i loro dati archiviati nel cloud finiscano nelle mani di malintenzionati.

Il passaggio al cloud storage ha involontariamente semplificato il vettore di attacco per molti hacker. Piuttosto che navigare tra i complessi livelli delle difese di rete tradizionali per accedere ai database on-premises, gli attori delle minacce si concentrano ora sulla compromissione dei servizi di cloud storage. Queste piattaforme sono spesso più accessibili e possono essere violate utilizzando credenziali riutilizzate o rubate. Questo metodo di attacco è particolarmente efficace a causa della prevalenza del riutilizzo delle password in più servizi. Di conseguenza, un singolo account compromesso può potenzialmente garantire l'accesso a un tesoro di informazioni sensibili archiviate nel cloud, rendendo questi archivi un obiettivo attraente ed efficiente per i criminali informatici che cercano di massimizzare il loro impatto con il minimo sforzo.

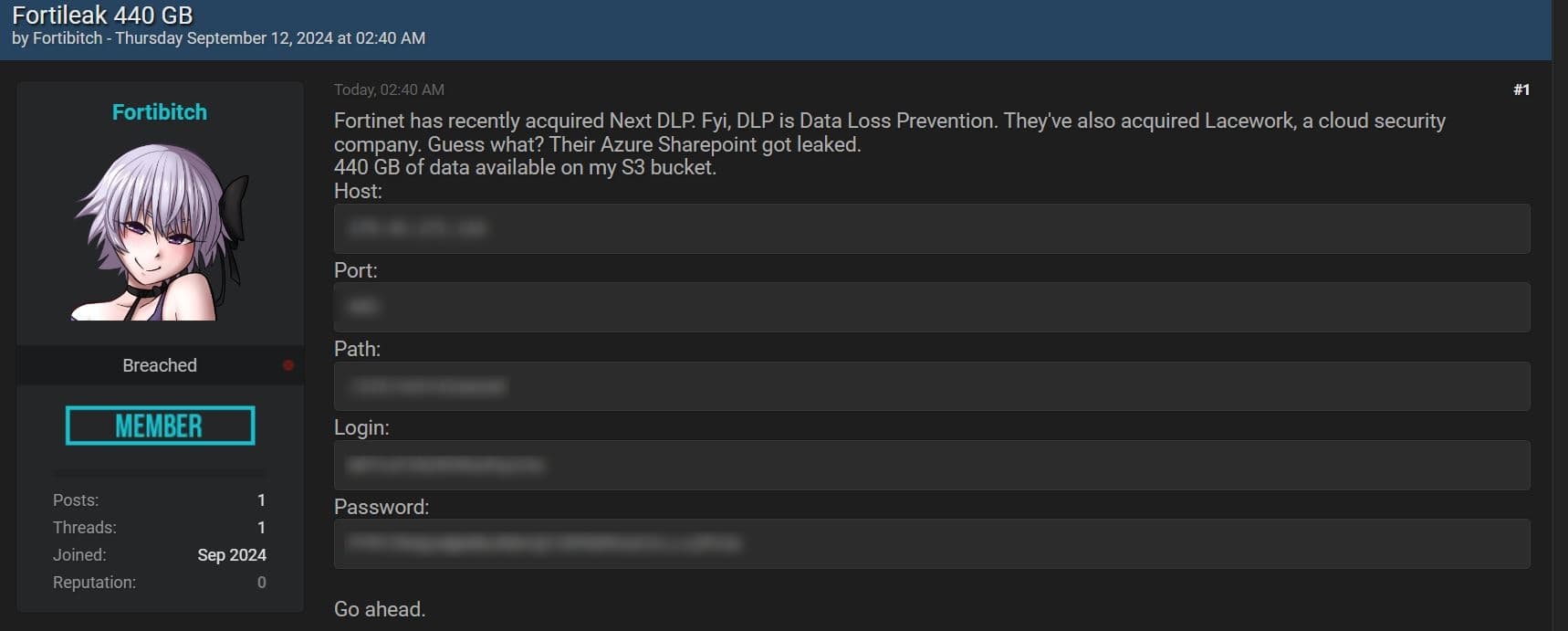

L'azienda di cybersicurezza Fortinet ha confermato una violazione dei dati che ha avuto un impatto su alcuni dati dei clienti. All'inizio del mese - il 12 settembre per l'esattezza - un gruppo noto con il nome provocatorio di 'Fortibitch' ha rilasciato una cache di dati, che si ritiene sia stata rubata dal server Microsoft Azure SharePoint di Fortinet, utilizzato per archiviare i dati dei clienti. Sfortunatamente, come questi incidenti tendono ad accadere, gli attori delle minacce hanno ora reso i dati rubati disponibili per il download sul dark web - contenuti in un bucket Amazon S3 - dopo che Fortinet ha presumibilmente rifiutato di pagare le richieste di riscatto.

Perché si verificano questi incidenti?

Purtroppo, negli ultimi tempi molte organizzazioni si sono trovate in situazioni altrettanto poco invidiabili. Che nasca da una configurazione errata delle risorse o dalla compromissione delle credenziali autorizzate, l'ampiezza e le dimensioni delle piattaforme cloud - come Microsoft Azure in questo caso - non mancano di opportunità per gli attori delle minacce di trovare un modo - qualsiasi modo - per entrare nell'estensione cloud delle basi di un'organizzazione.

Come Fortinet ha confermato nelle proprie parole: "Un individuo ha ottenuto l'accesso non autorizzato a un numero limitato di file memorizzati sull'istanza di Fortinet di un'unità di file condivisa basata su cloud di terze parti, che includeva dati limitati relativi a un piccolo numero di clienti Fortinet".

Ora, l'analisi di questo incidente non intende in alcun modo "prendere a calci qualcuno mentre è a terra" - ma cerca di evidenziare e rafforzare alcuni principi di sicurezza fondamentali che possono mitigare o, per lo meno, ridurre il raggio d'azione di attacchi simili in futuro.

Sebbene Fortinet non abbia ancora confermato in modo più dettagliato come le credenziali non autorizzate siano state compromesse e utilizzate per accedere al server privato Azure SharePoint, a giudicare da una miriade di attacchi simili avvenuti in passato, si può presumere che le tecniche di social engineering, di raccolta delle credenziali e/o di phishing abbiano giocato un ruolo chiave nell'ottenere queste credenziali privilegiate che consentono l'accesso al sancta sanctorum di Fortinet ospitato su Azure.

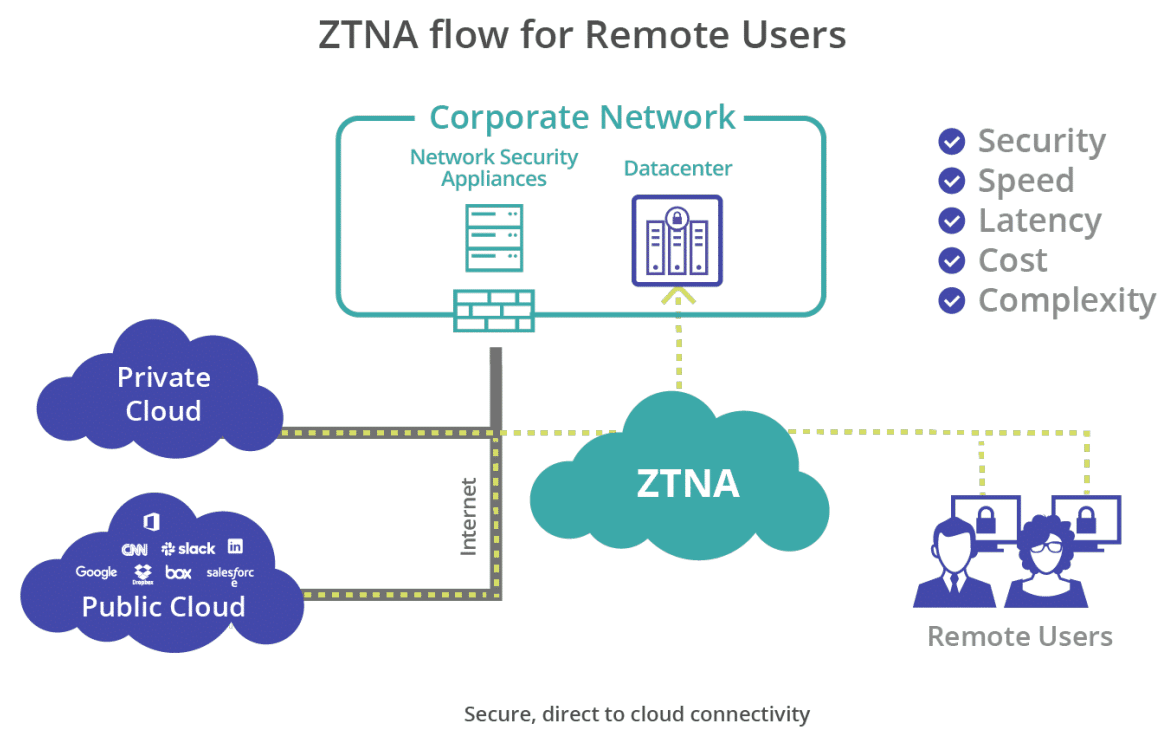

Ciò sottolinea la necessità di adottare i principi di Zero Trust, dove l'impatto delle credenziali compromesse sarebbe minimo grazie alla segregazione e ai privilegi limitati di ogni singolo account.

Diciamo che avete un numero limitato di account privilegiati che hanno accesso esclusivo a un tesoro di dati altamente sensibili dei clienti ospitati nel cloud. Ora, in questo scenario, non sarebbe importante quanto i rispettivi utenti (o i loro account) siano presi di mira o suscettibili da attori di minacce di social-engineering o da opportunisti del phishing. La realtà è che anche se un aggressore riuscisse a compromettere le credenziali dell'account, a ottenere un token di sessione o un cookie autenticato, o persino a eludere i meccanismi di autenticazione a più fattori (MFA), il livello di accesso più forte e potente che potrebbe ipoteticamente ottenere sarebbe estremamente limitato dai principi di minimo privilegio; un principio fondamentale della filosofia Zero Trust.

Cosa si può fare?

Le credenziali degli utenti sono diventate i gioielli della corona della sicurezza digitale e richiedono misure di salvaguardia rigorose. Il Rapporto Verizon sulle violazioni dei dati nel 2024 fornisce informazioni sconfortanti, rivelando che l'errore umano è responsabile di uno sconcertante 68% delle violazioni, mentre le configurazioni errate e i problemi correlati contribuiscono a un terzo degli incidenti di sicurezza. Queste statistiche sottolineano la necessità critica per le organizzazioni di investire in misure di sicurezza avanzate, in grado di stabilire e monitorare i normali modelli di attività degli utenti all'interno delle loro reti. In questo modo, i team di sicurezza possono identificare rapidamente i comportamenti anomali e affrontare le minacce potenziali prima che si trasformino in violazioni su larga scala.

Nell'attuale clima di cybersecurity, la domanda non è più se si verificherà una violazione, ma quando. Questa realtà è chiaramente illustrata dai numerosi incidenti di sicurezza di alto profilo a livello globale, che hanno tutti comportato la compromissione di dati sensibili. Le organizzazioni non devono dare priorità agli investimenti in soluzioni di sicurezza consapevoli dei dati.

Tornando ai fondamenti della sicurezza, l'autenticazione a più fattori (MFA) rimane uno strumento critico che dovrebbe essere implementato ovunque sia possibile. La recente violazione di Fortinet è l'ennesimo promemoria di come le credenziali statiche e valide possano essere ottenute e sfruttate per ottenere un accesso più profondo all'infrastruttura di una vittima, sia che si tratti di sistemi tradizionali on-premises che di piattaforme basate sul cloud come Azure SharePoint.

L'incidente di Fortinet sottolinea ulteriormente l'importanza di adottare un'architettura Zero Trust. Nonostante l'implementazione di Single Sign-On (SSO) e di altri prodotti di gestione degli accessi, la continua dipendenza da credenziali statiche e privilegiate - che rimangono un obiettivo primario per gli attori delle minacce - lascia essenzialmente la porta d'ingresso spalancata alle risorse delle organizzazioni. Zero Trust non si basa su un unico punto di autenticazione. Al contrario, verifica continuamente l'identità dell'utente durante la sessione. Anche se un aggressore ottiene credenziali valide, dovrà affrontare sfide continue per mantenere l'accesso. Inoltre, anche se le credenziali sono sfortunatamente compromesse, agli utenti non autorizzati verrebbero concessi solo i permessi minimi necessari per il ruolo su cui stanno esercitando il controllo. Questo limita anche il raggio di esplosione potenziale e la minaccia di movimenti laterali.

Il modus operandi tipico dei criminali informatici e degli insider malintenzionati consiste nell'imitare il comportamento degli utenti legittimi, a partire dal processo di login. Ecco perché l'architettura Zero Trust sfrutta l'autenticazione continua e i controlli della postura, monitorando il contesto, lo stato e le attività dell'utente (o dell'entità richiedente) oltre il punto iniziale di autenticazione.

Tuttavia, l'autenticazione è solo l'inizio. Le organizzazioni devono anche garantire che i dati all'interno delle loro app, servizi o piattaforme siano gestiti e transati in modo da allinearsi alle loro politiche di sicurezza. Ciò richiede la convergenza delle protezioni dei dati tra applicazioni web, cloud e private (ZTNA). Soluzioni come Skyhigh Security offrono l'ispezione e la classificazione profonda dei dati, utilizzando Data Loss Prevention (DLP) in linea, per impedire la gestione inappropriata di dati sensibili da parte di utenti remoti, indipendentemente dalla loro posizione o dal loro dispositivo.

Quindi, se un utente non autorizzato che si spaccia per qualcuno di privilegiato estrae improvvisamente qualcosa come 440 GB di dati dalla piattaforma cloud, lei vuole che il suo Data Loss Prevention lo rilevi e lo blocchi prima che sia troppo tardi!

Unificando la DLP e la protezione dalle minacce attraverso i canali di fuga comuni - compresi i dispositivi, il web, il cloud e le app private - i team di sicurezza possono beneficiare di una visibilità e di un controllo end-to-end sui dati sensibili. Questo approccio olistico alla sicurezza dei dati è fondamentale in un'epoca in cui le violazioni dei dati possono avere conseguenze devastanti per le organizzazioni di ogni dimensione e settore.

Riferimenti:

Utilizza Skyhigh Security?

- Sfrutta le politiche di Private Access per applicare i principi di Zero Trust, controllando l'accesso verificato direttamente alle applicazioni private, al web e alle risorse cloud.

- Definisce i profili dei dispositivi e le valutazioni della postura per i dispositivi gestiti/non gestiti che richiedono l'accesso alle risorse aziendali, sia internamente che esternamente.

- Abilita gli audit di configurazione per scoprire le configurazioni errate prima che vengano sfruttate, e monitora i servizi esposti ad un accesso illimitato.

- Valutare le attività degli utenti al di là dei login iniziali, per includere i movimenti degli utenti, i comportamenti, l'accesso ai servizi aziendali, le posizioni e molte altre potenziali anomalie.

- Blocca i dispositivi non gestiti, applica l'Autenticazione a più fattori e molti altri criteri di accesso contestuali per aiutare a bloccare il riutilizzo di credenziali rubate di applicazioni cloud.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Il 12 settembre 2024, un attore minaccioso è emerso sul mercato del dark web BreachForums, affermando di aver violato il server Microsoft Azure SharePoint di Fortinet e di aver ottenuto fino a 440 GB di dati.

- L'attore delle minacce ha condiviso le credenziali di un bucket S3 che presumibilmente contiene i dati rubati, affermando che Fortinet si è rifiutato di pagare un riscatto per impedirne il rilascio.

- Fortinet ha poi confermato che "Un individuo ha ottenuto l'accesso non autorizzato a un numero limitato di file memorizzati sull'istanza di Fortinet di un'unità di file condivisa basata su cloud di terze parti, che includeva dati limitati relativi a un piccolo numero di clienti Fortinet".

- Secondo Fortinet, il repository di cloud storage in questione conteneva una piccola quantità di dati, che interessava meno dello 0,3% dei clienti di Fortinet. A seguito di un'indagine, l'azienda non ha riscontrato alcuna prova di un'attività dannosa che abbia avuto un impatto sui clienti o di un'interruzione delle sue operazioni, dei suoi prodotti o dei suoi servizi a causa dell'incidente.

- Ulteriori dettagli sul modo in cui sono state compromesse le credenziali e gli account interessati non sono ancora noti o comunicati da Fortinet in questo momento.