Sumber daya

INTELIJEN MENCERNA

Encore Ticketmaster: Bagaimana "ShinyHunters" Meretas Pertunjukan

Kelompok ancaman internasional diduga bertanggung jawab atas pencurian jutaan data pelanggan

Oleh Rodman Ramezanian - Penasihat Keamanan Cloud Perusahaan

11 Juli 2024 7 Menit Dibaca

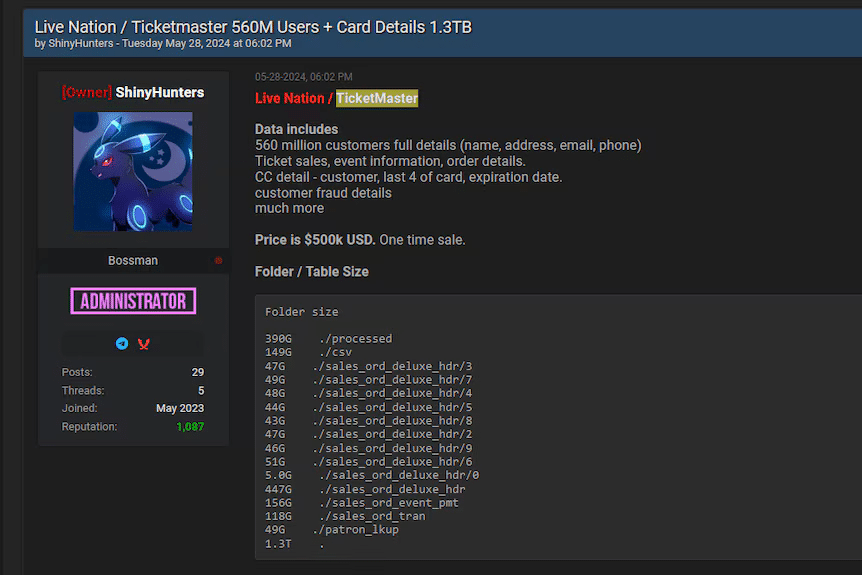

Di sebuah forum internet klandestin (kemunculan kembali BreachForums), kelompok peretas ShinyHunters saat ini mengiklankan apa yang mereka klaim sebagai 1,3 terabyte data pelanggan Ticketmaster.

ShinyHunters (juga dikenal sebagai ShinyCorp) adalah sindikat kejahatan siber global yang pertama kali muncul pada tahun 2020. Kelompok ini dengan cepat menjadi terkenal karena mengeksekusi banyak intrusi data yang menonjol. Terlepas dari julukannya yang aneh dan berasal dari Pokemon yang menyiratkan sekelompok penggemar yang tidak bersalah, ShinyHunters sangat terlibat dalam penyimpangan digital, dengan fokus pada eksfiltrasi dan monetisasi repositori data yang luas.

Operasi sindikat ini merembes ke dalam web gelap - sebuah area di internet yang menjadi tempat bagi banyak perusahaan yang melanggar hukum. Kelompok ancaman internasional ini konon bertanggung jawab atas beberapa penyusupan yang paling signifikan dan berprofil tinggi ke dalam basis data yang luas belakangan ini.

Sekarang, mereka menyatakan memiliki informasi pribadi 560 juta pelanggan Ticketmaster di seluruh dunia dan menawarkannya untuk dijual dengan harga 500.000 dolar AS untuk satu kali transaksi.

ShinyHunters telah mendapatkan reputasi untuk teknik intrusi digital yang canggih dan pelanggaran data yang luas. Pendekatan kelompok ini terhadap peretasan memadukan perencanaan metodis dengan eksekusi yang licik, menggunakan berbagai strategi untuk menembus dan mengeksploitasi kerentanan dalam infrastruktur digital.

Modus operandi ShinyHunters yang khas meliputi:

- Mengatur kampanye penipuan dengan menggunakan skema phishing canggih yang bertujuan untuk memikat korban dengan email palsu untuk mendapatkan kredensial login.

- Menargetkan penyimpanan awan yang tidak aman untuk memanfaatkan penyimpanan data online yang tidak terlindungi dengan baik, yang mirip dengan membobol brankas digital yang tidak dijaga.

- Menyusup dan membahayakan platform web dan alat pengembangan, sering kali mencuri detail login atau kunci antarmuka pemrograman aplikasi (API) untuk mencuri data berharga.

- Menyelidiki repositori GitHub untuk memeriksa repositori kode perusahaan untuk mencari kelemahan yang dapat dieksploitasi, yang berpotensi memberikan akses basis data yang tidak sah.

- Menghasilkan uang melalui jaringan rahasia untuk mendapatkan keuntungan dengan memperdagangkan data curian di pasar internet yang tidak jelas, melayani pembeli yang mencari informasi terlarang.

Mengapa insiden-insiden ini terjadi?

Para penyerang diduga memperoleh kredensial login dari karyawan Snowflake menggunakan malware pencuri informasi. Setelah mendapatkan akses, para penyerang membuat token sesi dengan kredensial yang dicuri. Selanjutnya, token ini digunakan untuk mengekstrak data pelanggan dalam jumlah besar dari sistem Snowflake.

Sejak serangan tersebut, Snowflake telah menyangkal adanya kerentanan atau kesalahan konfigurasi dalam platformnya, dan menyatakan bahwa pelanggaran tersebut berasal dari kredensial pelanggan yang disusupi dan bukan dari sisi keamanan Snowflake. Lebih buruk lagi, akun yang terkena dampak yang dibobol tidak memiliki otentikasi multi-faktor (MFA), yang memungkinkan penyerang untuk masuk seolah-olah mereka adalah pengguna yang sah dan tepercaya.

Menurut laporan pasca insiden Mandiant, akun yang ditargetkan tidak hanya tidak memiliki kontrol keamanan MFA, tetapi beberapa kredensial yang digunakan dalam kampanye tersebut telah disusupi setahun yang lalu. Hal ini menggarisbawahi peningkatan pengawasan yang difokuskan pada pengguna tertentu, identitas mereka, dan kredensial terkait yang dianggap cukup "tepercaya" sehingga berpotensi memberikan akses yang tidak sah, yang memungkinkan terjadinya pencurian ratusan juta data pelanggan.

Di sebagian besar organisasi, kata sandi masih digunakan secara luas dan kemungkinan akan terus menjadi andalan keamanan untuk beberapa waktu ke depan. Pertanyaannya adalah apakah kata sandi masih dapat digunakan sebagai metode autentikasi yang tepercaya.

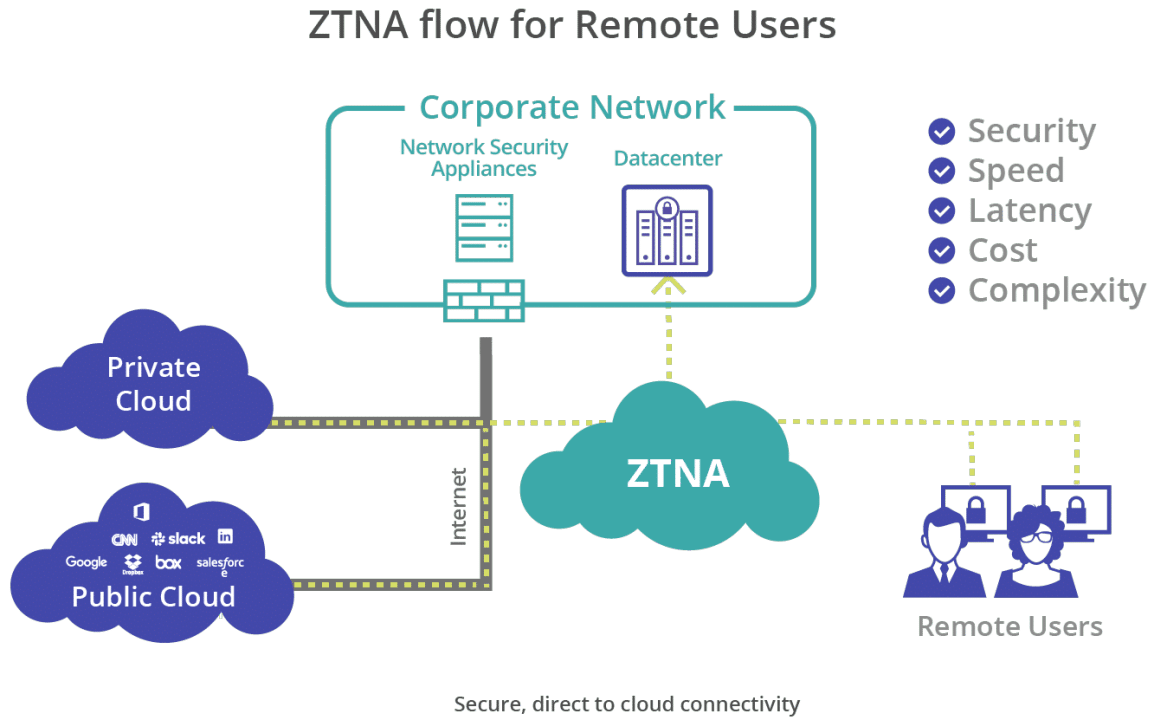

Organisasi semakin banyak mengadopsi solusi tanpa kata sandi untuk meningkatkan keamanan siber melalui pendekatan Zero Trust, sehingga mengurangi risiko pelanggaran akibat pencurian kredensial. Mengandalkan kata sandi saja tidak memberikan jaminan identitas yang diperlukan, sehingga menimbulkan risiko keamanan yang signifikan. Sebelum beralih dari kata sandi, sangat penting untuk memahami langkah-langkah yang diperlukan, dimulai dengan langkah-langkah otentikasi yang kuat. Implementasi Zero Trust sering kali dimulai secara selektif dalam infrastruktur TI dan berkembang secara bertahap, selaras dengan siklus penyegaran teknologi untuk mengelola biaya secara efisien. Menerapkan Zero Trust dan beralih ke tanpa kata sandi harus menjadi prioritas utama untuk meningkatkan pertahanan keamanan siber dan melindungi sumber daya penting secara lebih efektif.

Apa yang bisa dilakukan?

Kenyataannya, kredensial pengguna adalah permata mahkota keamanan digital dan menuntut perlindungan yang ketat. Laporan Pelanggaran Data Verizon 2024 menunjukkan bahwa kesalahan manusia menyumbang 68% dari pelanggaran, sementara kesalahan konfigurasi dan masalah terkait menyebabkan sepertiganya. Mengingat statistik ini, sangat penting untuk berinvestasi dalam langkah-langkah keamanan yang menetapkan pola normal aktivitas pengguna dalam jaringan perusahaan Anda. Strategi ini memungkinkan personel keamanan untuk dengan cepat mengidentifikasi perilaku yang tidak biasa dan mengatasi potensi ancaman sebelum berkembang menjadi pelanggaran berskala besar.

Dalam lingkungan ancaman saat ini, yang menjadi pertanyaan bukanlah apakah pelanggaran akan terjadi, tetapi kapan. Jika Anda mempertimbangkan berapa banyak insiden keamanan tingkat tinggi secara global yang melibatkan pembobolan data sensitif, maka sangat penting untuk memprioritaskan investasi pada platform keamanan sadar data yang komprehensif. Selain itu, mengembangkan pola pikir sadar keamanan di seluruh organisasi Anda sangatlah penting. Keamanan adalah tanggung jawab semua orang dan tidak terbatas pada tim keamanan.

MFA merupakan elemen dasar dari keamanan yang kuat dan harus digunakan sedapat mungkin. Pelanggaran Ticketmaster menjadi contoh lain bagaimana kredensial statis yang valid (kombinasi nama pengguna dan kata sandi) dapat dikompromikan dan dieksploitasi untuk mendapatkan akses ke dalam infrastruktur organisasi yang ditargetkan, baik di lokasi maupun di awan (seperti yang kita lihat di sini dengan platform berbasis awan Snowflake).

Pembobolan data Ticketmaster dan insiden terkait menggarisbawahi pentingnya mengadopsi arsitektur Zero Trust. Insiden ini mencerminkan masalah yang meluas di industri ini di mana organisasi lalai mengintegrasikan keamanan aplikasi SaaS ke dalam strategi keamanan mereka secara keseluruhan. Terlepas dari penerapan sistem masuk tunggal (SSO) dan alat manajemen akses lainnya, kredensial statis terus menjadi incaran para pelaku ancaman, sehingga pintu depan terbuka lebar bagi pelaku kejahatan yang mengincar aset data penting organisasi.

Baik penjahat siber yang mencoba mencuri kredensial karyawan atau orang dalam yang jahat yang mencoba mengambil data perusahaan, para pelaku kejahatan ini biasanya memulai prosesnya dengan melakukan apa yang dilakukan oleh pengguna: masuk. Itulah mengapa Zero Trust memanfaatkan otentikasi berkelanjutan dan pemeriksaan postur, yang melibatkan pemantauan konteks, status, dan aktivitas pengguna (atau entitas pemohon) di luar titik awal otentikasi.

Selain otentikasi yang valid dan terverifikasi, alat atau proses apa lagi yang Anda gunakan untuk memastikan bahwa data di dalam aplikasi, layanan, atau platform cloud Anda diperlakukan dan digunakan sesuai dengan kebijakan keamanan dan penggunaan data? Di sinilah konvergensi perlindungan data di seluruh web, cloud, aplikasi pribadi (ZTNA), dan perangkat menjadi sangat penting. Skyhigh Security menawarkan hal ini, bersama dengan pemeriksaan dan klasifikasi data yang mendalam menggunakan inline data loss prevention (DLP) untuk mencegah penanganan yang tidak tepat terhadap data sensitif sambil memberdayakan pengguna jarak jauh untuk berkolaborasi dari lokasi mana pun dan perangkat apa pun. Dengan menyatukan DLP dan perlindungan ancaman di seluruh saluran yang paling umum, tim keamanan mendapatkan manfaat dari visibilitas menyeluruh ke dalam dan kontrol atas data sensitif.

Referensi:

Bagaimana Skyhigh Security Mencegah Eksfiltrasi Data

- Memanfaatkan kebijakan Skyhigh Private Access untuk menegakkan prinsip-prinsip Zero Trust, mengendalikan akses terverifikasi secara langsung ke aplikasi pribadi, web, dan sumber daya cloud.

- Menetapkan profil perangkat dan penilaian postur tubuh untuk perangkat terkelola dan tidak terkelola yang meminta akses ke sumber daya perusahaan, baik secara internal maupun eksternal.

- Mengaktifkan audit konfigurasi untuk menemukan kesalahan konfigurasi sebelum dieksploitasi dan memantau layanan yang terpapar pada akses yang tidak dibatasi.

- Mengevaluasi aktivitas pengguna di luar login awal untuk menyertakan pergerakan pengguna, perilaku, akses ke layanan perusahaan, lokasi, dan banyak potensi anomali lainnya.

- Memblokir perangkat yang tidak dikelola, menerapkan MFA, dan banyak kebijakan akses kontekstual lainnya untuk membantu menghentikan penyalahgunaan dan penggunaan kembali kredensial aplikasi cloud yang dicuri.

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Kelompok kriminal siber yang dikenal sebagai ShinyHunters telah mengklaim telah menyusup ke dalam sistem Ticketmaster, dan menyatakan bahwa mereka telah menyusup ke dalam data sensitif milik 560 juta pelanggan.

- Informasi yang dikompromikan mencakup berbagai detail pribadi, termasuk nama lengkap, alamat email, nomor telepon, lokasi tempat tinggal, data terkait acara, detail pembelian tiket, dan detail pesanan.

- Kelompok peretas ini lebih lanjut menuduh memiliki sebagian informasi kartu kredit, khususnya empat digit terakhir dan tanggal kedaluwarsa kartu yang digunakan dalam transaksi.

- Para penyerang dilaporkan mendapatkan kredensial login dari seorang karyawan Snowflake (sebuah perusahaan solusi data cloud) menggunakan malware pencuri informasi. Begitu masuk, para penyerang membuat token sesi menggunakan kredensial yang dicuri. Token-token ini kemudian digunakan untuk menyusup ke dalam sejumlah besar data pelanggan dari sistem Snowflake.

- Pelanggaran yang dilaporkan oleh Ticketmaster-Live Nation juga menggarisbawahi meningkatnya risiko siber pihak ketiga bagi perusahaan yang dipercayakan dengan data pelanggan.