Sumber daya

INTELIJEN MENCERNA

Lingkungan Microsoft Azure terkena serangan MERCURY

Kelompok Ancaman Persisten Lanjutan (APT) yang merusak beralih ke lingkungan cloud

Oleh Rodman Ramezanian - Pemimpin Ancaman Cloud Global

25 Mei 2023 7 Menit Dibaca

Menurut penelitian industri baru-baru ini, beberapa kampanye dan alat yang dijalankan oleh grup MERCURY APT (alias MuddyWater, Static Kitten) - yang secara luas dianggap berafiliasi dengan kepentingan Kementerian Intelijen dan Keamanan Iran (MOIS) - telah diamati meluncurkan serangan yang merusak di lingkungan cloud Microsoft Azure.

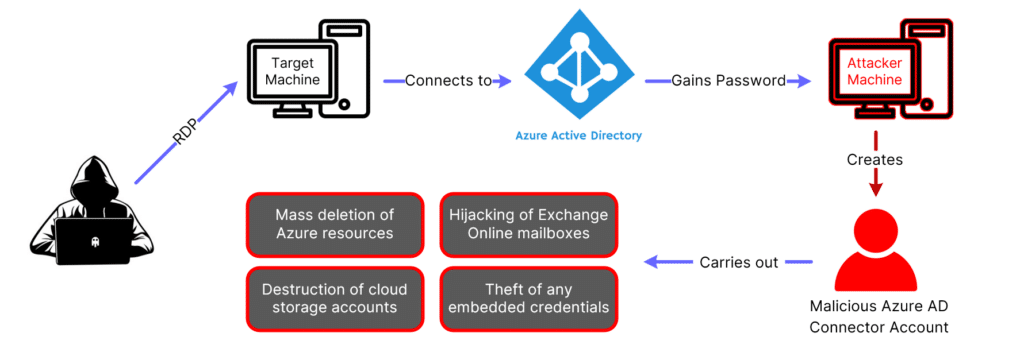

Penelitian yang dilakukan oleh Microsoft menunjukkan bagaimana penyerang negara-bangsa telah mendapatkan akses ke sumber daya lokal yang rentan dan tidak aman serta lingkungan cloud, yang memungkinkan mereka untuk menyebabkan kerusakan besar pada infrastruktur target. Organisasi yang ditargetkan yang menjalankan lingkungan domain Windows hybrid yang menggabungkan Active Directory (AD) lokal dan Azure Active Directory (AAD) telah dimanipulasi oleh agen Azure Active Directory Connect, sehingga mendapatkan akses masuk ke infrastruktur Azure online mereka, dan kemudian menghancurkan lingkungan Azure korban.

Mulai dari menghapus instance mesin virtual Azure, server farm dan beban kerja, jaringan virtual, akun penyimpanan, dan banyak lagi.

Sepanjang operasi mereka, para pelaku ancaman telah secara aktif menargetkan lingkungan on-premise dan cloud. Dari apa yang saat ini diketahui tentang kampanye ini, tujuan utama mereka adalah gangguan dan kehancuran.

Menariknya, perilaku mengganggu dan merusak ini sejalan dengan Taktik, Teknik, dan Prosedur (TTP) penyerang negara Iran yang umum terlihat, dengan referensi khusus pada serangan Saudi Aramco tahun 2012 yang merusak di tangan para peretas Iran, serta penggunaan serangan DDoS dan jenis malware Wiper yang terus berlanjut untuk menimpa sistem atau membuat sistem tersebut tidak dapat digunakan atau tidak dapat dipulihkan (kecuali jika organisasi memiliki cadangan yang berfungsi).

Yang sangat menarik adalah poros kuat grup APT terhadap ekosistem cloud Microsoft, dengan serangan mereka di masa lalu yang sebagian besar berfokus pada layanan Exchange lokal yang rentan dan peralatan keamanan Fortinet, atau baru-baru ini dengan layanan online seperti Dropbox dan OneHub.

Mengapa insiden-insiden ini terjadi?

Tidak mengherankan jika peretas canggih saat ini semakin berfokus pada lingkungan cloud untuk memajukan agenda mereka. Terlepas dari geopolitik yang berperan dalam kisah aktor negara-bangsa ini, kami terus melihat eksploitasi alat akses jarak jauh sebagai vektor akses awal utama ke dalam lingkungan target.

Karena sebagian besar organisasi melanjutkan evolusi mereka ke cloud, infrastruktur hibrida memberikan fleksibilitas untuk persyaratan yang tidak dapat dipenuhi dalam ekosistem cloud saja, atau mungkin belum siap untuk di-cloud. Mempertahankan sumber daya on-premise dan cloud-native (mungkin dengan cara hibrida yang tersinkronisasi) memungkinkan perusahaan-perusahaan ini menikmati yang terbaik dari kedua dunia hingga metode yang lebih efisien dapat matang untuk mereka.

Dengan filosofi ini menjadi lebih umum, para pelaku ancaman menikmati pemikiran untuk melenturkan otot-otot mereka pada vektor akses yang lebih tradisional dan mapan (misalnya, koneksi desktop jarak jauh), untuk kemudian pada akhirnya diberi imbalan berupa titik poros ke dalam infrastruktur cloud target. Selanjutnya, domain cloud yang sama sekali baru itu mewakili peluang besar untuk pencurian, keuntungan finansial melalui uang tebusan, gangguan, atau bahkan penghancuran langsung seperti yang kita lihat di sini.

Apa yang bisa dilakukan?

Ancaman seperti ini memanfaatkan layanan yang rentan atau terbuka yang menawarkan pijakan untuk masuk ke dalam lingkungan target. Dari titik itu, ini hanya menjadi masalah di mana dan bagaimana pelaku jahat mengeksploitasi hak istimewa dan izin yang berlebihan untuk melakukan serangan mereka. Mengurangi permukaan serangan Anda secara keseluruhan, paling tidak, akan sangat membantu untuk menggagalkan godaan "buah yang menggantung rendah" yang diletakkan di depan para pelaku ancaman. Ini berarti menonaktifkan atau, setidaknya, menyegmentasikan layanan akses jarak jauh, aplikasi pribadi, atau protokol yang tidak lagi diperlukan atau tidak boleh diakses secara publik di balik alat perimeter yang sudah ketinggalan zaman. Kemampuan seperti Zero Trust Network Access (ZTNA) memungkinkan organisasi untuk membuat perimeter yang ditentukan oleh perangkat lunak dan membagi jaringan perusahaan menjadi beberapa segmen mikro, mencegah pergerakan ancaman secara lateral dan mengurangi permukaan serangan jika terjadi pelanggaran.

Penilaian dan validasi akses yang terus menerus juga merupakan teknik mitigasi yang sangat efektif, karena upaya penyalahgunaan dapat diidentifikasi dan dicegah berdasarkan kasus per kasus untuk setiap permintaan akses. Pada penilaian identitas pengguna, identitas perangkat, postur tubuh, dan faktor kontekstual lainnya, ZTNA memungkinkan akses "paling tidak istimewa" ke aplikasi tertentu, dan bukan ke seluruh jaringan yang mendasarinya untuk setiap pengguna dengan login yang berhasil.

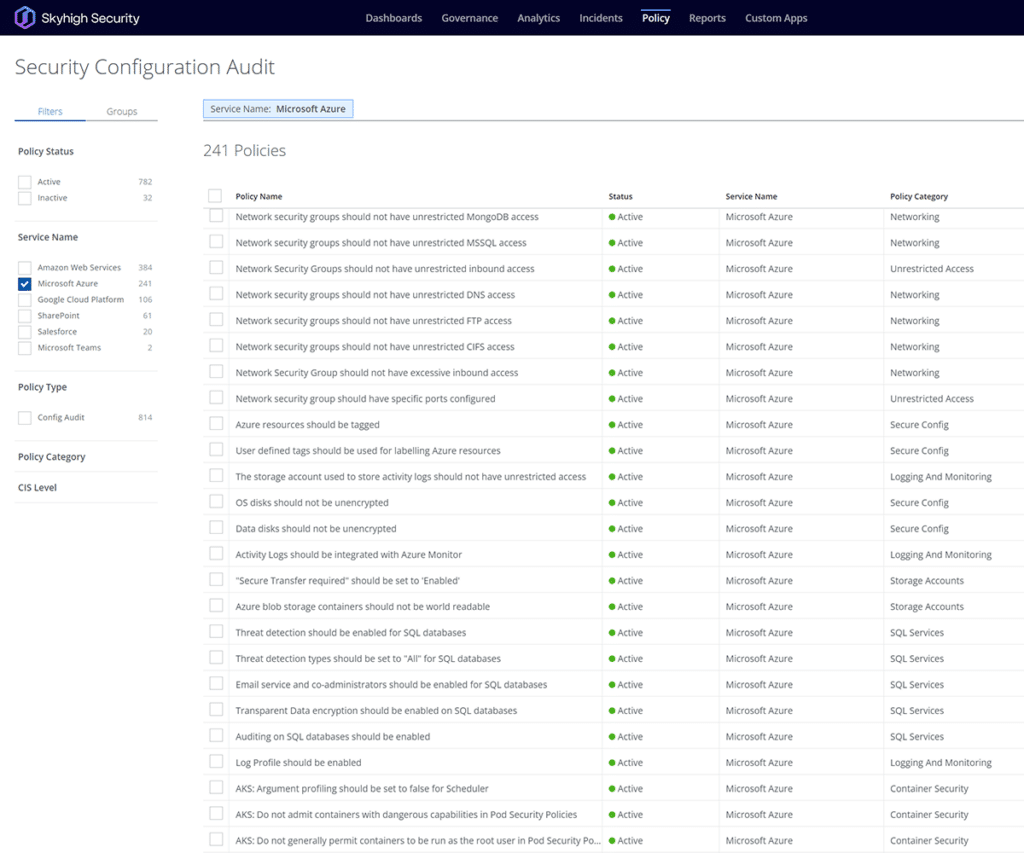

Karena kami juga melihat konfigurasi dalam lingkungan Microsoft Azure dirusak untuk membuka jalan menuju kehancuran, serta penyalahgunaan akun admin Microsoft Azure yang memiliki hak istimewa, kemampuan seperti Manajemen Postur dapat membantu mendeteksi dan mencegah aktivitas dan perubahan yang dianggap tidak wajar atau bertentangan dengan standar perusahaan.

Skyhigh Security membantu hal ini dengan memperluas fitur Pemantauan Aktivitas dan Audit Konfigurasi Keamanan ke infrastruktur Microsoft Azure. Untuk mendeteksi ancaman internal dan eksternal pada infrastruktur Azure, Skyhigh Security menangkap catatan lengkap semua aktivitas pengguna di Microsoft Azure di berbagai heuristik, mendeteksi ancaman, secara otomatis mengambil tindakan pengurangan risiko, dan mendukung investigasi forensik. Ketika ancaman teratasi, Skyhigh secara otomatis memasukkan data ini ke dalam model perilakunya untuk meningkatkan akurasi deteksi.

Skyhigh secara dinamis dan terus menerus memperbarui ambang batas untuk setiap pengguna dan grup untuk mengidentifikasi aktivitas yang mengindikasikan ancaman orang dalam. Analisis Pengguna Istimewa bawaan mengidentifikasi risiko dari akun administrator yang tidak aktif, izin yang berlebihan, dan eskalasi izin dan penyediaan pengguna yang tidak beralasan.

Gunakan Skyhigh Security?

- Aktifkan Manajemen Postur untuk lingkungan Microsoft Azure untuk mendeteksi dan mencegah perubahan konfigurasi.

- Manfaatkan Private Access untuk memungkinkan keamanan jaringan yang lebih ketat dan segmentasi aplikasi dan sumber daya pribadi.

- Ukur risiko yang mungkin ditimbulkan pengguna terhadap layanan dan data cloud organisasi Anda.

- Menetapkan Profil Postur Perangkat untuk dinilai untuk permintaan koneksi.

- Memantau aktivitas secara terus menerus untuk mengetahui adanya anomali dan pelanggaran.

- Manfaatkan templat kebijakan untuk Microsoft Azure yang dinilai berdasarkan Skyhigh, CIS Level 1 & 2, PCI DSS, HIPAA, dan NIST.

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Pelaku ancaman MERCURY mengeksploitasi perangkat dan aplikasi web yang rentan dan belum ditambal untuk mengakses lingkungan korban pada awalnya.

- Setelah eksploitasi berhasil, operator menggunakan web shell pada aset tersebut untuk memungkinkan mereka menjalankan perintah sistem dari jarak jauh.

- Akun pengguna lokal dibuat untuk memungkinkan eskalasi hak istimewa ke mode Administrator, dengan tujuan akhirnya mencapai target Pengontrol Domain untuk penyebaran lebih lanjut.

- Jika organisasi yang ditargetkan menjalankan lingkungan domain Windows hybrid yang menggabungkan layanan AD lokal dan Azure AD, pelaku ancaman mengeksploitasi setiap akun istimewa yang dibuat oleh agen Azure AD Connect. Agen ini berfungsi sebagai "jembatan" antara AD lokal dan lingkungan AD Azure agar tetap sinkron, dengan fitur tambahan seperti sinkronisasi kata sandi untuk identitas bersama, sinkronisasi objek, dan banyak lagi.

- Setelah penyerang berhasil masuk ke lingkungan Microsoft Azure - melalui akun yang disusupi - set izin akun dan hak istimewa peran dirusak untuk melakukan tindakan lebih lanjut.

- Penghancuran aset Microsoft Azure dimulai, termasuk penghapusan beban kerja, gambar VM, server, disk, akun penyimpanan, dan berbagai contoh layanan lainnya di akun Azure.