Sumber daya

INTELIJEN MENCERNA

Repositori Penyimpanan Cloud yang Cukup Besar Menjadi Korban Serangan Tebusan

Penyimpanan data yang dihosting di cloud Fortinet disusupi oleh akses yang tidak sah.

Oleh Rodman Ramezanian - Penasihat Keamanan Cloud Perusahaan

30 September 2024 7 Menit Dibaca

Repositori penyimpanan awan telah menjadi target yang semakin menggiurkan bagi para penjahat siber, menawarkan prasmanan data sensitif yang siap untuk dieksploitasi. Tidak ada organisasi yang kebal terhadap ancaman ini, apa pun industri, ukuran, pengalaman, atau sumber daya keuangannya. Dari perusahaan rintisan kecil hingga perusahaan multinasional, lembaga pendidikan hingga lembaga pemerintah, semuanya menghadapi risiko data yang tersimpan di awan jatuh ke tangan yang jahat.

Pergeseran ke arah penyimpanan awan secara tidak sengaja telah menyederhanakan vektor serangan bagi banyak peretas. Daripada menavigasi lapisan pertahanan jaringan tradisional yang rumit untuk mengakses basis data lokal, para pelaku ancaman kini berfokus pada kompromi layanan penyimpanan awan. Platform ini sering kali lebih mudah diakses dan dapat ditembus dengan menggunakan kredensial yang digunakan kembali atau dicuri. Metode serangan ini sangat efektif karena prevalensi penggunaan ulang kata sandi di berbagai layanan. Akibatnya, satu akun yang disusupi berpotensi memberikan akses ke harta karun berupa informasi sensitif yang tersimpan di awan, membuat repositori ini menjadi target yang menarik dan efisien bagi penjahat siber yang ingin memaksimalkan dampaknya dengan upaya minimal.

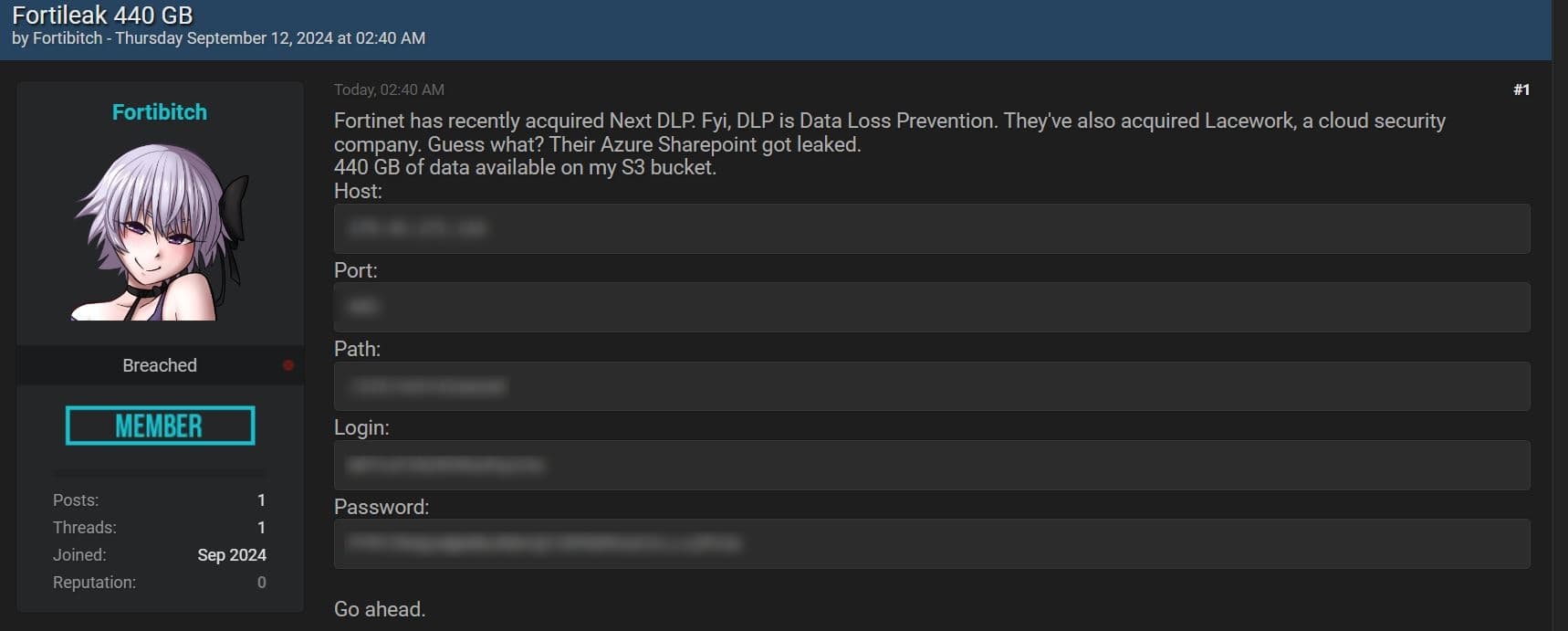

Perusahaan keamanan siber Fortinet telah mengonfirmasi adanya pembobolan data yang berdampak pada beberapa data pelanggan. Awal bulan ini - tepatnya pada tanggal 12 September - sebuah kelompok yang dikenal dengan nama provokatif 'Fortibitch' merilis cache data, yang diyakini telah dicuri dari server Microsoft Azure SharePoint milik Fortinet yang digunakan untuk menyimpan data pelanggan. Sayangnya, seperti yang biasa terjadi pada insiden ini, para pelaku ancaman kini membuat data yang dicuri tersedia untuk diunduh di web gelap - yang terdapat di dalam bucket Amazon S3 - setelah Fortinet diduga menolak membayar tuntutan tebusan.

Mengapa insiden-insiden ini terjadi?

Sayangnya, banyak organisasi belakangan ini menemukan diri mereka dalam situasi yang tidak menyenangkan. Entah itu muncul dari kesalahan konfigurasi sumber daya, atau kompromi kredensial resmi, luasnya dan besarnya platform cloud - seperti Microsoft Azure dalam kasus ini - menghadirkan banyak peluang bagi pelaku ancaman untuk mencoba menemukan cara - dengan cara apa pun - untuk masuk ke dalam perluasan cloud organisasi dari basis mereka.

Seperti yang telah dikonfirmasi oleh Fortinet dengan kata-kata mereka sendiri: "Seseorang memperoleh akses tidak sah ke sejumlah file terbatas yang disimpan di instance Fortinet dari drive file bersama berbasis cloud pihak ketiga, yang mencakup data terbatas yang terkait dengan sejumlah kecil pelanggan Fortinet".

Analisis insiden ini sama sekali tidak dimaksudkan untuk "menendang siapa pun ketika mereka sedang jatuh" - tetapi analisis ini berusaha menyoroti dan memperkuat beberapa prinsip keamanan mendasar yang dapat mengurangi atau, paling tidak, mengurangi radius ledakan serangan serupa di masa depan.

Meskipun Fortinet belum mengonfirmasi secara lebih rinci bagaimana kredensial yang tidak sah dikompromikan dan digunakan untuk mengakses server Azure SharePoint pribadi, dilihat dari segudang serangan serupa di masa lalu, Anda mungkin dapat berasumsi bahwa baik rekayasa sosial, pemanenan kredensial, dan / atau teknik phishing memainkan peran penting dalam memperoleh kredensial istimewa yang memberikan akses masuk ke tempat perlindungan Fortinet yang dihosting di Azure.

Hal ini menggarisbawahi alasan kuat untuk mengadopsi prinsip-prinsip Zero Trust, di mana dampak dari kredensial yang disusupi akan menjadi minimal karena adanya pemisahan dan hak istimewa yang terbatas pada satu akun.

Katakanlah: Anda memiliki sejumlah akun istimewa yang secara eksklusif memiliki akses ke harta karun berupa data pelanggan yang sangat sensitif dan di-hosting di cloud. Nah, dalam skenario ini, tidak masalah seberapa besar target atau kerentanan masing-masing pengguna (atau akun mereka) oleh para pelaku ancaman rekayasa sosial atau oportunis phishing. Kenyataannya adalah bahwa meskipun penyerang dapat membobol kredensial akun tersebut, mendapatkan token sesi atau cookie yang diautentikasi, atau bahkan berhasil melangkahi mekanisme Multi-Factor Authentication (MFA), tingkat akses terkuat dan terkuat yang secara hipotesis dapat mereka capai akan sangat dibatasi oleh prinsip-prinsip hak istimewa terkecil; prinsip inti dari filosofi Zero Trust.

Apa yang bisa dilakukan?

Kredensial pengguna telah menjadi permata mahkota keamanan digital, yang menuntut langkah-langkah perlindungan yang ketat. Laporan Pelanggaran Data Verizon 2024 memberikan wawasan yang serius, mengungkapkan bahwa kesalahan manusia menyumbang 68% pelanggaran yang mengejutkan, sementara kesalahan konfigurasi dan masalah terkait berkontribusi pada sepertiga insiden keamanan. Statistik ini menggarisbawahi kebutuhan penting bagi organisasi untuk berinvestasi dalam langkah-langkah keamanan canggih yang dapat menetapkan dan memantau pola normal aktivitas pengguna dalam jaringan mereka. Dengan demikian, tim keamanan dapat dengan cepat mengidentifikasi perilaku anomali dan mengatasi potensi ancaman sebelum meningkat menjadi pelanggaran berskala penuh.

Dalam iklim keamanan siber saat ini, pertanyaannya bukan lagi apakah pelanggaran akan terjadi, tetapi kapan. Kenyataan ini diilustrasikan dengan jelas oleh berbagai insiden keamanan terkenal di seluruh dunia, yang semuanya melibatkan penyusupan data sensitif. Tidak bisa ditawar lagi bagi organisasi untuk memprioritaskan investasi pada solusi keamanan yang sadar data.

Kembali ke dasar-dasar keamanan; Multi-Factor Authentication (MFA) tetap menjadi alat penting yang harus diimplementasikan sedapat mungkin. Pelanggaran Fortinet baru-baru ini menjadi pengingat yang jelas tentang bagaimana kredensial statis dan valid dapat diperoleh dan dieksploitasi untuk mendapatkan akses yang lebih dalam ke dalam infrastruktur korban - baik itu sistem lokal tradisional atau platform berbasis cloud seperti Azure SharePoint.

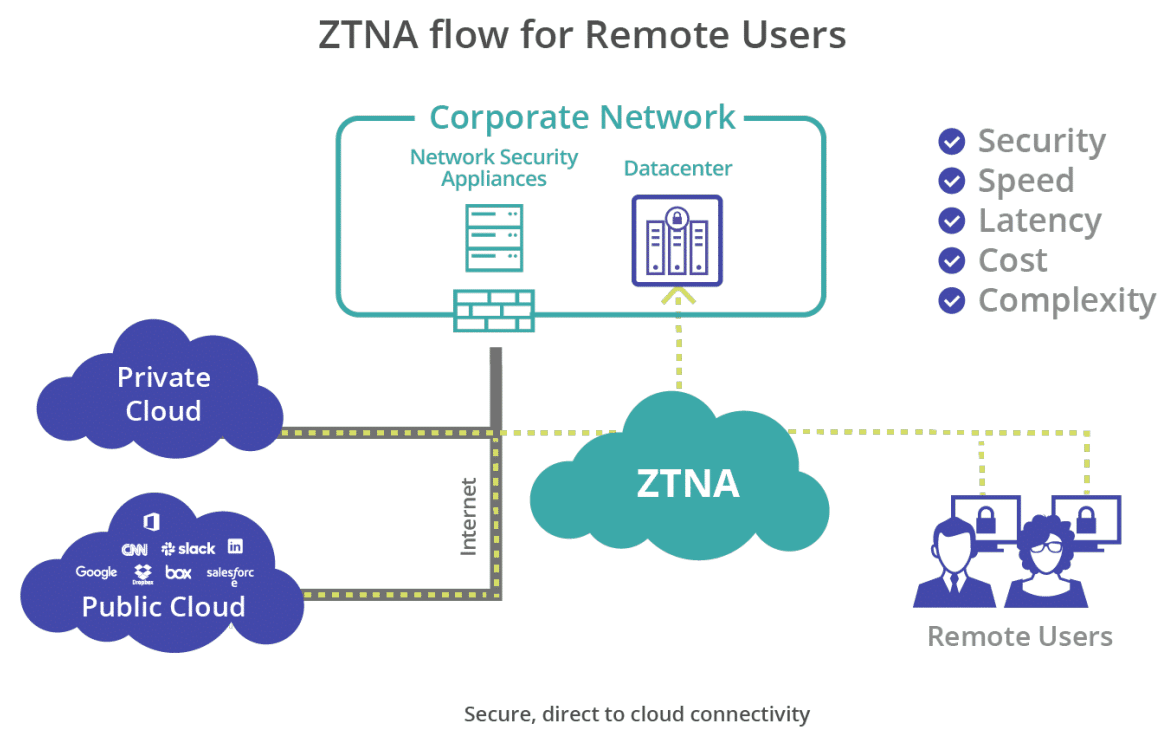

Insiden Fortinet semakin menekankan pentingnya mengadopsi arsitektur Zero Trust. Terlepas dari penerapan Single Sign-On (SSO) dan produk manajemen akses lainnya, ketergantungan yang terus berlanjut pada kredensial statis dan istimewa - yang tetap menjadi target utama bagi para pelaku ancaman - pada dasarnya membuat pintu depan terbuka lebar untuk aset organisasi. Zero Trust tidak bergantung pada satu titik otentikasi. Sebaliknya, ia terus menerus memverifikasi identitas pengguna sepanjang sesi. Bahkan jika penyerang mendapatkan kredensial yang valid, mereka akan menghadapi tantangan berkelanjutan untuk mempertahankan akses. Dan selain itu, bahkan jika kredensial sayangnya dikompromikan, pengguna yang tidak sah hanya akan diberikan izin minimum yang diperlukan untuk peran yang mereka kendalikan. Hal ini juga membatasi potensi radius ledakan dan ancaman gerakan lateral.

Modus operandi khas penjahat siber dan orang dalam yang jahat melibatkan peniruan perilaku pengguna yang sah, dimulai dengan proses login. Inilah sebabnya mengapa arsitektur Zero Trust memanfaatkan otentikasi berkelanjutan dan pemeriksaan postur, memantau konteks, status, dan aktivitas pengguna (atau entitas yang meminta) di luar titik awal otentikasi.

Namun, otentikasi hanyalah permulaan. Organisasi juga harus memastikan bahwa data dalam aplikasi, layanan, atau platform mereka ditangani dan ditransaksikan dengan cara yang sesuai dengan kebijakan keamanan mereka. Hal ini membutuhkan konvergensi perlindungan data di seluruh web, cloud, dan aplikasi pribadi (ZTNA). Solusi seperti Skyhigh Security menawarkan pemeriksaan dan klasifikasi data yang mendalam menggunakan inline Data Loss Prevention (DLP) untuk mencegah penanganan data sensitif yang tidak tepat oleh pengguna jarak jauh, terlepas dari lokasi atau perangkat mereka.

Jadi, jika pengguna tidak sah yang menyamar sebagai seseorang yang memiliki hak istimewa tiba-tiba mengekstrak sesuatu seperti 440 GB data dari platform cloud, Anda pasti ingin Data Loss Prevention Anda mendeteksi dan memblokirnya sebelum terlambat!

Dengan menyatukan DLP dan perlindungan ancaman di seluruh saluran kebocoran umum - termasuk perangkat, web, cloud, dan aplikasi pribadi - tim keamanan dapat memperoleh manfaat dari visibilitas ujung ke ujung dan kontrol atas data sensitif. Pendekatan holistik terhadap keamanan data ini sangat penting di era di mana pelanggaran data dapat menimbulkan konsekuensi yang sangat merugikan bagi organisasi dari semua ukuran dan industri.

Referensi:

Gunakan Skyhigh Security?

- Manfaatkan kebijakan Private Access untuk menegakkan prinsip-prinsip Zero Trust, mengendalikan akses terverifikasi secara langsung ke dalam aplikasi pribadi, web, dan sumber daya cloud.

- Tentukan Profil Perangkat dan Penilaian Postur untuk perangkat yang dikelola/tidak dikelola yang meminta akses ke sumber daya perusahaan, baik secara internal maupun eksternal.

- Aktifkan audit konfigurasi untuk menemukan kesalahan konfigurasi sebelum dieksploitasi, dan pantau layanan yang terpapar pada akses tidak terbatas.

- Mengevaluasi aktivitas pengguna di luar login awal untuk memasukkan pergerakan pengguna, perilaku, akses ke layanan perusahaan, lokasi, dan banyak potensi anomali lainnya.

- Blokir perangkat yang tidak dikelola, terapkan Autentikasi Multi-Faktor, dan banyak kebijakan akses kontekstual lainnya untuk membantu menghentikan penggunaan kembali kredensial aplikasi cloud yang dicuri.

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Pada tanggal 12 September 2024, aktor ancaman muncul di pasar web gelap BreachForums, mengklaim telah membobol server Microsoft Azure SharePoint milik Fortinet dan memperoleh data hingga 440 GB.

- Aktor ancaman membagikan kredensial ke bucket S3 yang diduga berisi data yang dicuri, menyatakan bahwa Fortinet menolak untuk membayar tebusan untuk menghentikan perilisannya.

- Fortinet kemudian mengonfirmasi bahwa "Seorang individu memperoleh akses tidak sah ke sejumlah file yang disimpan di instance Fortinet dari drive file bersama berbasis cloud pihak ketiga, yang mencakup data terbatas yang terkait dengan sejumlah kecil pelanggan Fortinet"

- Menurut Fortinet, repositori penyimpanan cloud yang dimaksud hanya menyimpan sejumlah kecil data, yang memengaruhi kurang dari 0,3% pelanggan Fortinet. Setelah melakukan penyelidikan, perusahaan tidak menemukan bukti adanya aktivitas berbahaya yang berdampak pada pelanggan atau gangguan apa pun pada operasi, produk, atau layanannya karena insiden tersebut.

- Rincian lebih lanjut mengenai bagaimana kredensial dan akun yang terkena dampak belum diketahui atau dilaporkan oleh Fortinet saat ini.