संसाधन

इंटेलिजेंस डाइजेस्ट

Microsoft Azure वातावरण MERCURY हमलों से प्रभावित

विनाशकारी उन्नत लगातार खतरा (एपीटी) समूह क्लाउड वातावरण के लिए पिवोट्स

रोडमैन रामेज़ानियन द्वारा - ग्लोबल क्लाउड थ्रेट लीड

25 मई, 2023 7 मिनट पढ़ें

हाल के उद्योग अनुसंधान के अनुसार, MERCURY APT समूह (उर्फ MuddyWater, Static Kitten) द्वारा निष्पादित किए जा रहे कई अभियान और उपकरण - व्यापक रूप से ईरानी खुफिया और सुरक्षा मंत्रालय (MOIS) के हितों से संबद्ध माना जाता है - Microsoft Azure क्लाउड वातावरण में हानिकारक हमले शुरू करते हुए देखे गए हैं।

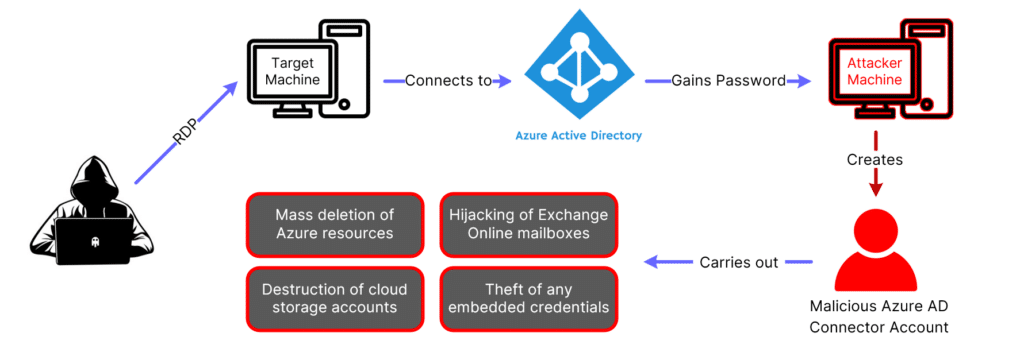

माइक्रोसॉफ्ट द्वारा किए गए शोध से पता चलता है कि राष्ट्र-राज्य हमलावरों ने कमजोर, असुरक्षित ऑन-साइट संसाधनों के साथ-साथ क्लाउड वातावरण तक पहुंच कैसे प्राप्त की है, जिससे उन्हें लक्ष्य के बुनियादी ढांचे को व्यापक नुकसान पहुंचाने में सक्षम बनाया गया है। हाइब्रिड Windows डोमेन वातावरण चलाने वाले लक्षित संगठन जो स्थानीय सक्रिय निर्देशिका (AD) और Azure सक्रिय निर्देशिका (AAD) को संयोजित करते हैं, उनके Azure सक्रिय निर्देशिका कनेक्ट एजेंट में हेरफेर किया गया है, जिससे उनके ऑनलाइन Azure अवसंरचना में प्रवेश प्राप्त होता है, और बाद में पीड़ित के Azure वातावरण को नष्ट कर दिया जाता है।

यह उनके Azure वर्चुअल मशीन इंस्टेंस, सर्वर फ़ार्म और वर्कलोड, वर्चुअल नेटवर्क, स्टोरेज अकाउंट और बहुत कुछ को मिटाने से लेकर था।

अपने संचालन के दौरान, खतरे के अभिनेताओं ने ऑन-प्रिमाइसेस और क्लाउड वातावरण दोनों को सक्रिय रूप से लक्षित किया है। वर्तमान में इस अभियान के बारे में जो ज्ञात है, उससे उनके प्राथमिक उद्देश्य व्यवधान और विनाश रहे हैं।

दिलचस्प बात यह है कि यह विघटनकारी और विनाशकारी व्यवहार आमतौर पर देखे जाने वाले ईरानी राष्ट्र राज्य हमलावरों की रणनीति, तकनीक और प्रक्रियाओं (टीटीपी) के अनुरूप है, जिसमें ईरानी हैकर्स के हाथों हानिकारक 2012 सऊदी अरामको हमलों के विशिष्ट संदर्भ के साथ-साथ डीडीओएस हमलों और वाइपर मैलवेयर उपभेदों का निरंतर उपयोग सिस्टम को अधिलेखित करने के लिए या अन्यथा उन्हें अनुपयोगी या अप्राप्य छोड़ देता है (जब तक कि संगठनों के पास काम करने वाले बैकअप न हों)।

Microsoft क्लाउड पारिस्थितिकी तंत्र की ओर APT समूह की मजबूत धुरी दोगुनी दिलचस्प है, उनके पिछले हमलों में ज्यादातर कमजोर, ऑन-प्रिमाइसेस एक्सचेंज सेवाओं और फोर्टिनेट सुरक्षा उपकरणों पर ध्यान केंद्रित किया गया है, या हाल ही में ड्रॉपबॉक्स और वनहब जैसी ऑनलाइन सेवाओं के साथ।

ये घटनाएं क्यों होती हैं?

यह कोई आश्चर्य की बात नहीं है कि आज के परिष्कृत हैकर्स अपने एजेंडे को आगे बढ़ाने के लिए क्लाउड वातावरण पर ध्यान केंद्रित कर रहे हैं। इस राष्ट्र-राज्य अभिनेता की कहानी में भू-राजनीति की भूमिका निभाने के बावजूद, हम रिमोट एक्सेस टूल के शोषण को लक्ष्य वातावरण में एक प्रमुख प्रारंभिक पहुंच वेक्टर के रूप में देखना जारी रखते हैं।

चूंकि अधिकांश संगठन क्लाउड में अपना विकास जारी रखते हैं, हाइब्रिड इन्फ्रास्ट्रक्चर उन आवश्यकताओं के लिए लचीलापन प्रदान करते हैं जिन्हें केवल-क्लाउड इकोसिस्टम में पूरा नहीं किया जा सकता है, या अभी तक क्लाउड होने के लिए तैयार नहीं हो सकते हैं। ऑन-प्रिमाइसेस और क्लाउड-नेटिव संसाधनों को बनाए रखना (संभवतः एक सिंक्रनाइज़, हाइब्रिड फैशन में) इन उद्यमों को दोनों दुनिया के सर्वश्रेष्ठ का आनंद लेने में सक्षम बनाता है जब तक कि अधिक कुशल तरीके उनके लिए परिपक्व न हो सकें।

इस दर्शन के अधिक सामान्य होने के साथ, खतरे के अभिनेता अपनी मांसपेशियों को अधिक पारंपरिक और स्थापित एक्सेस वैक्टर (कहते हैं, दूरस्थ डेस्कटॉप कनेक्शन) पर फ्लेक्स करने के विचार को पसंद करते हैं, फिर अंततः लक्ष्य के क्लाउड इन्फ्रास्ट्रक्चर में एक धुरी-बिंदु के साथ पुरस्कृत किया जाता है। इसके बाद, वह पूरा नया क्लाउड डोमेन चोरी, फिरौती, व्यवधान, या यहां तक कि एकमुश्त विनाश के माध्यम से वित्तीय लाभ के लिए विशाल अवसर का प्रतिनिधित्व करता है जैसा कि हम यहां देखते हैं।

क्या किया जा सकता है?

कमजोर या उजागर सेवाओं पर इन जैसे खतरे जो एक लक्ष्य के वातावरण में एक समुद्र तट की पेशकश करते हैं। उस बिंदु से, यह सिर्फ एक बात बन जाती है कि दुर्भावनापूर्ण अभिनेता अपने हमलों को अंजाम देने के लिए अतिरिक्त विशेषाधिकारों और अनुमतियों का फायदा कहां और कैसे उठाते हैं। अपने समग्र हमले की सतह को कम करना, कम से कम, खतरे के अभिनेताओं के सामने रखे गए "कम लटकते फल" प्रलोभनों को विफल करने की दिशा में एक लंबा रास्ता तय करेगा। इसका मतलब है कि अक्षम करना या, कम से कम, रिमोट एक्सेस सेवाओं, निजी एप्लिकेशन, या प्रोटोकॉल को खंडित करना जिनकी अब आवश्यकता नहीं है या दिनांकित परिधि उपकरणों के पीछे सार्वजनिक रूप से सुलभ नहीं होना चाहिए। क्षमताओं की तरह Zero Trust Network Access (ZTNA) संगठनों को सॉफ़्टवेयर-परिभाषित परिधि बनाने और कॉर्पोरेट नेटवर्क को कई सूक्ष्म खंडों में विभाजित करने, खतरों के पार्श्व आंदोलन को रोकने और उल्लंघन के मामले में हमले की सतह को कम करने की अनुमति देता है।

निरंतर पहुंच आकलन और सत्यापन भी बहुत प्रभावी शमन तकनीक हैं, क्योंकि दुरुपयोग के प्रयासों को प्रत्येक एक्सेस अनुरोध के लिए व्यक्तिगत मामला-दर-मामला आधार पर पहचाना और रोका जा सकता है। उपयोगकर्ता की पहचान, डिवाइस पहचान, आसन और अन्य प्रासंगिक कारकों के आकलन पर, ZTNA विशिष्ट अनुप्रयोगों तक "कम से कम विशेषाधिकार" पहुंच की अनुमति देता है, न कि सफल लॉगिन वाले किसी भी उपयोगकर्ता को संपूर्ण अंतर्निहित नेटवर्क।

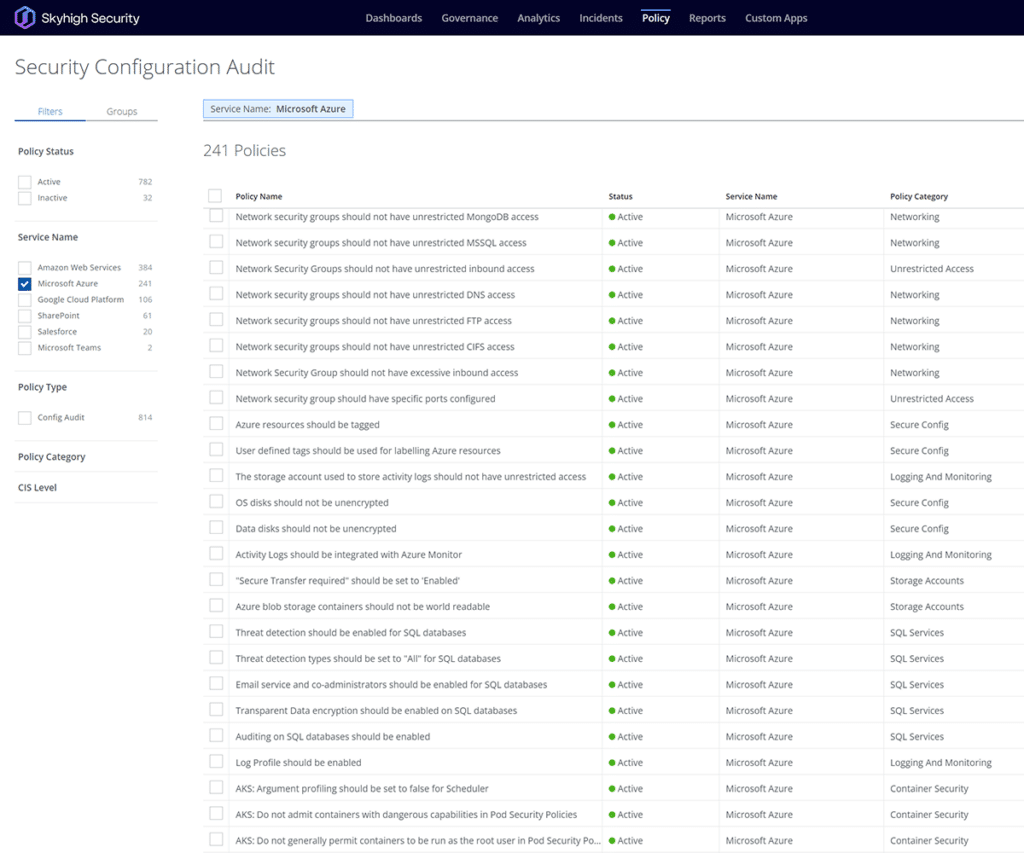

चूंकि हम Microsoft Azure वातावरण के भीतर कॉन्फ़िगरेशन को विनाश का मार्ग प्रशस्त करने के साथ-साथ विशेषाधिकार प्राप्त Microsoft Azure व्यवस्थापक खातों के दुरुपयोग के साथ छेड़छाड़ करते हुए भी देख रहे हैं, आसन प्रबंधन जैसी क्षमताएं गतिविधियों और परिवर्तनों का पता लगाने और रोकने में मदद कर सकती हैं जिन्हें असंगत या कॉर्पोरेट मानकों के खिलाफ समझा जाता है।

Skyhigh Security गतिविधि निगरानी और सुरक्षा कॉन्फ़िगरेशन ऑडिट सुविधाओं को Microsoft Azure संरचनाओं तक विस्तृत करके इसमें मदद करता है. Azure अवसंरचना के लिए आंतरिक और बाह्य खतरों का पता लगाने के लिए, Skyhigh Security एकाधिक हेरिस्टिक्स में Microsoft Azure में सभी उपयोगकर्ता गतिविधि का एक पूरा रिकॉर्ड कैप्चर करता है, खतरों का पता लगाता है, स्वचालित रूप से जोखिम-कम करने वाली कार्रवाई करता है, और फोरेंसिक जांच का समर्थन करता है। जैसे ही खतरों का समाधान होता है, स्काईहाई स्वचालित रूप से इस डेटा को अपने व्यवहार मॉडल में शामिल करता है ताकि पता लगाने की सटीकता में सुधार हो सके।

स्काईहाई गतिशील रूप से और लगातार प्रत्येक उपयोगकर्ता और समूह के लिए थ्रेसहोल्ड को अपडेट करता है ताकि अंदरूनी खतरों का संकेत देने वाली गतिविधियों की पहचान की जा सके। इन-बिल्ट विशेषाधिकार प्राप्त उपयोगकर्ता Analytics निष्क्रिय व्यवस्थापक खातों, अत्यधिक अनुमतियों और अनुमतियों और उपयोगकर्ता प्रावधान की अनुचित वृद्धि से जोखिम की पहचान करता है।

प्रयोग Skyhigh Security?

- कॉन्फ़िगरेशन परिवर्तनों का पता लगाने और रोकने के लिए Microsoft Azure परिवेशों के लिए मुद्रा प्रबंधन सक्षम करें।

- उत्तोलन Private Access सख्त नेटवर्क सुरक्षा और निजी ऐप्स और संसाधनों के विभाजन को सक्षम करने के लिए।

- उन जोखिमों का मूल्यांकन करें जो उपयोगकर्ता आपके संगठन की क्लाउड सेवाओं और डेटा के लिए उत्पन्न कर सकता है.

- कनेक्शन अनुरोधों के लिए मूल्यांकन किए जाने वाले डिवाइस आसन प्रोफाइल स्थापित करें।

- विसंगतियों और उल्लंघनों के लिए गतिविधियों की लगातार निगरानी करें।

- Skyhigh, CIS स्तर 1 & 2, PCI DSS, HIPAA और NIST के विरुद्ध रेट किए गए Microsoft Azure के लिए नीति टेम्पलेट्स का उपयोग करें।

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- MERCURY खतरे के अभिनेता शुरू में पीड़ितों के वातावरण तक पहुँचने के लिए कमजोर, बिना पैच किए गए इंटरनेट-फ़ेसिंग डिवाइस और वेब एप्लिकेशन का शोषण करते हैं।

- सफल शोषण के बाद, ऑपरेटर उन संपत्तियों पर वेब शेल तैनात करते हैं ताकि उन्हें सिस्टम कमांड को दूरस्थ रूप से निष्पादित करने की अनुमति मिल सके।

- स्थानीय उपयोगकर्ता खाते व्यवस्थापक मोड में विशेषाधिकारों को बढ़ाने में सक्षम करने के लिए बनाए जाते हैं, जिसका लक्ष्य अंततः आगे के प्रचार के लिए लक्ष्य डोमेन नियंत्रकों तक पहुंचना होता है।

- यदि लक्षित संगठन स्थानीय AD और Azure AD सेवाओं को संयोजित करते हुए हाइब्रिड Windows डोमेन परिवेश चला रहा है, तो खतरा कारक Azure AD Connect एजेंट द्वारा बनाए गए किसी भी विशेषाधिकार प्राप्त खाते का शोषण करते हैं। यह एजेंट स्थानीय AD और Azure AD परिवेशों के बीच "ब्रिज" के रूप में कार्य करता है ताकि उन्हें सिंक्रनाइज़ में रखा जा सके, अतिरिक्त सुविधाओं जैसे साझा पहचान के लिए पासवर्ड सिंक्रनाइज़ेशन, ऑब्जेक्ट सिंक्रनाइज़ेशन और बहुत कुछ के साथ।

- एक बार जब हमलावर Microsoft Azure वातावरण में सफलतापूर्वक साइन इन करते हैं - समझौता किए गए खाते के माध्यम से - खाता अनुमति सेट और भूमिका विशेषाधिकारों के साथ छेड़छाड़ की जाती है ताकि आगे की कार्रवाई की जा सके।

- Microsoft Azure संपत्ति का विनाश वर्कलोड, VM छवियों, सर्वर, डिस्क, संग्रहण खाते और Azure खाते में विभिन्न अन्य सेवा आवृत्तियों को हटाने सहित प्रारंभ होता है।