संसाधन

इंटेलिजेंस डाइजेस्ट

एक और बड़ा क्लाउड स्टोरेज रिपॉजिटरी फिरौती हमले का शिकार हुआ

फोर्टिनेट के क्लाउड-होस्टेड डेटा स्टोर में अनधिकृत पहुंच से घुसपैठ हुई।

रोडमैन रामेज़ानियन द्वारा - एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार

30 सितंबर, 2024 7 मिनट पढ़ें

क्लाउड स्टोरेज रिपॉजिटरी साइबर अपराधियों के लिए एक तेजी से आकर्षक लक्ष्य बन गए हैं, जो शोषण के लिए तैयार संवेदनशील डेटा का एक वास्तविक भंडार प्रदान करते हैं। कोई भी संगठन इन खतरों से सुरक्षित नहीं है, चाहे वह किसी भी उद्योग, आकार, अनुभव या वित्तीय संसाधनों का हो। छोटे स्टार्टअप से लेकर बहुराष्ट्रीय निगमों, शैक्षणिक संस्थानों से लेकर सरकारी एजेंसियों तक, सभी को अपने क्लाउड-स्टोर किए गए डेटा के दुर्भावनापूर्ण हाथों में पड़ने का खतरा रहता है।

क्लाउड स्टोरेज की ओर बदलाव ने अनजाने में कई हैकर्स के लिए हमले के तरीके को सरल बना दिया है। ऑन-प्रिमाइसेस डेटाबेस तक पहुँचने के लिए पारंपरिक नेटवर्क सुरक्षा की जटिल परतों को नेविगेट करने के बजाय, अब ख़तरा पैदा करने वाले लोग क्लाउड स्टोरेज सेवाओं से समझौता करने पर ध्यान केंद्रित करते हैं। ये प्लेटफ़ॉर्म अक्सर ज़्यादा सुलभ होते हैं और इनका दोबारा इस्तेमाल या चोरी किए गए क्रेडेंशियल का इस्तेमाल करके उल्लंघन किया जा सकता है। कई सेवाओं में पासवर्ड के दोबारा इस्तेमाल की व्यापकता के कारण हमले का यह तरीका विशेष रूप से प्रभावी है। नतीजतन, एक भी समझौता किया गया खाता संभावित रूप से क्लाउड में संग्रहीत संवेदनशील जानकारी के खजाने तक पहुँच प्रदान कर सकता है, जिससे ये रिपॉजिटरी साइबर अपराधियों के लिए एक आकर्षक और कुशल लक्ष्य बन जाती हैं, जो कम से कम प्रयास के साथ अपने प्रभाव को अधिकतम करना चाहते हैं।

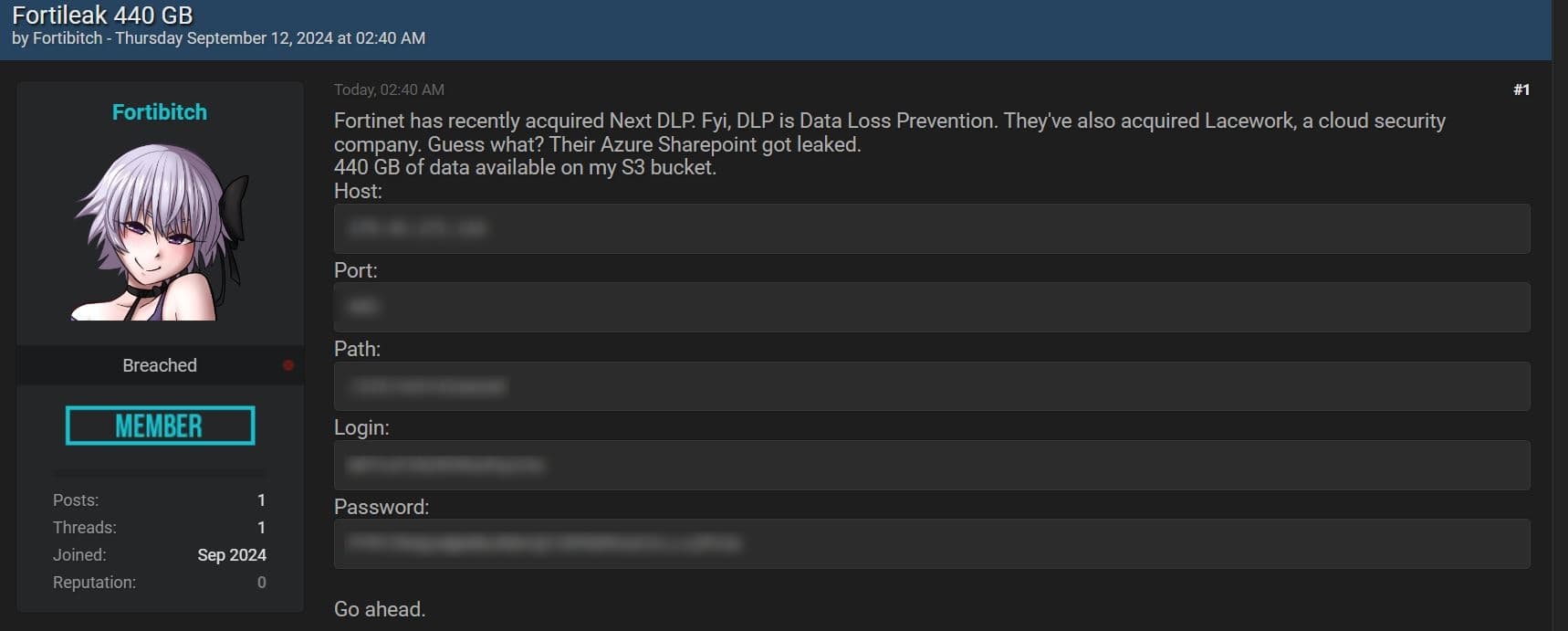

साइबरसिक्यूरिटी फर्म फोर्टिनेट ने एक डेटा ब्रीच की पुष्टि की है, जिसने कुछ ग्राहकों के डेटा को प्रभावित किया है। इस महीने की शुरुआत में - 12 सितंबर को - अपने उत्तेजक नाम 'फोर्टिबिच' से जाने जाने वाले एक समूह ने एक डेटा कैश जारी किया, जिसके बारे में माना जाता है कि यह फोर्टिनेट के Microsoft Azure SharePoint सर्वर से चुराया गया था, जिसका उपयोग ग्राहक डेटा संग्रहीत करने के लिए किया जाता है। दुर्भाग्य से, जैसा कि ये घटनाएँ सामने आती हैं, धमकी देने वाले अभिनेताओं ने अब चोरी किए गए डेटा को डार्क वेब पर डाउनलोड के लिए उपलब्ध करा दिया है - जो कि Amazon S3 बकेट में है - फोर्टिनेट द्वारा कथित तौर पर फिरौती की माँगों का भुगतान करने से इनकार करने के बाद।

ये घटनाएं क्यों होती हैं?

दुख की बात है कि हाल के दिनों में कई संगठनों ने खुद को तुलनात्मक रूप से अप्रिय स्थितियों में पाया है। चाहे यह संसाधन के गलत कॉन्फ़िगरेशन से उत्पन्न हो, या अधिकृत क्रेडेंशियल्स से समझौता करने से, क्लाउड प्लेटफ़ॉर्म की विशाल चौड़ाई और आकार - इस मामले में Microsoft Azure की तरह - खतरे वाले अभिनेताओं के लिए किसी भी तरह से संगठन के क्लाउड-विस्तार में अपना रास्ता खोजने के अवसरों की कोई कमी नहीं है।

जैसा कि फोर्टिनेट ने अपने शब्दों में पुष्टि की है: "किसी व्यक्ति ने फोर्टिनेट के तृतीय-पक्ष क्लाउड-आधारित साझा फ़ाइल ड्राइव के इंस्टेंस पर संग्रहीत सीमित संख्या में फ़ाइलों तक अनधिकृत पहुंच प्राप्त की, जिसमें फोर्टिनेट के कुछ ग्राहकों से संबंधित सीमित डेटा शामिल था"।

अब, इस घटना का विश्लेषण किसी भी तरह से "किसी को भी नीचे गिराने" के इरादे से नहीं किया गया है - लेकिन यह कुछ मौलिक सुरक्षा सिद्धांतों को उजागर करने और सुदृढ़ करने का प्रयास करता है जो भविष्य में इसी तरह के हमलों के विस्फोट के दायरे को कम कर सकते हैं या कम से कम कम कर सकते हैं।

हालांकि फोर्टिनेट ने अभी तक इस बात की विस्तृत पुष्टि नहीं की है कि अनधिकृत क्रेडेंशियल्स के साथ छेड़छाड़ कैसे की गई और उनका उपयोग निजी Azure SharePoint सर्वर तक पहुंचने के लिए कैसे किया गया, अतीत में इसी तरह के असंख्य हमलों को देखते हुए, आप शायद यह मान सकते हैं कि सोशल इंजीनियरिंग, क्रेडेंशियल हार्वेस्टिंग और/या फ़िशिंग तकनीकों ने Azure पर होस्ट किए गए Fortinet के आंतरिक अभयारण्य में प्रवेश देने वाले इन विशेषाधिकार प्राप्त क्रेडेंशियल्स को प्राप्त करने में महत्वपूर्ण भूमिका निभाई।

यह शून्य विश्वास सिद्धांतों को अपनाने के लिए मजबूत मामला रेखांकित करता है, जहां किसी भी एकल खाते के पृथक्करण और सीमित विशेषाधिकारों के कारण समझौता किए गए क्रेडेंशियल्स का प्रभाव न्यूनतम होगा।

मान लीजिए: आपके पास सीमित संख्या में विशेषाधिकार प्राप्त खाते हैं जो विशेष रूप से अत्यधिक संवेदनशील, क्लाउड-होस्टेड ग्राहक डेटा के खजाने तक पहुँच बनाए रखते हैं। अब, इस परिदृश्य में, इससे कोई फर्क नहीं पड़ता कि संबंधित उपयोगकर्ता (या उनके खाते) सोशल-इंजीनियरिंग खतरे वाले अभिनेताओं या फ़िशिंग अवसरवादियों द्वारा कितने लक्षित या संवेदनशील हैं। वास्तविकता यह होगी कि भले ही कोई हमलावर उन खाता क्रेडेंशियल्स से समझौता कर ले, शायद एक सत्र टोकन या प्रमाणीकृत कुकी प्राप्त कर ले, या यहाँ तक कि मल्टी-फ़ैक्टर ऑथेंटिकेशन (MFA) तंत्र को दरकिनार करने में कामयाब हो जाए, लेकिन वे सैद्धांतिक रूप से जिस सबसे मजबूत और सबसे शक्तिशाली स्तर की पहुँच प्राप्त कर सकते हैं, वह न्यूनतम विशेषाधिकार के सिद्धांतों द्वारा बेहद सीमित होगी; जो ज़ीरो ट्रस्ट दर्शन का एक मुख्य सिद्धांत है।

क्या किया जा सकता है?

उपयोगकर्ता क्रेडेंशियल डिजिटल सुरक्षा के मुकुट रत्न बन गए हैं, जिसके लिए कठोर सुरक्षा उपायों की आवश्यकता है। 2024 वेरिज़ोन डेटा ब्रीच रिपोर्ट गंभीर जानकारी प्रदान करती है, जिसमें पता चलता है कि मानवीय त्रुटि 68% उल्लंघनों के लिए जिम्मेदार है, जबकि गलत कॉन्फ़िगरेशन और संबंधित मुद्दे सुरक्षा घटनाओं के एक तिहाई में योगदान करते हैं। ये आँकड़े संगठनों के लिए उन्नत सुरक्षा उपायों में निवेश करने की महत्वपूर्ण आवश्यकता को रेखांकित करते हैं जो उनके नेटवर्क के भीतर उपयोगकर्ता गतिविधि के सामान्य पैटर्न को स्थापित और मॉनिटर कर सकते हैं। ऐसा करने से, सुरक्षा दल असामान्य व्यवहार की तेजी से पहचान कर सकते हैं और संभावित खतरों को संबोधित कर सकते हैं इससे पहले कि वे बड़े पैमाने पर उल्लंघनों में बदल जाएं।

आज के साइबर सुरक्षा माहौल में, सवाल अब यह नहीं है कि उल्लंघन होगा या नहीं, बल्कि यह है कि कब होगा। यह वास्तविकता वैश्विक स्तर पर कई हाई-प्रोफाइल सुरक्षा घटनाओं से स्पष्ट रूप से स्पष्ट होती है, जिनमें से सभी में संवेदनशील डेटा का समझौता शामिल था। संगठनों के लिए डेटा-जागरूक सुरक्षा समाधानों में निवेश को प्राथमिकता देना एक अनिवार्य बात है।

सुरक्षा के मूल सिद्धांतों पर वापस आते हुए; मल्टी-फैक्टर ऑथेंटिकेशन (MFA) एक महत्वपूर्ण उपकरण बना हुआ है जिसे जहाँ भी संभव हो लागू किया जाना चाहिए। हाल ही में फोर्टिनेट उल्लंघन एक और स्पष्ट अनुस्मारक के रूप में कार्य करता है कि कैसे स्थिर, वैध क्रेडेंशियल्स प्राप्त किए जा सकते हैं और पीड़ित के बुनियादी ढांचे में गहरी पहुँच प्राप्त करने के लिए उनका शोषण किया जा सकता है - चाहे वह पारंपरिक ऑन-प्रिमाइसेस सिस्टम हो या Azure SharePoint जैसे क्लाउड-आधारित प्लेटफ़ॉर्म।

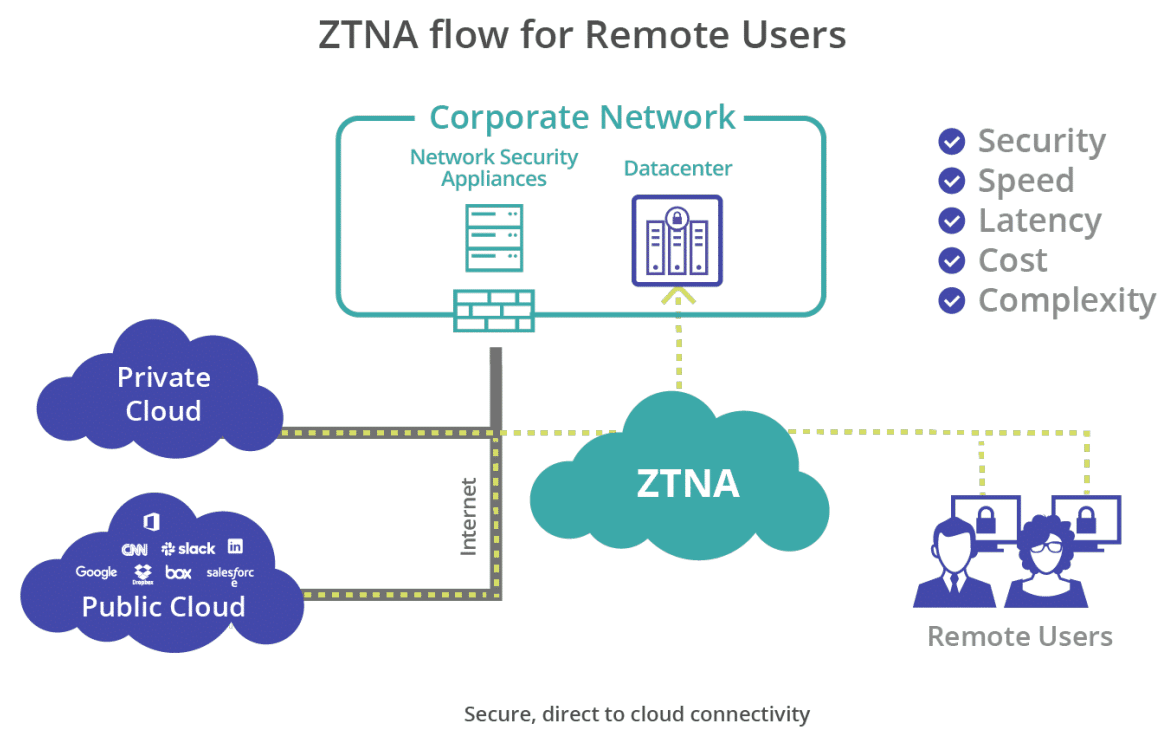

फोर्टिनेट की घटना आगे एक जीरो ट्रस्ट आर्किटेक्चर को अपनाने के महत्व पर जोर देती है। सिंगल साइन-ऑन (एसएसओ) और अन्य एक्सेस प्रबंधन उत्पादों के कार्यान्वयन के बावजूद, स्थिर, विशेषाधिकार प्राप्त क्रेडेंशियल्स पर निरंतर निर्भरता - जो कि खतरे वाले अभिनेताओं के लिए मुख्य लक्ष्य बने हुए हैं - अनिवार्य रूप से संगठनों की संपत्तियों के लिए सामने का दरवाजा खुला छोड़ देते हैं। जीरो ट्रस्ट प्रमाणीकरण के एक बिंदु पर निर्भर नहीं करता है। इसके बजाय, यह पूरे सत्र के दौरान उपयोगकर्ता की पहचान को लगातार सत्यापित करता है। यहां तक कि अगर किसी हमलावर को वैध क्रेडेंशियल प्राप्त होते हैं, तो उन्हें पहुंच बनाए रखने के लिए चल रही चुनौतियों का सामना करना पड़ेगा। और इसके अलावा, भले ही क्रेडेंशियल्स दुर्भाग्य से समझौता कर लिए गए हों, अनधिकृत उपयोगकर्ताओं को केवल उस भूमिका के लिए आवश्यक न्यूनतम अनुमतियां दी जाएंगी, जिस पर वे नियंत्रण कर रहे हैं। यह संभावित विस्फोट त्रिज्या और पार्श्व आंदोलनों के खतरे को भी सीमित करता है।

साइबर अपराधियों और दुर्भावनापूर्ण अंदरूनी लोगों की सामान्य कार्यप्रणाली में वैध उपयोगकर्ता व्यवहार की नकल करना शामिल है, जो लॉगिन प्रक्रिया से शुरू होता है। यही कारण है कि ज़ीरो ट्रस्ट आर्किटेक्चर निरंतर प्रमाणीकरण और मुद्रा जांच का लाभ उठाता है , उपयोगकर्ता (या अनुरोध करने वाली इकाई) के संदर्भ, स्थिति और प्रमाणीकरण के प्रारंभिक बिंदु से परे गतिविधियों की निगरानी करता है।

हालाँकि, प्रमाणीकरण अभी शुरुआत है। संगठनों को यह भी सुनिश्चित करना चाहिए कि उनके ऐप्स, सेवाओं या प्लेटफ़ॉर्म के भीतर डेटा को उनकी सुरक्षा नीतियों के अनुरूप तरीके से संभाला और लेन-देन किया जाए। इसके लिए वेब, क्लाउड और निजी अनुप्रयोगों (ZTNA) में डेटा सुरक्षा के अभिसरण की आवश्यकता होती है। Skyhigh Security इनलाइन का उपयोग करके गहन डेटा निरीक्षण और वर्गीकरण प्रदान करें Data Loss Prevention (डीएलपी) का उद्देश्य दूरस्थ उपयोगकर्ताओं द्वारा संवेदनशील डेटा के अनुचित संचालन को रोकना है, चाहे उनका स्थान या डिवाइस कुछ भी हो।

इसलिए, यदि कोई अनधिकृत उपयोगकर्ता किसी विशेषाधिकार प्राप्त व्यक्ति के रूप में प्रस्तुत होकर अचानक क्लाउड प्लेटफ़ॉर्म से 440 जीबी जैसा कुछ डेटा निकाल लेता है, तो आप चाहेंगे कि आपका Data Loss Prevention इससे पहले कि बहुत देर हो जाए, निस्संदेह इसका पता लगाना और उसे रोकना आवश्यक है!

डिवाइस, वेब, क्लाउड और निजी ऐप सहित सामान्य लीकेज चैनलों में DLP और खतरे से सुरक्षा को एकीकृत करके सुरक्षा टीमें संवेदनशील डेटा पर एंड-टू-एंड दृश्यता और नियंत्रण से लाभ उठा सकती हैं। डेटा सुरक्षा के लिए यह समग्र दृष्टिकोण ऐसे युग में महत्वपूर्ण है जहाँ डेटा उल्लंघनों के सभी आकार और उद्योगों के संगठनों के लिए विनाशकारी परिणाम हो सकते हैं।

संदर्भ:

प्रयोग Skyhigh Security?

- निजी अनुप्रयोगों, वेब और क्लाउड संसाधनों में सत्यापित पहुंच को सीधे नियंत्रित करते हुए, शून्य विश्वास के सिद्धांतों को लागू करने के लिए Private Access नीतियों का लाभ उठाएं ।

- आंतरिक या बाह्य रूप से कॉर्पोरेट संसाधनों तक पहुंच का अनुरोध करने वाले प्रबंधित/अप्रबंधित उपकरणों के लिए डिवाइस प्रोफाइल और आसन आकलन को परिभाषित करें।

- गलत कॉन्फ़िगरेशन का पता लगाने के लिए कॉन्फ़िगरेशन ऑडिट सक्षम करें, इससे पहले कि उनका शोषण किया जाए, और अप्रतिबंधित पहुंच के लिए उजागर सेवाओं की निगरानी करें।

- प्रारंभिक लॉगिन से परे उपयोगकर्ता की गतिविधियों का मूल्यांकन करें , जिसमें उपयोगकर्ता की गतिविधियां, व्यवहार, कॉर्पोरेट सेवाओं तक पहुंच, स्थान और कई अन्य संभावित विसंगतियां शामिल हों।

- अप्रबंधित उपकरणों को ब्लॉक करें, चोरी किए गए क्लाउड एप्लिकेशन क्रेडेंशियल्स के सफल पुन: उपयोग को रोकने में मदद करने के लिए मल्टी-फैक्टर प्रमाणीकरण और कई अन्य प्रासंगिक पहुंच नीतियों को लागू करें।

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- 12 सितंबर, 2024 को डार्क वेब मार्केटप्लेस ब्रीचफोरम्स पर एक खतरनाक अभिनेता उभरा, जिसने फोर्टिनेट के माइक्रोसॉफ्ट एज़्योर शेयरपॉइंट सर्वर का उल्लंघन करने और 440 जीबी तक डेटा प्राप्त करने का दावा किया।

- धमकी देने वाले व्यक्ति ने एक S3 बकेट के क्रेडेंशियल्स साझा किए, जिसमें कथित रूप से चोरी किया गया डेटा शामिल था, तथा कहा कि फोर्टिनेट ने इसे जारी करने से रोकने के लिए फिरौती देने से इनकार कर दिया।

- फोर्टिनेट ने बाद में पुष्टि की कि "किसी व्यक्ति ने फोर्टिनेट के थर्ड पार्टी क्लाउड-आधारित साझा फ़ाइल ड्राइव के इंस्टेंस पर संग्रहीत सीमित संख्या में फ़ाइलों तक अनधिकृत पहुंच प्राप्त की, जिसमें फोर्टिनेट के कुछ ग्राहकों से संबंधित सीमित डेटा शामिल था"

- फोर्टिनेट के अनुसार, विचाराधीन क्लाउड स्टोरेज रिपोजिटरी में बहुत कम मात्रा में डेटा था, जिससे फोर्टिनेट के 0.3% से भी कम ग्राहक प्रभावित हुए। जांच के बाद, कंपनी को इस बात का कोई सबूत नहीं मिला कि इस घटना के कारण ग्राहकों पर कोई दुर्भावनापूर्ण गतिविधि हुई हो या उसके संचालन, उत्पादों या सेवाओं में कोई व्यवधान हुआ हो।

- क्रेडेंशियल्स और प्रभावित खातों के साथ किस प्रकार छेड़छाड़ की गई, इसके बारे में अभी तक कोई विस्तृत जानकारी उपलब्ध नहीं है, तथा न ही फोर्टिनेट ने इसकी रिपोर्ट दी है।