Ressources

Navigateurs d'entreprise vs. RBI : Avantages, inconvénients et meilleure adaptation à l'entreprise

Par Tony Frum - Ingénieur émérite

11 septembre 2025 8 Lecture minute

TL;DR

J'ai autrefois cru que les navigateurs d'entreprise (EB) révolutionneraient la sécurité Web, remplaçant rapidement Remote Browser Isolation RBI) et peut-être même les passerelles Web sécurisées (SWG). Après avoir collaboré avec de grandes entreprises et discuté avec des analystes, j'ai révisé mon point de vue. Je continue de penser que les EB peuvent remplir ce rôle pour les petites et moyennes entreprises, mais qu'ils ne sont peut-être pas aussi adaptés aux grandes entreprises.

La promesse de l'Enterprise Browser

J'ai remarqué le navigateur Enterprise Browser (EB) depuis un certain temps. Ayant travaillé avec les Secure Web Gateways (SWG) pendant la majeure partie de mes deux décennies dans le secteur de la sécurité, il m'est impossible d'ignorer la nouveauté de cette technologie. Pour ceux qui ne le savent pas, les navigateurs d'entreprise se présentent généralement sous deux formes : des extensions de navigateur ou des navigateurs entièrement nouveaux dérivés du projet Chromium. Ces deux options visent à apporter de nouveaux contrôles de sécurité aux navigateurs que les utilisateurs utilisent la plupart du temps dans le cadre de leur travail. Ces contrôles peuvent inclure un accès distant sécurisé aux applications internes, une détection anti-malware spécialisée dans le navigateur lui-même, le chiffrement des données du navigateur stockées localement, etc. Ce qui m'a le plus intrigué, ce sont les contrôles de sécurité des données tels que les contrôles du presse-papiers, le masquage des données, le tatouage numérique des pages, la protection des captures d'écran et les contrôles de téléchargement. En général, le fait de transférer les contrôles vers le terminal plutôt que d'essayer de tout mettre en œuvre au niveau du réseau ouvre de nombreuses possibilités. Il s'agit donc d'un nouvel outil puissant dans le domaine de la sécurité web. Pour être honnête, j'ai d'abord considéré cela comme une menace directe pour l'ensemble du marché des SWG.

Remote Browser Isolation

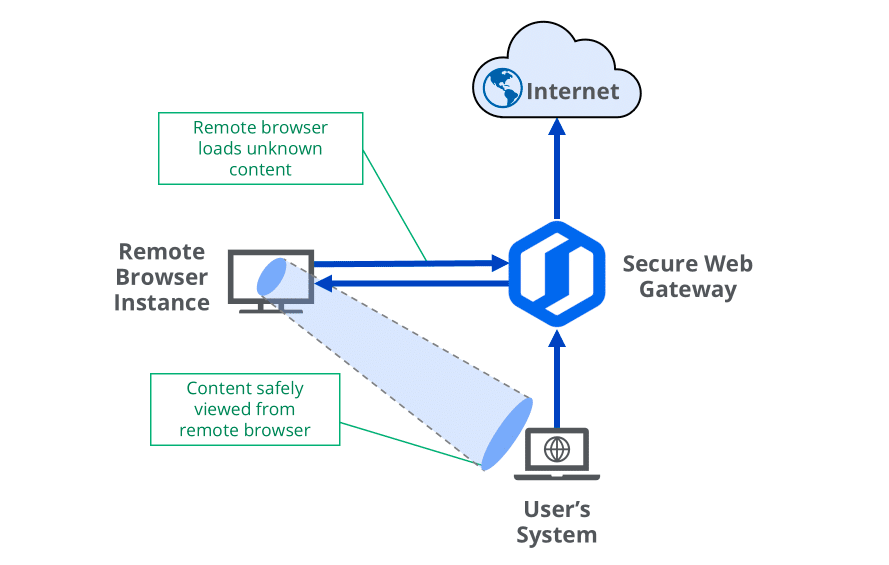

Aujourd'hui, la plupart des fournisseurs de SWG se tournent vers l'Remote Browser Isolation (RBI) pour mettre en œuvre des contrôles dans le navigateur lui-même. Comme son nom l'indique, RBI lance une instance de navigateur dans un environnement distant et isolé et charge la page demandée par l'utilisateur. L'utilisateur peut alors voir le navigateur et interagir avec lui à distance, mais aucun contenu de la page n'est chargé sur la machine locale de l'utilisateur. Étant donné que la solution RBI comprend sa propre implémentation du navigateur, des contrôles peuvent être intégrés dans la session RBI qui reflètent largement ce que les solutions EB font aujourd'hui. Cela permet de combler de nombreuses lacunes dans les contrôles basés sur le réseau, tels que le contenu illisible comme les applications épinglées par certificat, les Websockets, les encodages illisibles, le double cryptage et les événements qui ne se produisent que localement, comme le copier-coller à l'aide du presse-papiers local.

Le point de vue inattendu d'un analyste

Mon intérêt pour l'EB m'a poussé à m'asseoir avec un membre d'un cabinet d'analystes avec lequel nous sommes partenaires et à lui demander son avis sur cette nouvelle technologie et sur certains des fournisseurs présents sur le marché. Au cours de cette conversation, il m'a dit deux choses qui m'ont vraiment surpris. Tout d'abord, il a déclaré qu'EB était "une solution pour les PME", mieux adaptée aux petites et moyennes entreprises qu'aux grandes. Je travaille presque exclusivement avec des grandes entreprises et j'avais une vision très optimiste de ce qui était possible dans ce contexte, ce qui m'a un peu choqué. Alors qu'il commençait à expliquer ce point, il a mentionné un autre élément qui m'a surpris, à savoir le prix. Apparemment, l'achat moyen d'un EB coûte encore plus cher qu'une solution RBI par siège. Cela me paraissait impossible, car une solution RBI basée sur le cloud s'accompagne de coûts d'infrastructure importants pour faire fonctionner toutes les instances du navigateur et les coûts de transit du trafic à travers les centres de données du cloud. EB, en revanche, fait tout localement sur le poste de travail de l'utilisateur, ce qui représente un coût opérationnel proche de zéro pour le fournisseur. L'analyste a eu beau essayer, il n'a pas réussi à me faire comprendre l'une ou l'autre de ces choses. J'ai quitté la conversation en pensant qu'il devait se tromper.

Le dilemme d'un client dans le monde réel

Un an plus tard, on m'a demandé de rencontrer un de nos très gros clients qui utilise notre solution SWG depuis de nombreuses années. Il envisageait d'investir soit dans l'ajout de RBI à son déploiement SWG, soit dans l'achat d'une solution EB. Malgré ce que l'analyste m'avait dit plusieurs mois auparavant, je n'étais pas optimiste quant au fait que notre solution RBI serait la meilleure option. J'ai eu une première discussion avec le client pour clarifier ses cas d'utilisation et ses exigences, et rien n'était particulièrement unique ou surprenant. Il souhaitait pouvoir accorder l'accès aux applications "shadow IT" tout en conservant le contrôle des données en mettant en œuvre des contrôles de téléchargement, des contrôles du presse-papiers, en rendant les pages en lecture seule et quelques autres contrôles nuancés.

Un autre cas d'utilisation clé de ce client, très courant, était la gestion des sites non classés. Toutes les entreprises sont confrontées à ce problème classique qui consiste à déterminer comment gérer les sites non classés. Si vous les bloquez, vous vous retrouvez avec une augmentation des demandes d'assistance, car aucun fournisseur ne catégorise parfaitement, et vous bloquerez donc inévitablement certains sites légitimes. En revanche, si vous les autorisez, vous vous exposez à un risque important, car la majorité des menaces proviennent de sites non classés. Les entreprises ont presque toujours besoin d'un moyen d'autoriser les sites non classés tout en maintenant la sécurité, et c'est ce dont ce client avait besoin.

Tout au long de mon engagement avec cette grande entreprise cliente, j'ai été obligé de peser le pour et le contre de ces deux technologies de leur point de vue. À l'inverse, en raison des commentaires de l'analyste, je n'ai cessé d'envisager les choses du point de vue d'une petite entreprise. En fin de compte, je me suis rendu compte que j'avais tort et que l'analyste avait parfaitement raison !

Le point de vue d'une petite entreprise

Mettez-vous à la place d'une petite entreprise de 50 à 100 employés et réfléchissez au défi que représente le déploiement d'une solution SWG. Une telle organisation recherche probablement des contrôles très basiques et un niveau de sécurité élémentaire. Elle dispose peut-être d'un « informaticien » ayant des connaissances de base, mais sans expertise approfondie en matière de réseau ou de sécurité. Son infrastructure peut également manquer de certains composants clés nécessaires à la réussite du déploiement d'une solution SWG. Maintenant, comparez cela avec EB. Il serait assez simple de déployer une nouvelle application de navigation sur 100 terminaux, ce qui vous éviterait non seulement de déployer SWG et RBI, mais aussi un accès réseau zéro confiance (ZTNA), ou solutionPrivate AccessIl s'agit d'une alternative simple et efficace au SWG et, éventuellement, au RBI et au ZTNA, qui pourrait justifier un prix aussi élevé pour une base d'utilisateurs relativement restreinte.

La réalité d'une grande entreprise

Considérons maintenant cela du point de vue d'une entreprise disposant de centaines de milliers de terminaux, d'une équipe d'experts en réseaux, d'une équipe d'experts en sécurité et de toute l'infrastructure nécessaire à une grande entreprise. Cela change complètement la donne. Tout d'abord, supposons qu'une telle organisation ait déployé une solution EB. Le déploiement sur des centaines de milliers de terminaux potentiels n'est pas une mince affaire et des centaines de milliers d'utilisateurs devraient être formés à l'utilisation de ce nouveau navigateur. Des contrôles supplémentaires pourraient également devoir être mis en place pour les empêcher d'utiliser des navigateurs non professionnels pour les sites où des contrôles EB doivent être appliqués.

Un autre aspect que vous pourriez ne pas prendre en considération est que les grandes entreprises ont tendance à standardiser l'utilisation d'un seul navigateur, tel que Google Chrome, et qu'une partie de leur processus d'approvisionnement consiste à s'assurer que tous les outils qu'elles acquièrent sont compatibles avec le navigateur choisi. Comment peuvent-elles y parvenir avec une solution EB peu connue ? Jira prend-il officiellement en charge l'EB de mon choix ? Qu'en est-il des centaines d'autres outils utilisés par notre organisation ? Cela devient rapidement intenable. Pire encore, une grande entreprise ne peut pas simplement ignorer le trafic HTTP non basé sur un navigateur, tel que les requêtes provenant d'un client lourd comme Microsoft Teams, Google Drive, Slack et autres. Cela signifie que même si la solution EB répondait à bon nombre de leurs cas d'utilisation, elles ne pourraient pas l'utiliser en remplacement d'un SWG.

Et si ce client déployait RBI au lieu d'EB pour réaliser ses cas d'utilisation ? Le déploiement serait certainement plus simple, car RBI n'est en fait qu'une fonctionnalité de SWG qu'il possède déjà. Si vous utilisez une solution SWG digne de ce nom, le déploiement de RBI devrait être un simple processus d'achat d'une licence et d'activation de la fonctionnalité. Vos points d'extrémité envoient déjà leur trafic web au SWG, il n'est donc pas nécessaire de toucher à vos milliers de points d'extrémité. Vos utilisateurs n'auront pas besoin de beaucoup de formation, voire aucune, pour votre solution RBI, car elle est généralement conçue pour être très transparente pour l'utilisateur. Même si vous souhaitez que l'utilisateur sache ce qui se passe, il est généralement possible de lui présenter une fenêtre contextuelle personnalisée expliquant qu'il utilise une session isolée et quels contrôles peuvent être appliqués. Si votre solution SWG utilise un RBI basé sur le cloud, comme c'est souvent le cas, aucun changement d'infrastructure n'est nécessaire. Le RBI étant généralement utilisé de manière sélective, vous ne l'appliquerez probablement pas à vos applications de confiance utilisées par votre organisation, ce qui vous dispense probablement de tester ces outils dans votre solution RBI.

Une protection contre les logiciels malveillants à toute épreuve

Un dernier point à prendre en considération est le problème des sites Web non classés, auquel la plupart des grandes entreprises doivent faire face. Les navigateurs d'entreprise améliorent la sécurité Web en recherchant les menaces Web au sein même du DOM du navigateur. Cela leur permet de détecter les menaces dissimulées après leur transmission et leur désobfuscation dans le DOM. Cela offre sans aucun doute un niveau de protection élevé pour tous les contenus chargés dans le navigateur d'entreprise. Cependant, RBI isole complètement isole le terminal du contenu du site Web. Il ne s'agit pas d'une protection renforcée, mais plutôt d'une protection protection contre les logiciels malveillants. Bien sûr, l'utilisateur peut toujours être trompé par l'ingénierie sociale, mais cela peut être résolu en informant l'utilisateur qu'une page est risquée, en rendant la page en lecture seule, en empêchant les téléchargements ou les connexions, et par d'autres contrôles similaires. Cependant, il n'y a pratiquement aucun moyen pour que le terminal soit compromis par un logiciel malveillant via RBI. Cela permet aux clients d'autoriser, mais d'isoler, les sites Web non classés sans augmenter leur risque de compromission.

Accès des contractants et des tiers

À ce stade, vous vous dites peut-être : "Ce type ne tient pas compte du scénario de l'entrepreneur tiers", qui est un cas d'utilisation courant pour EB. Dans ce cas de figure, vous souhaitez accorder à un utilisateur extérieur à votre entreprise la possibilité d'accéder à vos applications internes et privées à partir d'un appareil qui n'est pas géré par votre entreprise. Vous souhaitez accorder cet accès tout en sécurisant vos données et en limitant l'accès de l'utilisateur à ce dont il a besoin. Oui, il s'agit d'une considération supplémentaire, mais ce même paradigme EB vs. RBI existe également dans cette situation. La plupart des solutions ZTNA complètes comme la nôtre offrent un accès "sans client" aux applications privées, et elles peuvent également appliquer le RBI à ces sessions sans client pour pousser les contrôles d'accès aux données jusqu'à un point final non géré. C'est plus simple et plus transparent que de demander à une personne tierce d'installer une application ou une extension de navigateur supplémentaire pour accéder aux données.

Classification et connaissance des données

Une dernière considération concerne la classification et la connaissance des données. Les solutions EB sont encore une technologie quelque peu naissante et les fournisseurs ne disposent généralement pas de capacités avancées de classification des données. La plupart d'entre eux utilisent une approche relativement rudimentaire basée sur des expressions régulières pour la classification des données. Les fournisseurs d'ESS matures qui proposent des solutions SWG et RBI ont toutefois tendance à disposer de technologies beaucoup plus robustes, telles que Exact Data Match (EDM)l'Indexed Document Matching (IDM)la reconnaissance optique de caractères (OCR)la classification basée sur l'IA, et bien d'autres encore.

Les clients ont tendance à investir massivement dans ces mécanismes de classification et ont déjà mis en place des processus matures autour de la classification des données et de la gestion des incidents dans ces solutions. Cette connaissance des données est souvent disponible dans le cadre de sessions isolées, c'est pourquoi la fonctionnalité RBI native d'une solution SSE existante peut être plus attrayante qu'une solution EB disjointe.

Conclusion

En fin de compte, comme c'est souvent le cas, le fait d'être obligé de voir notre technologie à travers l'objectif du client m'a permis d'apprendre des choses que je n'aurais pas apprises autrement. Les navigateurs d'entreprise sont une technologie vraiment innovante et très prometteuse, et je suis impatient de voir où elle va évoluer. Cependant, pour les grandes entreprises, il est assez clair que RBI sera souvent la meilleure option, du moins pour le moment.

A propos de l'auteur

Tony Frum

Ingénieur distingué, gestion des produits

Tony est ingénieur distingué chez Skyhigh Security. Ayant commencé chez McAfee en 2005, il a plus de 20 ans d'expérience dans l'industrie de la sécurité, se spécialisant dans les technologies Secure Web Gateway, Cloud Access Security Broker et Data Loss Prevention .

Contenu connexe

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Blogs en vogue

Les attributs LLM que tout RSSI devrait surveiller actuellement

Sarang Warudkar 18 février 2026

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Niharika Ray et Sarang Warudkar 12 février 2026

Skyhigh Security 2025 : contrôle plus précis, visibilité plus claire et action plus rapide sur les données, le Web et le cloud

Thyaga Vasudevan 21 janvier 2026

Le risque caché de l'IA générique qui pourrait coûter des millions à votre entreprise (et comment y remédier dès aujourd'hui)

Jesse Grindeland 18 décembre 2025

Skyhigh Security : 2026 sera l'année où l'IA imposera un nouveau modèle pour la sécurité des entreprises

Thyaga Vasudevan 12 décembre 2025