Ressources

L'avantage du contexte Skyhigh Client Proxy

Par Jeff Ebeling - Cloud Security Architect, Skyhigh Security

9 juillet 2024 4 Lecture minute

Skyhigh Client Proxy (SCP) est un outil extrêmement précieux qui est disponible pour tous les clients de Skyhigh Secure Web Gateway (SWG). Il est utilisé pour authentifier et rediriger de manière transparente le trafic HTTP/S vers les passerelles Web sécurisées de Skyhigh (SWG On Prem et/ou SWG Cloud). Outre l'identification de l'utilisateur qui a appelé le processus à l'origine de la requête web, SCP fournit un contexte supplémentaire qui peut être utilisé pour prendre des décisions plus intelligentes en matière de filtrage de proxy et de connexion ! En outre, comme décrit plus loin dans ce blog technique, SCP peut être utilisé et ses avantages peuvent être réalisés indépendamment de l'endroit où Skyhigh SWG se trouve dans une chaîne de proxy.

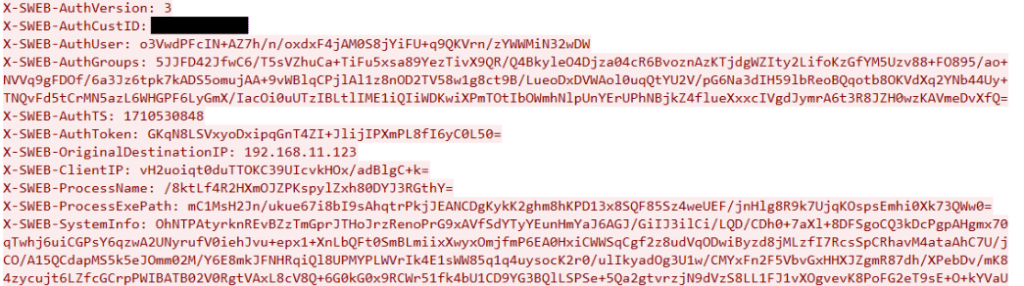

Pour commencer, veuillez consulter le guide du produit SCP et en particulier la section qui décrit le contexte fourni dans les en-têtes SCP(métadonnées SCP). Les en-têtes fournis par SCP sont les suivants :

- Identifiant du client

- Nom d'utilisateur (à partir de la connexion au système)

- Groupes (du client whoami)

- IP de destination d'origine

- Nom du processus (qui a effectué la demande sur le client)

- Chemin d'accès au processus EXE

- Informations sur le système

- AV installé ?

- ID Crowdstrike

- AV On ?

- Score global de Crowdstrike

- AV à jour ?

- Crowdstrike OS Score

- FW en bonne santé ?

- Configuration du capteur Crowdstrike

- Nom et version du système d'exploitation du client

- Langue de l'utilisateur

- Heure locale

- Adresse MAC du client

- Durée du processus

- Nom du système

- Signataire Exe

- Nom de la politique SCP

- Exe Nom du produit

- ID SCP

- Exe MD5 Hash

- Profils d'appareils appariés

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Vous trouverez plus loin dans ce blog de plus amples informations sur les en-têtes SCP (en-têtes SWEB).

Il est évident que SCP fonctionne de manière transparente avec Skyhigh SWG, mais que se passe-t-il si Skyhigh SWG (Cloud ou On Prem) doit agir en tant que proxy parent d'un proxy tiers déjà utilisé dans l'environnement, ou si Skyhigh SWG est juste utilisé comme un service de filtrage attaché à un proxy de décryptage tiers ? Cet article décrit comment la pleine valeur de SCP peut être réalisée dans n'importe quel environnement qui inclut Skyhigh SWG.

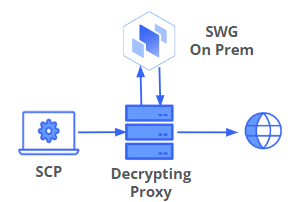

Cas d'utilisation : Décryptage d'un proxy (par exemple F5-SSLO) avec Skyhigh SWG

Dans ce cas d'utilisation, l'authentification est optionnellement effectuée sur un proxy de décryptage pour le trafic compatible avec le proxy. Cela permet une véritable authentification avec Kerberos, NTLM, LDAP, SAML, etc. lorsque le proxy de décryptage le permet. SCP fournit également un moyen d'"authentifier" le trafic qui n'est pas conscient de l'existence d'un proxy. Indépendamment de l'authentification, le contexte fourni par SCP peut être utilisé à la fois par le proxy de décryptage et par Skyhigh SWG. Le proxy de décryptage peut vérifier les en-têtes SWEB fournis par SCP via un appel sideband à Skyhigh SWG on-Prem (exemple de règles présenté ci-dessous) et ensuite utiliser le contexte dans les décisions de connexion et de filtrage. Par exemple, le contexte fourni par le SCP pourrait être utilisé pour décider d'autoriser ou non la connexion, de décrypter ou non, ou même de lancer une authentification réelle. Le proxy de décryptage peut aussi simplement transmettre les en-têtes SWEB fournis par SCP à SWG afin que le contexte ajouté puisse être utilisé dans les règles de SWG. F5 a publié un guide d'intégration pour cette architecture.

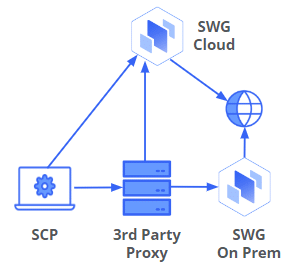

Cas d'utilisation : Proxy tiers en tant qu'enfant de Skyhigh SWG (Cloud ou On Prem)

Dans ce cas d'utilisation, il n'est pas nécessaire de décrypter au niveau du premier proxy. Une véritable authentification peut toujours être réalisée via le premier proxy en utilisant l'authentification par proxy via les codes d'état 407. SCP est capable d'intercepter des requêtes HTTP/S directes ou proxy et de faire des requêtes proxy explicites à un proxy local Skyhigh ou à un proxy tiers. L'interception du trafic déjà mandaté permet à SCP de fonctionner avec succès dans des "réseaux sécurisés" qui n'ont pas de route par défaut et/ou dont les serveurs DNS ne résolvent pas les adresses externes. SCP fournit une méthode d'authentification du trafic qui n'est pas conscient de l'existence d'un proxy. Cette architecture fournit une simple "rampe d'accès" à Skyhigh SSE permettant une fonctionnalité bien supérieure à celle des proxys locaux qui peuvent être actuellement utilisés. En outre, SCP ajoute une option de proxy transparent pour Windows et Macs afin de couvrir les applications qui ne sont pas conscientes du proxy et qui fonctionnent dans des environnements de proxy explicites. Tout ce que le proxy enfant doit faire, c'est "sauter" le trafic SCP vers le SWG Skyhigh (Cloud ou On Prem) avec les en-têtes SWEB laissés intacts.

Notes supplémentaires sur les en-têtes SCP SWEB

SCP fournit toutes les informations contextuelles via les en-têtes SWEB insérés dans la demande CONNECT pour les transactions HTTPS ou dans les demandes de méthodes individuelles pour les transactions HTTP. Les commandes au sein d'une connexion proxy HTTPS acceptée NE reçoivent PAS d'en-têtes. Lorsque SWG vérifie les en-têtes SWEB, il les supprime par défaut (la désactivation de la suppression fait partie des paramètres d'authentification SWPS utilisés lors de l'évaluation de la propriété Authentication.Authenticate dans Skyhigh SWG).

Les en-têtes SWEB codés en Base64 générés par SCP sont d'abord cryptés avec le secret partagé du locataire inclus dans les politiques SCP générées dans Skyhigh Cloud ou Trellix ePO. Le locataire est identifié à l'aide de l'en-tête SWEB customer ID. Un proxy tiers ne peut pas décrypter les en-têtes SWEB et ne pourra transmettre que les en-têtes fournis par SCP.

Skyhigh SWG (lorsqu'il agit en tant que proxy de décryptage) conserve le contexte SWG tout au long de la connexion HTTPS. Lors de l'utilisation du Proxy Next Hop vers le cloud Skyhigh SWG depuis Skyhigh SWG On Prem avec le paramètre Secure Channel activé, certains en-têtes SWEB sont toujours ajoutés automatiquement. Les en-têtes ajoutés automatiquement sont les suivants : CustomerID, Username (Authentication.Username), et Groups (Authentication.UserGroups). Les en-têtes SWEB générés par SWG sont cryptés par Skyhigh SWG On Prem avec les informations d'identification (ID client et secret partagé) qui font partie de la configuration UCE Hybrid. Si SCP est utilisé pour la connexion directe à un proxy, tous les en-têtes SWEB sont naturellement inclus.

SCP est une identification de l'utilisateur plus qu'une authentification, un appel système recueille le nom d'utilisateur et les groupes associés à l'appelant du processus, à partir du moment de la connexion, les groupes ne seront actuels qu'à partir de la dernière connexion au répertoire du client.

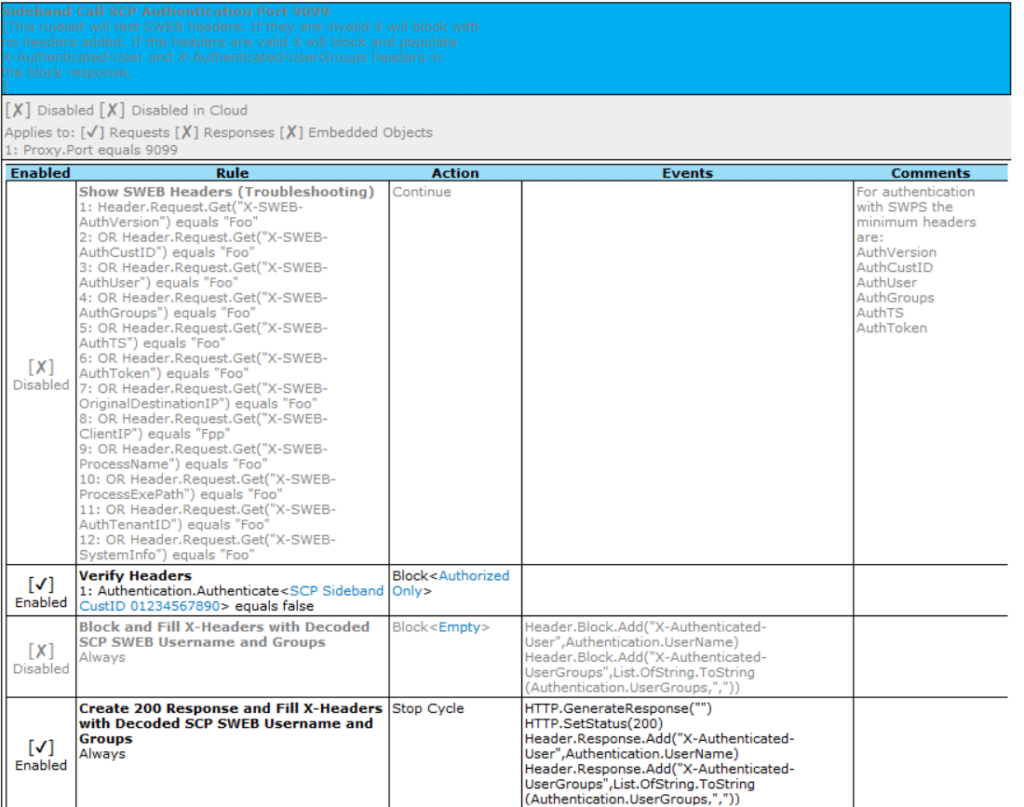

Exemple de règles pour les appels en bande latérale

En savoir plus

Découvrez comment votre organisation peut utiliser Secure Web Gateway et Skyhigh Client Proxy pour protéger les systèmes et les données de vos employés tout en bénéficiant d'une meilleure visibilité et d'un contrôle plus granulaire de votre trafic HTTP et HTTPS.

Retour à BlogsContenu connexe

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Blogs en vogue

Les attributs LLM que tout RSSI devrait surveiller actuellement

Sarang Warudkar 18 février 2026

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Niharika Ray et Sarang Warudkar 12 février 2026

Skyhigh Security 2025 : contrôle plus précis, visibilité plus claire et action plus rapide sur les données, le Web et le cloud

Thyaga Vasudevan 21 janvier 2026

Le risque caché de l'IA générique qui pourrait coûter des millions à votre entreprise (et comment y remédier dès aujourd'hui)

Jesse Grindeland 18 décembre 2025

Skyhigh Security : 2026 sera l'année où l'IA imposera un nouveau modèle pour la sécurité des entreprises

Thyaga Vasudevan 12 décembre 2025