Ressources

BULLETIN D'INFORMATION

Ticketmaster's Encore : Comment les "ShinyHunters" ont piraté le spectacle

Un groupe de menace international serait responsable du vol de millions d'enregistrements de clients

Par Rodman Ramezanian - Conseiller en sécurité de l'informatique en nuage pour les entreprises

11 juillet 2024 7 Minute Read

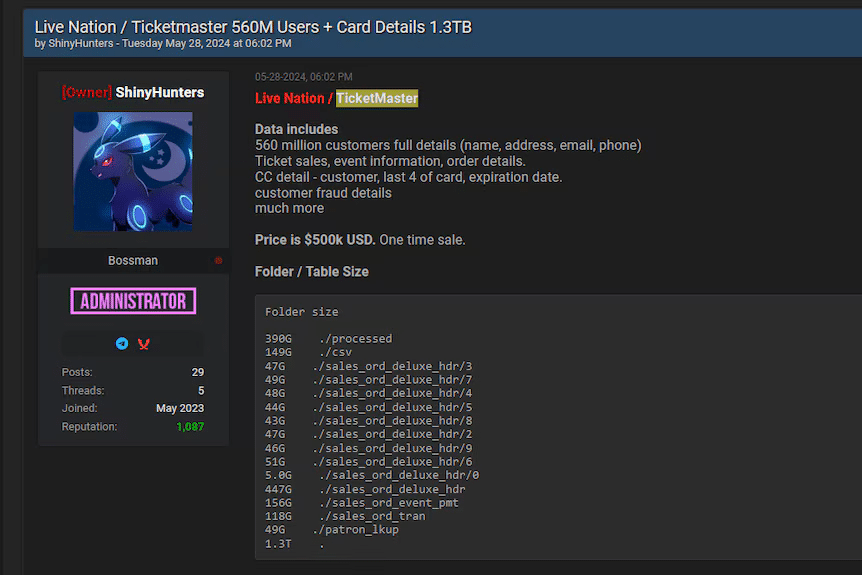

Sur un forum Internet clandestin (une autre résurgence de BreachForums), le collectif de pirates informatiques ShinyHunters publie actuellement ce qu'il prétend être 1,3 téraoctet de données de clients de Ticketmaster.

ShinyHunters (également connu sous le nom de ShinyCorp) est un syndicat mondial de la cybercriminalité qui a fait son apparition en 2020. Ce collectif s'est rapidement fait connaître pour avoir réalisé de nombreuses intrusions dans des données importantes. En dépit de son nom fantaisiste, dérivé de Pokémon, qui suggère un groupe d'amateurs innocents, ShinyHunters est profondément impliqué dans la malveillance numérique, se concentrant sur l'exfiltration et la monétisation de vastes référentiels de données.

Les opérations du syndicat s'étendent au dark web, une zone d'Internet qui abrite une multitude d'entreprises illégales. Ce groupe de menace international serait responsable de certaines des infiltrations les plus importantes et les plus médiatisées de vastes bases de données de ces dernières années.

Aujourd'hui, ils affirment être en possession des informations personnelles de 560 millions de clients de Ticketmaster dans le monde et les mettent en vente au prix de 500 000 dollars en une seule transaction.

ShinyHunters s'est forgé une réputation pour ses techniques sophistiquées d'intrusion numérique et ses violations massives de données. L'approche du groupe en matière de piratage combine une planification méthodique et une exécution astucieuse, employant une série de stratégies pour pénétrer et exploiter les vulnérabilités des infrastructures numériques.

Le modus operandi typique des ShinyHunters est le suivant :

- Orchestrer des campagnes de tromperie en déployant des systèmes sophistiqués d'hameçonnage qui visent à attirer les victimes avec des courriels frauduleux afin de capturer les identifiants de connexion.

- Cibler le stockage en nuage non sécurisé pour tirer parti d'un stockage de données en ligne mal protégé, ce qui revient à piller des coffres-forts numériques non gardés.

- Infiltrer et compromettre les plateformes web et les outils de développement, souvent en dérobant les données de connexion ou les clés d'interface de programmation d'applications (API) afin de voler des données précieuses.

- Sonder les dépôts GitHub pour examiner les dépôts de code de l'entreprise à la recherche de failles exploitables, ce qui pourrait permettre un accès non autorisé à la base de données.

- Monétisation via des réseaux clandestins pour tirer profit de l'échange de données volées sur d'obscures places de marché Internet, destinées à des acheteurs à la recherche d'informations illicites.

Pourquoi ces incidents se produisent-ils ?

Les attaquants auraient obtenu les identifiants de connexion d'un employé de Snowflake à l'aide d'un logiciel malveillant de vol d'informations. Après avoir obtenu l'accès, les attaquants ont créé des jetons de session avec les identifiants volés. Ces jetons ont ensuite été utilisés pour extraire d'importants volumes de données clients des systèmes de Snowflake.

Depuis l'attaque, Snowflake a réfuté toute suggestion de vulnérabilité ou de mauvaise configuration de sa plateforme, affirmant que la violation provenait de la compromission des informations d'identification des clients plutôt que d'une quelconque faille de sécurité de la part de Snowflake. Pour aggraver les choses, le compte affecté qui a été violé n'avait pas d'authentification multifactorielle (MFA), ce qui a permis aux attaquants de se connecter comme s'ils étaient un utilisateur légitime et de confiance.

Selon le rapport post-incident de Mandiant, non seulement les comptes ciblés n'avaient pas de contrôles de sécurité MFA en place, mais certaines des informations d'identification utilisées dans la campagne avaient été compromises il y a un an. Cela souligne l'attention accrue portée à des utilisateurs spécifiques, à leurs identités et aux informations d'identification correspondantes, jugées suffisamment "fiables" pour accorder un accès non autorisé, ce qui a permis le vol dévastateur de centaines de millions d'enregistrements de clients.

Dans la plupart des organisations, les mots de passe sont encore largement utilisés et resteront probablement un pilier de la sécurité pendant un certain temps encore. La question est de savoir si les mots de passe peuvent encore être utilisés comme méthode d'authentification fiable.

Les organisations adoptent de plus en plus des solutions sans mot de passe pour renforcer la cybersécurité grâce à une approche de confiance zéro, réduisant ainsi le risque de failles dues au vol d'informations d'identification. Le fait de s'appuyer uniquement sur des mots de passe ne permet pas de garantir l'identité, ce qui présente des risques importants pour la sécurité. Avant d'abandonner les mots de passe, il est essentiel de comprendre les étapes nécessaires, en commençant par des mesures d'authentification fortes. La mise en œuvre de la confiance zéro commence souvent de manière sélective dans l'infrastructure informatique et s'étend progressivement, en s'alignant sur les cycles de rafraîchissement de la technologie pour gérer les coûts de manière efficace. Adopter la confiance zéro et renoncer aux mots de passe devrait être une priorité absolue pour renforcer les défenses de cybersécurité et protéger plus efficacement les ressources critiques.

Que peut-on faire ?

En réalité, les identifiants des utilisateurs sont les joyaux de la couronne de la sécurité numérique et exigent une protection rigoureuse. Le rapport 2024 Verizon Data Breach Report souligne que l'erreur humaine est à l'origine de 68 % des violations, tandis que les mauvaises configurations et les problèmes connexes en causent un tiers. Compte tenu de ces statistiques, il est essentiel d'investir dans des mesures de sécurité qui établissent un modèle normal d'activité des utilisateurs au sein du réseau de votre entreprise. Cette stratégie permet au personnel de sécurité d'identifier rapidement les comportements inhabituels et de traiter les menaces potentielles avant qu'elles ne se transforment en brèches à grande échelle.

Dans le contexte actuel de menaces, la question n'est pas de savoir si une violation se produira, mais quand elle se produira. Si l'on considère le nombre d'incidents de sécurité très médiatisés dans le monde qui impliquent des violations de données sensibles, il est crucial d'investir en priorité dans une plateforme de sécurité complète qui prenne en compte les données. En outre, il est essentiel de cultiver un état d'esprit sensibilisé à la sécurité dans l'ensemble de votre organisation. La sécurité est la responsabilité de chacun et ne se limite pas à l'équipe de sécurité.

Le MFA est un élément fondamental d'une sécurité forte et devrait être utilisé chaque fois que cela est possible. L'affaire Ticketmaster est un nouvel exemple de la manière dont des informations d'identification statiques valides (une combinaison de nom d'utilisateur et de mot de passe) peuvent être compromises et exploitées pour accéder à l'infrastructure d'une organisation ciblée, dans ses locaux ou dans le nuage (comme nous le voyons ici avec la plateforme de Snowflake basée sur le nuage).

La violation de données de Ticketmaster et les incidents connexes soulignent l'importance d'adopter une architecture de confiance zéro. Cet incident reflète un problème répandu dans l'industrie où les organisations négligent d'intégrer la sécurité des applications SaaS dans leurs stratégies de sécurité globales. Malgré la mise en œuvre de l'authentification unique (SSO) et d'autres outils de gestion des accès, les informations d'identification statiques continuent d'être dans la ligne de mire des acteurs de la menace, laissant la porte d'entrée grande ouverte aux acteurs malveillants qui ont un œil sur les données vitales d'une organisation.

Qu'un cybercriminel tente de voler les informations d'identification d'un employé ou qu'un initié malveillant essaie de s'approprier les données de l'entreprise, ces mauvais acteurs commencent généralement leur processus en faisant ce que fait un utilisateur : se connecter. C'est pourquoi Zero Trust s'appuie sur une authentification continue et des contrôles de posture, ce qui implique de surveiller le contexte, le statut et les activités de l'utilisateur (ou de l'entité requérante) au-delà du point d'authentification initial.

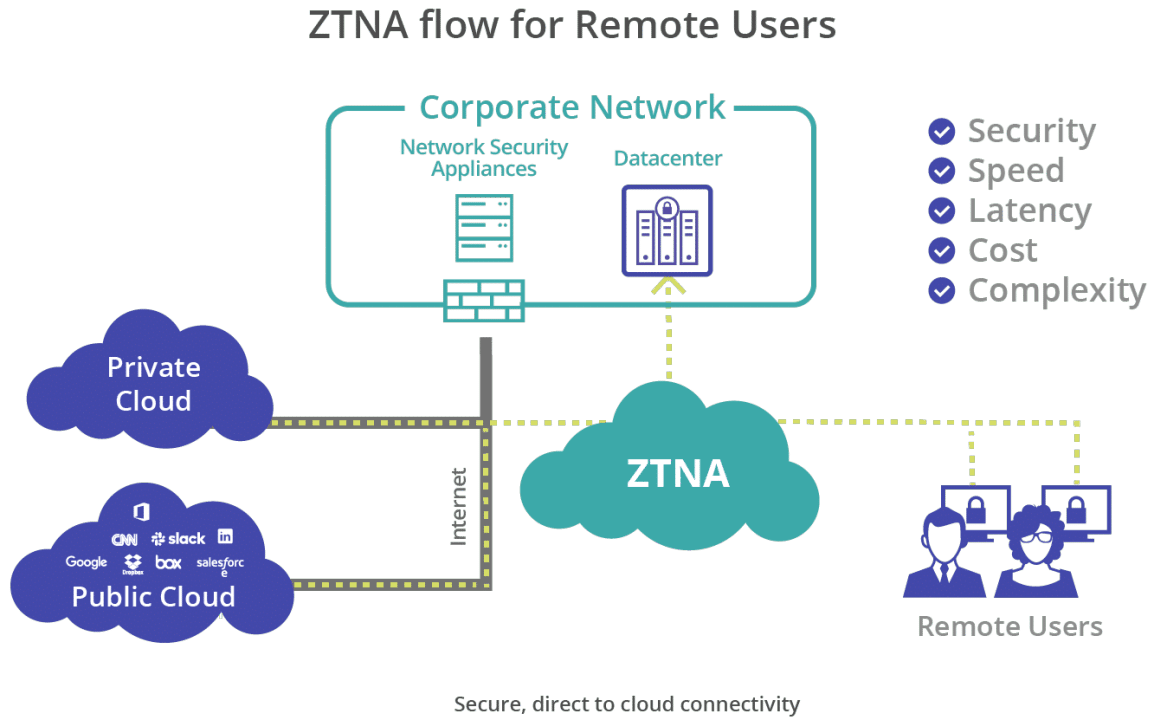

Outre l'authentification valide et vérifiée, quels autres outils ou processus utilisez-vous pour garantir que les données contenues dans vos applications, services ou plateformes en nuage sont traitées et utilisées conformément aux politiques de sécurité et d'utilisation des données ? C'est là que la convergence des protections des données à travers le web, le cloud, les applications privées (ZTNA) et les appareils est essentielle. Skyhigh Security offre cela, ainsi qu'une inspection et une classification approfondies des données à l'aide de inline data loss prevention (DLP) pour empêcher la manipulation inappropriée de données sensibles tout en permettant aux utilisateurs distants de collaborer à partir de n'importe quel endroit et de n'importe quel appareil. En unifiant la DLP et la protection contre les menaces sur les canaux les plus courants, les équipes de sécurité bénéficient d'une visibilité et d'un contrôle de bout en bout sur les données sensibles.

Références :

Comment Skyhigh Security prévient l'exfiltration de données

- Tirez parti des politiques Skyhigh Private Access pour appliquer les principes de la confiance zéro, en contrôlant l'accès vérifié directement aux applications privées, au Web et aux ressources en nuage.

- Définir des profils d'appareils et des évaluations de posture pour les appareils gérés et non gérés qui demandent l'accès aux ressources de l'entreprise, que ce soit en interne ou en externe.

- Effectuez des audits de configuration pour découvrir les erreurs de configuration avant qu'elles ne soient exploitées et surveiller les services exposés à un accès illimité.

- Évaluer les activités des utilisateurs au-delà des connexions initiales pour inclure les mouvements des utilisateurs, les comportements, l'accès aux services de l'entreprise, les emplacements et bien d'autres anomalies potentielles.

- Bloquez les appareils non gérés, appliquez le MFA et de nombreuses autres politiques d'accès contextuelles pour mettre fin à l'abus et à la réutilisation d'informations d'identification volées pour les applications en nuage.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Le collectif de cybercriminels connu sous le nom de ShinyHunters a revendiqué l'infiltration des systèmes de Ticketmaster, affirmant avoir exfiltré des données sensibles appartenant à 560 millions de clients.

- Les informations prétendument compromises englobent un large éventail de données personnelles, notamment les noms complets, les adresses électroniques, les numéros de téléphone, les lieux de résidence, les données relatives aux événements, les détails de l'achat de billets et les détails de la commande.

- Le groupe de pirates informatiques affirme en outre être en possession d'informations partielles sur les cartes de crédit, en particulier les quatre derniers chiffres et les dates d'expiration des cartes utilisées lors des transactions.

- Les attaquants auraient obtenu les identifiants de connexion d'un employé de Snowflake (une société de solutions de données en nuage) à l'aide d'un logiciel malveillant de vol d'informations. Une fois à l'intérieur, les attaquants ont généré des jetons de session à l'aide des identifiants volés. Ces jetons ont ensuite été utilisés pour exfiltrer de grandes quantités de données clients des systèmes de Snowflake.

- L'affaire Ticketmaster-Live Nation met également en évidence l'escalade des risques cybernétiques liés aux tiers pour les entreprises qui détiennent des données sur leurs clients.