Ressources

BULLETIN D'INFORMATION

Les environnements Microsoft Azure touchés par des attaques MERCURY

Un groupe destructeur de menaces persistantes avancées (APT) se tourne vers les environnements en nuage

Par Rodman Ramezanian - Responsable mondial des menaces liées à l'informatique en nuage

25 mai 2023 7 Minute Read

Selon des recherches récentes, de multiples campagnes et outils exécutés par le groupe APT MERCURY (alias MuddyWater, Static Kitten) - largement considéré comme affilié aux intérêts du ministère iranien du renseignement et de la sécurité (MOIS) - ont été observés en train de lancer des attaques préjudiciables dans les environnements Microsoft Azure.

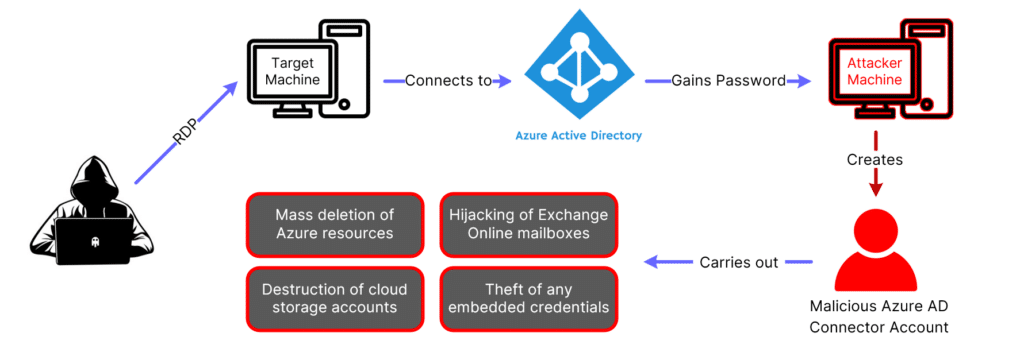

Les recherches menées par Microsoft montrent comment des attaquants nationaux ont pu accéder à des ressources vulnérables et non sécurisées sur site ainsi qu'à des environnements en nuage, ce qui leur a permis d'infliger des dommages considérables à l'infrastructure de la cible. Les organisations ciblées qui utilisent des environnements de domaine Windows hybrides combinant Active Directory (AD) local et Azure Active Directory (AAD) ont vu leur agent Azure Active Directory Connect manipulé, ce qui leur a permis d'accéder à leur infrastructure Azure en ligne et de détruire par la suite l'environnement Azure de la victime.

Cela allait de l'effacement de leurs instances de machines virtuelles Azure, de leurs fermes de serveurs et de leurs charges de travail, de leurs réseaux virtuels, de leurs comptes de stockage, etc.

Tout au long de leurs opérations, les acteurs de la menace ont activement ciblé les environnements sur site et en nuage. D'après ce que l'on sait actuellement de cette campagne, leurs principaux objectifs ont été la perturbation et la destruction.

Il est intéressant de noter que ce comportement perturbateur et destructeur est conforme aux tactiques, techniques et procédures (TTP) couramment utilisées par les attaquants de l'État-nation iranien, avec une référence spécifique aux attaques préjudiciables de 2012 contre Saudi Aramco aux mains de pirates iraniens, ainsi qu'à leur utilisation continue d'attaques DDoS et de souches de logiciels malveillants Wiper pour écraser les systèmes ou les rendre inutilisables ou irrécupérables (à moins que les organisations ne disposent de sauvegardes fonctionnelles).

Il est doublement intéressant de constater que le groupe APT s'est fortement orienté vers l'écosystème cloud de Microsoft, ses attaques passées s'étant principalement concentrées sur des services Exchange vulnérables sur site et sur des dispositifs de sécurité Fortinet, ou plus récemment sur des services en ligne tels que Dropbox et OneHub.

Pourquoi ces incidents se produisent-ils ?

Il n'est pas surprenant que les pirates sophistiqués d'aujourd'hui se concentrent de plus en plus sur les environnements en nuage pour poursuivre leurs objectifs. Indépendamment de la géopolitique qui joue un rôle dans l'histoire de cet acteur étatique, nous continuons à voir l'exploitation des outils d'accès à distance comme un premier vecteur d'accès aux environnements cibles.

Alors que la plupart des organisations poursuivent leur évolution vers le cloud, les infrastructures hybrides offrent une certaine flexibilité pour les besoins qui ne peuvent être satisfaits dans des écosystèmes exclusivement cloud, ou qui ne sont peut-être pas encore prêts à être cloudifiés. Le maintien de ressources sur site et dans le nuage (probablement de manière hybride et synchronisée) permet à ces entreprises de profiter du meilleur des deux mondes jusqu'à ce que des méthodes plus efficaces arrivent à maturité.

Cette philosophie devenant de plus en plus courante, les acteurs de la menace se réjouissent à l'idée de faire jouer leurs muscles sur les vecteurs d'accès plus traditionnels et établis (par exemple, une connexion de bureau à distance), pour ensuite être récompensés par un point de pivot dans l'infrastructure en nuage de la cible. Par la suite, ce nouveau domaine de l'informatique en nuage représente une vaste opportunité de vol, de gain financier par le biais d'une rançon, de perturbation ou même de destruction pure et simple, comme nous le voyons ici.

Que peut-on faire ?

Les menaces de ce type se nourrissent des services vulnérables ou exposés qui offrent une tête de pont dans l'environnement d'une cible. À partir de là, il s'agit simplement de savoir où et comment les acteurs malveillants exploitent les privilèges et autorisations excessifs pour mener à bien leurs attaques. La réduction de votre surface d'attaque globale, à tout le moins, contribuera grandement à déjouer les tentations des acteurs de la menace. Cela signifie qu'il faut désactiver ou, au minimum, segmenter les services d'accès à distance, les applications privées ou les protocoles qui ne sont plus nécessaires ou qui ne devraient pas être accessibles au public derrière des outils périmétriques datés. Des fonctionnalités telles que Zero Trust Network Access (ZTNA) permettent aux organisations de créer des périmètres définis par logiciel et de diviser le réseau d'entreprise en plusieurs micro-segments, empêchant ainsi le déplacement latéral des menaces et réduisant la surface d'attaque en cas de violation.

Les évaluations et validations continues des accès sont également des techniques d'atténuation très efficaces, car les tentatives d'abus peuvent être identifiées et empêchées au cas par cas pour chaque demande d'accès. Sur la base de l'évaluation de l'identité de l'utilisateur, de l'identité de l'appareil, de la posture et d'autres facteurs contextuels, ZTNA autorise un accès "à moindre privilège" à des applications spécifiques, et non à l'ensemble du réseau sous-jacent, à tout utilisateur ayant réussi à se connecter.

Étant donné que nous constatons également que des configurations au sein des environnements Microsoft Azure sont altérées pour ouvrir la voie à la destruction, ainsi que des abus de comptes d'administration Microsoft Azure privilégiés, des fonctionnalités telles que Posture Management peuvent aider à détecter et à prévenir les activités et les changements jugés anormaux ou contraires aux normes de l'entreprise.

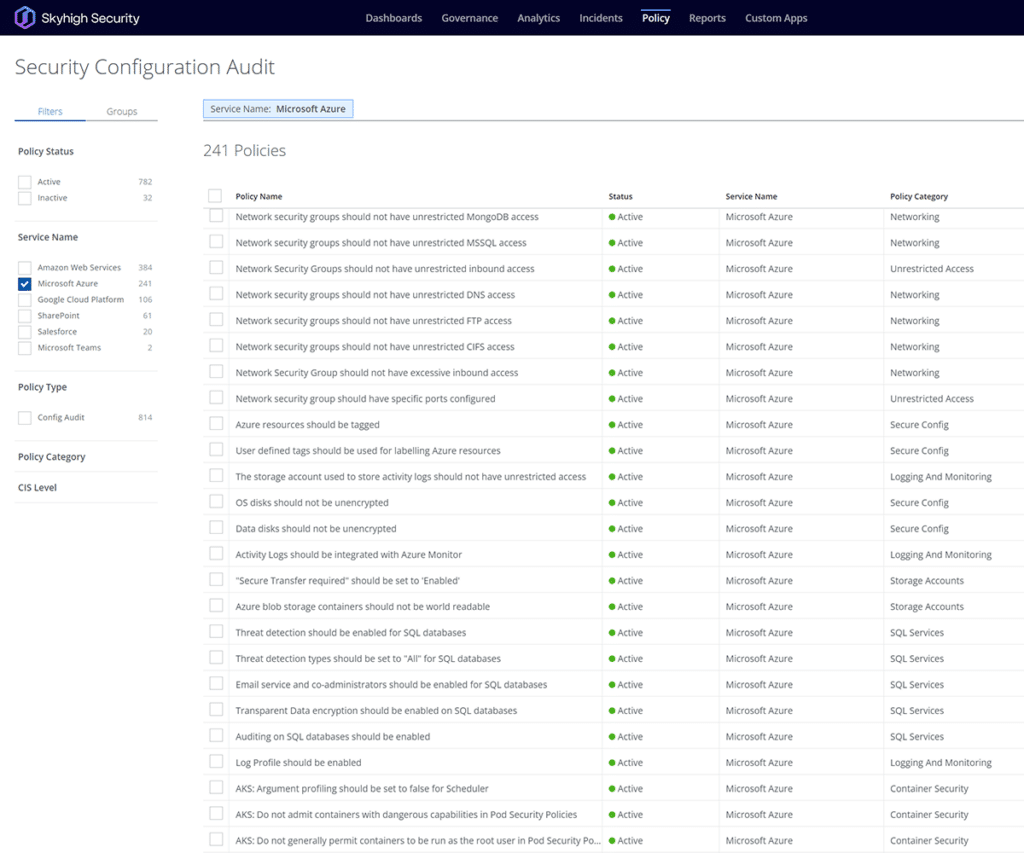

Skyhigh Security y contribue en étendant les fonctions de surveillance de l'activité et d'audit de la configuration de la sécurité aux infrastructures Microsoft Azure. Pour détecter les menaces internes et externes pesant sur l'infrastructure Azure, Skyhigh Security capture un enregistrement complet de toutes les activités des utilisateurs dans Microsoft Azure à l'aide de plusieurs heuristiques, détecte les menaces, prend automatiquement des mesures d'atténuation des risques et prend en charge les enquêtes médico-légales. Au fur et à mesure que les menaces sont résolues, Skyhigh incorpore automatiquement ces données dans ses modèles comportementaux afin d'améliorer la précision de la détection.

Skyhigh met à jour dynamiquement et continuellement les seuils pour chaque utilisateur et groupe afin d'identifier les activités indiquant des menaces d'initiés. L'analyse intégrée des utilisateurs privilégiés permet d'identifier les risques liés aux comptes d'administrateurs inactifs, aux autorisations excessives et à l'escalade injustifiée des autorisations et du provisionnement des utilisateurs.

Utilisez Skyhigh Security?

- Activez la gestion de la posture pour les environnements Microsoft Azure afin de détecter et d'empêcher les changements de configuration.

- Exploitez Private Access pour renforcer la sécurité du réseau et la segmentation des applications et ressources privées.

- Mesurez les risques qu'un utilisateur peut faire peser sur les services et les données en nuage de votre organisation.

- Établir des profils de posture des appareils qui seront évalués en fonction des demandes de connexion.

- Contrôler en permanence les activités pour détecter les anomalies et les violations.

- Utilisez des modèles de politiques pour Microsoft Azure évalués par rapport à Skyhigh, CIS Levels 1 & 2, PCI DSS, HIPAA et NIST.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Les acteurs de la menace MERCURY exploitent des appareils et des applications web vulnérables et non corrigés pour accéder initialement à l'environnement des victimes.

- Une fois l'exploitation réussie, les opérateurs déploient des shells web sur ces actifs pour leur permettre d'exécuter des commandes système à distance.

- Des comptes d'utilisateurs locaux sont créés pour permettre l'escalade des privilèges en mode administrateur, l'objectif étant d'atteindre les contrôleurs de domaine cibles pour une propagation ultérieure.

- Si l'organisation ciblée utilise des environnements de domaine Windows hybrides combinant les services AD locaux et Azure AD, les acteurs de la menace exploitent tous les comptes privilégiés créés par l'agent Azure AD Connect. Cet agent sert de "pont" entre les environnements AD local et Azure AD pour les maintenir synchronisés, avec des fonctionnalités supplémentaires telles que la synchronisation des mots de passe pour les identités partagées, la synchronisation des objets, etc.

- Une fois que les attaquants ont réussi à se connecter à l'environnement Microsoft Azure - via le compte compromis - les jeux d'autorisations du compte et les privilèges du rôle sont altérés pour mettre en place d'autres actions.

- La destruction des actifs Microsoft Azure commence, y compris la suppression des charges de travail, des images VM, des serveurs, des disques, des comptes de stockage et de diverses autres instances de service dans le compte Azure.