Ressources

BULLETIN D'INFORMATION

Un autre grand entrepôt de stockage en nuage est victime d'une attaque par rançongiciel

Le magasin de données hébergé dans le nuage de Fortinet a été infiltré par un accès non autorisé.

Par Rodman Ramezanian - Conseiller en sécurité de l'informatique en nuage pour les entreprises

30 septembre 2024 7 Minute Read

Les référentiels de stockage en nuage sont devenus une cible de plus en plus lucrative pour les cybercriminels, offrant un véritable buffet de données sensibles mûres pour l'exploitation. Aucune organisation n'est à l'abri de ces menaces, quels que soient son secteur d'activité, sa taille, son expérience ou ses ressources financières. Des petites startups aux multinationales, des établissements d'enseignement aux agences gouvernementales, tous sont confrontés au risque de voir leurs données stockées dans le nuage tomber entre des mains malveillantes.

Le passage au stockage en nuage a involontairement simplifié le vecteur d'attaque pour de nombreux pirates. Plutôt que de naviguer dans les couches complexes des défenses traditionnelles du réseau pour accéder aux bases de données sur site, les acteurs de la menace se concentrent désormais sur la compromission des services de stockage en nuage. Ces plateformes sont souvent plus accessibles et peuvent être pénétrées à l'aide d'informations d'identification réutilisées ou volées. Cette méthode d'attaque est particulièrement efficace en raison de la prévalence de la réutilisation des mots de passe sur plusieurs services. Par conséquent, un seul compte compromis peut potentiellement donner accès à un trésor d'informations sensibles stockées dans le nuage, ce qui fait de ces dépôts une cible attrayante et efficace pour les cybercriminels qui cherchent à maximiser leur impact avec un minimum d'effort.

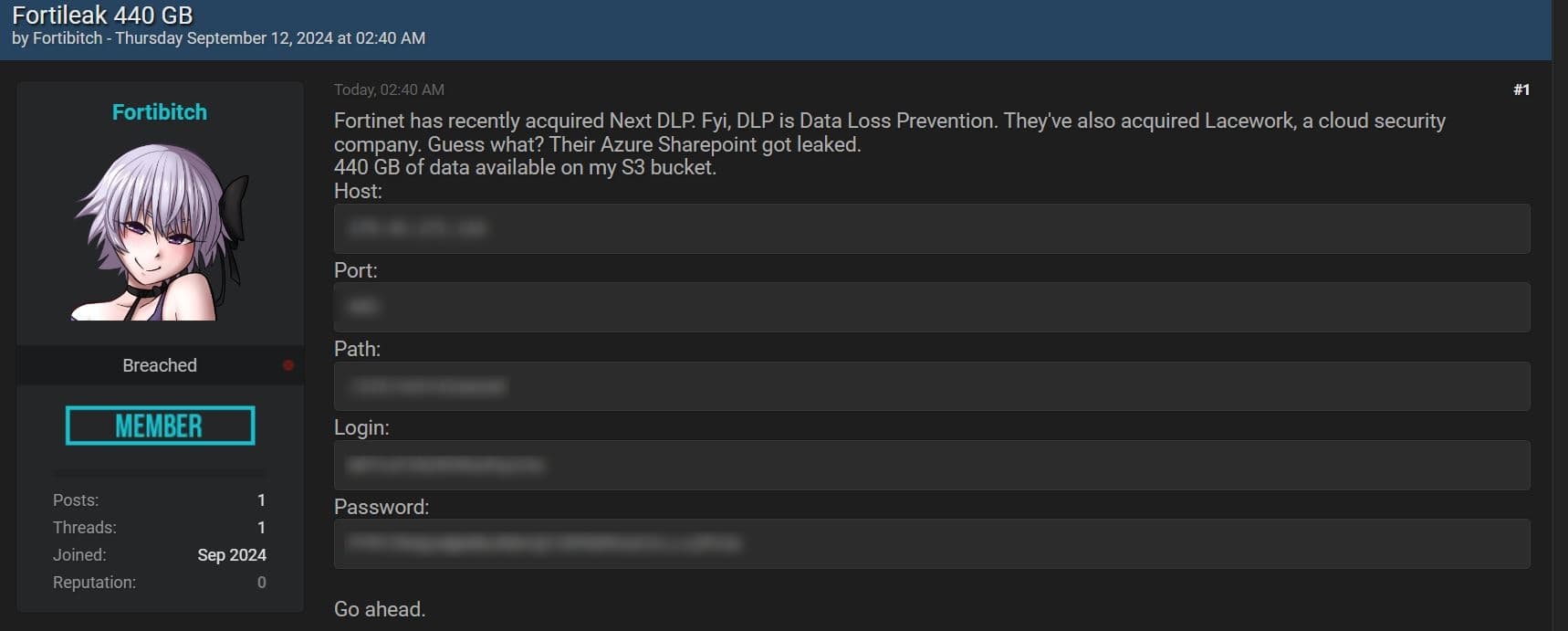

L'entreprise de cybersécurité Fortinet a confirmé une violation de données qui a affecté certaines données de clients. Au début du mois - le 12 septembre pour être exact - un groupe connu sous le nom provocateur de "Fortibitch" a publié un cache de données, qui aurait été volé sur le serveur Microsoft Azure SharePoint de Fortinet, utilisé pour stocker les données des clients. Malheureusement, comme ces incidents ont tendance à se dérouler, les acteurs de la menace ont maintenant mis les données volées à disposition pour le téléchargement sur le dark web - contenues dans un seau Amazon S3 - après que Fortinet ait prétendument refusé de payer les demandes de rançon.

Pourquoi ces incidents se produisent-ils ?

Malheureusement, de nombreuses organisations se sont récemment retrouvées dans des situations peu enviables. Qu'il s'agisse d'une mauvaise configuration des ressources ou de la compromission d'informations d'identification autorisées, l'étendue et la taille des plateformes en nuage - comme Microsoft Azure dans le cas présent - ne manquent pas d'occasions pour les acteurs de la menace de trouver un moyen - n'importe quel moyen - d'entrer dans l'extension en nuage des bases d'une organisation.

Comme Fortinet l'a confirmé dans ses propres termes : "Un individu a obtenu un accès non autorisé à un nombre limité de fichiers stockés sur l'instance de Fortinet d'un lecteur de fichiers partagés tiers basé sur le cloud, qui comprenait des données limitées relatives à un petit nombre de clients de Fortinet".

L'analyse de cet incident n'a en aucun cas pour but de "frapper quelqu'un à terre", mais elle vise à mettre en évidence et à renforcer certains principes de sécurité fondamentaux susceptibles d'atténuer ou, à tout le moins, de réduire le rayon d'action d'attaques similaires à l'avenir.

Bien que Fortinet n'ait pas encore confirmé de manière plus détaillée comment les informations d'identification non autorisées ont été compromises et utilisées pour accéder au serveur privé Azure SharePoint, à en juger par une myriade d'attaques similaires dans le passé, vous pouvez supposer que l'ingénierie sociale, la collecte d'informations d'identification et/ou les techniques d'hameçonnage ont joué un rôle clé dans l'obtention de ces informations d'identification privilégiées permettant d'entrer dans le sanctuaire intérieur de Fortinet, hébergé sur Azure.

Cela souligne la nécessité d'adopter les principes de la confiance zéro, où l'impact de la compromission des informations d'identification serait minime en raison de la séparation et des privilèges limités de tout compte unique.

Supposons que vous disposiez d'un nombre limité de comptes privilégiés qui ont exclusivement accès à un trésor de données clients très sensibles hébergées dans le nuage. Dans ce scénario, peu importe à quel point les utilisateurs respectifs (ou leurs comptes) sont ciblés ou sensibles aux menaces d'ingénierie sociale ou d'hameçonnage. En réalité, même si un attaquant parvenait à compromettre les informations d'identification de ces comptes, à obtenir un jeton de session ou un cookie authentifié, voire à contourner les mécanismes d'authentification multifactorielle (MFA), le niveau d'accès le plus fort et le plus puissant qu'il pourrait hypothétiquement atteindre serait extrêmement limité par les principes du moindre privilège, un principe fondamental de la philosophie de la confiance zéro.

Que peut-on faire ?

Les informations d'identification des utilisateurs sont devenues les joyaux de la couronne de la sécurité numérique, exigeant des mesures de protection rigoureuses. Le rapport 2024 Verizon Data Breach Report fournit des informations qui donnent à réfléchir, révélant que l'erreur humaine est à l'origine de 68 % des violations, tandis que les erreurs de configuration et les problèmes connexes sont à l'origine d'un tiers des incidents de sécurité. Ces statistiques soulignent la nécessité pour les organisations d'investir dans des mesures de sécurité avancées capables d'établir et de surveiller les schémas normaux d'activité des utilisateurs au sein de leurs réseaux. Ce faisant, les équipes de sécurité peuvent rapidement identifier les comportements anormaux et traiter les menaces potentielles avant qu'elles ne se transforment en brèches à grande échelle.

Dans le contexte actuel de la cybersécurité, la question n'est plus de savoir si une faille va se produire, mais quand. Cette réalité est illustrée de manière frappante par les nombreux incidents de sécurité très médiatisés à l'échelle mondiale, qui ont tous entraîné la compromission de données sensibles. Il n'est pas négociable pour les organisations de donner la priorité à l'investissement dans des solutions de sécurité tenant compte des données.

Pour en revenir aux fondamentaux de la sécurité, l'authentification multi-facteurs (MFA) reste un outil essentiel qui devrait être mis en œuvre dans la mesure du possible. La récente faille de Fortinet nous rappelle une fois de plus que des informations d'identification statiques et valides peuvent être obtenues et exploitées pour accéder plus profondément à l'infrastructure d'une victime, qu'il s'agisse de systèmes traditionnels sur site ou de plates-formes basées sur le cloud comme Azure SharePoint.

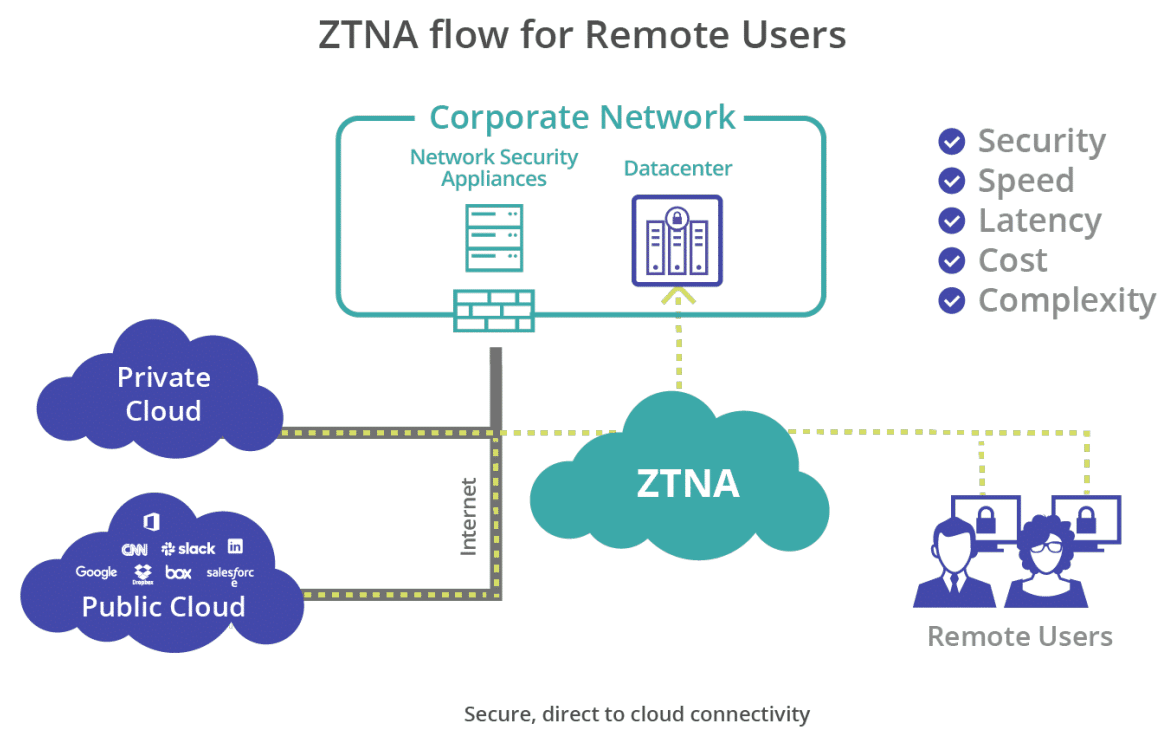

L'incident de Fortinet souligne une fois de plus l'importance d'adopter une architecture de confiance zéro. Malgré la mise en œuvre de l'authentification unique (SSO) et d'autres produits de gestion des accès, la dépendance continue à l'égard d'informations d'identification statiques et privilégiées - qui restent des cibles de choix pour les acteurs de la menace - laisse essentiellement la porte d'entrée grande ouverte aux actifs des organisations. Zero Trust ne s'appuie pas sur un seul point d'authentification. Au contraire, il vérifie en permanence l'identité de l'utilisateur tout au long de la session. Même si un attaquant obtient des informations d'identification valides, il devra relever des défis permanents pour conserver l'accès. En outre, même si les informations d'identification sont malheureusement compromises, les utilisateurs non autorisés ne se verront accorder que les autorisations minimales nécessaires pour le rôle sur lequel ils exercent un contrôle. Cela limite également le rayon d'action potentiel et la menace des mouvements latéraux.

Le mode opératoire typique des cybercriminels et des initiés malveillants consiste à imiter le comportement d'un utilisateur légitime, en commençant par le processus de connexion. C'est pourquoi l'architecture de confiance zéro s'appuie sur une authentification continue et des contrôles de posture, en surveillant le contexte, le statut et les activités de l'utilisateur (ou de l'entité requérante) au-delà du point d'authentification initial.

Cependant, l'authentification n'est qu'un début. Les organisations doivent également s'assurer que les données contenues dans leurs applications, services ou plateformes sont traitées et échangées conformément à leurs politiques de sécurité. Cela nécessite la convergence des protections des données entre les applications web, cloud et privées (ZTNA). Des solutions telles que Skyhigh Security offrent une inspection et une classification approfondies des données à l'aide de Data Loss Prevention (DLP) afin d'empêcher la manipulation inappropriée de données sensibles par des utilisateurs distants, quel que soit leur emplacement ou leur appareil.

Ainsi, si un utilisateur non autorisé se faisant passer pour une personne privilégiée extrait soudainement quelque chose comme 440 Go de données de la plate-forme en nuage, vous voudrez que votre site Data Loss Prevention le détecte et le bloque avant qu'il ne soit trop tard !

En unifiant la DLP et la protection contre les menaces à travers les canaux de fuite communs - y compris les appareils, le web, le cloud et les applications privées - les équipes de sécurité peuvent bénéficier d'une visibilité et d'un contrôle de bout en bout sur les données sensibles. Cette approche holistique de la sécurité des données est cruciale à une époque où les violations de données peuvent avoir des conséquences dévastatrices pour les organisations de toutes tailles et de tous secteurs.

Références :

Utilisez Skyhigh Security?

- Exploitez les politiques de Private Access pour appliquer les principes de la confiance zéro, en contrôlant l'accès vérifié directement aux applications privées, au Web et aux ressources en nuage.

- Définir des profils d'appareils et des évaluations de sécurité pour les appareils gérés/non gérés demandant l'accès aux ressources de l'entreprise, que ce soit en interne ou en externe.

- Effectuez des audits de configuration pour découvrir les erreurs de configuration avant qu'elles ne soient exploitées et surveillez les services exposés à un accès illimité.

- Évaluez les activités des utilisateurs au-delà des connexions initiales pour inclure les mouvements des utilisateurs, leurs comportements, l'accès aux services de l'entreprise, les emplacements et de nombreuses autres anomalies potentielles.

- Bloquez les appareils non gérés, appliquez l'authentification multifactorielle et bien d'autres politiques d'accès contextuelles pour empêcher la réutilisation réussie d'informations d'identification d'applications en nuage volées.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Le 12 septembre 2024, un acteur de la menace est apparu sur le marché du dark web BreachForums, affirmant avoir pénétré dans le serveur Microsoft Azure SharePoint de Fortinet et obtenu jusqu'à 440 Go de données.

- L'acteur de la menace a partagé les informations d'identification d'un bac S3 censé contenir les données volées, en indiquant que Fortinet avait refusé de payer une rançon pour empêcher la diffusion de ces données.

- Fortinet a ensuite confirmé qu'"un individu a obtenu un accès non autorisé à un nombre limité de fichiers stockés sur l'instance de Fortinet d'un lecteur de fichiers partagés tiers basé sur le cloud, qui comprenait des données limitées relatives à un petit nombre de clients de Fortinet"

- Selon Fortinet, le dépôt de stockage en nuage en question contenait une petite quantité de données, affectant moins de 0,3 % des clients de Fortinet. À la suite d'une enquête, l'entreprise n'a trouvé aucune preuve d'une activité malveillante ayant un impact sur les clients ou d'une perturbation de ses opérations, produits ou services en raison de l'incident.

- Fortinet n'a pas encore communiqué de détails sur la manière dont les informations d'identification et le(s) compte(s) concerné(s) ont été compromis.