Recursos

Navegadores para empresas vs. RBI: Pros, contras y mejor ajuste para la empresa

Por Tony Frum - Ingeniero distinguido

11 de septiembre de 2025 8 Minuto de lectura

TL;DR

En su momento, creí que los navegadores empresariales (EB) revolucionarían la seguridad web, sustituyendo rápidamente Remote Browser Isolation RBI) y, posiblemente, incluso a las puertas de enlace web seguras (SWG). Después de trabajar con grandes clientes empresariales y hablar con analistas, he cambiado de opinión. Sigo creyendo que los EB pueden desempeñar esa función en las pequeñas y medianas empresas, pero quizá no sean tan adecuados para las grandes empresas.

La promesa de Enterprise Browser

He estado echando un vistazo al navegador Enterprise Browser (EB) . Después de haber trabajado con Secure Web Gateways (SWG) durante la mayor parte de mis dos décadas en el mercado de la seguridad, me resulta imposible ignorar la novedad de esta tecnología. Si no está familiarizado con ellos, los navegadores empresariales suelen ser de dos tipos: extensiones de navegador o navegadores completamente nuevos que son bifurcaciones del proyecto Chromium. Ambas opciones tienen como objetivo aportar nuevos controles de seguridad a los navegadores en los que los usuarios pasan la mayor parte de su jornada laboral. Estos controles pueden incluir el acceso remoto seguro a aplicaciones internas, la detección especializada de malware en el propio navegador, el cifrado de los datos del navegador almacenados localmente y mucho más. Lo que más me intrigó fueron los controles de seguridad de los datos, como los controles del portapapeles, el enmascaramiento de datos, las páginas con marcas de agua, la protección de capturas de pantalla y los controles de carga y descarga. En general, trasladar los controles al punto final en lugar de intentar implementarlo todo a nivel de red abre muchas puertas, por lo que se trata de una nueva y potente herramienta en el mundo de la seguridad web. Si soy sincero, al principio lo vi como una amenaza directa para el mercado de SWG en su conjunto.

Remote Browser Isolation

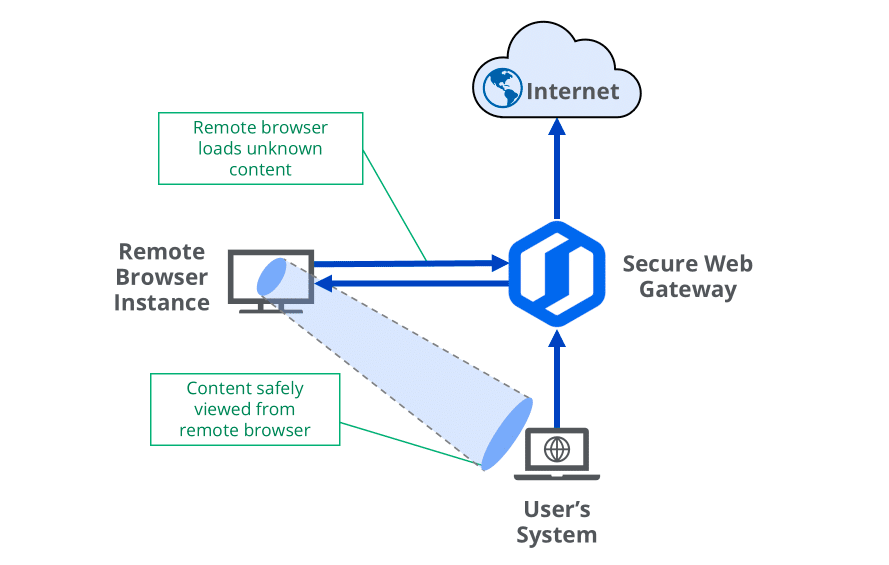

Hoy en día, la mayoría de los proveedores de SWG recurren Remote Browser Isolation (RBI) para implementar controles en el propio navegador. El RBI, como su nombre indica, pone en marcha una instancia del navegador en un entorno remoto y aislado y carga la página que ha solicitado el usuario. Entonces, el usuario puede ver e interactuar con el navegador de forma remota, pero ninguno de los contenidos de la página se carga en la máquina local del usuario. Dado que la solución RBI incluye su propia implementación del navegador, se pueden incorporar controles a la sesión RBI que reflejan en gran medida lo que hacen hoy en día las soluciones EB. Esto cierra muchas lagunas en los controles basados en la red, como el contenido ilegible, como las aplicaciones con certificado, los Websockets, las codificaciones ilegibles, el doble cifrado y los eventos que sólo se producen localmente, como copiar y pegar utilizando el portapapeles local.

Una perspectiva inesperada de un analista

Mi interés por la EB me llevó a sentarme con alguien de una firma de analistas con la que estamos asociados y preguntarle sobre esta nueva tecnología y algunos de los proveedores del mercado. En el transcurso de esta conversación me dijo dos cosas que realmente me sorprendieron. En primer lugar, dijo que EB era "un juego de SMB" más adecuado para pequeñas y medianas empresas que para grandes empresas. Yo trabajo casi exclusivamente con grandes empresas, y había estado pensando de forma muy optimista sobre lo que era posible en ese contexto, así que esto me chocó un poco. Cuando empezó a explicar este punto, mencionó otra cosa que me sorprendió: el precio. Al parecer, la compra media de EB cuesta incluso más que una solución RBI por asiento. Esto me pareció imposible, ya que ofrecer una solución RBI basada en la nube conlleva importantes costes de infraestructura para hacer funcionar todas las instancias del navegador y los costes de tránsito de pasar el tráfico a través de los centros de datos en la nube. EB, por otro lado, lo hace todo localmente en el punto final del usuario, lo que supone un coste operativo casi nulo para el proveedor. Por mucho que lo intentó, el analista no consiguió que ninguna de las dos cosas tuviera sentido para mí. Salí de la conversación pensando que debía de estar equivocado.

El dilema de un cliente en el mundo real

Un año después, más o menos, me pidieron que me reuniera con un gran cliente nuestro que lleva muchos años utilizando nuestra solución SWG. Estaban considerando invertir en añadir RBI a su despliegue de SWG o en adquirir una solución EB. A pesar de lo que el analista me había dicho muchos meses antes, no era optimista en cuanto a que nuestra solución RBI fuera la mejor opción. Mantuve una conversación inicial con el cliente para aclarar sus casos de uso y requisitos, y no había nada especialmente singular o sorprendente. Querían tener la capacidad de conceder acceso a las aplicaciones de "TI en la sombra" y, al mismo tiempo, mantener el control sobre los datos mediante la aplicación de controles de carga/descarga, controles del portapapeles, hacer que las páginas fueran de sólo lectura y algunos otros controles matizados.

Otro caso de uso clave que tenía este cliente, y que es muy común, era tratar con sitios no categorizados. Todas las empresas tienen que lidiar con este clásico catch-22 de determinar cómo manejar los sitios que no están categorizados. Si los bloquea, acabará con un aumento de las solicitudes de ayuda porque la categorización de ningún proveedor es perfecta, por lo que inevitablemente bloqueará algunos sitios legítimos. Por otro lado, si los permite, entonces se está abriendo a un gran riesgo porque la mayoría de las amenazas que existen provendrán de sitios no categorizados. Las empresas casi siempre necesitan una forma de permitir los sitios no categorizados manteniendo la seguridad, y eso es lo que necesitaba este cliente.

A lo largo de mi compromiso con este gran cliente empresarial, me vi obligado a sopesar los pros y los contras de estas dos tecnologías desde su perspectiva. Por el contrario, debido a los comentarios del analista, yo consideraba continuamente las cosas desde la perspectiva de una pequeña empresa. Al final, ¡me di cuenta de que estaba equivocado y de que el analista tenía toda la razón!

La perspectiva de una pequeña empresa

Póngase en el lugar de una pequeña empresa de entre 50 y 100 empleados y piense en el reto que supone implementar una solución SWG. Lo más probable es que una organización de este tipo busque controles muy básicos y un nivel de seguridad básico. Es posible que cuente con un «informático» con algunos conocimientos básicos, pero sin experiencia seria en redes o seguridad. Es posible que su infraestructura carezca de algunos componentes clave que son necesarios para una implementación SWG satisfactoria. Ahora, compare eso con EB. Sería bastante sencillo implementar una nueva aplicación de navegador en 100 terminales, lo que no solo eliminaría la necesidad de implementar SWG y RBI, sino también un acceso a la red de confianza cero (ZTNA), oPrivate AccessEsto representa una alternativa sencilla y eficaz a SWG y, posiblemente, a RBI y ZTNA, lo que podría justificar un precio tan elevado para una base de usuarios relativamente pequeña.

La realidad de una gran empresa

Ahora considere esto desde la perspectiva de una empresa con cientos de miles de terminales, un equipo de expertos en redes, un equipo de expertos en seguridad y toda la infraestructura que conlleva ser una gran empresa. Esto cambia las cosas por completo. En primer lugar, supongamos que dicha organización implementó una solución EB. La implementación en, potencialmente, cientos de miles de terminales no es una tarea fácil y habría que formar a cientos de miles de usuarios para que utilizaran este nuevo navegador. También podría ser necesario establecer controles adicionales para evitar que utilicen navegadores ajenos a la empresa en sitios donde es necesario aplicar controles EB.

Otra cosa que quizá no tenga en cuenta es que las grandes empresas tienden a estandarizar el uso de un único navegador, como Google Chrome, y parte de su proceso de adquisición consiste en garantizar que todas las herramientas que adquieren sean compatibles con el navegador elegido. ¿Cómo pueden hacerlo con una solución EB poco conocida? ¿Jira es oficialmente compatible con mi EB preferida? ¿Qué pasa con los cientos de herramientas que utiliza nuestra organización? Esto se convierte rápidamente en algo insostenible. Lo que es peor, una gran empresa no puede simplemente ignorar el tráfico HTTP no basado en navegador, como las solicitudes de un cliente pesado como Microsoft Teams, Google Drive, Slack y otros. Esto significa que, incluso si la solución EB resolviera muchos de sus casos de uso, no podrían utilizarla como sustituto del SWG.

Bien, ¿y si este cliente desplegara RBI en lugar de EB para lograr sus casos de uso? La implantación sería sin duda más sencilla porque RBI es básicamente una función de SWG que ya tienen. Si utiliza cualquier solución SWG que se precie, la implantación de RBI debería ser un simple proceso de compra de una licencia y habilitación de la función. Sus puntos finales ya están enviando su tráfico web al SWG, por lo que no hay necesidad de tocar sus muchos miles de puntos finales. Sus usuarios no necesitarán mucha formación, si es que necesitan alguna, para su solución RBI, ya que normalmente están diseñadas para ser muy transparentes para el usuario. Incluso si desea que el usuario sepa lo que está ocurriendo, suele ser una opción presentarle una ventana emergente personalizada en la que se le explica que está utilizando una sesión aislada y los controles que podrían aplicarse. Si su solución de SWG utiliza RBI basado en la nube, como hacen muchos, no es necesario realizar cambios en la infraestructura. Dado que la RBI se utiliza generalmente de forma selectiva, es probable que no la aplique a las aplicaciones de confianza utilizadas por su organización, lo que probablemente le exima de la necesidad de probar estas herramientas en su solución de RBI.

Protección antimalware a prueba de balas

Una última cuestión a tener en cuenta es el problema sin solución de los sitios web sin categorizar que la mayoría de las grandes empresas deben resolver. Los navegadores empresariales mejoran la seguridad web al buscar amenazas web dentro del propio DOM del navegador. Esto les permite encontrar amenazas ocultas después de que se hayan entregado y desocultado dentro del DOM. Sin duda, esto proporciona un mayor nivel de protección para todo el contenido cargado en el EB. Sin embargo, RBI aisla aisla el punto final del contenido del sitio web. No se trata de una protección elevada. Básicamente, es una protección contra el malware. Por supuesto, el usuario aún puede ser engañado por la ingeniería social, pero eso se puede solucionar advirtiéndole de que una página es peligrosa, convirtiéndola en de solo lectura, impidiendo las cargas o los inicios de sesión y otros controles similares. Sin embargo, básicamente no hay forma de que el punto final se vea comprometido por malware a través de RBI. Esto permite a los clientes permitir, pero aislar, sitios web no categorizados sin aumentar su riesgo de compromiso.

Contratistas y acceso de terceros

Llegados a este punto, puede que piense: "Este tipo está ignorando el escenario del contratista externo", que es un caso de uso común para EB. El caso de uso del contratista externo es cuando usted quiere conceder a un usuario de fuera de su empresa la capacidad de acceder a sus aplicaciones internas y privadas desde un dispositivo que no está gestionado por su empresa. Usted quiere conceder este acceso al tiempo que es capaz de asegurar sus datos y restringir su acceso sólo a lo que necesitan. Sí, es una consideración adicional, pero este mismo paradigma EB vs. RBI también existe en esa situación. La mayoría de las soluciones de ZTNA con todas las funciones, como la nuestra, ofrecen acceso "sin cliente" a aplicaciones privadas, y también pueden aplicar RBI a estas sesiones sin cliente para trasladar los controles de acceso a los datos también a un punto final no gestionado. Esto resulta más sencillo y fluido que pedir a un tercero que instale una aplicación o extensión adicional del navegador para acceder a los datos.

Clasificación y conocimiento de los datos

Una última consideración es la de la clasificación y el conocimiento de los datos. Las soluciones EB siguen siendo una tecnología algo incipiente y, por lo general, los proveedores no disponen de capacidades avanzadas de clasificación de datos. La mayoría utiliza un enfoque relativamente rudimentario basado en expresiones regulares para la clasificación de datos. Los proveedores maduros de SSE que ofrecen SWG y RBI, sin embargo, suelen disponer de tecnologías mucho más robustas como Exact Data Match (EDM), Coincidencia de documentos indexados (IDM), el reconocimiento óptico de caracteres (OCR)clasificación basada en inteligencia artificial, etc.

Los clientes suelen invertir mucho en estos mecanismos de clasificación y ya han implementado procesos maduros en torno a la clasificación de datos y la gestión de incidentes en estas soluciones. Esta concienciación sobre los datos suele estar disponible en sesiones aisladas, por lo que la capacidad RBI nativa de una solución SSE ya implantada puede resultar más atractiva que una solución EB inconexa.

Conclusión

Al final, como suele ocurrir, al verme obligado a ver nuestra tecnología a través de la lente del cliente aprendí cosas que de otro modo no habría aprendido. Los Navegadores Empresariales son una tecnología realmente innovadora y muy prometedora, y me entusiasma ver hacia dónde va la tecnología. Sin embargo, para la gran empresa está bastante claro que RBI va a ser a menudo la mejor opción, al menos de momento.

Sobre el autor

Tony Frum

Ingeniero distinguido, Gestión de productos

Tony es ingeniero distinguido en Skyhigh Security. Empezó en McAfee en 2005 y cuenta con más de 20 años de experiencia en el sector de la seguridad, especializado en tecnologías de Secure Web Gateway, Cloud Access Security Broker y Data Loss Prevention .

Contenido relacionado

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Blogs de moda

Atributos LLM que todo CISO debería seguir hoy en día

Sarang Warudkar 18 de febrero de 2026

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Niharika Ray y Sarang Warudkar 12 de febrero de 2026

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Thyaga Vasudevan 21 de enero de 2026

El riesgo oculto de la IA generativa que podría costarle millones a su empresa (y cómo solucionarlo hoy mismo)

Jesse Grindeland 18 de diciembre de 2025

Skyhigh Security : 2026 es el año en que la IA impondrá un nuevo modelo de seguridad empresarial

Thyaga Vasudevan 12 de diciembre de 2025