Recursos

La ventaja de Skyhigh Client Proxy Context

Por Jeff Ebeling - Arquitecto de seguridad en la nube, Skyhigh Security

9 de julio de 2024 4 Minuto de lectura

Skyhigh Client Proxy (SCP) es una herramienta extremadamente valiosa que está disponible para todos los clientes de Skyhigh Secure Web Gateway (SWG). Se utiliza para autenticar y redirigir de forma transparente el tráfico HTTP/S a las pasarelas web seguras de Skyhigh (SWG On Prem y/o SWG Cloud). Además de identificar al usuario que ha llamado al proceso que realiza la solicitud web, SCP proporciona un contexto adicional que puede utilizarse para tomar decisiones de filtrado y conexión de proxy más inteligentes. Además, como se describe más adelante en este blog técnico, SCP se puede utilizar y sus beneficios se pueden obtener independientemente de dónde se encuentre Skyhigh SWG en una cadena de proxy.

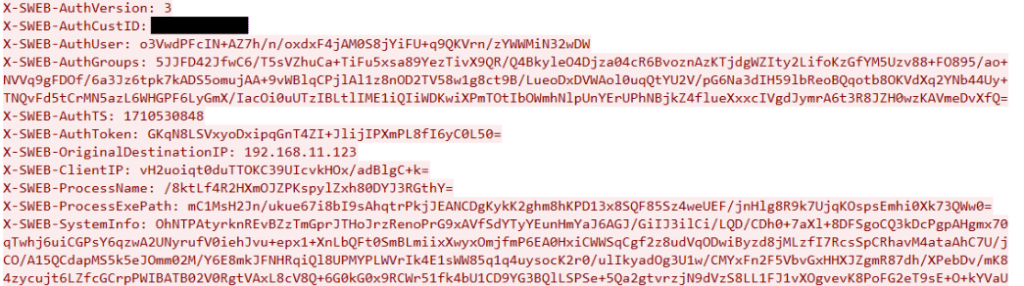

Para empezar, revise la Guía del producto SCP y, en particular, la sección que describe el contexto proporcionado en las cabeceras SCP(metadatos SCP). Las cabeceras proporcionadas por SCP incluyen:

- Identificación del cliente

- Nombre de usuario (del inicio de sesión del sistema)

- Grupos (del cliente whoami)

- IP de destino original

- Nombre del proceso (que realizó la solicitud en el cliente)

- Ruta del proceso EXE

- Información del sistema

- ¿AV instalado?

- ID de Crowdstrike

- ¿AV Encendido?

- Puntuación global de Crowdstrike

- ¿AV al día?

- Puntuación de Crowdstrike OS

- ¿FW saludable?

- Configuración del sensor Crowdstrike

- Nombre y versión del SO del cliente

- Idioma del usuario

- Hora local

- Dirección MAC del cliente

- Tiempo de proceso

- Nombre del sistema

- Exe Signer

- Nombre de la política SCP

- Exe Nombre del producto

- ID SCP

- Exe MD5 Hash

- Perfiles de dispositivos coincidentes

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Más adelante en este blog encontrará más notas sobre las cabeceras SCP (cabeceras SWEB).

Obviamente, SCP funciona a la perfección con Skyhigh SWG, pero ¿qué ocurre si Skyhigh SWG (en la nube o in situ) debe actuar como proxy padre de un proxy de terceros que ya se utiliza en el entorno, o si Skyhigh SWG sólo se utiliza como servicio de filtrado unido a un proxy de descifrado de terceros? Este artículo describe cómo puede aprovecharse todo el valor de SCP en cualquier entorno que incluya Skyhigh SWG.

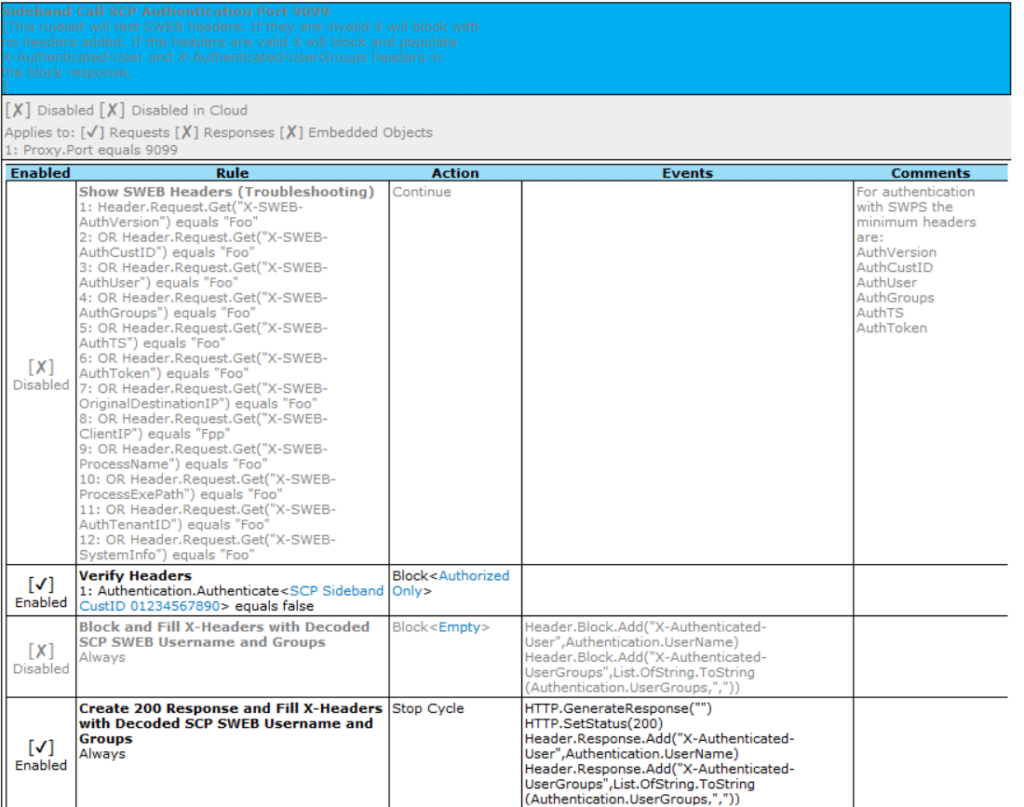

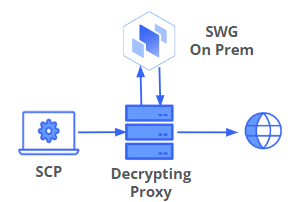

Caso de uso: Desencriptar proxy (por ejemplo, F5-SSLO) con Skyhigh SWG

En este caso de uso, la autenticación se realiza opcionalmente en un proxy de desencriptación para el tráfico consciente del proxy. Esto permite una autenticación real con Kerberos, NTLM, LDAP, SAML, etc. cuando el proxy de descifrado lo admite. SCP también proporciona una forma de "autenticar" el tráfico que no es consciente del proxy. Independientemente de la autenticación, el contexto proporcionado por SCP puede ser utilizado tanto por el proxy de descifrado como por Skyhigh SWG. El proxy de descifrado puede comprobar las cabeceras SWEB proporcionadas por SCP mediante una llamada de banda lateral a Skyhigh SWG on-Prem (las reglas de ejemplo se muestran a continuación) y luego utilizar el contexto en las decisiones de conexión y filtrado. Por ejemplo, el contexto proporcionado por SCP podría utilizarse para decidir si se permite la conexión, si se descifra o no, o incluso si debe iniciarse una autenticación real. El proxy de descifrado también puede simplemente reenviar las cabeceras SWEB proporcionadas por SCP a SWG para que el contexto añadido pueda utilizarse en las reglas de SWG. F5 dispone de una guía de integración publicada para esta arquitectura.

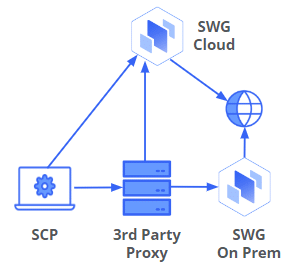

Caso práctico: Proxy de terceros como hijo de Skyhigh SWG (en la nube o in situ)

En este caso de uso, no es necesario descifrar en el primer proxy. La autenticación real puede seguir realizándose a través del primer proxy utilizando la autenticación proxy a través de códigos de estado 407. SCP es capaz de interceptar peticiones HTTP/S directas o proxyadas y realizar peticiones proxy explícitas a un proxy local Skyhigh o de terceros. La interceptación del tráfico ya proxyizado permite a SCP operar con éxito en "redes seguras" que no tienen ruta por defecto y/o los servidores DNS no resuelven las direcciones externas. SCP proporciona un método para autenticar el tráfico que no es consciente del proxy. Esta arquitectura proporciona una sencilla "rampa de acceso" a Skyhigh SSE permitiendo una funcionalidad muy superior sobre cualquier proxy local que pueda estar actualmente en uso. Además, SCP añade una opción de proxy transparente para Windows y Mac para cubrir las aplicaciones que no son conscientes del proxy y que se ejecutan en entornos de proxy explícito. Todo lo que el proxy hijo tiene que hacer es "next hop" el tráfico SCP al SWG Skyhigh (Cloud u On Prem) con las cabeceras SWEB intactas.

Notas adicionales sobre las cabeceras SWEB de SCP

SCP proporciona toda la información contextual a través de las cabeceras SWEB insertadas en la solicitud CONNECT para las transacciones HTTPS o en las solicitudes de métodos individuales para las transacciones HTTP. Los comandos dentro de una conexión proxy HTTPS aceptada NO obtienen cabeceras. Cuando SWG verifique las cabeceras SWEB las eliminará por defecto (desactivar la eliminación forma parte de la configuración de autenticación SWPS utilizada al evaluar la propiedad Authentication.Authenticate en SWG Skyhigh).

Las cabeceras SWEB codificadas en Base64 generadas por SCP se cifran primero con el secreto compartido del inquilino incluido como parte de las políticas SCP generadas en Skyhigh Cloud o Trellix ePO. El arrendatario se identifica mediante la cabecera SWEB de identificación del cliente. Un proxy de terceros no puede descifrar las cabeceras SWEB y sólo podrá reenviar las cabeceras proporcionadas por SCP.

Skyhigh SWG (cuando actúa como proxy de descifrado) persiste el contexto SWG durante toda la conexión HTTPS. Cuando se utiliza el proxy de siguiente salto a la nube de Skyhigh SWG desde Skyhigh SWG On Prem con la configuración de canal seguro activada, siempre se añaden automáticamente algunas cabeceras SWEB. Las cabeceras añadidas automáticamente son: CustomerID, Nombre de usuario (Authentication.Username) y Grupos (Authentication.UserGroups). Las cabeceras SWEB generadas por SWG son encriptadas por Skyhigh SWG On Prem con las credenciales (Customer ID y Shared Secret) que forman parte de la configuración de UCE Hybrid. Si se utiliza SCP para la conexión directa a cualquier proxy, todas las cabeceras SWEB se incluyen de forma natural.

SCP es identificación de usuario más que autenticación, una llamada al sistema recoge el nombre de usuario y los grupos asociados al llamante del proceso, desde el momento de la conexión, los grupos sólo serán actuales a partir de la última conexión al directorio del cliente.

Conjunto de reglas de ejemplo de llamada de banda lateral

Más información

Descubra cómo su organización puede utilizar Secure Web Gateway y Skyhigh Client Proxy para proteger los sistemas y datos de sus empleados al tiempo que obtiene una mayor visibilidad y un control más granular de su tráfico HTTP y HTTPS.

Volver a BlogsContenido relacionado

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Blogs de moda

Atributos LLM que todo CISO debería seguir hoy en día

Sarang Warudkar 18 de febrero de 2026

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Niharika Ray y Sarang Warudkar 12 de febrero de 2026

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Thyaga Vasudevan 21 de enero de 2026

El riesgo oculto de la IA generativa que podría costarle millones a su empresa (y cómo solucionarlo hoy mismo)

Jesse Grindeland 18 de diciembre de 2025

Skyhigh Security : 2026 es el año en que la IA impondrá un nuevo modelo de seguridad empresarial

Thyaga Vasudevan 12 de diciembre de 2025