Recursos

INTELLIGENCE DIGEST

El bis de Ticketmaster: Cómo los "ShinyHunters" hackearon el espectáculo

Grupo internacional de amenazas presuntamente responsable del robo de millones de registros de clientes

Por Rodman Ramezanian - Asesor de seguridad de la nube empresarial

11 de julio de 2024 7 Minute Read

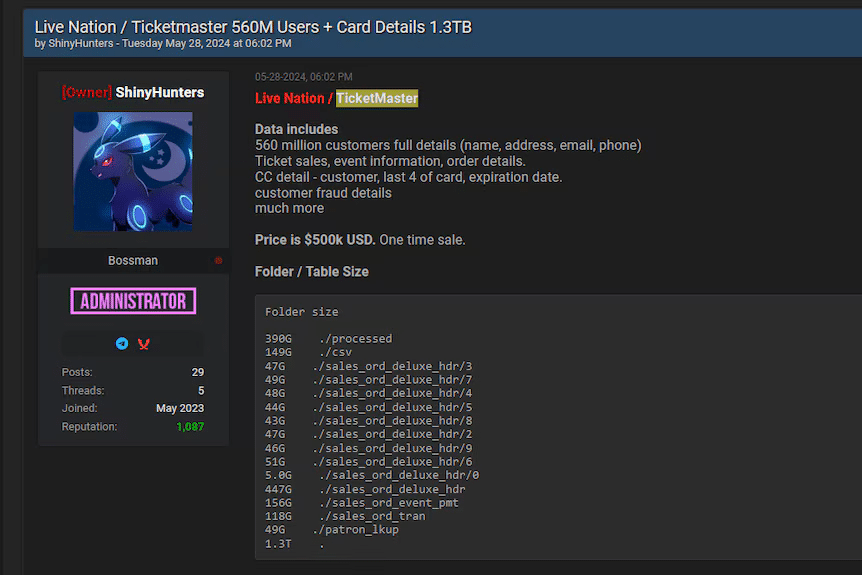

En un foro clandestino de Internet (otra reaparición de BreachForums), el colectivo de piratas informáticos ShinyHunters anuncia actualmente lo que afirman son 1,3 terabytes de datos de clientes de Ticketmaster.

ShinyHunters (también conocido como ShinyCorp) es un sindicato global de ciberdelincuentes que apareció por primera vez en 2020. Este colectivo ha ganado rápidamente notoriedad por ejecutar numerosas intrusiones de datos prominentes. A pesar de que su caprichoso apodo, derivado de Pokémon, da a entender que se trata de un grupo de inocentes aficionados, ShinyHunters está profundamente implicado en delitos digitales, centrándose en la exfiltración y monetización de extensos repositorios de datos.

Las operaciones del sindicato se extienden por la red oscura, una zona de Internet que alberga multitud de empresas ilegales. Este grupo internacional de amenazas es supuestamente responsable de algunas de las infiltraciones más importantes y de mayor repercusión de los últimos tiempos en extensas bases de datos.

Ahora, afirman estar en posesión de la información personal de 560 millones de clientes de Ticketmaster en todo el mundo y la ponen a la venta por 500.000 dólares en una sola transacción de compra.

ShinyHunters se ha labrado una reputación por sus sofisticadas técnicas de intrusión digital y sus amplias violaciones de datos. El enfoque del grupo hacia el pirateo combina una planificación metódica con una ejecución astuta, empleando una serie de estrategias para penetrar y explotar las vulnerabilidades de las infraestructuras digitales.

El modus operandi típico de ShinyHunters incluye:

- Orquestando campañas de engaño mediante el despliegue de sofisticados esquemas de phishing que pretenden atraer a las víctimas con correos electrónicos fraudulentos para capturar las credenciales de inicio de sesión.

- Dirigirse al almacenamiento en la nube no seguro para sacar provecho del almacenamiento de datos en línea mal protegido, lo que equivale a asaltar bóvedas digitales sin vigilancia.

- Infiltrarse y comprometer las plataformas web y las herramientas de desarrollo, a menudo robando los datos de acceso o las claves de la interfaz de programación de aplicaciones (API) para hurtar datos valiosos.

- Sondear los repositorios de GitHub para escudriñar los repositorios de código de la empresa en busca de fallos explotables, lo que podría permitir el acceso no autorizado a bases de datos.

- Monetización a través de redes encubiertas para lucrarse comerciando con datos robados en oscuros mercados de Internet, atendiendo a compradores que buscan información ilícita.

¿Por qué se producen estos incidentes?

Los atacantes supuestamente adquirieron las credenciales de inicio de sesión de un empleado de Snowflake utilizando malware ladrón de información. Tras obtener acceso, los atacantes crearon tokens de sesión con las credenciales robadas. Posteriormente, utilizaron estos tokens para extraer importantes volúmenes de datos de clientes de los sistemas de Snowflake.

Desde el ataque, Snowflake ha refutado cualquier sugerencia de vulnerabilidad o mala configuración dentro de su plataforma, afirmando que la brecha se derivó de las credenciales comprometidas de los clientes en lugar de cualquier fallo de seguridad por parte de Snowflake. Para empeorar las cosas, la cuenta afectada que fue violada carecía de autenticación multifactor (MFA), lo que permitió a los atacantes iniciar sesión como si fueran un usuario legítimo y de confianza.

Según el informe de Mandiant posterior al incidente, las cuentas atacadas no sólo no disponían de controles de seguridad MFA, sino que algunas de las credenciales utilizadas en la campaña habían sido comprometidas hace un año. Esto subraya el mayor escrutinio centrado en usuarios específicos, sus identidades y las correspondientes credenciales consideradas lo suficientemente "fiables" como para conceder potencialmente un acceso no autorizado, permitiendo el devastador robo de cientos de millones de registros de clientes.

En la mayoría de las organizaciones, las contraseñas siguen utilizándose ampliamente y es probable que continúen siendo un pilar de la seguridad durante algún tiempo. La cuestión es si las contraseñas pueden seguir utilizándose como método fiable de autenticación.

Las organizaciones adoptan cada vez más soluciones sin contraseña para reforzar la ciberseguridad a través de un enfoque de Confianza Cero, reduciendo el riesgo de brechas por robo de credenciales. Confiar únicamente en las contraseñas no proporciona la garantía de identidad necesaria, lo que plantea riesgos de seguridad significativos. Antes de abandonar las contraseñas, es crucial comprender los pasos necesarios, empezando por unas medidas de autenticación sólidas. La implantación de la Confianza Cero suele comenzar de forma selectiva en la infraestructura de TI y se amplía gradualmente, alineándose con los ciclos de renovación tecnológica para gestionar los costes de forma eficiente. Adoptar la Confianza Cero y prescindir de las contraseñas debería ser una prioridad absoluta para mejorar las defensas de ciberseguridad y proteger los recursos críticos con mayor eficacia.

¿Qué se puede hacer?

La realidad es que las credenciales de los usuarios son las joyas de la corona de la seguridad digital y exigen una protección rigurosa. El Informe de Verizon sobre las violaciones de datos de 2024 señala que el error humano es responsable del 68% de las violaciones, mientras que los errores de configuración y otros problemas relacionados causan un tercio. Dadas estas estadísticas, es vital invertir en medidas de seguridad que establezcan un patrón normal de actividad de los usuarios dentro de la red de su empresa. Esta estrategia permite al personal de seguridad identificar rápidamente los comportamientos inusuales y abordar las amenazas potenciales antes de que evolucionen y se conviertan en violaciones a gran escala.

En el actual entorno de amenazas, no es cuestión de si se producirá una brecha, sino de cuándo. Si tenemos en cuenta cuántos incidentes de seguridad de gran repercusión a nivel mundial implican filtraciones de datos confidenciales, es crucial dar prioridad a la inversión en una plataforma de seguridad integral que tenga en cuenta los datos. Además, es esencial cultivar una mentalidad consciente de la seguridad en toda su organización. La seguridad es responsabilidad de todos y no se limita al equipo de seguridad.

La MFA es un elemento fundamental de una seguridad sólida y debe utilizarse siempre que sea posible. La brecha de Ticketmaster sirve como un ejemplo más de cómo las credenciales estáticas válidas (una combinación de nombre de usuario y contraseña) pueden verse comprometidas y explotadas para obtener acceso a la infraestructura de una organización objetivo, en las instalaciones o en la nube (como vemos aquí con la plataforma basada en la nube de Snowflake).

La filtración de datos de Ticketmaster y los incidentes relacionados subrayan la importancia de adoptar una arquitectura de confianza cero. Este incidente refleja un problema generalizado en el sector, en el que las organizaciones descuidan la integración de la seguridad de las aplicaciones SaaS en sus estrategias generales de seguridad. A pesar de la implementación del inicio de sesión único (SSO) y otras herramientas de gestión de acceso, las credenciales estáticas siguen estando en el punto de mira de los actores de amenazas, dejando la puerta de entrada abierta de par en par a los malos actores que tienen el ojo puesto en los activos de datos vitales de una organización.

Tanto si un ciberdelincuente intenta robar las credenciales de un empleado como si un intruso malintencionado trata de apropiarse de datos corporativos, estos malos actores suelen comenzar su proceso haciendo lo que hace un usuario: iniciar sesión. Por eso Zero Trust aprovecha la autenticación continua y las comprobaciones de postura, lo que implica supervisar el contexto, el estado y las actividades del usuario (o de la entidad solicitante) más allá del punto inicial de autenticación.

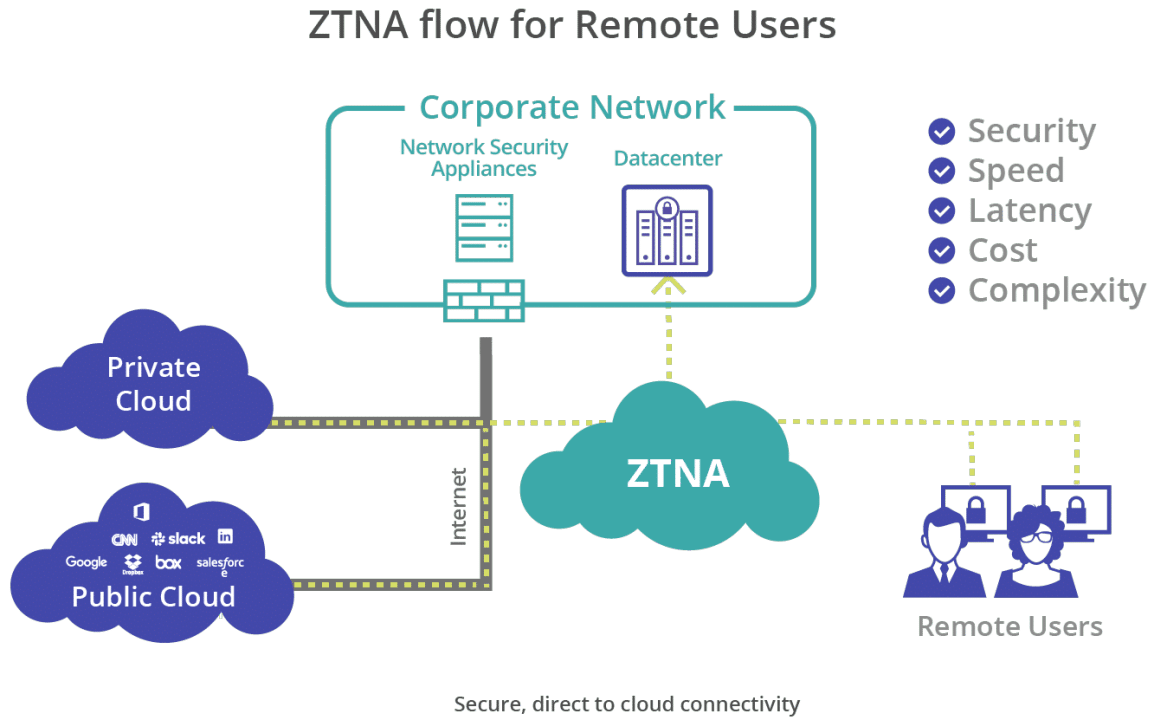

Además de la autenticación válida y verificada, ¿qué otras herramientas o procesos está utilizando para garantizar que los datos dentro de sus aplicaciones, servicios o plataforma en la nube están siendo tratados y utilizados de acuerdo con las políticas de seguridad y uso de datos? Aquí es donde resulta crítica la convergencia de las protecciones de datos en la web, la nube, las aplicaciones privadas (ZTNA) y los dispositivos. Skyhigh Security ofrece esto, junto con la inspección y clasificación profunda de datos mediante data loss prevention en línea (DLP) para evitar el manejo inadecuado de datos sensibles, al tiempo que permite a los usuarios remotos colaborar desde cualquier lugar y dispositivo. Al unificar la DLP y la protección frente a amenazas en los canales más comunes, los equipos de seguridad se benefician de una visibilidad de extremo a extremo y del control de los datos sensibles.

Referencias:

Cómo Skyhigh Security evita la filtración de datos

- Aproveche las políticas de Skyhigh Private Access para hacer cumplir los principios de Confianza Cero, controlando el acceso verificado directamente a las aplicaciones privadas, la web y los recursos de la nube.

- Defina perfiles de dispositivos y evaluaciones de postura para los dispositivos gestionados y no gestionados que soliciten acceso a los recursos corporativos, ya sean internos o externos.

- Habilite auditorías de configuración para descubrir errores de configuración antes de que sean explotados y supervisar los servicios expuestos a un acceso no restringido.

- Evalúe las actividades de los usuarios más allá de los inicios de sesión para incluir los movimientos de los usuarios, sus comportamientos, el acceso a los servicios corporativos, sus ubicaciones y muchas otras posibles anomalías.

- Bloquee los dispositivos no gestionados, aplique la MFA y muchas otras políticas de acceso contextuales para ayudar a detener el abuso y la reutilización de credenciales robadas de aplicaciones en la nube.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- El colectivo de ciberdelincuentes conocido como ShinyHunters se ha atribuido la infiltración en los sistemas de Ticketmaster, afirmando que han exfiltrado datos sensibles pertenecientes a 560 millones de clientes.

- La información supuestamente comprometida abarca una amplia gama de datos personales, incluidos nombres completos, direcciones de correo electrónico, números de teléfono, ubicaciones residenciales, datos relacionados con eventos, datos específicos de la compra de entradas y detalles de los pedidos.

- El grupo de piratas informáticos alega además la posesión de información parcial sobre tarjetas de crédito, concretamente los cuatro últimos dígitos y las fechas de caducidad de las tarjetas utilizadas en las transacciones.

- Al parecer, los atacantes obtuvieron las credenciales de inicio de sesión de un empleado de Snowflake (una empresa de soluciones de datos en la nube) utilizando malware para robar información. Una vez dentro, los atacantes generaron tokens de sesión utilizando las credenciales robadas. Estos tokens se utilizaron después para exfiltrar grandes cantidades de datos de clientes de los sistemas de Snowflake.

- La brecha reportada entre Ticketmaster y Live Nation también subraya la escalada de los riesgos cibernéticos de terceros para las empresas a las que se confían los datos de los clientes.