Recursos

INTELLIGENCE DIGEST

Entornos Microsoft Azure afectados por ataques MERCURY

Un destructivo grupo de amenazas persistentes avanzadas (APT) pivota hacia los entornos en nube

Por Rodman Ramezanian - Global Cloud Threat Lead

25 de mayo de 2023 7 Minute Read

Según investigaciones recientes de la industria, se han observado múltiples campañas y herramientas ejecutadas por el grupo MERCURY APT (también conocido como MuddyWater, Static Kitten) -ampliamente considerado como afiliado a los intereses del Ministerio de Inteligencia y Seguridad iraní (MOIS)- lanzando ataques dañinos en entornos en la nube de Microsoft Azure.

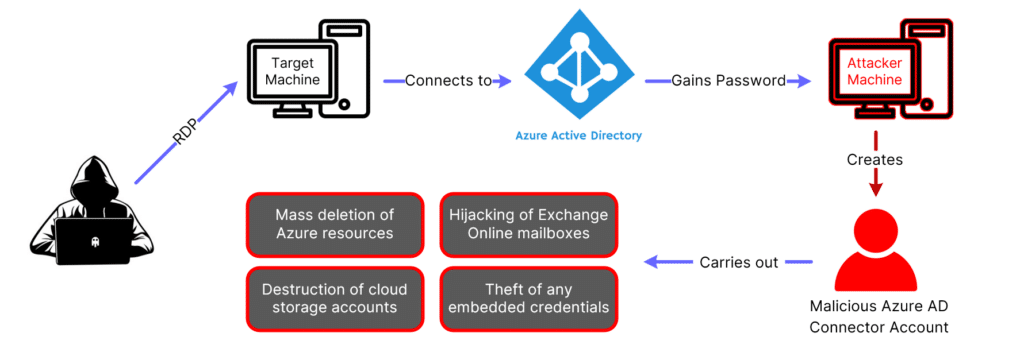

Una investigación llevada a cabo por Microsoft muestra cómo los atacantes de estados-nación han obtenido acceso a recursos in situ vulnerables e inseguros, así como a entornos en la nube, lo que les ha permitido infligir grandes daños a la infraestructura del objetivo. Las organizaciones objetivo que ejecutan entornos de dominio Windows híbridos que combinan Active Directory (AD) local y Azure Active Directory (AAD) han visto manipulado su agente Azure Active Directory Connect, consiguiendo así entrar en su infraestructura Azure en línea, y destruyendo posteriormente el entorno Azure de la víctima.

Esto abarcó desde la eliminación de sus instancias de máquinas virtuales Azure, granjas de servidores y cargas de trabajo, redes virtuales, cuentas de almacenamiento y mucho más.

A lo largo de sus operaciones, los actores de la amenaza han atacado activamente tanto entornos locales como en la nube. Por lo que se sabe actualmente de esta campaña, sus objetivos principales han sido la interrupción y la destrucción.

Curiosamente, este comportamiento perturbador y destructivo está en consonancia con las Tácticas, Técnicas y Procedimientos (TTP) de los atacantes del Estado-nación iraní comúnmente vistos, con referencia específica a los dañinos ataques de 2012 contra Saudi Aramco a manos de hackers iraníes, así como su uso continuado de ataques DDoS y cepas de malware Wiper para sobrescribir sistemas o dejarlos de otro modo inutilizables o irrecuperables (a menos que las organizaciones dispongan de copias de seguridad operativas).

Resulta doblemente interesante el fuerte giro del grupo APT hacia el ecosistema en la nube de Microsoft, ya que sus ataques anteriores se centraron sobre todo en servicios Exchange vulnerables in situ y en dispositivos de seguridad de Fortinet, o más recientemente con servicios en línea como Dropbox y OneHub.

¿Por qué se producen estos incidentes?

No debería sorprendernos que los sofisticados piratas informáticos de hoy en día se centren cada vez más en los entornos en la nube para promover sus agendas. Independientemente de que la geopolítica desempeñe un papel en la historia de este actor del Estado-nación, seguimos viendo la explotación de herramientas de acceso remoto como un vector de acceso inicial de primer orden en los entornos objetivo.

A medida que la mayoría de las organizaciones continúan su evolución hacia la nube, las infraestructuras híbridas proporcionan flexibilidad para los requisitos que no pueden satisfacerse en los ecosistemas basados únicamente en la nube, o que pueden no estar aún preparados para ser cloudificados. Mantener recursos locales y nativos de la nube (presumiblemente de forma sincronizada e híbrida) permite a estas empresas disfrutar de lo mejor de ambos mundos hasta que puedan madurar métodos más eficientes para ellas.

Con esta filosofía cada vez más común, los actores de amenazas disfrutan con la idea de flexionar sus músculos en los vectores de acceso más tradicionales y establecidos (digamos, la conexión de escritorio remoto), para luego, en última instancia, ser recompensados con un punto de pivote en la infraestructura en la nube del objetivo. Posteriormente, todo ese nuevo dominio de la nube representa una gran oportunidad para el robo, el beneficio económico a través del rescate, la interrupción o incluso la destrucción directa, como vemos aquí.

¿Qué se puede hacer?

Las amenazas de este tipo se dan un festín con los servicios vulnerables o expuestos que ofrecen una cabeza de playa en el entorno de un objetivo. A partir de ahí, sólo se convierte en una cuestión de dónde y cómo los actores maliciosos explotan el exceso de privilegios y permisos para llevar a cabo sus ataques. Reducir su superficie de ataque global, como mínimo, contribuirá en gran medida a frustrar las tentaciones de "fruta al alcance de la mano" que se les presentan a los actores de amenazas. Esto significa desactivar o, como mínimo, segmentar los servicios de acceso remoto, las aplicaciones privadas o los protocolos que ya no son necesarios o que no deberían ser accesibles públicamente detrás de herramientas perimetrales anticuadas. Capacidades como Zero Trust Network Access (ZTNA) permiten a las organizaciones crear perímetros definidos por software y dividir la red corporativa en múltiples microsegmentos, impidiendo el movimiento lateral de las amenazas y reduciendo la superficie de ataque en caso de infracción.

Las evaluaciones y validaciones continuas del acceso también son técnicas de mitigación muy eficaces, ya que los intentos de abuso pueden identificarse y evitarse caso por caso para cada solicitud de acceso. Sobre la base de la evaluación de la identidad del usuario, la identidad del dispositivo, la postura y otros factores contextuales, la ZTNA permite el acceso "menos privilegiado" a aplicaciones específicas, y no a toda la red subyacente a cualquier usuario con un inicio de sesión satisfactorio.

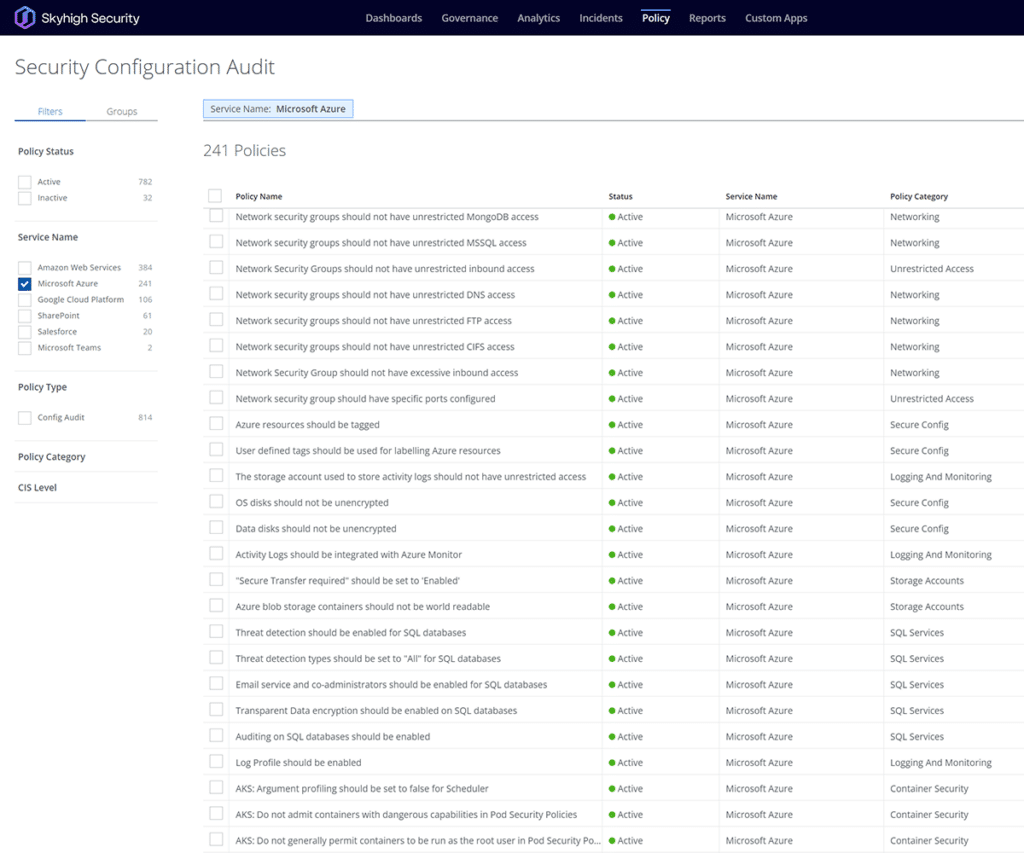

Dado que también estamos viendo cómo se manipulan las configuraciones de los entornos de Microsoft Azure para allanar el camino a la destrucción, así como abusos de las cuentas privilegiadas de administrador de Microsoft Azure, capacidades como Posture Management pueden ayudar a detectar y prevenir actividades y cambios considerados anómalos o contrarios a las normas corporativas.

Skyhigh Security contribuye a ello ampliando las funciones de supervisión de la actividad y auditoría de la configuración de seguridad a las infraestructuras de Microsoft Azure. Para detectar las amenazas internas y externas a la infraestructura Azure, Skyhigh Security captura un registro completo de toda la actividad de los usuarios en Microsoft Azure a través de múltiples heurísticas, detecta las amenazas, toma automáticamente medidas para mitigar los riesgos y apoya las investigaciones forenses. A medida que se resuelven las amenazas, Skyhigh incorpora automáticamente estos datos a sus modelos de comportamiento para mejorar la precisión de la detección.

Skyhigh actualiza de forma dinámica y continua los umbrales de cada usuario y grupo para identificar actividades indicativas de amenazas internas. Los análisis de usuarios con privilegios incorporados identifican el riesgo derivado de cuentas de administrador inactivas, permisos excesivos y escalado injustificado de permisos y aprovisionamiento de usuarios.

Utilice Skyhigh Security?

- Habilite la Gestión de Postura para entornos Microsoft Azure para detectar y prevenir cambios de configuración.

- Aproveche Private Access para reforzar la seguridad de la red y la segmentación de aplicaciones y recursos privados.

- Mida los riesgos que un usuario puede suponer para los servicios en la nube y los datos de su organización.

- Establecer perfiles de postura de los dispositivos que se evaluarán para las solicitudes de conexión.

- Supervise continuamente las actividades en busca de anomalías e infracciones.

- Haga uso de las plantillas de políticas para Microsoft Azure calificadas frente a Skyhigh, CIS Niveles 1 y 2, PCI DSS, HIPAA y NIST.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Los actores de la amenaza MERCURY explotan dispositivos y aplicaciones web vulnerables y sin parches para acceder inicialmente a los entornos de las víctimas.

- Tras una explotación exitosa, los operadores despliegan web shells en esos activos para permitirles ejecutar comandos del sistema de forma remota.

- Las cuentas de usuario locales se crean para permitir la escalada de privilegios al modo Administrador, con el objetivo de alcanzar finalmente los Controladores de Dominio objetivo para su posterior propagación.

- Si la organización objetivo está ejecutando entornos de dominio Windows híbridos que combinan servicios AD locales y Azure AD, los actores de la amenaza explotan cualquier cuenta privilegiada creada por el agente Azure AD Connect. Este agente sirve de "puente" entre los entornos AD local y Azure AD para mantenerlos sincronizados, con funciones adicionales como la sincronización de contraseñas para identidades compartidas, la sincronización de objetos, etc.

- Una vez que los atacantes inician sesión con éxito en el entorno de Microsoft Azure -a través de la cuenta comprometida- se manipulan los conjuntos de permisos de la cuenta y los privilegios de los roles para llevar a cabo acciones posteriores.

- Comienza la destrucción de los activos de Microsoft Azure, incluida la eliminación de cargas de trabajo, imágenes de máquinas virtuales, servidores, discos, cuentas de almacenamiento y otras instancias de servicio en la cuenta de Azure.