Recursos

INTELLIGENCE DIGEST

Otro importante repositorio de almacenamiento en la nube cae víctima de un ataque de rescate

El almacén de datos alojado en la nube de Fortinet infiltrado por un acceso no autorizado.

Por Rodman Ramezanian - Asesor de seguridad de la nube empresarial

30 de septiembre de 2024 7 Minute Read

Los repositorios de almacenamiento en la nube se han convertido en un objetivo cada vez más lucrativo para los ciberdelincuentes, ya que ofrecen un auténtico bufé de datos sensibles listos para ser explotados. Ninguna organización es inmune a estas amenazas, independientemente de su sector, tamaño, experiencia o recursos financieros. Desde pequeñas empresas de nueva creación a corporaciones multinacionales, instituciones educativas o agencias gubernamentales, todas se enfrentan al riesgo de que sus datos almacenados en la nube caigan en manos maliciosas.

El cambio hacia el almacenamiento en la nube ha simplificado inadvertidamente el vector de ataque para muchos piratas informáticos. En lugar de navegar por complejas capas de defensas de red tradicionales para acceder a las bases de datos locales, los actores de las amenazas se centran ahora en comprometer los servicios de almacenamiento en la nube. Estas plataformas suelen ser más accesibles y pueden vulnerarse utilizando credenciales reutilizadas o robadas. Este método de ataque es particularmente eficaz debido a la prevalencia de la reutilización de contraseñas en múltiples servicios. Como resultado, una sola cuenta comprometida puede potencialmente conceder acceso a un tesoro de información sensible almacenada en la nube, haciendo de estos repositorios un objetivo atractivo y eficiente para los ciberdelincuentes que buscan maximizar su impacto con el mínimo esfuerzo.

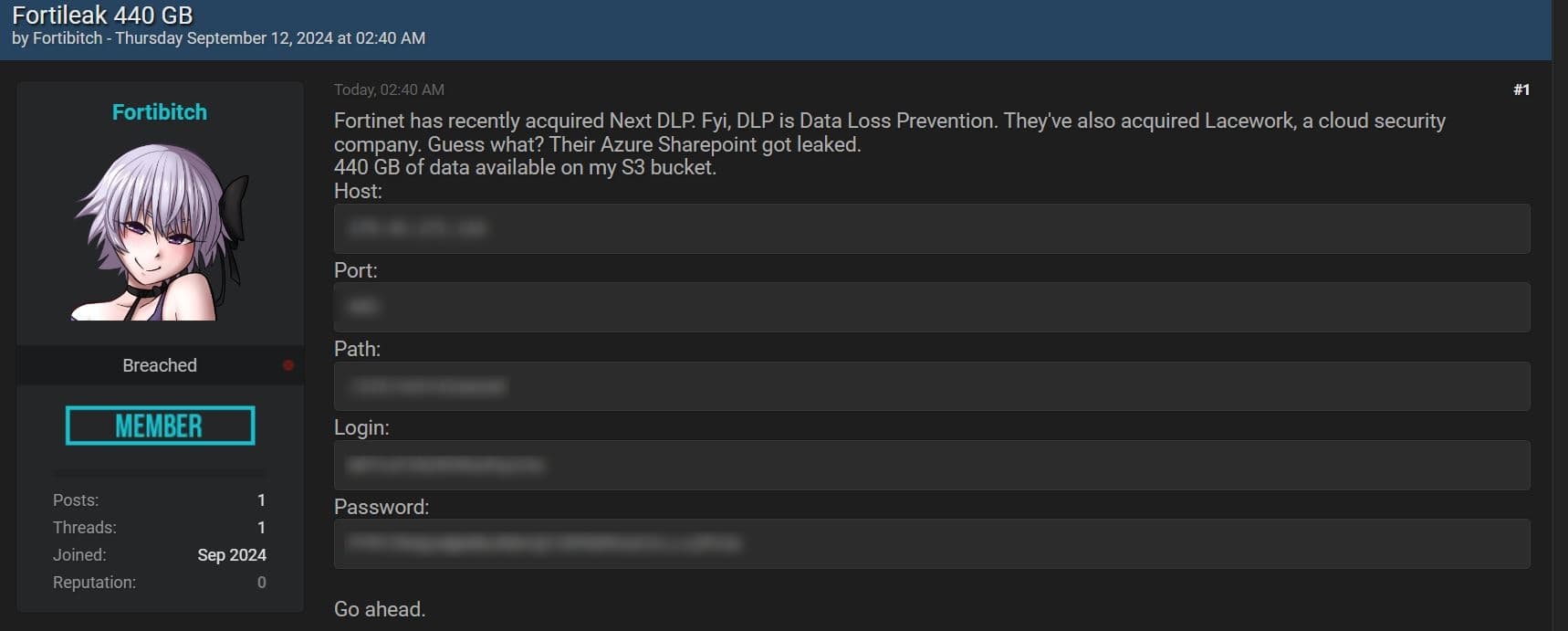

La empresa de ciberseguridad Fortinet ha confirmado una filtración de datos que afectó a algunos datos de clientes. A principios de este mes -el 12 de septiembre para ser exactos- un grupo conocido por su provocativo nombre "Fortibitch" publicó una caché de datos, que se cree que fue robada del servidor Microsoft Azure SharePoint de Fortinet utilizado para almacenar datos de clientes. Desgraciadamente, tal y como suelen desarrollarse estos incidentes, los actores de la amenaza han puesto ahora los datos robados a disposición para su descarga en la dark web -contenidos dentro de un cubo de Amazon S3- después de que Fortinet supuestamente se negara a pagar las peticiones de rescate.

¿Por qué se producen estos incidentes?

Lamentablemente, muchas organizaciones se han encontrado en los últimos tiempos en situaciones comparativamente poco envidiables. Ya sea por una mala configuración de los recursos o por el compromiso de las credenciales autorizadas, la enorme amplitud y tamaño de las plataformas en la nube -como Microsoft Azure en este caso- no escasean las oportunidades para que los actores de amenazas prueben suerte y encuentren una forma -cualquier forma- de entrar en la extensión en la nube de las bases de una organización.

Como Fortinet ha confirmado en sus propias palabras "Un individuo obtuvo acceso no autorizado a un número limitado de archivos almacenados en la instancia de Fortinet de una unidad de archivos compartidos de terceros basada en la nube, que incluía datos limitados relacionados con un pequeño número de clientes de Fortinet".

Ahora bien, el análisis de este incidente no pretende en modo alguno "dar una patada a nadie mientras está en el suelo", pero sí pretende destacar y reforzar algunos principios de seguridad fundamentales que pueden mitigar o, como mínimo, reducir el radio de explosión de ataques similares en el futuro.

Aunque Fortinet aún no ha confirmado con mayor detalle exactamente cómo se comprometieron las credenciales no autorizadas y se utilizaron para acceder al servidor privado Azure SharePoint, a juzgar por una miríada de ataques similares en el pasado, probablemente estaría seguro de presumir que ya sea la ingeniería social, la recolección de credenciales y / o técnicas de phishing jugaron un papel clave en la obtención de estas credenciales privilegiadas que conceden la entrada en el santuario interior de Fortinet alojado en Azure.

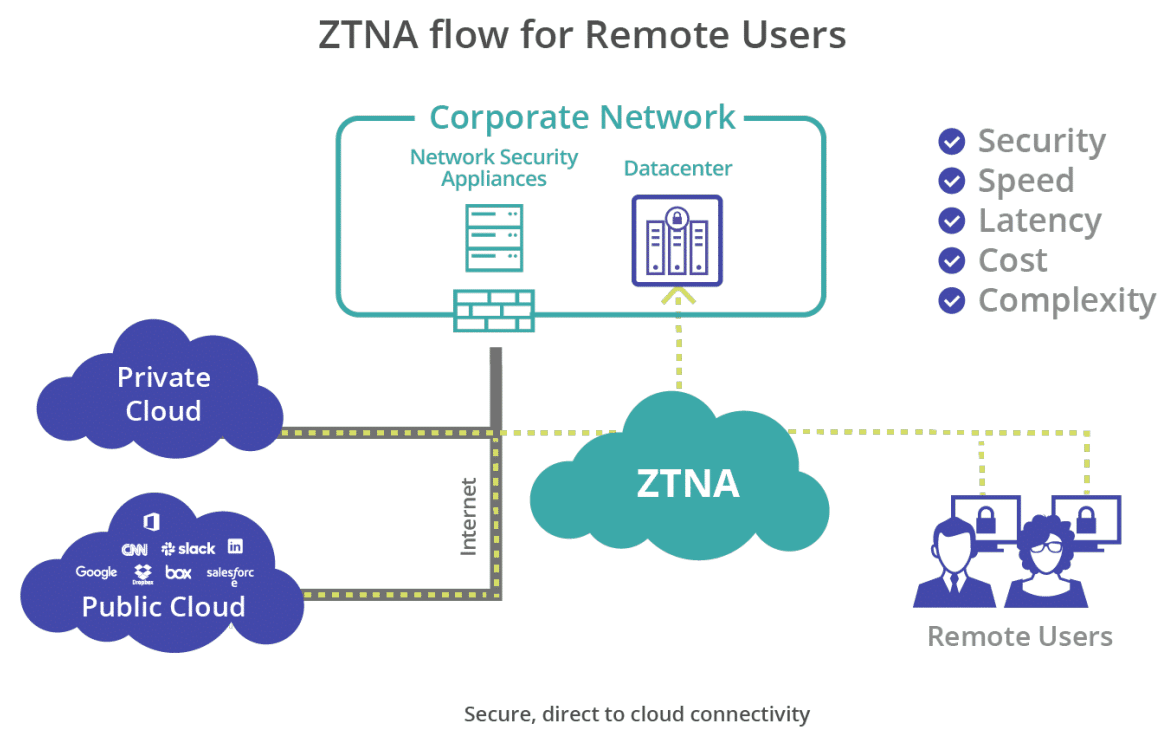

Esto subraya los sólidos argumentos a favor de la adopción de los principios de Confianza Cero, en los que el impacto de unas credenciales comprometidas sería mínimo debido a la segregación y los privilegios limitados de cualquier cuenta individual.

Digamos: usted tiene un número limitado de cuentas privilegiadas que mantienen exclusivamente el acceso a un tesoro de datos de clientes altamente sensibles alojados en la nube. Ahora bien, en este escenario, no importaría lo dirigidos o susceptibles que sean los respectivos usuarios (o sus cuentas) por parte de actores de amenazas de ingeniería social u oportunistas del phishing. La realidad sería que incluso si un atacante pudiera comprometer esas credenciales de cuenta, obtener un token de sesión o una cookie autenticada tal vez, o incluso conseguir esquivar los mecanismos de autenticación multifactor (MFA), el nivel de acceso más fuerte y poderoso que hipotéticamente podrían conseguir estaría extremadamente limitado por los principios del menor privilegio; un principio básico de la filosofía de Confianza Cero.

¿Qué se puede hacer?

Las credenciales de los usuarios se han convertido en las joyas de la corona de la seguridad digital, exigiendo rigurosas medidas de salvaguarda. El Informe de Verizon sobre las violaciones de datos de 2024 ofrece datos aleccionadores, revelando que el error humano es responsable de un asombroso 68% de las violaciones, mientras que las configuraciones erróneas y los problemas relacionados contribuyen a un tercio de los incidentes de seguridad. Estas estadísticas subrayan la necesidad crítica de que las organizaciones inviertan en medidas de seguridad avanzadas que puedan establecer y supervisar los patrones normales de actividad de los usuarios dentro de sus redes. De este modo, los equipos de seguridad pueden identificar rápidamente los comportamientos anómalos y abordar las amenazas potenciales antes de que se conviertan en violaciones a gran escala.

En el clima actual de ciberseguridad, la cuestión ya no es si se producirá una brecha, sino cuándo. Esta realidad queda crudamente ilustrada por los numerosos incidentes de seguridad de alto perfil ocurridos en todo el mundo, todos ellos relacionados con el compromiso de datos sensibles. Es innegociable que las organizaciones den prioridad a la inversión en soluciones de seguridad que tengan en cuenta los datos.

Volviendo a los fundamentos de la seguridad; la autenticación multifactor (MFA) sigue siendo una herramienta crítica que debe implementarse siempre que sea posible. La reciente brecha de Fortinet sirve como otro duro recordatorio de cómo las credenciales estáticas y válidas pueden ser obtenidas y explotadas para obtener un acceso más profundo en la infraestructura de una víctima - ya se trate de sistemas tradicionales en las instalaciones o plataformas basadas en la nube como Azure SharePoint.

El incidente de Fortinet subraya aún más la importancia de adoptar una arquitectura de Confianza Cero. A pesar de la implementación del inicio de sesión único (SSO) y otros productos de gestión de accesos, la continua dependencia de credenciales estáticas y privilegiadas -que siguen siendo objetivos principales para los actores de amenazas- deja esencialmente la puerta principal abierta de par en par a los activos de las organizaciones. Zero Trust no se basa en un único punto de autenticación. En su lugar, verifica continuamente la identidad del usuario durante toda la sesión. Incluso si un atacante obtiene credenciales válidas, se enfrentaría a retos continuos para mantener el acceso. Y además, incluso si las credenciales se vieran desgraciadamente comprometidas, a los usuarios no autorizados sólo se les concederían los permisos mínimos necesarios para ese rol sobre el que están ejerciendo el control. Esto limita también el radio de explosión potencial y la amenaza de movimientos laterales.

El modus operandi típico de los ciberdelincuentes y de los intrusos maliciosos consiste en imitar el comportamiento de los usuarios legítimos, empezando por el proceso de inicio de sesión. Esta es la razón por la que la arquitectura de confianza cero aprovecha la autenticación continua y las comprobaciones de postura, supervisando el contexto, el estado y las actividades del usuario (o de la entidad solicitante) más allá del punto inicial de autenticación.

Sin embargo, la autenticación es sólo el principio. Las organizaciones también deben asegurarse de que los datos dentro de sus aplicaciones, servicios o plataformas se manejan y transaccionan de forma acorde con sus políticas de seguridad. Esto requiere la convergencia de las protecciones de los datos en la web, la nube y las aplicaciones privadas (ZTNA). Soluciones como Skyhigh Security ofrecen una profunda inspección y clasificación de los datos mediante Data Loss Prevention en línea (DLP) para evitar el manejo inadecuado de datos sensibles por parte de usuarios remotos, independientemente de su ubicación o dispositivo.

Por tanto, si un usuario no autorizado que se hace pasar por alguien privilegiado extrae de repente algo así como 440 GB de datos de la plataforma en la nube, ¡sin duda querrá que su Data Loss Prevention lo detecte y bloquee antes de que sea demasiado tarde!

Al unificar la DLP y la protección frente a amenazas en todos los canales de fuga comunes -incluidos los dispositivos, la web, la nube y las aplicaciones privadas-, los equipos de seguridad pueden beneficiarse de una visibilidad y un control de extremo a extremo sobre los datos sensibles. Este enfoque holístico de la seguridad de los datos es crucial en una era en la que las filtraciones de datos pueden tener consecuencias devastadoras para organizaciones de todos los tamaños y sectores.

Referencias:

Utilice Skyhigh Security?

- Aproveche las políticas de Private Access para aplicar los principios de confianza cero, controlando el acceso verificado directamente a las aplicaciones privadas, la web y los recursos de la nube.

- Defina perfiles de dispositivos y evaluaciones de postura para dispositivos gestionados/no gestionados que soliciten acceso a recursos corporativos, ya sean internos o externos.

- Habilite auditorías de configuración para descubrir errores de configuración antes de que sean explotados, y supervise los servicios expuestos a un acceso sin restricciones.

- Evalúe las actividades de los usuarios más allá de los inicios de sesión para incluir sus movimientos, comportamientos, accesos a servicios corporativos, ubicaciones y muchas otras anomalías potenciales.

- Bloquee los dispositivos no gestionados, aplique la autenticación multifactor y muchas otras políticas de acceso contextual para ayudar a detener la reutilización exitosa de credenciales robadas de aplicaciones en la nube.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- El 12 de septiembre de 2024, un actor de amenazas surgió en el mercado de la web oscura BreachForums, afirmando haber violado el servidor Microsoft Azure SharePoint de Fortinet y obtenido hasta 440 GB de datos.

- El actor de la amenaza compartió las credenciales de un cubo S3 que supuestamente contenía los datos robados, afirmando que Fortinet se negaba a pagar un rescate para detener su publicación.

- Fortinet confirmó posteriormente que "Un individuo obtuvo acceso no autorizado a un número limitado de archivos almacenados en la instancia de Fortinet de una unidad de archivos compartidos de terceros basada en la nube, que incluía datos limitados relacionados con un pequeño número de clientes de Fortinet"

- Según Fortinet, el repositorio de almacenamiento en la nube en cuestión contenía una pequeña cantidad de datos, que afectaba a menos del 0,3% de los clientes de Fortinet. Tras una investigación, la empresa no encontró pruebas de ninguna actividad maliciosa que afectara a los clientes ni de ninguna interrupción de sus operaciones, productos o servicios a causa del incidente.

- Fortinet aún no conoce ni ha comunicado más detalles sobre cómo se vieron comprometidas exactamente las credenciales y la(s) cuenta(s) afectada(s).